作者:阿甫哥哥

原文来自:https://bbs.ichunqiu.com/thread-43341-1-1.html

0x01 前言

事情起源于前几天,我一哥们,在pyq喊我们帮他投票,说是奖励巨丰厚。

说实话,我是不信天上掉馅饼这种事情的。。。

而且那个公众号并不知名,那个代购我也没听说过,所以,我没有投票。。。

~~~~~~智商分水岭~~~~~~~

两天后,他告诉我,他被骗了,说是先去了那个客服给的刷票的地方下单刷票,刷完之后是第一,过一会又不是了,来来回回刷了好多次,拿了TOP3,然后又获得了什么购买权,最后买到是买到了,不过买到的是FAKE,投进去了几千然后拿到了一个300块就能买到的fake,那个团伙可以说赚了几千块。。。。。

这还只是一个人,我预计被骗的还有很多,所以我为了帮哥们报仇,为了帮大家摸清骗子的套路和底细,开始了卧底之路。

0x02 以身犯险

目标是:*****公众号

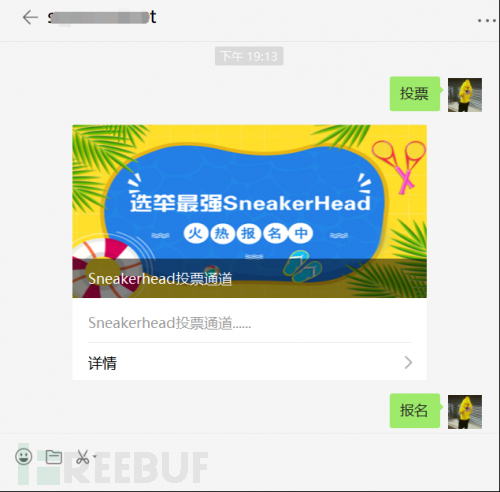

这次又有了新的投票,还有海报,很cool哦。。。

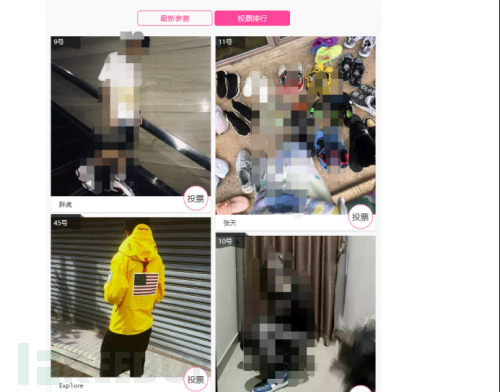

点进去一看,参加的人还挺多的,不过他是跳转到了一个网址

http://toupiao.****.com/index.php?g=Wap&m=Vote&a=index&id=16&token=E*******H

发现了客服的微信:qw*****a

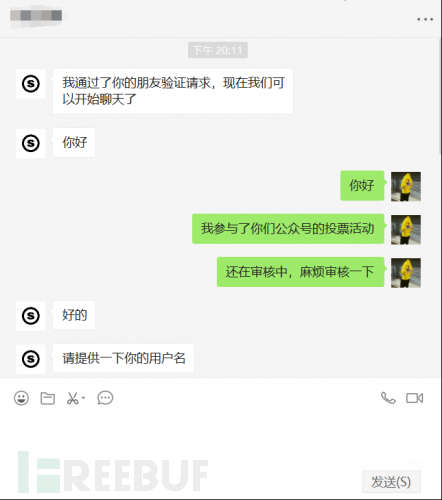

先加一波vx,深入的交流一下感情

首先,我先参与了投票,这样才能更好的互相了解

然后去添加客服的微信

然后去添加客服的微信

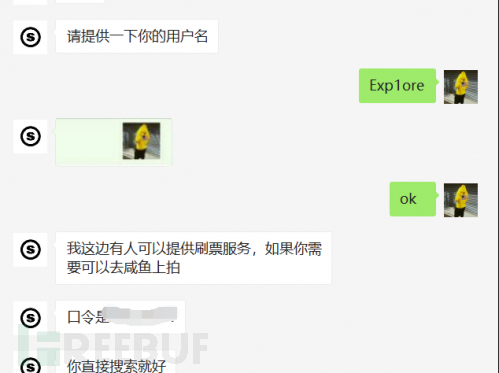

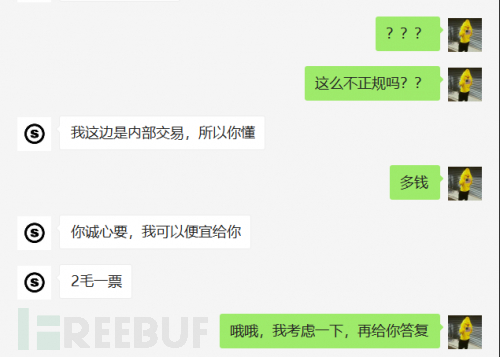

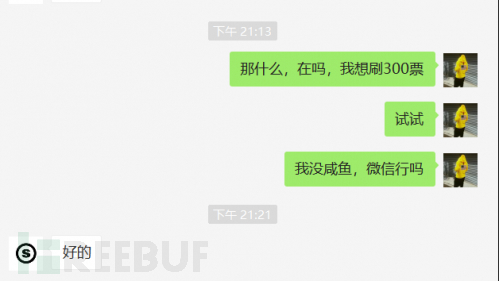

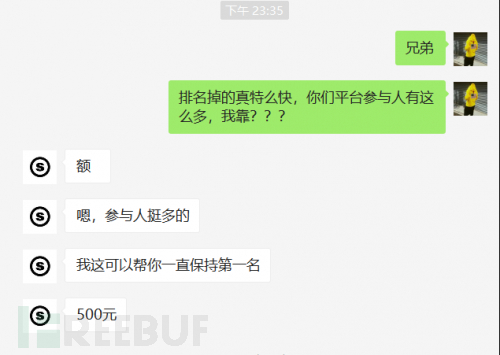

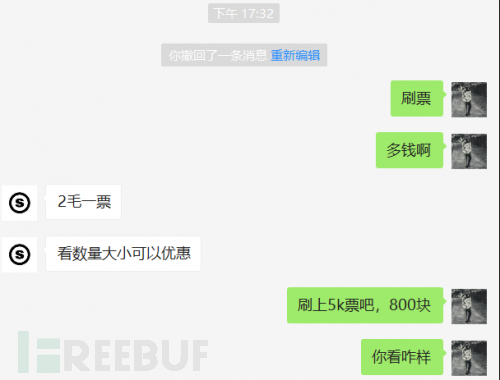

可以看出来,他们可以通过卖票数来挣钱,2毛一条,200块就是1k票

然后我发现我成功的到了首页,不过票数是0,有点尴尬

叫了几个盆友,帮我投了下票

为了让更多的人不上当受骗,所以我决定用自己做个栗子

于是,刷300票(我的真金白银!!)尝试一下他的骗局

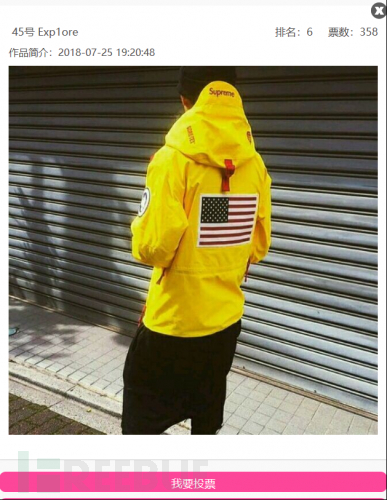

很快,300票就到了,分分钟变成了TOP3好景不长,过了1个多小时,票数差距又拉开了,又到了后面,TOP6

很快,300票就到了,分分钟变成了TOP3好景不长,过了1个多小时,票数差距又拉开了,又到了后面,TOP6 接着,我又去找他了,继续找他刷票o(╥﹏╥)o

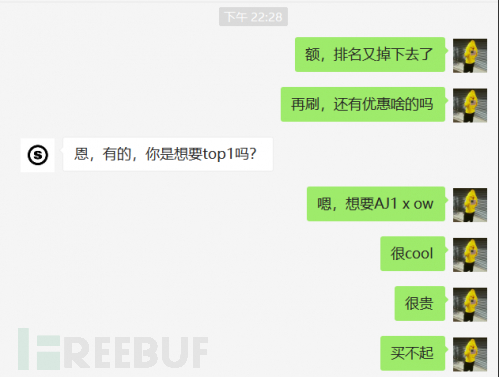

接着,我又去找他了,继续找他刷票o(╥﹏╥)o

然后又是秒到账

然后又是秒到账

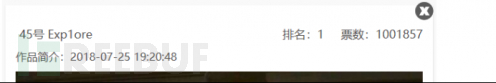

成功保持top1,我知道他会继续套路我,于是我去看了会扶摇等排名下来。。。啊哈哈

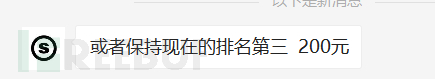

好了,看的差不多了,回来看了一波排名,掉到第三了 那么热情又煞笔的我又去找他了,看看他怎么讲

那么热情又煞笔的我又去找他了,看看他怎么讲

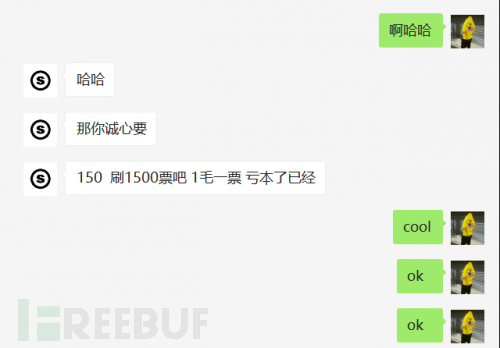

额,预计接下来的套路应该是这样的:

支付500元后被拉黑,支付200元后,获得原价购买权,然后再花个1399,寄双Fake过来,然后拉黑,好了,我现在要追回我给他的200元了,当然了,我如果实在追不回来,就不要了,就当喂狗了,o(╥﹏╥)o

0x03 进击的巨人

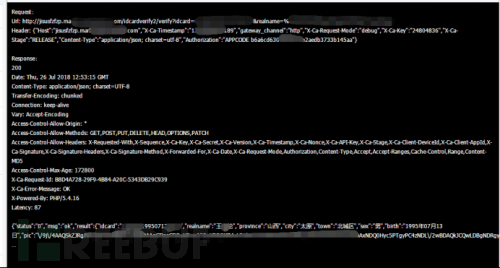

套路已经摸清了,接下来照例从你网站下手,走了一波测试。。。

通过多地ping,发现有cdn

可以这么说,现在很多的cdn都带防御的功能。。

所以我先要找到真实ip,好进行下一步的测试

可以参考这些方法

https://bbs.ichunqiu.com/thread-10614-1-1.html

我通过查找历史dns记录找到了真实ip

http://toolbar.netcraft.com/site_report?url=![]() 接着继续,我打算找到他的后台。。。。结果发现

接着继续,我打算找到他的后台。。。。结果发现

http://1**.**.***.*7/index.php就是他的后台

查了下whois

得到了站长的部分信息

姓名:w*****n

手机号:133******0

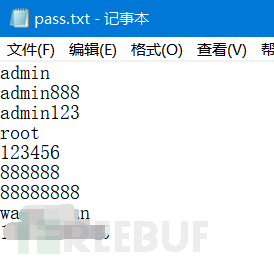

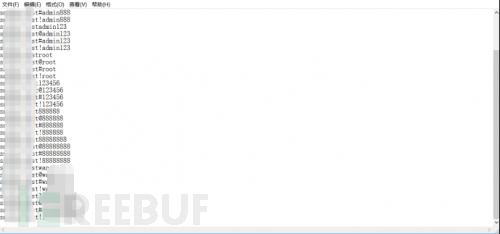

我用了之前帖子中的字典生成器,然后加了一些社工到的东西

然后生成一个简单的弱口令字典 然后丢到burp爆破一下

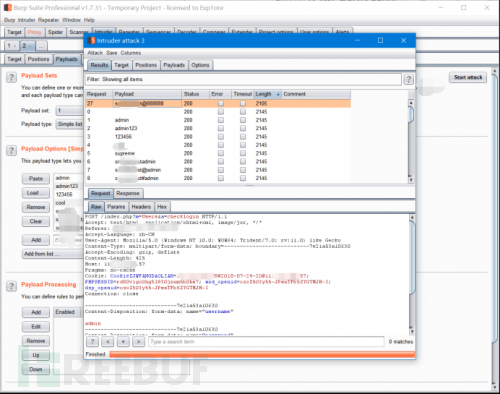

然后丢到burp爆破一下

成功的获得到了密码

S*****t@888888

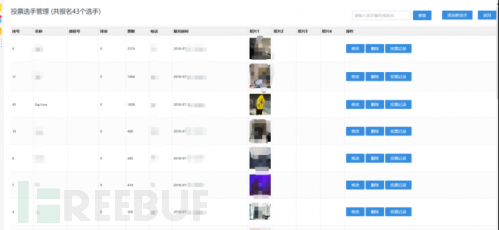

登陆后台 在选手设置中发现

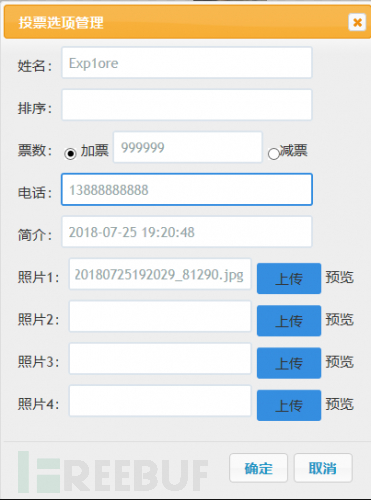

在选手设置中发现 果不其然可以修改投票数量,呵呵,猪都猜到了

果不其然可以修改投票数量,呵呵,猪都猜到了

加个票,稳住第一,然后修改一波密码,让他去数据库自己改吧,

因为我发现,这个cms木有忘记密码这个功能,啊哈哈

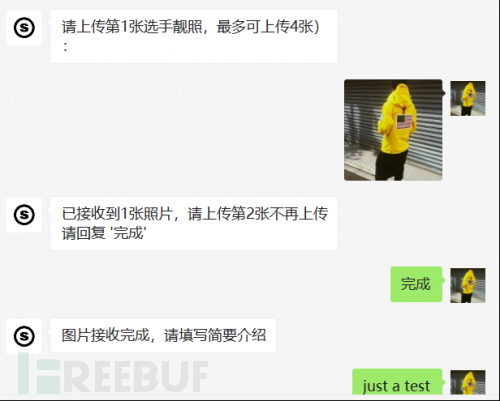

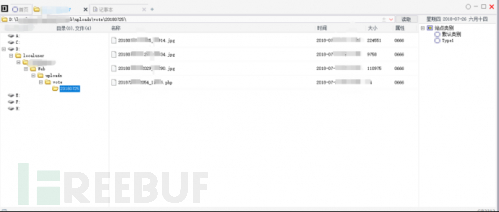

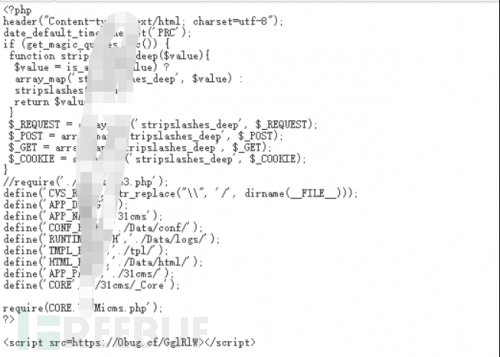

然后我在上传图片处,通过00截断,拿下了shell

可以参考这篇文章

https://bbs.ichunqiu.com/thread-13601-1-1.html

Shell地址:

http://1*********7/uploads/vote/20180725/2018***054_1*26.php

密码Exp1ore

好了,差不多了,一时半会,估计他也搞不好他的密码,所以我先睡觉了,第二天继续

啊哈哈哈哈

起了个早,继续开干

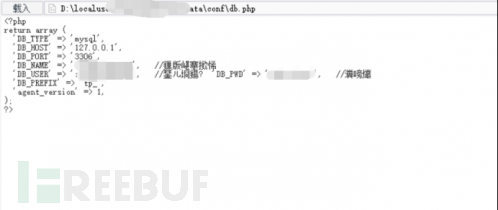

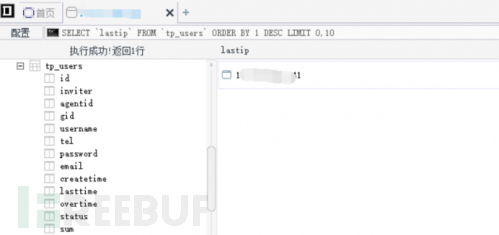

在\Data\conf\db.php发现了数据库的配置信息 连上数据库,看看数据库的东西

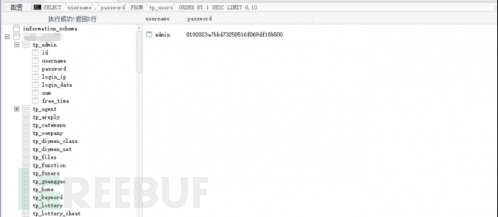

连上数据库,看看数据库的东西 他是密码确实改了,解密之后,发现,改成了admin123,这很 skr

他是密码确实改了,解密之后,发现,改成了admin123,这很 skr

然后发现这是一个虚拟主机,就放弃提权了。。。

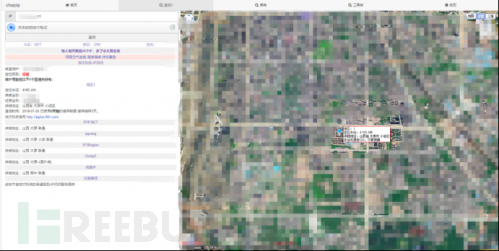

接着,找到他的登陆ip确定地址

丢到ip查询的地方,http://www.chaipip.com/ip.php

171.**.**.**1 查看街景

查看街景

估计就是这里了

为了再次验证,

说实话,我是有点不信ip定位这种东西,容易出错,所以又用了老方法

阿釉的方法

https://bbs.ichunqiu.com/thread-33742-1-1.html

接着,就是等他登录了

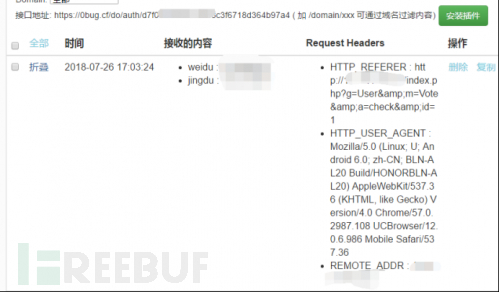

额,我发现打到的地址还挺多的,因为所有人都会访问index.php

所以,没办法,我只好筛选山西地区和登录的地址了..

额,不过并木有发现符合条件的,我估计管理员应该是没登录,或者是电脑登录的

不过,还是得再碰一次运气,

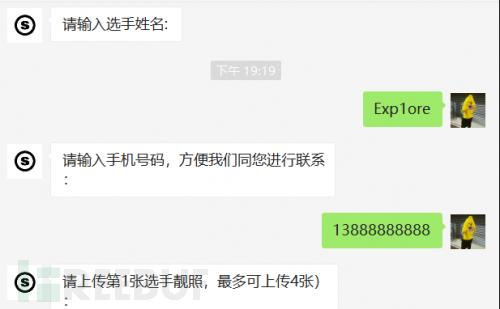

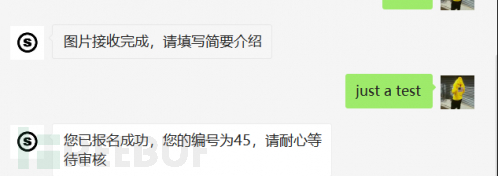

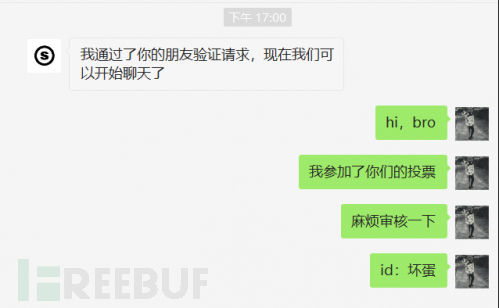

所以,我打算用小号参与了投票,接着去找他,让他审核一下刚睡完午觉,准备碰碰运气了

Cool,看到他用手机审核,很skr

Cool,看到他用手机审核,很skr

成功打到了,丢到经纬度查询的地方查一下

经度坐标:1**.5***97

纬度坐标:3*.7****7

定位到了山西省太原市***区***街道****社区

跟ip定位的差不多,就是这里了

接着,没有完,这还不够

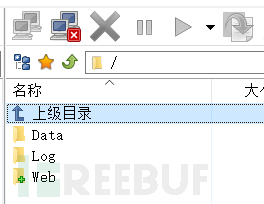

突然想到这是虚拟主机,根据我多年的建站经验

FTP的用户名就是web目录上一级目录的名字![]()

所以FTP账号就是ftp6242335,密码可能是他的常用密码,就是他的登录密码

尝试了一下,成功连接上了

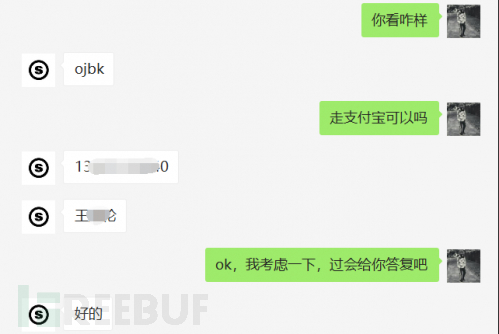

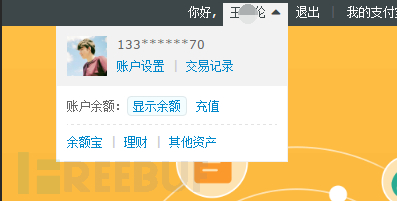

接着我去套路他的手机号了,看看跟whois上查到的一样不

尼玛,不用在猜他姓名,手机号啥的了,直接告诉了,跟whois上查到的一样

手机号绑定的就是他的vx号,姓名百度也没啥信息

用手机号反查了他的qq

20******1,找到了他的贴吧,他的贴吧名字是我爱***

所以估计***是他的暗恋对象?女友?前女友?估计是没学上,出来诈骗了

不过他关注的贴吧,确实有点让我害怕

他也许是个黑阔??菜鸡瑟瑟发抖中...

继续,搜他的邮箱,发现了他在某招聘网站投的简历

他的经历倒是挺符合的,不过想找正经工作,为什么还要行骗呢???

月薪还要6k??还要当网站运营??不知道哪来的自信??

网站木有邮箱伪造漏洞

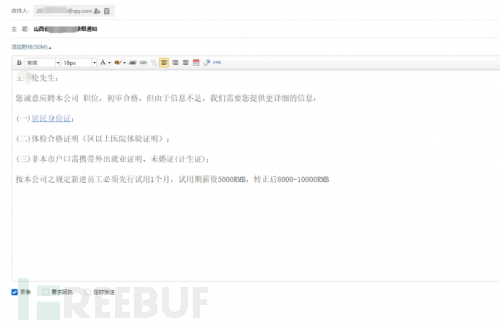

所以我只好伪装成了一个某公司的HR,因为他缺钱,所以告诉他获得了高薪的工作,

需要提供更详细的简历,获得更多的信息

静等,看会不会上钩??

嗑着瓜子默默地等了几个小时,咬钩了

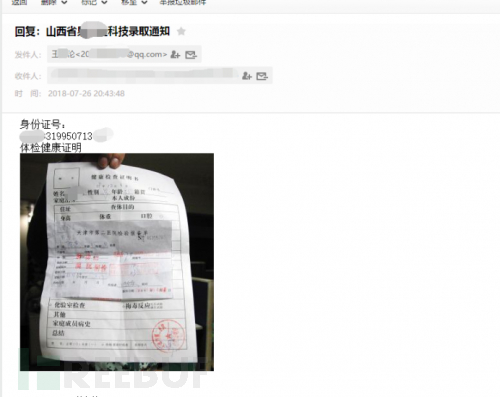

他只给了身份证号,木有关系

某云的云市场卖API接口可以查身份证头像(带网纹的)

图片是base64处理过的,处理一下就ok

加个data:image/png;base64并将\/改为/就ok

Cool

接下来,还要干的就是

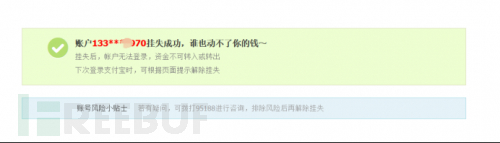

冻结支付宝,财付通之类的支付app

我尝试了一下,用他的网站登录密码登陆他的支付宝

因为一个人正常人安全意识很差,喜欢用一个密码来登录很多的网站

结果,成功了

问了i春秋群里表哥说,支付密码大概率可能是出生年份+生日

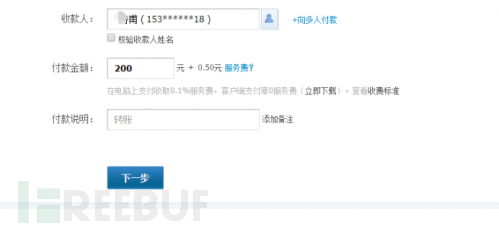

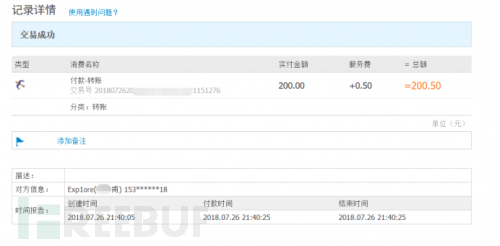

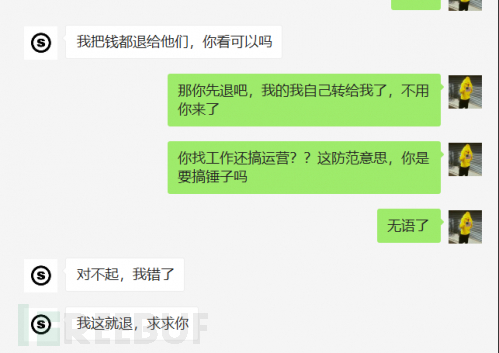

尝试了一下,950713,转给我200块,把之前给他的,拿出来,然后

本人发誓,只转了我给他的200元,我连我盆友被骗的钱都没转出来....

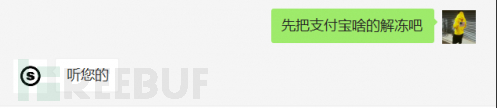

接下来,就是冻结他的支付宝

https://110.alipay.com/safety/emergency/quickReportLoss.htm?reportFrom=AccountLose 冻结财付通

冻结财付通

然后也就成功冻结了,cool

接下来,清空服务器的内容+数据库的数据

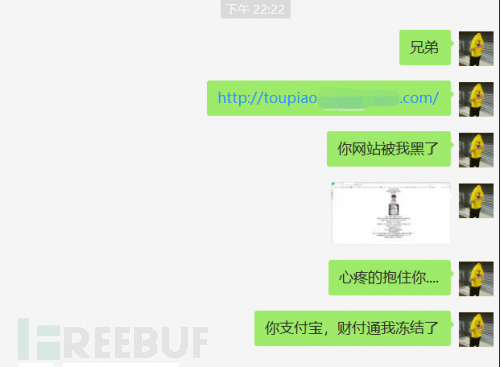

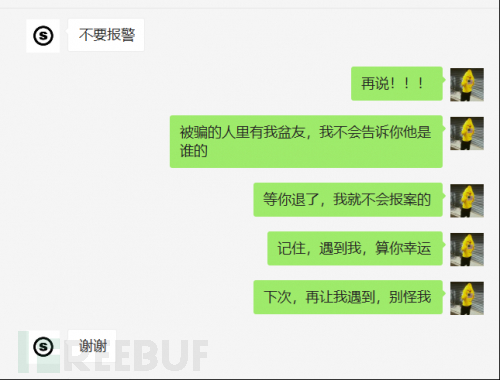

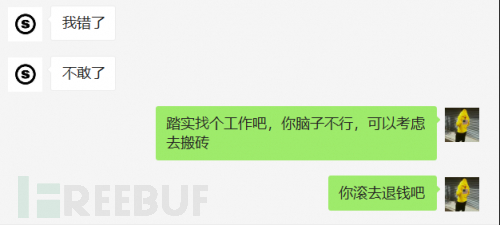

连接FTP,然后挂上黑页装逼,啊哈哈 找他聊聊理想

找他聊聊理想

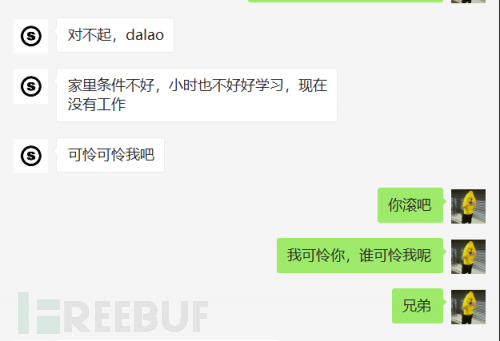

0x04 后记

还有圣母们别说我不报警BBB的,我会跟进后续的事情的,他如果退了,我就懒得报案了(之前报过真的很繁琐),但只要他在犯一次,我就不惜时间送他进去了。

我的心里还是充满peace and love的,啊哈哈。

我只想说,别以为你的骗术法力无边,我只想告诉你,我的技术无法无天,skr,skr

大家可以点击链接查看身份证照片查询接口以及工具哦~