"A secure access service edge(SASE) is technology used to deliver wide area network(WAN) and security controls as a cloud computingservice directly to the source of connection (user, device, Internet of things(IoT) device, or edge computinglocation) rather than a data center.

安全访问服务边缘技术,将广域网络连接和安全控制服务结合在一起,以云服务的形式进行交付,直接面向需要发起网络连接的源头(用户,设备,物联网设备,或者边缘计算节点)而不是对接传统的数据中心。"

—— 维基百科

之前我在很多场合都提到过,国内的网络安全行业,以3-4年为一个周期,每个周期内都会以一个舶来的酷炫理念,演绎一场行业狂欢,狠狠地刷一波资本和大众心智。从态势感知,到 CASB ,UEBA ,到零信任,隐私计算,再到今天要讲的 SASE。这些词汇的创造源头,清一色的都来自于 Gartner。

Gartner 出品,必出爆品,其拥趸无数,曾经是我们在大型公司里向上汇报或者创业阶段面向投资人时,必定被无数次引用的圣经。然而当我自己开始经营一家公司,却极度反感团队的人员拿着某某报告或者国外定义的新名词,作为自己行动的指南或者说服我的理由,我会毫不客气地告诉对方“要么说人话,要么闭嘴”!原因很简单,在商业化的世界里,我们国人往往面对的是两个市场,国内市场和国外市场。Gartner 虽名义上是站在全球化的市场角度进行市场调研和预测,但其调研的市场基础往往还是因为种种原因根植于西方的欧美市场,其判断和预测结果因市场环境的差异在国内并不十分灵验。如果我们自己不能很好地理解所处的真实市场环境,那么就容易人云亦云,没头没脑,不知所措。

01/7 SASE 到底是什么

这里我们不耍流氓,一定不只强调 SASE 是一种安全理念,而是把 SASE 到底解决什么问题,以及怎么解决的给拆解出来,向大家真实还原 SASE 诞生的背景,要解决的问题,以及国内外的差异。

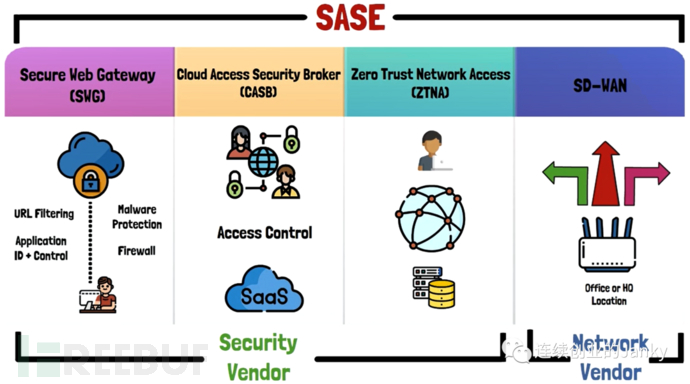

总的来说 SASE 包含四个部分,每个部分解决特定的网络连接或者应用安全的问题,每一个部分都包含特定的产品,也都是为大众所熟悉的各种产品技术。用一种比较粗俗的表达方式,SASE 是一个新的瓶子,里面混装了四种旧酒:

- Web 防火墙:URL 安全过滤(违禁站点,钓鱼网站)、病毒防护,可以是传统硬件防火墙,也可以是软件网关。

- 云服务安全访问代理(CASB):第三方公有云应用安全代理访问,权限控制、行为审计、数据加密等等。

- 零信任网络访问(ZTNA):身份验证、内网系统访问验证、内网打通、内部系统网络隐藏,替换 VPN。

- SD-WAN:组网,应用网络通道智能路由,用于分支机构网络连同,远程办公组网。

02/7 国外的企业为什么现在需要 SASE

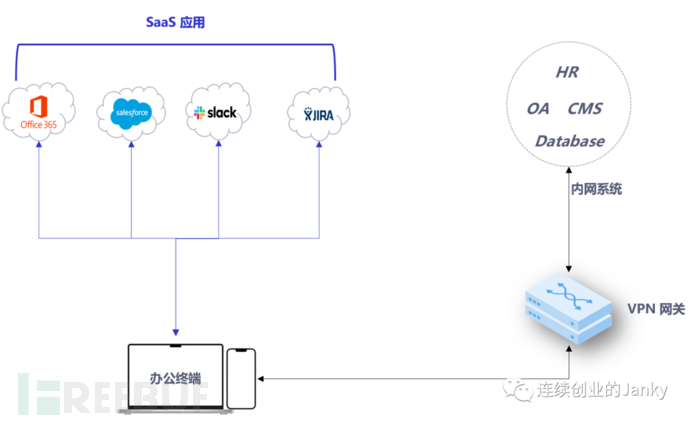

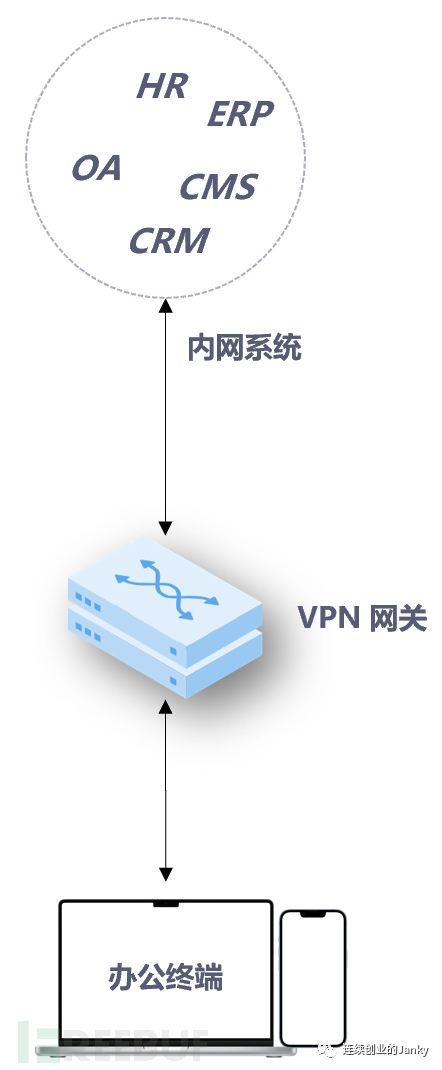

我们用下面这张简化的图来描绘国外企业的办公形态,简化的模型旨在突出和便于理解核心问题,并非刻意隐藏其它关键信息。从这简化的模型里,我们能直观感受到的就是两点信息:

1、企业使用了大量第三方 SaaS 应用,且这些应用都是 Web 化的系统。

2、企业内网还有大量内网系统,在外网的环境下,需要通过 VPN 才能访问。

在这样的架构里企业到底面对了哪些新的问题需要被解决呢:问:SaaS 应用的网络访问,需要企业自己解决吗?答:不需要,SaaS 应用自己就能保证用户随时随地就能访问得到自己提供的服务。

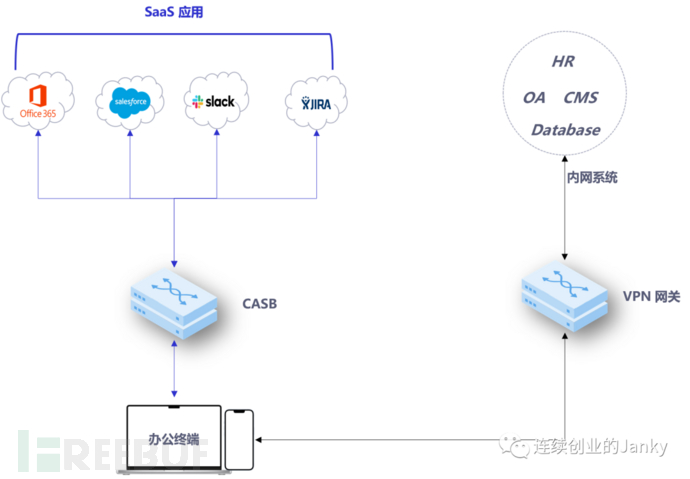

问:SaaS 应用的安全性,需要企业自己解决吗?答:需要,第三方应用已经完全脱离企业管控范畴,如果没有主动的保护措施,应用访问的网络安全,账号安全,和企业自身的数据安全,只能听天由命。问:企业内网应用的网络访问,需要企业自己解决吗?答:需要,且企业已经通过 VPN 或者运营商专线早在几十年前就解决了这个问题。问:企业内网应用的安全性,需要企业自己解决吗?答:需要,且企业已经通过 VPN,内网防火墙等多种手段,早就解决了这个问题。从以上分析可以看出,企业近年来办公形态上唯一明显的变量,就是新引入了很多第三方 SaaS 应用。SaaS 应用的引入,带来最大的问题不是应用访问,而是安全的隐患。因此 Gartner 在早于 SASE 的概念之前提出了 CASB 的概念,目标就是解决第三方 SaaS 应用安全管理的诉求。因此企业的办公拓扑,重新变成了下面这样的形态,期待通过一个中心化的 CASB 服务来管理第三方应用。

03/7 CASB 要嵌入到 SaaS 应用里,得靠 SaaS 的主动允许

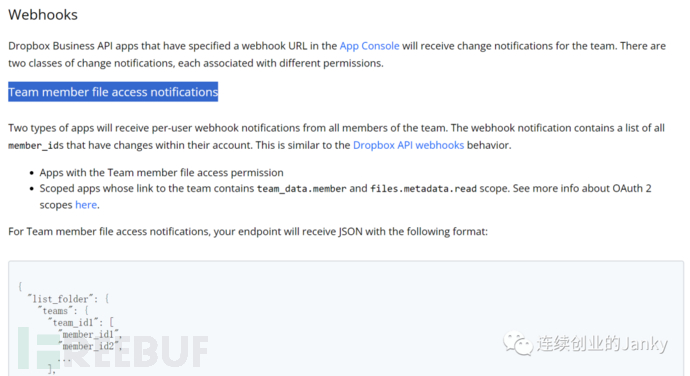

第三方 SaaS 应用,完全脱离了企业的掌控,如何才能插入一个 CASB 的服务呢。如题,唯有通过 SaaS 本身的许可和配合。

CASB:"老铁,能让我横插一杠不。"

SaaS:"兄弟,只要用户许可,干啥都行,你是要接口还是要流量?"

CASB:"666。"

举例说明,假设我们要去构建 CASB 服务,用于监听企业员工针对企业网盘 Dropbox 应用的所有操作,正确的做法是成为 Dropbox 开发者,并依据其开放的接口去监听每一次文件操作的变化即可。Dropbox 开放的接口极其细致,网盘本身会将每一次细微的用户动作都实时地传递给 CASB 应用。

其实在我更早的一篇文章里,已经更为细致的讲过,CASB 在国内还没有用武之地的原因,可以回过去再回顾一下,其中一个主要原因是国内 SaaS 几乎都没有开放性或者足够的开放性,用以培植 CASB 这样的服务出来。

04/7 SASE 在国内企业内有用武之地吗

相比于国外的企业办公模型,国内的企业相对更加纯粹和具有中国特色了。这里我们想要讨论的国内企业,特指站在一个安全厂商的视角,那些具有一定规模的成熟的,中大型的企业,特意抛开了小微企业。因为站在商业的视角,可以简单的概括小微企业既没有安全的诉求,也没有安全付费的意愿。那么这些国内的中大型企业办公模型是如何呢:

肯定有人要站出来反对,SaaS 应用呢,去哪了?

极具中国特色的地方就体现在这里了,国内成熟企业要求第三方 SaaS 也本地化部署到企业内部,变成内网系统了。或者财大气粗的都选择自研,也就没第三方什么事了。

以此可以看出,SASE 在国内已经少了半条命了,因为在公网没有 SaaS 应用的支持,在内网一切又回到了传统的模式,SASE 的 4 个组件,直接少了 2 个(Web 应用防火墙和 CASB),半条命已经没了。

05/7 SASE 的另外半条命,零信任和组网

零信任和 SD-WAN 在国内版本的 SASE 里是唯一具有确定性的两个特征,因为无论国界,只要有内网系统,就会有组网和安全认证的需求和场景,这是基本的 IT 信息化特征。

因此,国内的 SASE 玩家依据其基因的不同,明显地分为了两个阵营。一个是传统安全背景出身,以终端安全为切入点的厂商阵营;另一个则是有运营商基因,或者亲近运营商有网络整合经验,CDN 技术背景的,SDN 阵营,以低成本组网为切入点的厂商阵营。显然两者各自擅长的并不相同,也导致了各自的产品特色分明。

零信任和 SD-WAN,各自展开将是独立的大课题,以后分篇章再详细展开。这里只捎带简要描述下国内不同厂商的各自特点即可。

06/7 国内零信任产品特色

如前所述,国内零信任厂商主要由传统的安全厂商团队组成,其基因在于安全而不在于网络,决定了其打造的安全产品更加偏重于安全能力建设,而尤其在于终端安全能力。原因极其简单,国内零信任主打的是 VPN 替换场景,虽然背后技术有升级,但产品形态可以说并无任何变化。怎么理解呢,传统 VPN 是由 VPN 网关和 VPN 客户端组成,零信任产品并未改变这一点,既然还是有个终端客户端,那么依照国人一竿子做到底的习性,在这个客户端上尽可能多地去集成安全能力是个不错的选择。因此我们会看到国内零信任客户端呈现的趋势,是一个一体化的大安全客户端,逐步集成了桌管、设备管理、VPN、DLP、病毒查杀、EDR的能力于一体。

这样一个一体化的安全客户端是几乎所有安全厂商的选择,确实能解决目前客户电脑里装了太多安全客户端的弊端。同时在这个后疫情时代,所有企业都在降本增效的时候,那些处于安全从 0 到 1 建设阶段的企业,一份预算购买了多个安全产品的诱惑,是一般老板无法抗拒的。

对于这样的一体化安全终端趋势和做法,作者本人还是持非常谨慎的看法,它是否代表了未来还不敢下结论。作者本人应该算是国内最早一批终端一体化的发起者和建造者了,多年前从 0 到 1 主导了阿里巴巴内部终端安全产品的合并(DLP+EDR+AV),同时配合以大数据模型和一体化的风险运营平台。唯一遗憾的是因为部门墙的原因,无法将 VPN(俗称阿里郎)也一并整合进来。就时间顺序上来讲,应该是略早于腾讯的类似产品 iOA。

多端的整合并非难事,核心之一在于各个安全端自己的能力是否能达到要求。其中任何一个产品, EDR 也好,DLP 也罢,要单独做好都是极其困难的事。如果单一能力是短板,整合在一起也只是个表面功夫而已。另外更为重要的一点是数据计算的能力,这也是配合零信任持续验证理念背后的含义。唯有配合数据计算,风险模型,才能真正带来实际的安全价值。但是,任何以建模为底座的产品,本质的本质又在于数据的维度和丰富程度,而不在于计算的能力,这在第三方安全厂商的能力范围内永远是个无法逾越的天堑。背后的逻辑可以参考之前关于 DLP 描述里的,UEBA 章节。

07/7 国内 SD-WAN 产品特色

个人判断 SD-WAN 在未来并不会完全替代专线,而是与之相互补充的关系,尤其是针对一些大型机构和企业,在资金预算充足的前提下,专线将一直作为优先的选择。当然 SD-WAN 依然可以发挥作用,它可以将优质的专线与成本较低的其他线路(如 Internet 线路)统一管理起来,实现保障关键业务通讯质量和成本的平衡。

一些零售多门店的场景非常适合 SD-WAN 的组网方式,以及各个公司的远程办公场景,也更适合 SD-WAN 而无法依靠专线。

传统广域网建设一般都是采用基于互联网或者基于专线的形式,这两种方法各有利弊,互联网的带宽高费用便宜,但是线路质量和安全性缺乏保证,专线的线路质量好,但是开通周期长,费用较高。

目前国内的运营商,CDN 厂商,云(阿里,腾讯,华为等等)本身拥有运营商网络资源,也擅长网络建设,都是 SD-WAN 的有力竞争者,当然其产品目前更多的都包装在 SASE 的外衣之下。