各位 Buffer 晚上好,FreeBuf 甲方群话题讨论第 202期来了!FB甲方社群不定期围绕安全热点事件、前沿技术、运营体系建设等话题展开讨论,Kiki 群助手每周整理精华、干货讨论内容,为您提供一手价值信息。

上期精彩内容请点击:高危漏洞下的业务安全、公有云数据泄露的责任划分

话题抢先看

1.企业对于密码有没有比较好的存储和管理方式,尤其涉及到存在一些共享密码的情况?

2.对弱密码有何监测手段?已经泄露的密码该如何反向定位影响范围?

3.OA系统登录锁定策略该如何定义?

4.企业有没有引入特权账号安全管理的方案?

话题一:最近知名密码管理器LastPass发生了严重的数据泄露事件,想问问大家企业对于密码有没有比较好的存储和管理方式,尤其涉及到存在一些共享密码的情况?

A1:

域策略强制3个月修改一次密码,8位以上特殊字符大小写组合,密码历史5次以上(ISO27001要求)。

A2:

存在共享密码的地方,最好是集中管理密码,用户无需知道密码,通过系统进行授权,用户无需知道密码的情况下完成功能实现。

A3:

虽然涉及到共享密码也只有密码管理工具比较好用,但是用的那个工具数据一旦泄露,所有数据全都要遭殃。

A4:

我看到挺多密码存储工具出现泄露,那么就不共享,统一做SSO登入,一套密码就好了。

A5:

可以参照 JRT 0255-2022 金融行业信息系统商用密码应用基本要求建设。

A6:

主要问的设备密码管理吧,可以用XLS、专用文件服务器权限管理、密码文件加密,我是XLS加密、再压缩加密、放文件服务器权限管控。

A7:

FIDO这个有没有人了解的?

FIDO (Fast IDentity Online)联盟,www.fidoalliance.org,成立于2012年7月,旨在解决强认证技术之间缺乏互操作性的问题,并解决用户创建和记忆多个用户名和密码所面临的问题。FIDO联盟正在改变认证的性质,采用更简单、更强的认证标准,定义一组开放、可伸缩、可互操作的机制,减少对密码的依赖。在对在线服务进行身份验证时,FIDO身份验证更强、私有且更容易使用。

A8:

有能力都自开、没能力买这种小众产品合规也不需要、成本划不来。

Q:对弱密码有何监测手段?已经泄露的密码该如何反向定位影响范围?

A9:

HIDS或者EDR都可以检测。

A10:

曾经靠NTA做了弱口令告警,一个下午的时间上百个人跑过来问怎么回事,问的问题都是:我去哪改密码?

A11:

禁用弱口令,改密码的时候,就禁止,如果知道他们常用什么密码,直接加进弱密码库。

A12:

我们这是有SSO,统一强密码+定期改,然后开发小哥做了个VIP多次登录失败的告警通知,方便给VIP解锁。

A13:

这个其实主要看资产的,不同的资产采取的手段也不一样。但是殊途同归。我觉得检测不是目的杜绝才是目的。至于如何检测我觉得这个首先要有类似于资产管理系统。就是需要能够读取和识别密码。我一般都是正则匹配对弱密码识别和通知整改的。如果没有系统,要检测和识别就很困难。对于已经泄漏的密码,一般也是通过资产管理系统进行处理的。资产管理系统会有密码和存储位置。方面进行资源定位。如果没有的情况下,建议建立一个这种系统。

Q:我们的开发动不动搞Redis空口令、数据库系统弱密码,这些问题该怎么改?

A14:

Redis空口令的问题,有安全厂家也是,通知他们整改,最后出个说明,解释说没问题改不了。

A15:

弱口令的问题,光下通知就下多少次了。执行起来是真难。 考虑到用户方困难,所以现在准备转换方向,考虑零信任方向。

A16:

定期漏扫,HIDS盘点,结合CMDB定位到责任人和直接主管,上级主管,发邮件通报。

A17:

我们自己做了系统加固、SDL、上线安全检测,还是能搞出弱口令。很多部门直接用云服务、RDS这些,就不可控。

A18:

说明了一个基本问题,复杂强口令与人性相违背。就像路,人总会选择最简单的路走,不会按照指示走。举个例子,大领导好多都是弱口令,年龄大记不住,有啥办法,谁敢去改啊。

A19:

分级分类口令啊,存在哪些弱口令、哪些必须改、危害性有多大,还是得有办法。大领导也就登陆个电脑,办公系统,危害大的是vpn之类登陆密码,和业务框架的密码。

A20:

其实人员账号口令我们还好,因为我们应用大部分走SSO或者LDAP。但是开发框架,数据库这些是目前只能靠开发人员自己意识。

A21:

优先解决生产的问题,通过脚本巡检或HIDS找出弱口令的主机及服务,然后每天巡检一次,根据资产邮件推送给相关部门,不改就一直推送。

话题二:请问大家公司的OA系统登录锁定策略是怎么定义的?

A1:

默认锁定:

1.锁定30日未登录账户

2.锁定密码未变更用户

3.锁定弱口令用户

再就是爆破登录锁定,同一IP多账户登录锁定。

A2:

最大并发1000,登陆3次失败锁一个钟头,紧急的话管理员直接解锁。

A3:

我们是统一的策略。最低的账号标准是账号连续5分钟内累计登录失败10次,自动锁10分钟,单账号累计失败10次后,在自动锁结束后,每登录失败一次自动延锁10分钟,用户可使用MFA解锁;连续多账号3分钟内累计登录失败60次,针对IP启用多因素认证30分钟,自动解锁后,每登录失败1次,自动启用多因素认证,并累计两个周期后,48小时不再信任连续登录失败的账号认证方式。

A4:

依据什么标准?还是自己定的?

A5:

我们是自己定义的,根据自身业务、行业特性定义的。

A6:

我们是5次错误锁定1小时。我看到有人上SSO,其实SSO死的更快,AD一破,SSO厂家塞点后门,更惨。

A7:

没办法,不上SSO员工会有意见,一个平台一个账号密码,谁受得了?领导都受不了,必须上。

A8:

可以上SSO叠加二次密码或者验证码之类,不应该设置成SSO过了直接登录,不然容易被恶意URL扫描和攻击。SSO过了,只是允许访问被收授权的信息,比如域名、URL等,登录时可以再次输入账密或者验证码之类的。

A9:

各位上零信任呢?

A10:

零信任其实挺好,但是甲方很少有能弄明白的,意味着网络隔离、网络分区啥的传统方式都可能被破坏。可以上SDWAN,基于互联网的SDWAN,替代部分网络准入+身份认证+VPN。

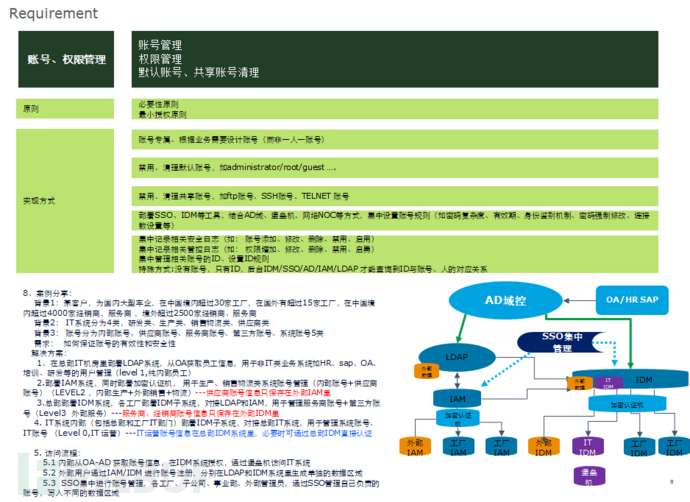

话题三:企业有没有引入特权账号安全管理的方案?

A1:

曾经想引入,测试了3家以后发现不满足需求。

测试结果虽然打钩,但是管理方面还是比较简单粗暴而且很多问题。打勾只是表示部分功能可实现。

技术限制问题,给操作系统、数据库、中间件、应用系统开发管理接口、账密接口、认证接口,其实相当难,以单一厂家根本实现不了。操作系统、数据库、中间件、应用程序,如果是商用产品,厂家一般不给你开接口,比如Linux,我测试的几家都是类似RSH方式。

A2:

设想了一下:

1、前面使用指纹,IC+密码(人脸)之类的方式;

2、中间采用SSO,登录服务器使用堡垒机的密钥管理方式+定期改密;

3、离职注销就各系统每天扫描人事的信息表,离职就注销(停用)本系统账号权限。

特权账号放到配置中心统一管理,再加上审计,这样感觉应该算是一个解决的办法。

A3:

你应该要考虑网络准入+网络准入的身份认证,所以SDWAN+VPN也需要考虑。而且你SSO不应该直接接客,应该有前置,要不SSO攻破就全玩完。主思路没有问题,细节各方面还可以(也应该)完善。

A4:

门户平台的钥匙被攻破才是玩完,SSO 的钥匙有AD域密码、企微扫码认证等,所以还是要在基础层面把密码抓牢,不需要什么高大上的技术。

A5:

SSO应该分为5-6个部分:

1.门户,仅供内部自服务用,不能对外;

2.管理门户,后台管理用;

3.审计+监控 ,后台作业;

4.后台 接口、API配置部分;

5.前台接口、API配置部分;

6.密钥、账户、算法、证书库,纯后台。

这6个部分,1应该仅对VPN放开,2-6绝对不对外,这样可以有效地保护SSO,因为SSO存放了所有人的账号、密码、算法、证书、密钥。我审计别人的时候,只要AD/SSO对互联网直接开放,直接判断不合格,SSO一旦被攻破,很容易被提权和全量账密泄露,甚至狠一点,伪账号很容易搞出来一大堆。

我当年计的是这个架构,AD/SSO/LDAP都深藏后端。

A6:

SSO 呈现在用户面前的只是一个门户,至于后面管理端功能,那就是一个静态密码管理后台了。

A7:

SSO不是入侵式的吧,即使非法登录了你的门户界面,黑客仍然无权限去侵入你的门户账户密码。

A8:

我非法登录你的门户,我可以扫描、记录你的加密和HASH过程,然后有一定几率反向破解你的算法,这个算法一旦被破解,所有账号包括admin都直接废了。

这个过程可以用算号器类的工具,记录bit层面的变化,比如我密码设成1 ,可能对应是比如3B4C,然后密码设成2 ,可能对应单独是3D4C。我只是举个例子,这样就知道输入1和2的差距在于第2位。而且一般SSO厂家的日志信息、日志库都不会从文件、数据层面去设防,比如加密、脱敏啥的,差一点的厂家,可能整个运行目录都被人Copy走了,回去搭个模拟环境,啥都有了。

A9:

不过防护不了内部或有正常身份的合作伙伴之类的,用零信任的持续认证落地费用和改造都不容易。

A10:

不一定零信任,VPN/SDWAN/零信任前置认证接口门户,叠加短信验证码、证书、校验码等,成为内网第一道门户,这才是企业内网安全最要命的地方,大门口不安全。

A11:

零信任你的用AD/SSO这类系统做用户验证。那就还的加上其它认证做叠加,然后你会发现都是窟窿。

A12:

必然的,看数据源了。

A13:

所以,内网尽量做到窟窿最小是最优解。

A14:

这些是必然要做的,但是门口防护也重要,大门不弄好,里面再好也没用,你不能放苍蝇蚊子臭虫进来乱试乱搞吧。

FreeBuf 观点总结

从LastPass严重的数据泄露事件可以看出,密码安全是近期网络安全风险的“高发点”之一,企业如何保管好手头的密码成为防范这类风险的首要屏障,除了密码本身最好采取多位数加特殊字符、大小写组合并定期修改外,对共享密码可采取集中管理,以用户系统授权的方式管理用户访问行为。此外,对于弱口令(密码)可通过HIDS或者EDR进行监测,或加入弱密码库进行管理。

对于企业常用的OA系统如何制定锁定策略,不同的公司、行业可以制定各自的规则,但无论如何都绕不开多次登录错误、弱口令、密码变更等风险因子。至于特权账号管理,虽然在技术上还存在诸多难点,但总体思路仍需要从密钥管理、身份认证、审计及监控等角度出发,构建出成体系的方案思路。

本期话题讨论到此结束啦~此外,FreeBuf甲方社群每周开展不同的话题讨论,快来扫码加入我们吧!

【申请流程:扫码申请-后台审核(2-5个工作日)-邮件通知-加入社群】

注:目前1群、2群已满,如有疑问,也可添加Kiki群助手微信:freebuf2022,备注:甲方会员