本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文作者:zhh

前言

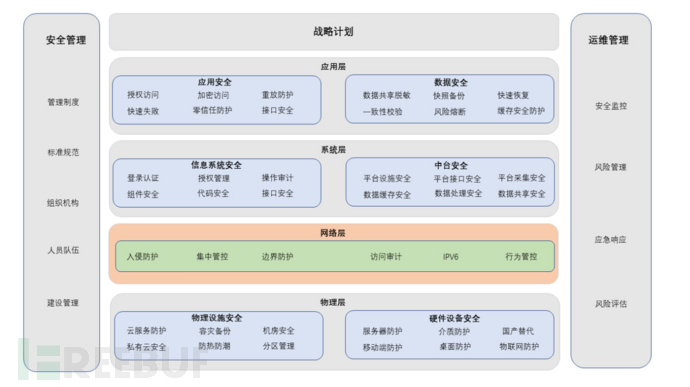

网络安全架构图是按照现有网络安全需求整理,通过多个维度展现。本文章主要介绍网络安全架构中的网络层安全,其他维度的详细介绍后期会持续更新。

网络安全架构

网络机遇和挑战并存,合理利用网络,有效做好安全建设至关重要。

网络安全架构从战略计划、安全管理、运维管理三个维度展开,需要人、制度、机器三方面协作,共同维护网络安全事业。

网络层安全概述

提起网络层首先想到的是OSI七层模型或是TCP/IP四层模型中的网络层,而本文主要介绍的是网络层面上的安全性。

那么,做好网络安全我们需要从哪些方面去做防护呢?

做好网络层安全需要从以下几个方面考虑:

边界防护-控制访问关系

入侵防护-早发现早处置

行为管控-用户/流量/行为管控

访问审计-行为留痕

集中管控-全方面管理

IPV6-协议栈安全

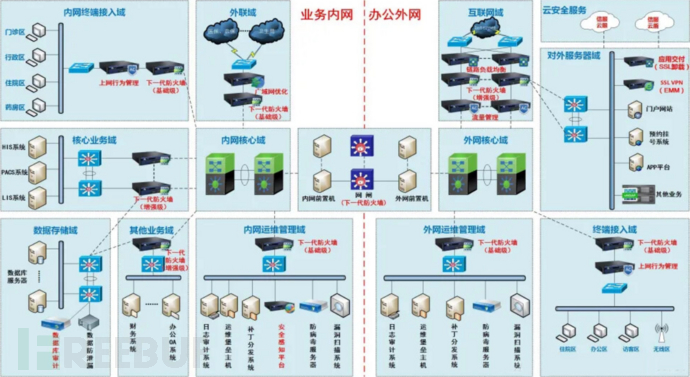

下图为网络安全拓扑图:

边界防护

边界防护是在区域或组织边界节点部署具有安全防护功能的设备或采用技术措施提高网络安全防护能力,达到对区域或组织内/间通信能力进行管理和控制的手段,控制手段有代理、网关、路由器、防火墙、加密隧道等,常见的边界节点有以下几点:

互联网边界

分支接入边界

数据中心边界

管理中心边界

专网接入边界

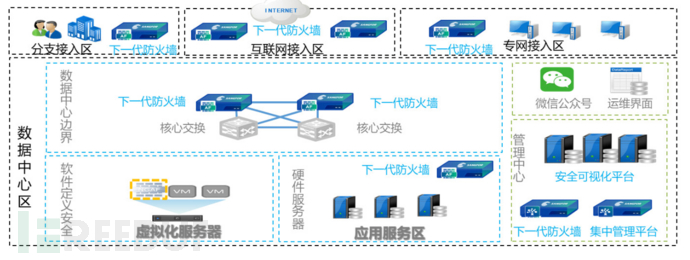

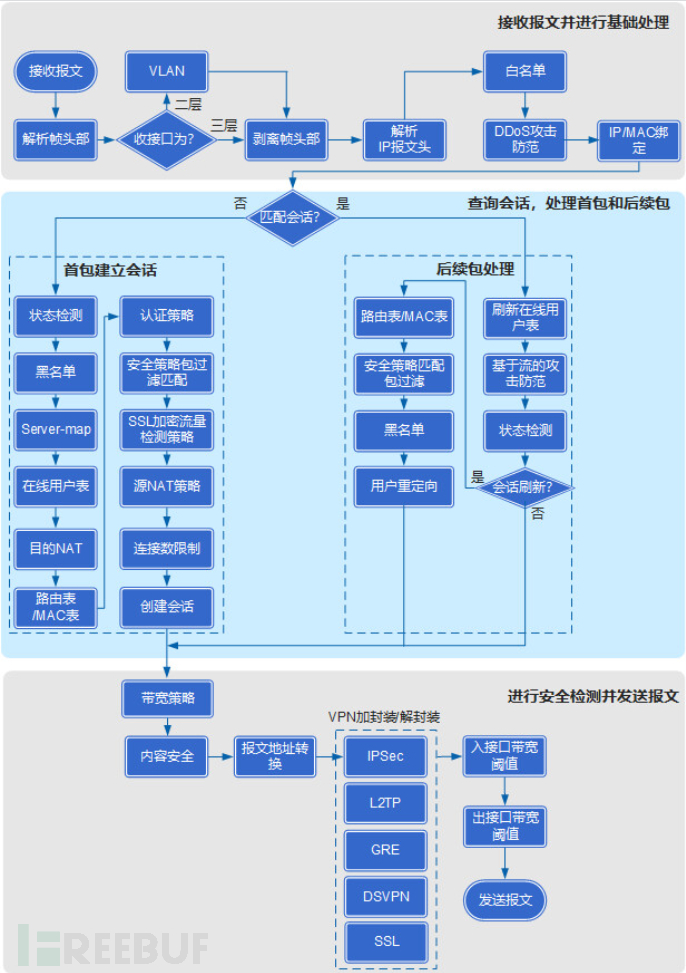

边界防护实现的原理

根据定义的规则对经过防护设备的流量进行筛选,由关键字确定筛选出的流量如何进行下一步操作,包含源安全区域、目的安全区域、源地址/地区、目的地址/地区、用户、服务(源端口、目的端口、协议类型)、应用和时间段。

网络设备对流量的处理最终都是通过对单个报文的识别、转发、丢弃和改造来实现的。根据报文的类型和所配置的策略不同,防火墙对报文的处理过程也有所不同。这里总体介绍报文通过防火墙的基本转发过程。如下报文转发全流程图所示:

注:上图展示了各个模块的基本处理顺序。实际每一个报文的处理并非严格按照此流程图依次进行。

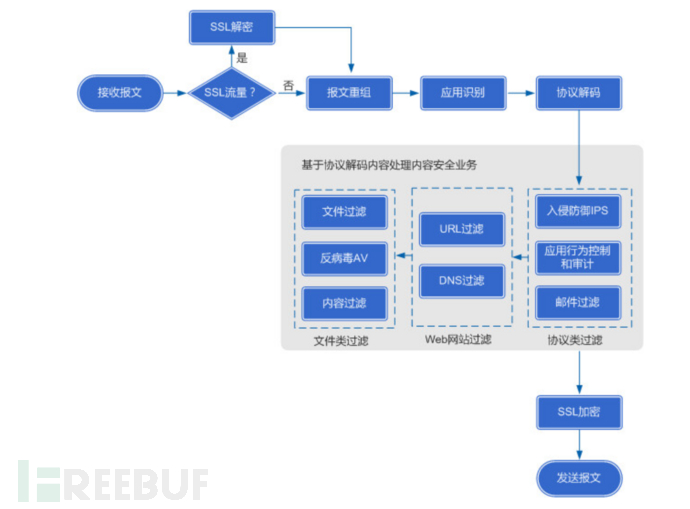

如果流量匹配的安全策略中配置了内容安全业务,则需要对流量进行内容安全检测。内容安全检测涉及一系列处理过程如下图所示:

如果流量是SSL加密流量,FW需要先解密才能进行内容安全检测。

对报文进行IP分片重组以及TCP流重组,保证后续进行业务处理的报文是顺序、无重叠的。

做完报文重组之后,FW识别流量具体的协议和应用,识别出的应用可供安全策略、带宽策略等使用。

识别出协议后,FW开始对协议深度解码。此阶段一次性解析出后续内容安全业务所需的字段或内容,极大提高了检测速度。

根据用户配置的内容安全业务,FW开始进行内容安全检查。

对于解密的SSL流量,FW进行内容安全检查后需要重新对报文加密再发送。

入侵防护

入侵特征

| 未经授权访问 | 未经授权篡改 | 未经授权破坏 | |

|---|---|---|---|

| 黑客入侵 | √ | √ | √ |

| 拒绝服务攻击威胁 | √ | ||

| 病毒及恶意软件 | √ | √ | √ |

入侵是指未经授权而尝试访问信息系统资源、窜改信息系统中的数据,使信息系统不可靠或不能使用的行为;

入侵企图破坏信息系统的完整性、机密性、可用性以及可控性。

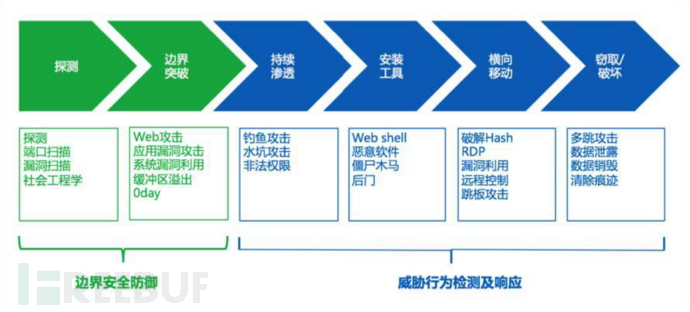

入侵防御是一种智能化的入侵检测和防御技术,它不但能检测入侵的发生,而且能通过一定的响应方式,实时地中止入侵行为的发生和发展,实时地保护信息系统不受实质性的攻击。

行为管控

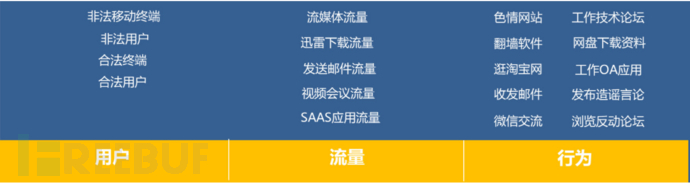

上网行为管理是指帮助用户控制和管理对互联网的使用。其包括对网页访问过滤、上网隐私保护、网络应用控制、带宽流量管理、信息收发审计、用户行为分析等。

行为管理三要素

网络层面利用上网行为管理设备对用户、流量和行为等三要素进行有效限制,提高网络安全性。

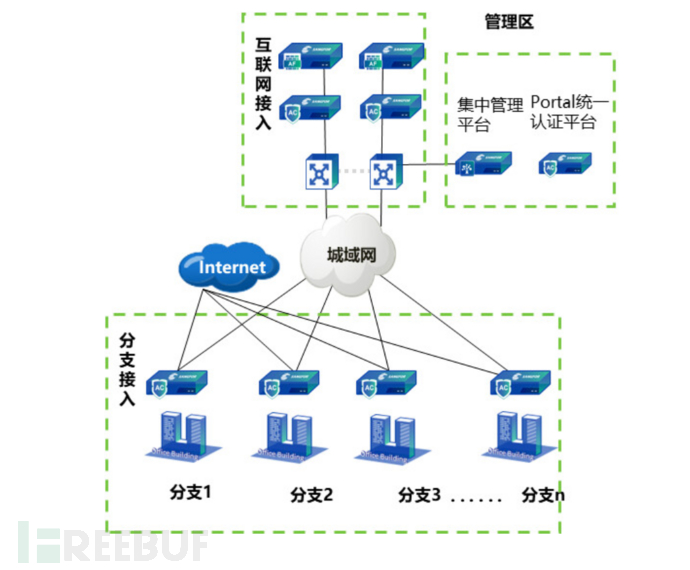

案例:一体化场景行为管控

一体化场景下,可以有效实现各分支用户上网行为的管控及行为审计,为客户节省投资,并满足网络安全监管部门审计要求。

访问审计

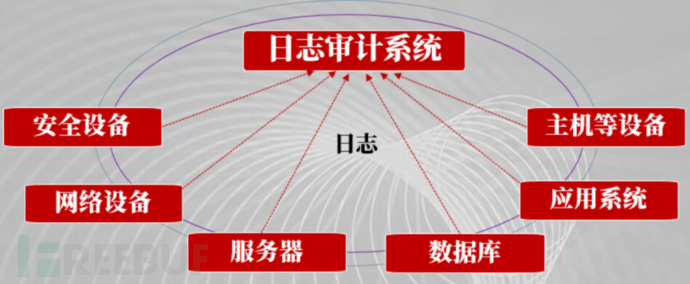

网络层面审计包含数据库审计和日志审计。

数据库安全审计通过对用户访问数据库行为的记录、分析和汇报,来帮助用户事后生成合规报告、事故追根溯源,同时通过大数据搜索技术提供高效查询审计报告,定位事件原因,以便日后查询、分析、过滤,实现加强内外部数据库网络行为的监控与审计,提高数据资产安全。

日志审计系统是用于全面收集企业IT系统中常见的安全设备、网络设备、数据库、服务器、应用系统、主机等设备所产生的日志(包括运行、告警、操作、消息、状态等)并进行存储、监控、审计、分析、报警、响应和报告的系统。

集中管控

集中管控是指在网络中建立一个独立的管理域,此管理域具有对全网设备和组件的管理权限,可实现交换机、路由器、WLAN、防火墙、视频监控、服务器、存储、PON设备以及服务器操作系统和虚拟资源的统一管理,包含软件版本升级、设备性能监控、配置下发等,为ICT设备提供集中化管理、可视化监控、智能化分析等能力,有效提高运维效率、降低运维成本、提升资源使用率,有效保障ICT系统稳定运行。

IPV6

由于IPv4地址资源不足,严重制约了互联网的应用和发展,通过双协议栈改造,可以很好的由ipv4协议到ipv6协议的过渡,但最终ipv6协议会普及,这样ipv6的安全技术、安全管理、安全开发到安全运营将面临较大的挑战。

个人见解

随着互联网+、业务数字化转型的深入推进,各行各业都在加速往互联网化、数字化转型,所面对的安全问题也是日益剧增。由于设备的技术更新和产品功能迭代比较快,每年新购入的设备都在快速增加。但同时由于人员紧缺等问题,安全运维人员仅能在网络安全中心一处进行设备监控及安全防护工作,无法满足日益增长的运维需求。

随着技术的发展,云安全市场将迎来爆发式增长。而对于企业而言,如何快速建立云安全体系、快速满足云化转型所带来的需求是亟待解决的问题。

对于云厂商而言:首先要考虑如何提升企业自身 IT运维能力;其次要建立一套符合自身业务需求的 IT安全体系;最后要考虑如何将 IT运维能力转化为企业资产。