渗透测试时企业日常安全工作中发现潜在威胁的一种重要手段,在许多安全研究人员印象中,渗透测试具有以点破面,横向浅,纵向深等特点,但具体到甲乙双方企业,由于目的性不同,渗透测试往往具有较大差异性,那么从甲方企业视角,渗透测试该如何进行,需要利用哪些手段或工具,与乙方具体存在哪些不同?本期话题我们将围绕甲方企业的渗透测试工作,就相关问题展开讨论。

在甲方公司内部中存在着很多业务系统,安全工程师进行渗透测试的频率应该如何?是否可以借助自动化工具?

A1:

测试频率要看业务迭代频率和人手,一般按季度,可以利用黑盒扫描器,周期性对业务进行主动扫描,如果有顾虑可以扫描分支测试环境,当然也可以考虑IAST等工具辅助,主要还是要保证覆盖面。

A2:

甲方看预算,有些没预算的,几年都做不了一次渗透,比如我们公司。

A3:

频率的话,看人员充裕程度跟承担的其他工作量,目前一般根据信息系统做一个年度渗透测试计划,每周做1-2个的系统的渗透测试,感觉是有必要借助自动化工具的,也在研究结合一些Fuzzing类的工具去辅助渗透测试。

A4:

工具这块基本上是Fuzz、SQLMap,Burp,Awvs等等(看个人喜好)。

A5:

逻辑漏洞还是要靠人工渗透测试发现。

Q:如果请外部安全服务商做内网渗透测试,如何有效保证其服务质量?有无具体量化指标?

A1:

服务质量拿漏洞等级卡,这个谈合同的时候肯定会聊的。乙方做完报告给过来,甲方安全人员再复核评估下就好。

A2:

这个其实具体要看渗透测试的目的,做渗透测试一方面是通过乙方发现平常没关注到的问题,另一方面是通过一些较权威的机构的渗透测试,为单位的信息安全做背书,一般主要是约束测试目标范围,确保测试可控、有效、覆盖面够,最后报告的内容展示出来的可能就是各个级别的漏洞的情况,但开展工作时一般没有约束具体的漏洞指标。

A3:

一般来说就是付费方式。根据漏洞中高危数量和人天工作量来定价了。不过也见过,要求一定至少有一个高危的,这个看公司。

A4:

这个就是乙方就是按工作量来收费,人家是算人天的,漏洞数一般不是强制要求,毕竟这个东西是客观的,是不是存在漏洞,人家乙方不能保证。

A5:

因为渗透是黑盒子,也许你的系统就没有漏洞或者没有高危漏洞,所以强制,要求高危不现实也无法枚举,我们的做法是看他们渗透测试的Case,比如逻辑漏洞、Owasp、数据泄漏、协议、Sboom类等的测试用例是否够丰富,测试方式是否符合要求。只要过程是正确的,结果一般不会太差。

A6:

因保密性,通常不会请外部的人测试内网,仅测试互联网边界(和ASM的范围类似),为了保证双方公平性,付费模式采用的是按效果付费,即按照漏洞挖掘多少付费(高危、中危、低危价格递减)。

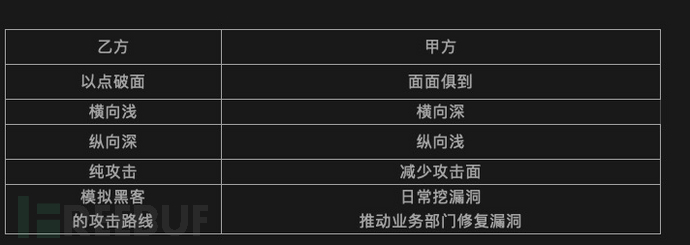

Q:和乙方相比,大家觉得甲方的渗透测试有什么特点或区别?

A1:

A2:

有这种感觉,乙方更专业,别的不说,起码那份渗透测试报告还是看上去很正规的。就好比有外部审计,乙方做的报告,明显更有说服力。

A3:

一般甲方自己做,都是甲方的安全人员借助kali这种开源安全系统自己测 Nmap, Meta, Burpsuite等开源工具,可能效果会打折扣 。

A4:

基本就是Kali、Sqlmap、Awvs、Burp这些,还有一些工具和手工测试。

A5:

有能力的甲方,购买安服的目的,我感觉是希望覆盖自身没关注到的一些资产和风险,毕竟技术栈各有不同。毕竟当局者迷,旁观者清。

A6:

与乙方相比的话,甲方对系统更了解,测试的辅助性资料更全面,对自开发人员的常出现的问题也更熟悉,容易找到着力点,但有时候这个也会反过来造成一些甲方的局限性,乙方跳脱这个之外,也会发现一些平常没关注的点。

A7:

甲方渗透测试比较关注的是业务系统的逻辑和越权类,然后平时的日常安全巡检可以覆盖到命令执行 Sql等常见漏洞。

A8:

问:安全测试vs渗透测试区别?

A9:

甲方叫法安全测试,乙方叫渗透测试。

A10:

安全测试包括:漏洞扫描,渗透测试,风险评估,我们这边这么定义的。

A11:

安全测试只做哪些工作,渗透测试做哪些工作,这个和你公司有关系,跟行业没关系了。其实,都是渗透测试,该做的事情都是要做的。

就好比安全运维和运维有什么区别,说白了就是公司自己的工作边界。所以,这种问题都是没意义的问题,公司内部的工作边界的划分,说白了是部门博弈的结果,和技术以及行业没任何关系。

A12:

我想了下,如果一般行业外包做渗透和自己公司招聘人来做区别不大 无非一个是按次收费一个是包月包年,但我们这边会有些特殊对外招聘的渗透偏重于对工控核工业渗透和密码算法破解以及卫星通信破解,所以如果是一般app和信息化系统的话其实做的事情都是一样无非都是Web App渗透,因为安全公司做的都是大众行业和方向有市场. 但自己内部招聘的都是跟自己行业领域强相关的特殊领域。

A13:

护网后的复盘其实也很重要,好多单位对于这一部分的覆盖就不能很好的传达到一线,往往乙方渗透测试完后,提交了报告,领导层看了看,着手处理,但是实际的监测团队的发现溯源能力并未得到提升,甲方的渗透这里可以更持续,且可以及时沟通,缺点大概是能力及更新上的限制。

A14:

我认为甲方的安全测试有个基线(红线),测试至少要包含基线范围,符合安全基线是最低上线要求,乙方的渗透基本上是点攻击,POC/EXP也会更丰富些吧。

A15:

单纯的渗透测试或者安全测试对于甲方来说收益有限,目前安服里的渗透测试工作甲乙双方的认知是逐渐在出现偏差的。甲方安全部门应该和专业的乙方公司共同把“渗透测试”包装成“攻防演练”,在项目中安全部门自己扮演好防守方的角色。风险的提交、修复、复测只是起点,要通过攻防演练的活动去撬动防护水平、响应能力、应用安全、数据安全甚至资金投入等能力建设。

A16:

在我看来上面都讨论得很清楚了:

- 长期持续vs短期一次性

- 有很强的行业属性,科技行业如互联网频繁迭代,属于研发阶段功能安全测试;传统行业变更以年为单位,属于运维阶段系统抗攻击能力检测;

- 测试环境vs生产环境

- 广度vs深度:前者需要尽可能多的发现逻辑与越权问题,后者以拿shell为最终目标。不过实际中反向操作居多,几十万的攻防演练项目,来几个2-3年的渗透工程师,最后交一份漏洞报告,交差。

A17:

这个乙方都是提前交流的,还有就是招投标的,你们领导有决策权,你们也有建议权。

A18:

是的,所以甲方不是乙方想象的那样跷二郎腿就行了。很多情况下要甲方有经验的人把控乙方的方向才能把这类项目做好。对于重点领域的过程性文件该要求的还是得要求。实际上存在的问题就是,名单上的项目成员和实际项目成员完全不一致。

——————————————————

本期精彩观点到此结束啦~此外,FreeBuf会定期开展不同的精彩话题讨论,想了解更多话题和观点,快来扫码免费申请加入FreeBuf甲方群吧!

加入即可获得FreeBuf月刊专辑,还有更多精彩内容尽在FreeBuf甲方会员专属社群,小助手周周送福利,社群周周有惊喜,还不赶快行动?

申请流程:扫码申请-后台审核(2-5个工作日)-邮件通知-加入会员俱乐部

如有疑问,也可扫码添加小助手微信哦!