近20年,我国的工控系统从自动化走向智能化,期间面临诸多挑战。原先工业系统采用物理隔离时岁月静好,但工业企业IT(信息技术)和OT(运营技术)融合后,一切都暴露在互联网上,安全风险激增。

工控安全专家剑思庭,将这种风险挑战比喻为两个在角斗场厮杀的中世纪武士,“突然角斗场一侧的墙坍塌,一辆坦克开进来了。”这种降维打击犹如工业互联网对工控系统的冲击。

他从业的六年,刚好也是工控安全开始明显增长的六年。近期,他接受FreeBuf专访,谈起工控安全的发展历程以及未来的方向。

艰难发展:工控安全相比传统安全迟滞近10年

工控安全是为了防范和抵御攻击者利用漏洞、恶意攻击制造生产事故和损害。2021年,业内著名的美国输油管道运营商Colonial Pipeline攻击事件就是一起工控安全事件,攻击者瞄准关键基础设施,加密设备文件、窃取数据、索要赎金,切断美国东部地区油气输送,导致美国宣布进入国家紧急状态。

由此可见,一旦关键基础设施遭攻击牵连面甚广。制造业、能源、交通运输、石油化工、医疗等行业都是容易遭遇工控攻击的高危行业。

剑思庭从2016年转入工控安全领域,此前在工控自动化领域从业十多年的经历,对他的安全从业之路也有所帮助。2001年,剑思庭从天津大学计算机系毕业,在一家国企做国产DCS控制系统(分散式控制系统)开发,负责上位机监控软件开发。

随后他跳槽到外企自动化厂商做技术支持,负责传统自动化的PLC(可程序化逻辑控制器)和上位机。“在外企一干就是10多年,2016年开始转到工控安全。”

他刚进入工控安全行业时,市场规模还十分狭小,开展工控安全业务的安全厂商并不多,且盈利困难。2016年工控安全行业市场规模约43亿元人民币。但随着工业信息安全技术的不断进步,我国工业信息安全产品和服务也陆续从探索走向实践应用,市场规模随之扩大,到2020年已达122亿元人民币。

从事工控安全后他发现,有些工控安全公司的创始人是之前在工控行业结识的同事,“说明他们很早就意识到工控安全这个领域。”虽然当时工控安全是个小众领域,但业内人士已预见其潜力。

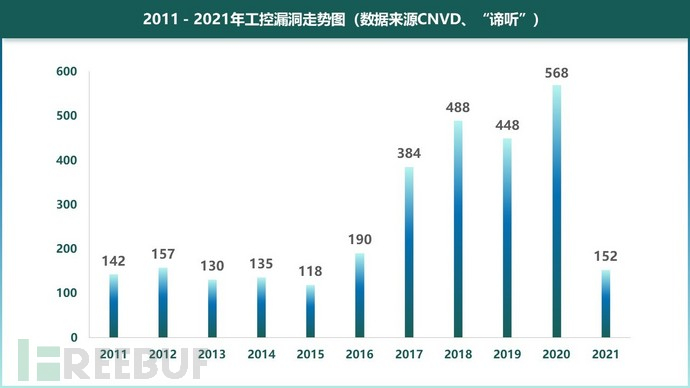

不过,行业现状是,工控系统开发和应用周期长,本身存在不少安全漏洞和安全风险,因此工控领域的安全也受此掣肘发展缓慢。

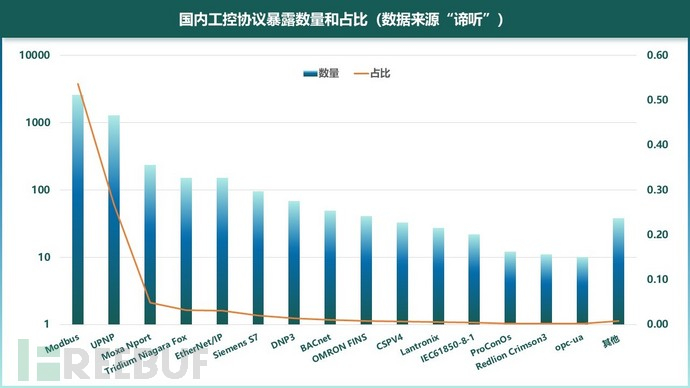

剑思庭向FreeBuf解释,工业自动化厂商在产品开发之初并没有太多考虑安全因素,厂商的考虑更偏向功能。例如,专用的工控通信协议在设计之初只考虑通信的实用性,缺乏高强度的认证、加密和授权等安全措施;工控系统中的无线通信协议更容易遭受中间人窃听和欺骗性攻击。为了保证数据传输的实时性,modbus-tcp、OPC等工控协议多采用明文传输,易于被劫持和修改。

再加上工业自动化系统的延续性和开发周期长等特性,其使用寿命大约是20年。在这 20 年中,工控产品会不可避免地存在漏洞,还有软件、硬件更新升级、换代困难等问题。

“工控安全的发展相对滞后于传统安全,两者间有将近10年的差距。但现在随着行业内安全意识的增强,差距正在慢慢缩小。”他表示,现在很多厂商开始推出基于安全的控制器,并且很多用户开始养成产品购买习惯,从产品侧解决以前工控系统存在的脆弱性问题。在此前提下,工控安全的市场前景可观。

“工控安全的发展相对滞后于传统安全,两者间有将近10年的差距。但现在随着行业内安全意识的增强,差距正在慢慢缩小。”他表示,现在很多厂商开始推出基于安全的控制器,并且很多用户开始养成产品购买习惯,从产品侧解决以前工控系统存在的脆弱性问题。在此前提下,工控安全的市场前景可观。

作为一名从业“老兵”,剑思庭经历了不少工控安全事件。国内工控安全事件很多,但真正披露的不多,令他印象最深刻的一起工控安全事件来自一家全球知名的日化企业,这家企业发现每次新产品上线3个月后,竞争对手也会上线相同的产品。

他介绍,经过排查和逆源发现,竞争对手是利用供应链攻击获取该公司的商业机密——产品配方,通过木马远控该企业供应商的服务电脑。每当这家服务商针对生产线维护和备份的之后,就通过C2将备份传回,在工业组态软件打开查看备份的生产数据中的配方,然后再投产。

未来方向:人才和安全能力服务化

工业控制系统网络是工业化与信息化融合的产物,工业互联网的应用增添了潜在威胁。当前我国工控领域的安全性问题突出, 工控系统的复杂化、IT 化和通用化加剧了系统的安全隐患。

剑思庭从业若干年对工控产品、工控漏洞、工控渗透有着丰富的经验,他表示行业需要不断提升安全技术加强防御能力,从边界、链路、端点、认证、授权、加密角度加强纵深防护,这个思路相较于零信任来说,对工控行业更加有效和可落地。

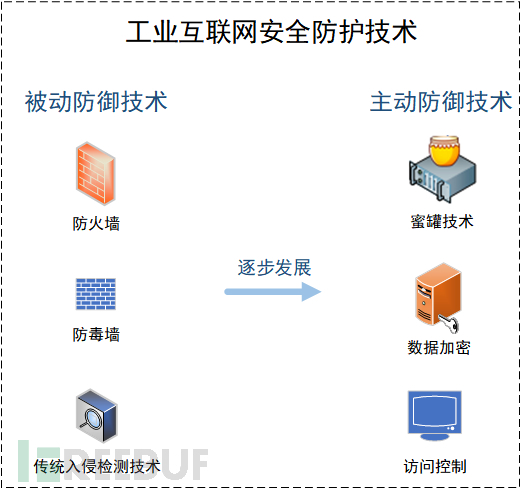

此前工控领域的安全防护以被动防御为主,近些年主动防御理念逐渐占据主流。主动防御能够在入侵行为发生之前及时预警,实时构建弹性防御体系。

“如果采用更高层的防护就是情报威胁系统,类似 EDR ,还包括整体工控网络的流量可视化。情报获取之后,还要在控制器层面及时响应获取的情报,这是一个比较大的挑战。”他表示。

“如果采用更高层的防护就是情报威胁系统,类似 EDR ,还包括整体工控网络的流量可视化。情报获取之后,还要在控制器层面及时响应获取的情报,这是一个比较大的挑战。”他表示。

当前很多安全细分领域都在倡导将安全当成一种服务能力,即”安全即服务“,工控安全领域也不例外。

“近两年,我国工业安全领域的法律法规逐渐完善和健全,很多大型制造业厂商开始频繁地接触工控安全团队和安全厂商。对于工控安全行业来说,面临比较大的考验,大家从原来传统的卖盒子,一步步走到卖服务和解决方案,甚至要帮助企业做到工业安全的代运维代管理工作,这些都是未来行业比较大的方向,对行业的技术和人才形成了较大的挑战。”

他提到,目前工控行业的技术人才基本都是传统安全人员转过来的,既了解工控业务又懂安全的人才并不多,缺口很大。安全厂商可以着重培养这方面的人才;也可以从教育入手,例如网络安全专业增设一两门学科,结合自动化专业和网络安全的课程。最好再开设一门实践课,帮助学生从厂商侧了解工控行业的威胁是如何产生、如何发现、如何解决,这样培养的人才是制造业和工控厂商急需的人才。

精益求精:组建工控安全团队

2019年,在工作之余,剑思庭和行业内的伙伴组建了工控安全团队IRTeam,专注工业控制器或者工业控制系统的漏洞挖掘和渗透,现阶段主要是围绕通讯Fuzzy、固件逆向、系统脆弱性的评估等项目活动。

IRTeam开发了第一个基于Windows系统的工控渗透系统,将常用的渗透工具和工控渗透工具结合,打造一个工控渗透平台,在业内收获了不错的下载量。

他介绍,工控漏洞和其他行业的漏洞本质上差别不大,只是场景上和使用上有一些不同。但工控设备在日常生活中不常见,工控行业的漏洞披露少、POC少,学习门槛比较高。

“成立这个团队主要是为了大家共同学习提高,我们几个合作伙伴都是在安全微信群里认识的。有一次我在朋友圈发布了组织团队的想法,结果一拍即合。团队分工明确,有的熟悉渗透,有的熟悉漏洞挖掘,有的熟悉工控安全标准,有的熟悉安全开发,正好大家互补。”

“成立这个团队主要是为了大家共同学习提高,我们几个合作伙伴都是在安全微信群里认识的。有一次我在朋友圈发布了组织团队的想法,结果一拍即合。团队分工明确,有的熟悉渗透,有的熟悉漏洞挖掘,有的熟悉工控安全标准,有的熟悉安全开发,正好大家互补。”

工控安全的探索和学习之路漫漫,有同伴一起钻研,收获和进益都会快许多。同时,团队也坚持撰写基础文章,分享实践过的项目经验,和行业内的伙伴一起成长,共同建设工控安全。

参考链接:

https://www.freebuf.com/articles/paper/322185.html

https://www.freebuf.com/articles/web/199646.html