本文首发于公众号:愚言社(yuyanshe_)

两件看似不相关的案件

1996年5月,以张子强为首的犯罪团伙绑架了香港第一富豪李嘉诚的长子李泽钜,勒索港币10亿3千8百万元。1997年9月,同一团伙绑架香港第二富豪郭炳湘,勒索港币6亿元。

2017年5月12日,WannaCry蠕虫全球爆发,感染了全球不计其数的计算机,该蠕虫感染计算机后会向计算机中植入勒索软件,导致电脑大量数据被加密。受害者电脑被黑客锁定后,病毒会提示支付价值相当于300美元(约合人民币2069元)的比特币才可解锁。勒索的总金额无法估计。

张子强 VS "WannaCry"

张子强 VS "WannaCry"

也许没有人会把这两件事情关联起来。连张子强自己可能都不会想到20年后的同行们会用这样一种方式来超过自己的“辉煌战绩”。

当然,张子强不是第一个悍匪,WannaCry也不是第一个勒索软件。因利益而产生的犯罪行为自古便有,同时也随着科技的发展在同步进化。

勒索的犯罪模型及危害

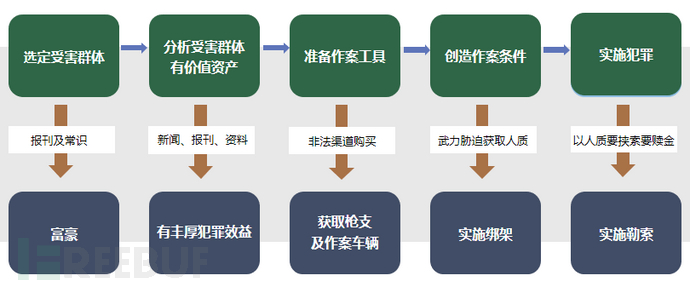

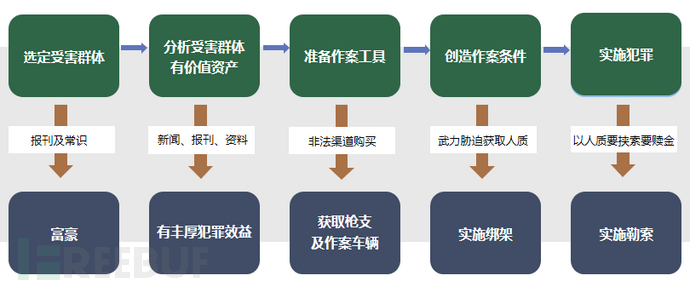

“勒索”并不是一个单一的犯罪行为,而是一个以追求利益为目的的犯罪模型中的一环,靠近目的结果的一环。通常要将犯罪实施到勒索这一步必须得有一些前置犯罪行为配合。

以张子强的案例模型来看,这个前置犯罪行为是“绑架”;而在WannaCry的模型里,这个前置行为是“加密重要数据”,同样是绑架。

此类犯罪行为符合典型的预谋型犯罪特征。如果拆分勒索形成的所有条件会得出以下模型。

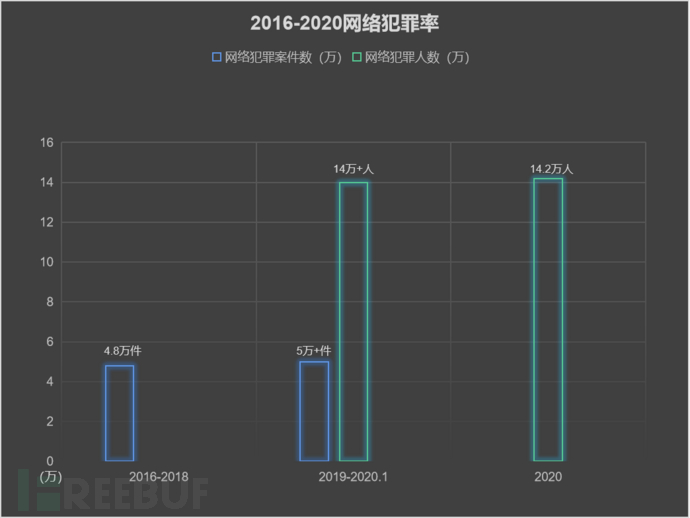

看得出来,这个模型完全符合预谋型犯罪特征。且比起传统的预谋型犯罪,“勒索软件”具有低犯罪成本(相较效益)、高犯罪效益、低犯罪风险、高犯罪逃脱率等特征。鉴于相较传统犯罪更具优势的特征,此类源自网络空间的犯罪率会受“勒索软件爆发事件”的影响逐年攀高。

2016年至2018年,网络犯罪案件已结4.8万余件,案件量及在全部刑事案件总量中的占比,均呈逐年上升趋势,2018年案件量显著增加,同比升幅为50.91%。

2019至2020年1月25日,检察机关共起诉涉网络犯罪5万余件14万余人。

2020年,全国检察机关起诉涉嫌网络犯罪14.2万人,同比上升47.9%。

数据来源:最高人民检察院

勒索软件的阻断性分析

先试着将传统的勒索犯罪套入到刚才得出的模型里来看看。仍旧以张子强惊天劫案作为案例分析。

一张表格清晰看出,整个示例案件最重要的环节是准备作案工具和创造作案条件。

在绑架实施成功前是不具备勒索的前置条件的。绑架成功才能实施勒索,但是要绑架成功就得具备必须的作案工具,否则犯罪将无法继续进行。所以,最好的阻断时期是在准备作案工具时。

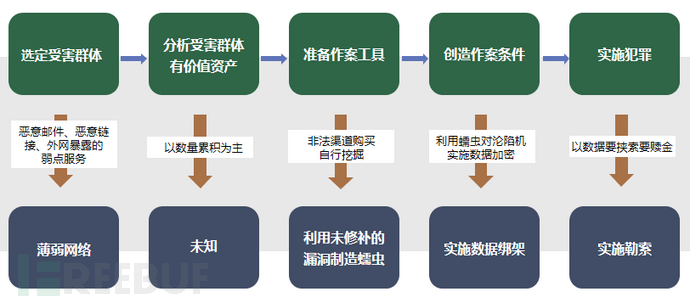

看完传统类型,可能有人会说,网络空间的模型不一定适用。在网络空间里受害者和加害者并无接触,如何才能阻断加害者实施绑架行为?

这里再把WannaCry案例套入到模型中看看。

模型几乎一样,只是被绑架的从人质变成了数据,被勒索的从法币变成了数字货币。

按照模型来看最佳阻断期仍旧是准备作案工具和创造作案条件环节。

从WannaCry案例来看,作案工具就是勒索软件本身。但是勒索软件本身即由两个部分组成:前置部分是含有永恒之蓝攻击代码的蠕虫,负责攻陷受害机并以受害机作为载体继续传播;另一部分负责在攻陷后加密受害机的数据,以完成勒索的目的。

被"WannaCry"攻击的高校/图源网络

被"WannaCry"攻击的高校/图源网络

如果能有效地阻断含有攻击代码的蠕虫部分的传播,使之无法感染其它机器,就可以将勒索软件的危害性降到最低。缺乏了传播性的蠕虫就像没有武器的绑匪一样,仅仅是看起来吓人而已。

绑匪和武器谁更危险?

非要论的话,拿着武器的绑匪最危险!

由上面的分析可以看出,WannaCry有两个重要部分:一部分是蠕虫负责攻击和传播自己,另一部分是勒索软件负责加密数据实施勒索。如果没有蠕虫,勒索部分根本不可能运行在受害机上,也不会有更多的受害机出现。在WannaCry事件里,蠕虫这部分就是“拿着武器的绑匪”。

尽管在WannaCry爆发时,MS17-010漏洞已被在野利用多时,而微软也已发布MS17-010的补丁,但仍有众多在内网的机器因为补丁更新机制的原因并没有安装补丁,导致WannaCry一度如入无主之地,尽情肆虐。那些在补丁发布前因此漏洞沦陷的外网服务器也在此时成为了集中爆发的重要跳板。

致命的武器装备和带有恶意的策划者,加起来就是网络空间里最危险的存在,其实这个道理在任何空间都适用。

那么假设,如果你事先知道了WannaCry装备的武器MS17-010攻击机制,事前关闭了SMB服务相关的端口访问权限,WannaCry还能在你的网络里肆虐吗?

假设WannaCry所装备的武器没有如此之大的杀伤力,它还能造成如此严重的影响吗?

是的,它不能,它无法快速地传播自己,甚至在制造者评估出它的传播性不能达到勒索要求时,根本不会制造它。

就像张子强不会用一把指甲刀去绑架一样。

这是我们站在2021年的今天去思考2017年的WannaCry爆发得出的结论。事实上,没有受害者在那次事件里做出了这样的思考。他们的第一反应仅仅是“为什么我的文件无法访问”、“该怎么办啊”、“付了钱真的可以解锁吗”?

事件虽然过去了几年了,但是我们谁又能保证,在永恒之蓝之后没有永恒之红呢?勒索软件这几年也确实没消停过,相关报道层出不穷,只是受影响范围不及当年的WannaCry。

愚夫言·威胁本位思考

勒索软件可以理解为,有恶意的人企图利用手里先进的武器装备,泛目标性质地绑架重要数据,以达到勒索赎金目的的犯罪行为载体。

这里的恶意的人是常量,他们始终带有恶意,因为他们想勒索你。

而先进的武器装备却是变量,任何带有先进这个词的字眼都是有时限的,这说明先进的武器装备在不停演变、升级。

很明显在安全领域,未知漏洞的利用方法、可批量泛目标实施的入侵手段、能获取信息及情报的方法都算是先进的武器装备,成功利用后都可以达成绑架数据的后果。

常见的安全防御设备是以被动防御和规则防御为主,而这些事先设计好的防御模式和规则并不一定适用于千变万化不断进步的攻击手段。

而BAS(突破和攻击模拟)类产品在应对类似事件中,在发掘、发现威胁上比传统被动防御更具优势。

可惜的是愚夫君暂时没有发现有绝对防御勒索软件的方案,现有的BAS产品虽然在主动防御上有一定的优势,却因为数据模型的原因无法绝对防御勒索攻击。当然安全本身就没有“绝对防御”这个理论概念,攻与防、刃与盾自古便是相对而立,相互发展抗衡的镜面体。此篇文也只是切片分析一下勒索软件的可阻断断层,希望未来会有更好的方案和产品能应对与日俱增的网络犯罪,还网络空间一片祥和净土。

关注【愚言社】(ID:yuyanshe_)

更多精彩等你