最近,MITRE 发布了一个主动防御(或者叫积极防御)知识库,名为 Shield。有资深人士认为,Shield 知识库将成为网络安全行业重要的发展方向之一,以及各组织机构实施主动防御的指导框架和重要资源。

MITRE 认为,主动防御的范围从基本的网络防御能力到网络欺骗和对手交战行动。组织这些防御措施使防守方不仅可以应对当前攻击,还可以获取有关该对手的更多信息,更好地为新的攻击活动做好提前准备。MITRE 在网络欺骗和对手交战方面有着丰富的经验,他们认为,欺骗防御是现代安全体系中与对手抗衡的必备条件。他们在 Shield 模型中把欺骗防御放在了首位。Shield 包括了引导、收集、控制、检测、破坏、促进、合法化、测试8大战术和33种技术,其中欺骗防御在技术中占了接近一半。因此,我们可以得出这样的结论:主动防御的核心是欺骗防御。

在 ATT&CK 框架的协助下,可以更好地观察攻击者的 TTP,从而获取攻击者更多的信息,更深入地了解当前攻击者,并更加从容地应对未来的攻击。

通过对 Shield 多种技术、过程的不同组合,可以创造不同的攻防场景,结合 ATT&CK,可以喂食给不同类型的攻击者以不同的剧本,这也是 MITRE 未来的设想 。下面笔者抛砖引玉,提供几种主动防御的场景,看一看 Shield 是如何发挥作用的。

场景一 邮件钓鱼

01

通过获取伪造的诱饵邮箱账户和正常邮箱账户中收到的钓鱼邮件中的恶意附件,其中正常邮箱账户一方面可以结合电子邮件厂商的反恶意软件能力将自动识别出恶意附件,另一方面可以对员工进行安全意识培训,对邮件中收到的判断为可能是恶意的附件提交到接收平台上

02

将恶意附件发送到新创建的蜜罐系统中并自动执行,通过 hook sleep() 函数等措施来加速恶意软件执行

03

通过 API 监控、网络监控、文件监控、行为分析等模块,对恶意软件、木马、攻击者操作进行分析

04

在 Web 端实时显示攻击者使用的 TTP、执行的命令以及对文件、网络、进程、注册表等的操作,可以观察攻击者的整个攻击流程以及所使用的攻击技术,并提供原始数据,供防守方进行分析或者结合其他类型产品进行联动

05

等待攻击者攻击结束后重置系统为另一套模板环境

邮件钓鱼(场景一)主要流程

场景一用到 Shield 的多种技术(涂色部分)

场景一用到 Shield 的多种技术(涂色部分)

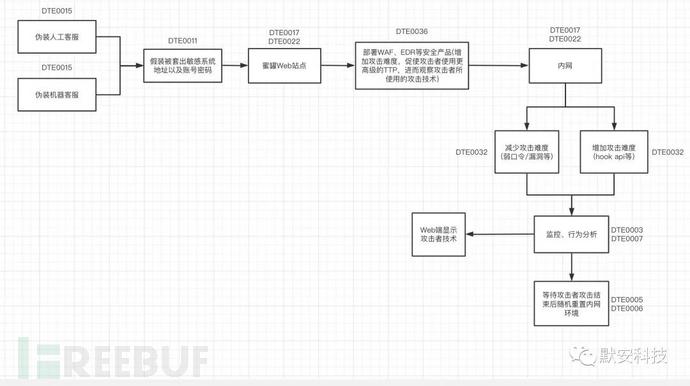

场景二 社工客服

01

通过伪装人工客服和机器客服,模拟社工场景

02

假装泄露敏感系统地址以及账号密码,诱导攻击者访问蜜罐 Web 站点

03

还可通过部署 WAF、EDR 等安全产品,增加蜜罐站点的攻击难度,促使攻击者使用更高级的 TTP,进而观察攻击者所使用的攻击技术

04

在进入蜜网后,可以采用类似的思路,部署具有真实数据的蜜罐系统以及蜜罐诱饵,部分蜜罐系统可以采用弱口令或漏洞的形式来让攻击者更容易进入蜜罐,部分蜜罐系统可以通过 hook api 等形式,篡改正常输出,误导攻击者,促使攻击者转换战术,从而观察攻击者更多行为,同时增加攻击者在蜜网里的时间

05

攻击者攻击结束后重置整个蜜网环境,部分蜜罐系统随机采用新的模板,让攻击者体验下 Roguelike 元素,玩得开心:)

社工客服(场景二)主要流程

社工客服(场景二)主要流程

场景二用到 Shield 的多种技术(涂色部分)

场景二用到 Shield 的多种技术(涂色部分)

目前市面上已经有了很多蜜罐类产品,就整体市场来说,一方面是要继续做深各项技术,另一方面可以通过预置场景来应对更加高级的攻击者。更进一步,我们认为可以采取反制措施,当然 Shield 的重点还是在欺骗防御,所以反制相关内容暂时就不作分享了。其实现在也有一些总结性的反制文章,但都是从个人角度出发,不能形成一个真正有力的措施,下次有机会分享从产品层面出发,实现渗透路径上埋点与产品相结合的反制。