应急响应检测阶段技术流程

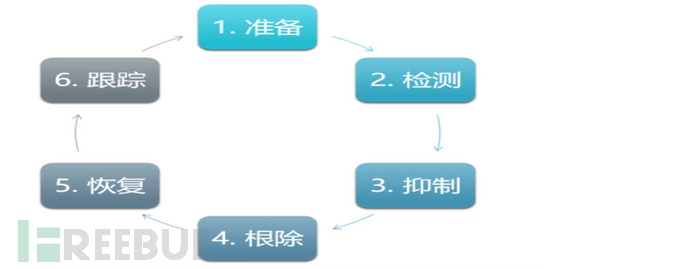

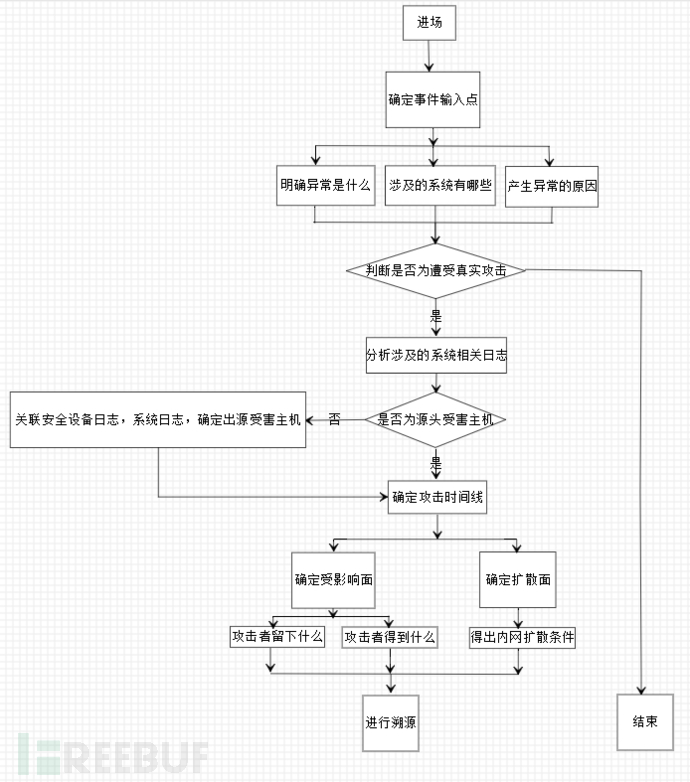

应急响应有六阶段模型(准备,检测,抑制,根除,恢复,跟踪)。其中检测阶段就是应急响应技术人员发挥技术能力,弄清楚整个事件的过程。而在此过程中,往往是以经验主导进行开展工作,没有技术流程模型作为指导。因此,在这里参照工作经验,意图总结出一个指导在检测阶段如何开展工作的"点线面"模型,供初次无经验应急响应人员参考。从进场确定事件输入点开始,根据攻击时间线初步还原受害主机被攻击情况,从而确定受害主机的受影响面,内网扩散面。最后根据“点-线-面”结果进行倒推溯源。

一、事件输入点的确定(点)

确定事件输入点,主要通过进场后问询的方式,获知客户从何发现其系统受到攻击。比如是管理员发现系统频繁扫描内网,或是系统资源耗尽,亦或者是安全设备的某条告警成功等。目的是从问询中初步确定事件的起因是什么。但确定起因时不可先入为主,直接断定存在攻击行为,应通过异常去定位产生该异常的原因,分析产生该异常的原因确定是否为真实攻击,或者只是系统应用或者配置等方面产生的异常行为。已基本确定为攻击事件,才进行下一步攻击时间线的确定。因此,该阶段需要确定三点: 1.异常是什么,2.产生异常涉及的系统是哪些(ip,业务,开放的服务,系统类型),3.这些受害主机产生异常的原因是什么,即可否确定为受到真实攻击。

二、攻击时间线的确定(线)

攻击时间线的确定是从通过事件输入点中涉及的受害系统相关日志(安全设备日志,系统各种日志等)进行着手,确定攻击从何时开始,是否已结束,何时结束,是否为首台被攻击主机,。输入点阶段中涉及的受害系统不一定就是首台被攻击的主机,有可能是其他主机被攻击成功后进行横向扩散后导致的主机异常。若为内网扩散导致,此时应通过日志分析确定出受攻击的源头被攻击主机,从源头主机确定出真正的受攻击时间线。此处应注意日志中的时间是否统一,否则需要时区转换(大多数时候系统自带日志和安全设备日志会相差8小时),

三、受影响面,内网扩散面的确定(面)

受影响面的确定,其实就是要基于时间线从攻击入方向分析出攻击者留下什么,得到什么,确定出其真实攻击意图。此过程需要以攻击成功后产生的异常为基本着手点,对异常账号、异常文件、异常进程、异常网络连接、日志、定时任务、开机自启动项等等进行排查,完全确定出攻击者在系统中进行过的操作,确认受害主机在攻击中受到的全部影响。从攻击者留下的东西描绘攻击者画像(技术水平等),从攻击者得到的东西确定其攻击意图。

内网扩散面确定,需要配合内网中部署的安全设备日志,以被攻破的源头主机为视角,从源头主机出方向分析内网扩散中攻击了哪些其他主机,哪些主机被扩散攻击成功,哪些没成功是何原因,最终得出内网扩散需要的条件。

四、溯源攻击链路(补充)

溯源过程实际上是攻击链路倒推的过程,此过程需要获知网络拓扑,得知网络的各种出口入口(vpn,专线等等信息),从源头受害主机的分析结果一步步倒推攻击至网络边界的某设备或者说某出入口,从最接近该出入口的安全设备或直接从出入口设备中获取日志并依据时间线进行分析,确定出攻击者IP,至此该网络内的溯源结束。若攻击是通过vpn等途径进行的攻击,需要溯源到终端,则可依据时间线到vpn源主机所在网络一侧中根据实际情况进行进一步溯源倒推。

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐