前言

访问控制可以说是众多安全控制域当中最重要和最必不可少的一个,无论是对于物理资源还是网络边界、亦或是主机、应用等计算资源来说,访问控制都是贯穿始终的一道防线。可以说,做好访问控制能解决一大半安全问题。

下表是等保中关于访问控制的安全要求项(以三级为例,包含通用和云计算扩展要求)。对于不同对象而言,访问控制的要求和措施可能会有很多不同,所以访问控制策略一定是根据需求和实际来制定。

安全物理环境 | 安全区域边界 | 安全计算环境 |

物理访问控制: a)机房出入口应配置电子门禁系统,控制、鉴别和记录进入的人员。 | 访问控制: a) 应在网络边界或区域之间根据访问控制策略设置访问控制规则,默认情况下除允许通信外受控接口拒绝所有通信; b) 应删除多余或无效的访间控制规则,优化访问控制列表,并保证访问控制规则数量最小化; c) 应对源地址、目的地址、源端口和协议等进行检查,以允许/拒绝数据包进出; d) 应能根据会话状态信息为进出数据流提供明确的允许/拒绝访问的能力; e) 应对进出网络的数据流实现基于应用协议和应用内容的访问控制; f) 应在虚拟化网络边界部署访问控制机制,并设置访问控制规则; g) 应在不同等级的网络区域边界部署访问控制机制,设置访问控制规则。 | 访问控制: a) 应对登录的用户分配账户和权限; b) 应重命名或删除默认账户,修改默认账户的默认口令; c) 应及时删除或停用多余的、过期的账户,避免共享账户的存在; d) 应授予管理用户所需的最小权限,实现管理用户的权限分离; e) 应由授权主体配置访问控制策略,访问控制策略规定主体对客体的访问规则; f) 访问控制的粒度应达到主体为用户级或进程级,客体为文件、数据库表级; g) 应对重要主体和客体设置安全标记,并控制主体对有安全标记信息资源的访问; h) 应保证当虚拟机迁移时,访问控制策略随其迁移; i) 应允许云服务客户设置不同虚拟机之间的访问控制策略。 |

正文

今天这篇文章是关于云服务的访问控制,同时把最近这段时间翻译的NIST SP 800-210 《云系统通用访问控制指南》中文版分享给大家,PDF版在文末有链接,需要的自行下载。

2020 年 3 月 18 日,工业和信息化部印发《中小企业数字化赋能专项行动方案》;2020 年 4 月 7 日,国家发展改革委、中央网信办联合印发《关于推进“上云用数赋智”行动培育新经济发展实施方案》,其中,为推动数字化转型,均鼓励企业上云发展;另外,2020 年 4 月 20 日,国家发展改革委首次正式对“新基建”的概念进行解读,云计算作为新技术基础设施的一部分,将与人工智能、区块链、 5G、物联网、工业互联网等新兴技术融合发展,从底层技术架构到上层服务模式两方面赋能传统行业智能升级转型。因此,从国家的顶层制度来看,云计算仍然是未来发展趋势,云安全也仍将是安全行业未来的重点研究方向之一。

根据7月份信通院发布的《云计算发展白皮书(2020)年》中所提供的数据显示,我国 IaaS 发展成熟, PaaS 增长高速, SaaS 潜力巨大。尤其是新冠肺炎疫情的出现,加速了远程办公、在线教育等 SaaS 服务落地,云需求从 IaaS 向 SaaS 上移,企业不再满足于仅仅使用基础设施层服务(IaaS)完成资源云化,而是期望通过应用软件层服务(SaaS)实现企业管理和业务系统的全面云化。

上云发展当然是好事,前提是数据安全、业务安全、资源安全……,这些谁能来保证呢?用户和云服务商之间的责任边界真的能划分清楚吗?。

在SaaS模型中,用户只需要配置某些特定的应用程序,而不需要管理或控制底层云基础设施,例如:网络、服务器、操作系统、存储或单个应用程序。

在PaaS模型中,允许开发人员使用编程语言、第三方库、服务、工具在云基础设施上创建和部署应用程序,而软件开发人员不管理或控制底层云基础设施,但可以控制已部署的应用程序(软件)以及配置应用程序托管环境。

在IaaS模型中,允许用户通过实例化新的虚拟机或根据用户自身的需求动态地分配计算资源(网络、存储等计算资源)。

往往在云的应用场景中,对于各层服务的责任认定并不是那么清晰,比如,有一个应用场景:某企业软件开发人员出于系统开发需求,需要访问PaaS所提供的系统数据,而企业内部的业务人员由于工作需要,也会访问系统数据。那么,如果该企业购买的是PaaS服务,那么企业的开发人员应该与云服务提供商共同承担访问控制的责任;如果企业购买的是SaaS服务,那么,访问系统数据的业务人员也应当与云服务商共同承担责任。

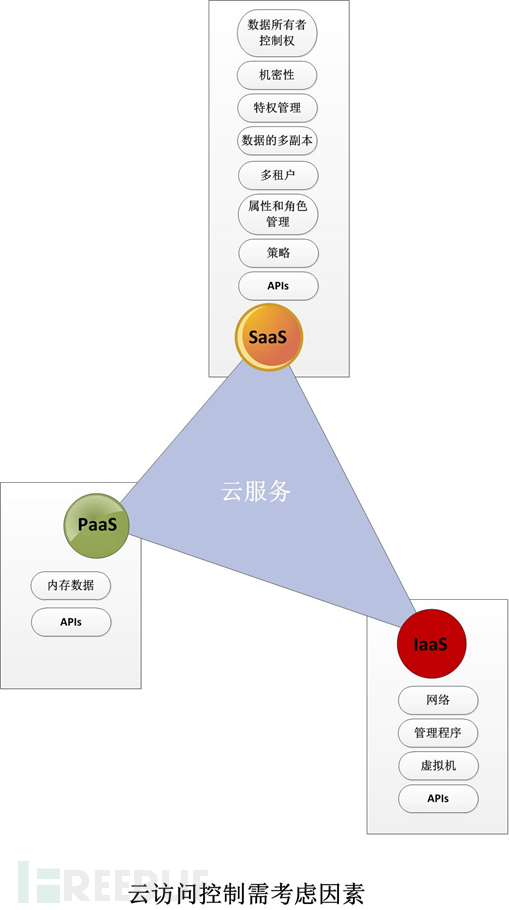

下图是NIST SP 800-210 《云系统通用访问控制指南》中针对不同的云服务模型而划分的云访问控制权利。

关于NIST SP 800-210

该指南介绍了云访问控制(AC)的特性以及针对云服务模型(IaaS(基础设施即服务)、PaaS(平台即服务)和SaaS(软件即服务)的一组通用访问控制指南。主要侧重于访问控制的技术方面,而不考虑部署模型(例如:公有云,私有云,混合云等)以及信任和风险管理问题。不同的服务交付模型在其服务的访问控制要求方面都有自己的侧重点。

指南中介绍的各章节和附录如下:

- 第1节阐述了云系统访问控制的目的和范围。

- 第2节概述了云访问控制特征。

- 第3节讨论了IaaS访问控制的指南(考虑因素)。

- 第4节讨论了PaaS访问控制的指南(考虑因素)。

- 第5节讨论了SaaS访问控制的指南(考虑因素)。

- 第6节讨论了针对不同云之间以及同一云之内操作的访问控制指南(考虑因素)。

- 第7节总结了未来的方向。

- 附录A列出了本指南和NIST SP 800-53修订版4 访问控制(AC)的系列映射。

各章节简述

第1节

近年来,很多研究都集中在云访问控制(AC)上,然而,这些研究主要是针对特定云应用程序的临时解决方案,并没有提供云AC的全面视图。本指南提供了一套独立于其部署方式而针对云服务模型的通用访问控制,是基于云上业务功能的安全要求而提出的访问控制。

第2节

云访问控制的五个基本特征:

- 广泛的网络访问;

- 资源池;

- 弹性扩展;

- 可计量的服务;

- 数据共享。

第3节

在IaaS服务模型中,中间件、数据、应用程序和操作系统层中的数据由用户拥有和控制,IaaS系统和用户需要确保IaaS服务模型中的IaaS系统管理员或任何其他IaaS用户均不被授予对数据的访问权限,除非获得当前用户授权。IaaS管理员负责虚拟机、虚拟机管理程序、存储和网络层的访问控制。

下图是对IaaS 访问控制策略的建议:

主体 | 操作 | 客体 | 环境因素 |

IaaS终端用户 | 登录、读、写、创建 | 管理程序 | 时间、位置、安全影响等级等; |

IaaS终端用户 | 读、写、创建 | VM | 时间、位置、安全影响等级等; |

VM | 写 | 管理程序 | 时间、位置、安全影响等级等; |

VM | 读、写 | 同一主机的其他VM | 时间、位置、安全影响等级等; |

VM | 读、写、创建 | guest操作系统镜像 | 时间、位置、安全影响等级等; |

VM | 读、写 | 不同主机但在同一IaaS服务中的其他VM | 时间、位置、安全影响等级等; |

VM | 读、写 | 不同IaaS提供商的其他VM | 时间、位置、安全影响等级等; |

管理程序 | 读、写、创建 | guest操作系统镜像 | 时间、位置、安全影响等级等; |

管理程序 | 读、写 | 硬件资源 | 时间、位置、安全影响等级等; |

管理程序 | 读、写、创建 | VMs | 时间、位置、安全影响等级等; |

第4节

在PaaS模型中,访问控制的主要关注点是在运行时保护由中间件和操作系统管理的数据。PaaS系统管理员负责运行时、中间件、操作系统、虚拟机、管理程序、存储和网络层的访问控制。

下图是对PaaS 访问控制策略的建议:

主体 | 操作 | 客体 | 环境因素 |

应用程序用户 | 读 | 内存数据 | 时间、位置、安全影响等级等; |

托管应用程序的VM | 读、写 | 同一主机内其他应用程序的数据 | 时间、位置、安全影响等级等; |

应用程序开发者 | 创建、读、写 | 中间件数据、内存数据 | 时间、位置、安全影响等级等; |

云服务提供商 | 复制 | 与应用程序相关的数据 | 时间、位置、安全影响等级等; |

第5节

在SaaS模型中,应用程序管理的数据仅由用户拥有和控制,SaaS系统和用户都要确保未将应用程序数据访问权限授予SaaS系统管理员或其他云用户,除了用户的应用程序数据外,SaaS管理员负责所有操作层的访问控制。

下图是对SaaS 访问控制策略的建议:

主体 | 操作 | 客体 | 环境因素 |

应用程序用户 | 读、写 | 与应用程序相关的数据 | 时间、位置、安全影响等级等; |

应用程序用户 | 读 | 内存 | 时间、位置、安全影响等级等; |

应用程序用户 | 执行 | 应用程序 | 时间、位置、安全影响等级等; |

应用程序用户 | 读、写 | 应用程序数据 | 时间、位置、安全影响等级等; |

应用程序用户 | 执行 | 应用程序代码 | 时间、位置、安全影响等级等; |

托管应用程序的VM | 执行 | 同一主机中其他应用程序代码 | 时间、位置、安全影响等级等; |

第6节

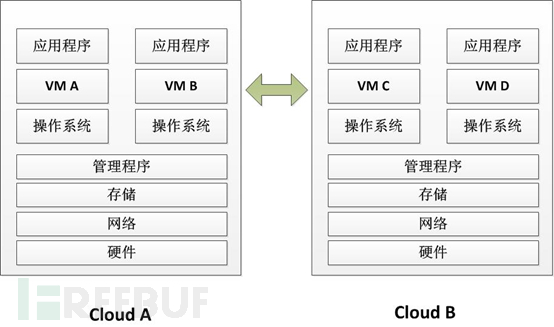

对于同一云内的协作,有两种场景,一是,单个云主机中拥有多个VM(例如,VM A和VM B),并且可能需要在这些VM之间进行通信;二是,同一IaaS服务中租用多个主机,并且可能需要来自这些不同主机的VM之间的协作(例如,VM B和VM C之间的协作)。云内协作的AC策略应允许同一用户的VM操作在协作期间按需访问每个虚拟机,并在协作结束时禁用访问。

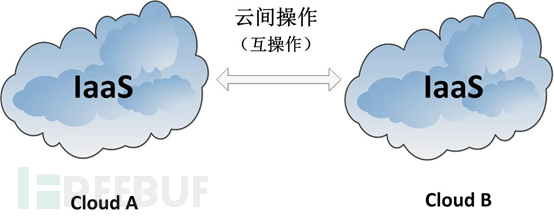

对于云与云之间操作是指使用多个云架构的能力。例如,用户可以从两个不同的云服务提供商Cloud A和Cloud B购买IaaS服务,并且由于数据处理需求,应该允许它们之间进行协作。而云间操作由于是短暂建立的,并且如果是在交叉混合的云环境中,在云服务提供商之间实现安全的互操作至今仍是一个挑战。

第7节

指南中针对IaaS、PaaS和SaaS的不同特点,提出了不同的访问控制设计指南,还包括了在不同云系统中访问控制设计的建议,以提供参考,此外,还总结了每个云系统的潜在策略规则,但是,仍然还有许多问题悬而未决,例如,跨不同设备和平台的AC管理,以及随着云技术的广泛应用而出现的新挑战。

更多详细内容请看NIST SP 800-210 《云系统通用访问控制指南》中文版PDF。下载方式如下

链接:https://pan.baidu.com/s/1vxgvyWhjnjZHOw_CaCyiPg

提取码:nist