6月18日晚间,工信部一纸《网络安全漏洞管理规定 (征求意见稿)》(以下简称规定)很快引爆了安全圈……FreeBuf上一位作者及时发布了一篇针对该意见稿的解读文章:

谈谈《网络安全漏洞管理规定(征求意见稿)》释放的信息

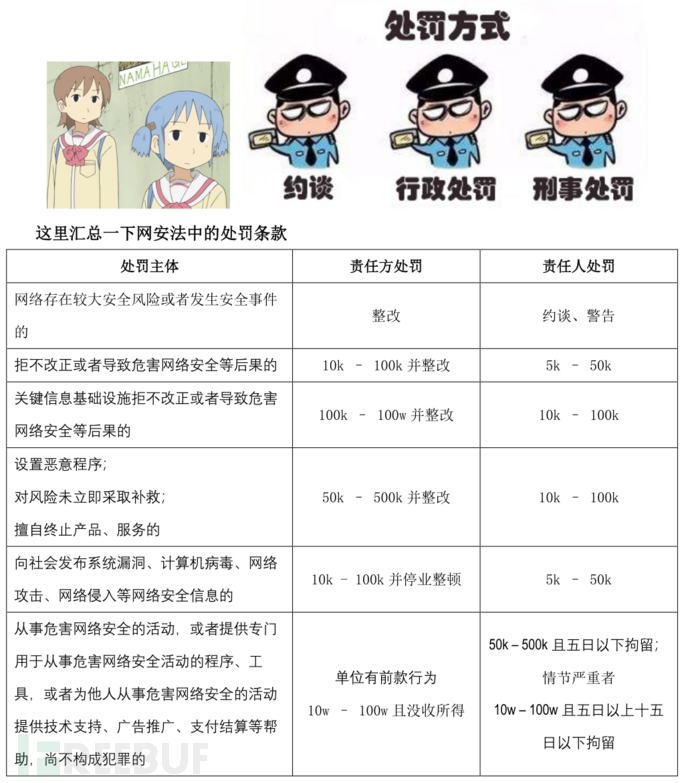

《网络安全法》正式发布两年以来,越来越多的相关法律法规陆续出台,其中也吸收了大量网络安全工作者的积极谏言。相信随着监管机制愈发成熟透明,我国网络安全市场必将迎来进一步的机遇和发展。

征求意见稿发布后,引发了业内人士的广泛关注与讨论。不过才一天的时间,笔者察觉到一些平台上发布的文章解读有误,对部分没有认真审视该规定的读者会造成严重误导。

首先需要说明的是,《网络安全漏洞管理规定(征求意见稿)》还没有最终定稿,部分规定也许存在较大争议,任何个人和单位都可以在2019年7月18日前提交反馈意见。本文涉及的部分解读也均是基于2019年6月18日发布的征求意见稿内容。

该规定的初衷是为了规范网络安全漏洞报告和信息发布的行为,同时督促相关厂商、第三方及运营方及时应对漏洞问题,这也是基于《网络安全法》的基础上进一步完善法制体系。从这个出发点来说,本规定应该可以得到大多数人的支持和反馈。

部分文章对规定指出的漏洞提交方式的解读有误,根据本规定的第十条:

鼓励第三方组织和个人获知网络产品、服务、系统存在的漏洞后,及时向国家信息安全漏洞共享平台、国家信息安全漏洞库等漏洞收集平台报送有关情况。漏洞收集平台应当遵守本规定第六条、第七条规定。

可以明确的是,本规定鼓励组织或者个人主动发掘网络产品、服务、系统的漏洞,已获知的漏洞可以向“国家信息安全漏洞共享平台、国家信息安全漏洞库等漏洞收集平台”提交,这其中是包含漏洞盒子等第三方漏洞平台的,而并非如部分文章中仅仅局限于国家安全漏洞管理平台。

而个人披露漏洞及漏洞收集平台对漏洞的管理则需要遵循规定的第六条、第七条:

第六条 第三方组织或个人通过网站、媒体、会议等方式向社会发布漏洞信息,应当遵循必要、真实、客观、有利于防范和应对网络安全风险的原则,并遵守以下规定:

(一)不得在网络产品、服务提供者和网络运营者向社会或用户发布漏洞修补或防范措施之前发布相关漏洞信息;

(二)不得刻意夸大漏洞的危害和风险;

(三)不得发布和提供专门用于利用网络产品、服务、系统漏洞从事危害网络安全活动的方法、程序和工具;(四)应当同步发布漏洞修补或防范措施。

第七条 第三方组织应当加强内部管理,履行下列管理义务,防范漏洞信息泄露和内部人员违规发布漏洞信息:

(一)明确漏洞管理部门和责任人;

(二)建立漏洞信息发布内部审核机制;

(三)采取防范漏洞信息泄露的必要措施;

(四)定期对内部人员进行保密教育;

(五)制定内部问责制度。

而这两条基本是该规定最核心的部分,其确定了漏洞管理流程中的责任归属,也明确了在漏洞披露过程中的一些规范,例如不得可以夸大漏洞危害和风险、不得在漏洞相关方修复漏洞或者提出防范措施之前披露漏洞信息。

从近两天的媒体舆论来看,绝大多数持有反对意见的个人基本都是集中在第六条中“不得发布和提供专门用于利用网络产品、服务、系统漏洞从事危害网络安全活动的方法、程序和工具”,引用一位安全届大咖的点评:

众多安全爱好者去研究漏洞和漏洞攻防利用技术,以及互相之间交流,才能针对性的去设计防范工具。不要用传统实体安全的管理思维去指导信息安全的管理。对于信息安全的研究者,需要给予相对宽松一点的环境。

在这一点上,笔者与大多数安全爱好者一样,期待能有一个相对宽松的研究环境。安全圈内做研究本身就是一个长期且辛苦的工作,获得的回报也很难说成正比,确实赶不上国外的安全环境。不少年轻人抱着一腔热血投入这个圈子,如果每个人在发布研究成果时还要战战兢兢地害怕重蹈乌云网事件的覆辙,这与本规定鼓励发觉漏洞的初衷是相违背的。

距离意见征集的截止时间还有差不多一个月的时间,期望广大安全工作者为构建一个健全、完善的漏洞管理机制而积极反馈意见,也欢迎朋友们在评论区发表自己的观点,更不要让错误的解读传播开从而引发的不当的舆论,网安江湖本就不平静,键盘当是“平乱”的武器而不是引战的工具。

联系电话:010-66022093

传 真:010-66022774

邮 箱:wangmeifang@miit.gov.cn

地 址:北京市西城区西长安街 13 号工业和信息化部网络安全管理局(邮编:100804)。请在信封上注明「《网络安全漏洞管理规定(征求意见稿)》意见反馈」。

*本文作者:百里不守约,转载请注明来自FreeBuf.COM