美国当地时间3月4日(北京时间3月5日),RSA 2019大会在旧金山正式开幕。首日的议题丰富,以几大研讨会为主线,穿插进行了很多活动。这些议题涵盖人才、安全威胁、安全基础架构、隐私与人类行为、家庭安全培训以及女性议题等。当然,“DevSecOps Day”也是一大亮点。

层出不穷的威胁

围绕这一大议题的演讲大多聚焦2018年以来新出现或者影响比较大的网络威胁或攻击事件,也包括一些比较独特的研究成果。具体如下:

A. 全球网络安全博弈:攻击向量不断增多,不同国家纷纷采取不同的安全策略。很多措施都受到地缘政治影响,夹杂着博弈的成分。全球网络空间安全形势复杂,企业和个人只能尽可能采取一切有效的方式来确保安全。

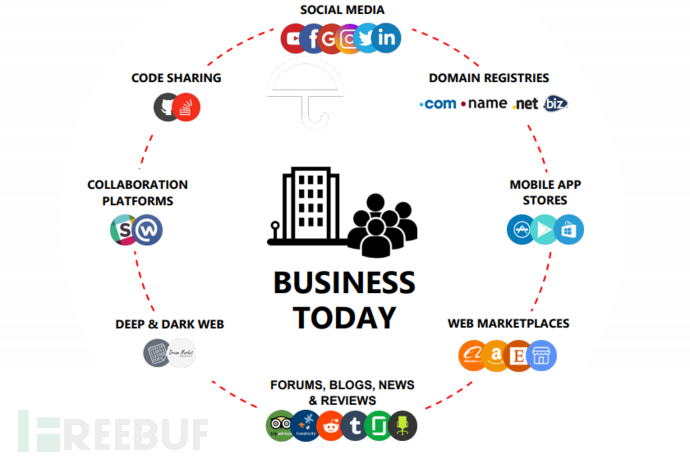

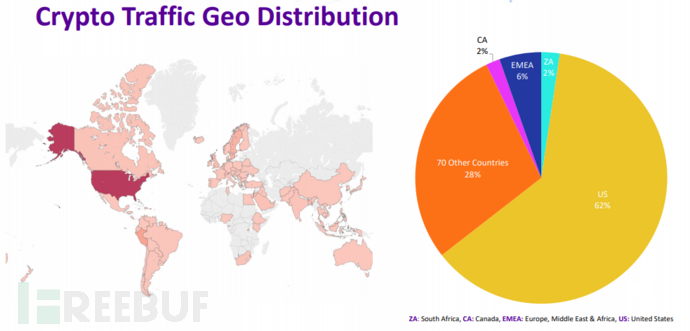

B. 加密货币相关的攻击:随着加密货币的兴起,挖矿劫持、加密货币钓鱼、加密钱包盗窃等攻击如雨后春笋般出现。其中挖矿劫持以其隐秘性、易操作性以及高收益性,成为大量攻击者的首选。过去10个月,与加密货币相关的流量增加了200倍。其中,能源/实业、教育(高校)这两大领域成为挖矿劫持的重灾区。全球分析发现,美国是挖矿劫持流量来源大国。而中小型企业最容易受到这类攻击。加密货币钓鱼则常常通过邮件、搜索引擎广告以及通信类APP等渠道发起攻击。此外,还有演讲专门分析了拉丁美洲的加密货币情况 。拉丁美洲地区大型加密货币交易所集中在墨西哥、哥伦比亚、阿根廷以及委内瑞拉等国家。但由于缺乏监管、不够稳定,该地区对加密货币的接受度与使用度不高,使用加密货币交易的犯罪分子数量也呈缓慢增长。

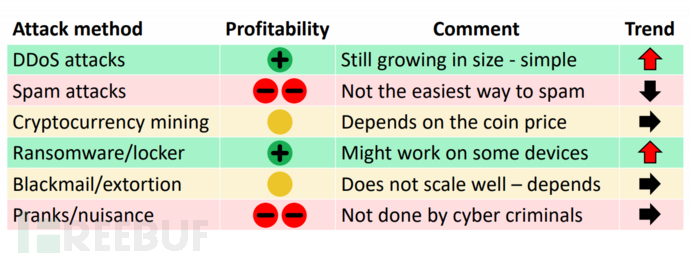

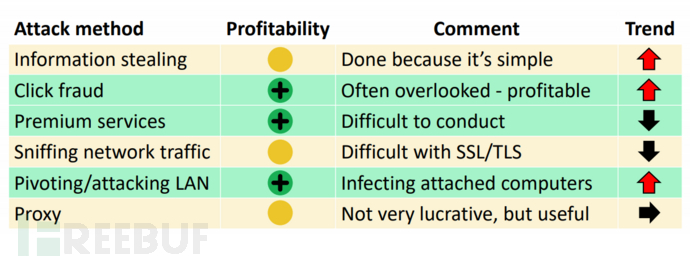

C. IoT安全:基于物联网设备的潜在安全威胁包括DDoS攻击、信息泄露、挖矿、勒索、嗅探、欺诈、其他方式威胁敲诈等等,这些攻击在过去一年中都有实际案例发生。其中,路由器依旧是最大的攻击目标。未来一段时间,针对物联网设备的DDoS攻击、挖矿、广告欺诈等更可能频繁发生。另外,联网的工控设备、医疗设备、智慧城市、智能门锁等物理安全设备都有不同的攻击面和风险。

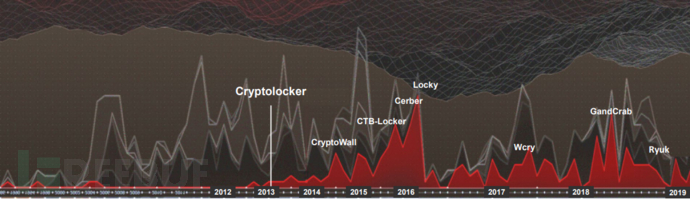

D. 勒索软件:勒索软件出现之后,一度发展平稳,到2014年之后迎来高速增长。基于RDP的攻击广受欢迎,新的勒索软件或变种也层出不穷,其相关攻击也越来越有针对性。此外,勒索软件即服务的攻击模式也成为新的潮流。2016年以来,勒索软件造成的损失逐年上升,也引起了企业与个人的警惕。面对勒索软件,最好的方法是预防,而其中,及时备份文件是重中之重。

E. 漏洞利用套件的发展以及攻击向量的转变: 漏洞利用套件的买卖最早出现于2006年,当时在暗网中售价20美元一套,还附加技术支持;随着SaaS的普及,漏洞利用套件的售价达到了1万美元每月。但是,随着监管部门加大查找与惩罚力度,大型暗网市场被关闭,漏洞利用套件的利润减小,其热度也开始降低。登录凭证钓鱼暴力破解、Office漏洞利用工具、软件供应链攻击成为攻击者的新宠。

其他内容还有:

基于社交网络的欺诈与操纵:以Linux蠕虫Moose为例,分析了这类蠕虫及相关僵尸网络发起社交媒体欺诈攻击的过程;

应对无文件攻击

案例分析之数据窃取、取证与法律研究

安全基础架构

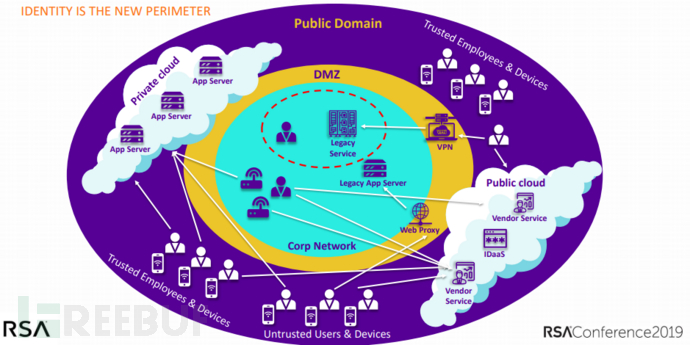

这个议题包含了云基础设施安全保护、密码学与安全、代码安全、常见安全框架分析、IoT安全以及身份验证与访问控制(IAM)。其中,身份验证与访问控制作为新的重要趋势,受到了较多关注。

从1960年代至今,身份验证不断发展突破。从最早只针对雇员到现在针对人、物以及相互之间的关联;从早期的加密密码到双因素认证再到生物验证以及最新的无密码MFA验证,无一不折射出安全行业的技术变革、安全意识转变以及攻击面的变化。如今,IAM的主要目标是确保正确的人或“物”出于正确的原因,能够在正确的时间正确的地点从正确的设备中获取到正确的资源(应用、数据等)。

当下应对数字身份验证风险的方法也多种多样:

远程身份验证

无密码认证

认证风险分析

联合身份验证与单点登录(SSO)

IDaaS(验证即服务)

BYO-ID(自定义身份验证)

持续认证

认证“物品”

零信任

自主验证等

这些方法各有优劣,有些时候还需要结合使用才能发挥效果。此外,FIDO2,CTAP2,以及W3C WebAuthn 等新标准持续出炉,也给身份验证领域带来了新要求与参考。企业在实际选择中,需要对相关的产品或服务进行综合考量。

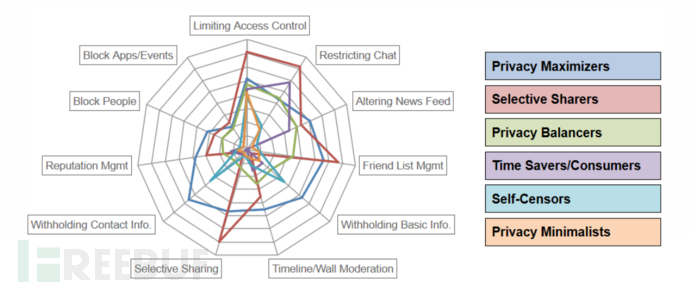

安全、隐私与用户行为

当提及安全问题时,我们常常说“人”是无法控制的因素。这一系列议题聚焦用户行为与使用习惯(包括利用网络和社交平台分享信息、软件使用设置等)对于隐私保护的影响。常见的社交网站的用户可以分为六种:极其注重隐私者、有选择性地分享者、普通使用者、注重节省时间者、自我审查者、毫不注重隐私者。不同类别的用户在使用社交网络时的习惯也各不相同。有人关注通讯录管理、访问控制以及聊天记录管控,有人关注基础和高级的应用设置,有人关注告警信息,有人疲于屏蔽不同的联系人。这些行为与国人使用微信聊天以及微信朋友圈的模式也都能一一对应。不同的行为对应着不同的安全意识,也对应着不同的风险等级。由于人类行为差异,隐私保护也并非非黑即白的选择,而是要尽可能考虑更多场景,提供更多选择,让用户在不同的选择中都能尽可能地受到保护。这对于社交网络的管理者而言,不仅是技术上的挑战,更多是良心的拷问。当然,联系到国内最近发生的与用户隐私相关的几件事,政策法规的影响,更不容忽视。

应对人才短缺问题

应对人才短缺问题

人才短缺的问题一直是网络安全领域面临的一大痛点。也许人人都想知道,到底是什么原因导致了如今的局面,又能如何应对,以及这个问题对我们有怎样的影响?

A. 为什么会有短缺?

B. 如何应对短缺?

C. 短缺是谁之过?

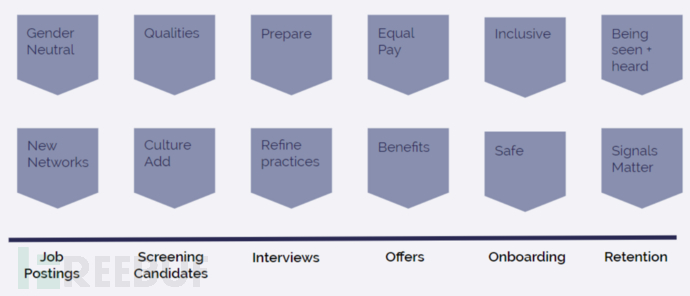

会议上发布的调查报告显示,58%的组织都有空缺岗位,向网络安全人才开放。32%的企业表示他们至少要花费6个月的时间才能找到合适的人选填补空缺。短缺的原因自然也多种多样,生源不足、薪资福利不到位、企业文化不够包容等,这在我们之前的专题文章中也都有探讨。这种窘境无法怪罪一两个人,而是由于社会整体氛围造成的。短时间的大幅改善也许不现实,需要无数人坚持不懈地努力推进。

同时,这系列议题也关注到安全从业者的现状,工作压力带来的身心健康问题甚至会影响到工作效率。演讲者甚至用了“精疲力竭”(burn out)这个词来形容从业者的现状。当然,放眼至全社会,人人都在不同的压力中挣扎,有时候的确需要找到信念支撑,才能走得更远。

家庭安全培训

当今的儿童与青少年被各种电子产品围绕,游戏、社交网站、不同的APP都潜藏着诱惑与危险,对孩子的身心健康都有影响。父母的合理管控与保护对于儿童健康成长至关重要。这系列议题围绕着家庭安全展开,演讲者面向父母,提供了一些安全建议与培训。比较有趣的是,针对这一议题,委员会还推荐了一本名为“AppSec ABC’ s”的书。这是专门给儿童的网络安全读本,倒是值得一看。

DevSecOps Day

由DevOps.com 主办的DevSecOps Day 分论坛以“DevSecOps”为主题,探讨了相关政策、应用及落地。关于这一议题,委员会以Comcast 公司的成功实践为例进行了解析,我们将在另一篇文章中具体讲述。

“她”说安全

安全行业的女性很少,但也是不容忽视的力量。近些年,各大安全会议上的女性身影开始增多,她们有着独特的演讲风格与个人魅力。这一系列议题就聚焦女性演讲者,探讨她们的成长。这个环节,也是RSA理念的传递。

花絮

PPT

PPT分享分为两部分

RSA 2019全部PPT打包下载:https://share.weiyun.com/5bv0CLX

对应议题分类在线浏览

安全威胁:

SEM-M03E-Lessons Learned from Running High Stakes Cybercriminal Arms Races.pdf

SEM-M03K-Addressing Botnets-Global Problem, National and International Solutions.pdf

SEM-M03J-Bitcoin Por Favor-Cybercriminal Usage of Cryptocurrency in Latin America.pdf

SEM-M03F_Exploit Kits, Malware ROI and the Shift in Attack Vectors.pdf

SEM-M03B_Cryptojacking-What’s in your environment.pdf

SEM-M03G-Ransom-A Real-World Case Study in Data Theft Forensics and the Law FINAL.pdf

SEM-M03L_Ransomware-The Rise, Death and Resurrection of Digital Extortion.pdf

SEM-M03H-Combatting the Scourge of Fileless Malware.pdf

SEM-M03C-The-Industry-of-Social-Network-Manipulation-from-Botnets-to-Hucksters.pdf

SEM-M03A Putin Is Posting Social Media, Vodka and National Security.pdf

SEM-M03D-Profiting-from-hacked-IoT-devices-coin-mining-ransomware-something-else.pdf

应对人才短缺:

SEM-M06_Opening.pdf

SEM-M06C-The Who-Is-This-Responsibility-Yours-Mine-or-Ours .pdf

SEM-M06A-The-Why-The-DEI-Dividend.pdf

SEM-M06D-Release-of-Insight-Paper.pdf

SEM-M06B-The-How-Retain-and-Recruit-A-Diverse-Talent-Pool.pdf

SEM-M06E-Cybersecurity’s-Dirty-Little-Secret-and-Talent-Grenade-Burnout.pdf

安全、隐私与人类行为:

SEM-M01H_Humanistic-Multi-Factor-Authentication-MFA-Why-We-Dont-Use-MFA.pdf

SEM-M01_Opening-Remarks.pdf

SEM-M01-Security-Privacy-And-Human-Behavior.pdf

SEM-M01I-Rethinking-Access-Control-and-Authentication-for-the-Home-IoT.pdf

SEM-M01G-The-Quest-for-Usable-and-Secure-Passwords.pdf

SEM-M01F-Privacy-in-the-Age-of-Pervasive-Cameras-When-Electronic-Privacy-Gets-Physical.pdf

SEM-M01D-Making-Privacy-Personal-Profiling-Users-Privacy-Management-Strategies-on-Social-Networking-Sites.pdf

SEM-M01B-Folk-Theories-of-Security-and-Privacy.pdf

SEM-M01A-How-to-Infer-Actual-Privacy-Concern-From-Online-Behavior.pdf

SEM-M01C-Measuring-the-Rationality-of-Security-Behavior.pdf

SEM-M01E-Security-and-Privacy-Challenges-for-IoT.pdf

安全基础架构:

SEM-M04E-Identity-and-Access-Management-Emerging-Trends.pdf

给父母的安全建议:让家庭网络更安全

SEM-M02A-What-Kids-are-Telling-Us-about-the-Digital-Landscape.pdf

SEM-M02D-Old-School-Problems-with-New-Age-Devices.pdf

SEM-M02E-Panel-Q&A.pdf

SEM-M02B-Psychology-of-Technology-Making-Sense-of-What-We’ve-Heard.pdf

SEM-M02C-Games-Apps-and-Devices-What-Kids-Are-Using.pdf

安全创新者与企业家指南:

SEM-M05D-How to Find the Money-CrunchBase Interviews 2 Leading Venture Capitalists.pdf

SEM-M05-Opening Remarks-Dave Dewalt.pdf

SEM-M05B-How to Get the CISO’s Attention; WSJ PRO Interviews 2 Leading CISOs.pdf

SEM-M05A-How to Start a Company.pdf

SEM-M05C-How to Rise Above the Noise; Industry Expert Interviews 2 Successful Startup Marketing Executives.pdf

“她”说安全:

SEM-M07A-Dynamic-Speaking-Tips-to-Finding-Your-Voice-Overcoming-Your-Fears-and-Telling-Your-Story.pdf

SEM-M07D-Take-Action-Network-Speak-Repeat.pdf

SEM-M07B-Playing-to-Win-What-Makes-a-Winning-Abstract.pdf

SEM-M07C-From-Abstract-to-Presentation-Diagraming-Your-Successful-Talk.pdf

SEM-M07A-Dynamic-Speaking-Tips-to-Finding-Your-Voice-Overcoming-Your-Fears-and-Telling-Your-Story-Elena Elkina.pdf

*FreeBuf官方报道,转载请注明来自FreeBuf.COM