恶意软件概述

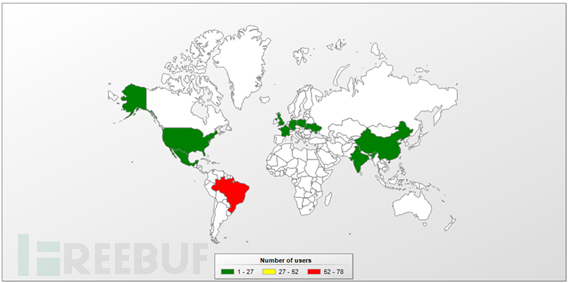

Guildma是Tétrade银行木马家族中的一员,它一直致力于引进新技术,创建新的恶意软件,并攻击新的目标用户。最近,他们的新产品Ghimob银行木马已经开始将魔抓伸向移动设备了,其主要攻击目标为巴西、巴拉圭、秘鲁、葡萄牙、德国、安哥拉和莫桑比克的银行、交易所以及加密货币相关的金融领域应用程序。

Ghimob一旦成功感染了目标设备,攻击者就能够远程访问受感染的设备,并使用目标用户的智能手机完成欺诈交易,从而绕过机器识别、金融安全措施以及其他的反欺诈行为系统。即使用户设置了屏幕锁定模式,Ghimob也可以录制并通过回放录屏以解锁设备。当网络犯罪分子准备好进行交易时,他们可以插入一个黑屏作为覆盖物,或者全屏打开某个网站,因此当用户查看该屏幕时,罪犯在后台使用用户打开或登录的受害者智能手机上运行的金融应用程序来执行交易。

从技术角度来看,Ghimob还是很有意思的,它所使用的C2带有Cloudflare保护,从而隐藏真正的C2服务器。但是,目前我们还没发现Ghimob有向MaaS(恶意软件即服务)发展的迹象。与源自巴西的另一个手机银行木马家族BRATA或Basbanke相比,Ghimob要先进得多,功能更丰富,持久性也很强。

多平台金融攻击

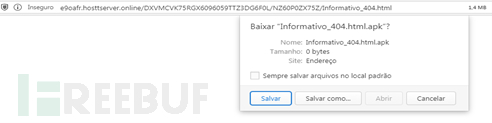

在监控Windows端Guildma恶意软件活动时,我们找到了用于分发Windows安装程序或APK文件的ZIP文件的URL地址,而这些最终指向的都是同一个URL。如果点击恶意链接的用户代理是基于Android的浏览器,则下载的文件将是Ghimob APK安装程序。

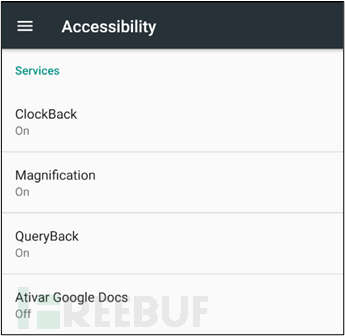

这些APK会伪装成热门应用程序的安装器,它们没有托管在Google Play上,而是托管在Guildma攻击者注册的几个恶意域名上。一旦目标用户安装了恶意APK之后,恶意软件将会利用手机的辅助模式来实现持久感染,禁止用户手动卸载,并允许银行木马捕捉数据、操纵屏幕内容并为攻击者提供完整的远程控制,这就是一个典型的移动端RAT。

我们的遥测数据显示,Ghimob移动端银行木马所有的受感染用户都位于巴西地区,跟Tétrade银行木马家族中的其他成员一样,Ghimob同样计划向海外扩张。

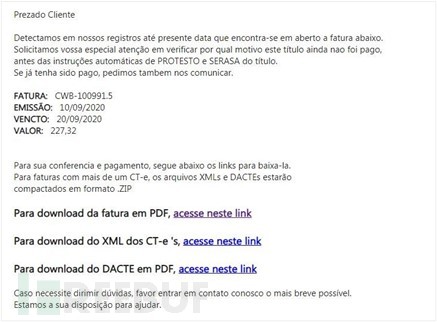

为了诱使受害者安装恶意软件,电子邮件的编写方式就像是由债权人发出的一样,并提供了一个链接,收件人可以在其中查看更多信息,而应用程序本身则伪装成Google Defender、Google Docs、WhatsApp更新程序等。

口袋里的RAT

一旦恶意软件启动,它就会尝试检测常见的模拟器,并检查进程是否附加了调试器,并检查可调式标记,如果检测到了上述任意一项,恶意软件将会停止运行。较新版本的恶意软件已将模拟器名称移动到了一个加密的配置文件中,如果之前的检查通过了,用户就会看到默认的Android辅助功能窗口,因为恶意软件严重手机的辅助模式来工作。

一旦感染完成,恶意软件继续向其通知服务器发送感染通知消息。其中包括手机型号、是否激活了屏幕锁以及目标所有已安装应用程序的列表以及相应的版本号。Ghimob会监控153款移动端应用程序,大多数都是银行、金融科技、加密货币和交易所相关的应用程序。通过对恶意软件进行分析,我们可以查看到恶意软件监控和锁定的应用程序。除了巴西境内的机构之外,它还会关注来自不同国家的加密货币应用程序系统(13个应用程序)和国际支付系统(9个应用程序)。目标还包括德国(5个应用程序)、葡萄牙(3个应用程序)、秘鲁(2个应用程序)、巴拉圭(2个应用程序)、安哥拉和莫桑比克(每个国家一个应用程序)的银行。

恶意软件还会阻止用户卸载、重新启动或关闭设备。在下面这个视频中,我们将看到用户试图手动删除Ghimob时发生的情况:【点我观看】。

C2实现完整远程控制

一旦安装完成,Ghimob将试图通过在移动设备的应用程序列表中隐藏图标来隐藏它的存在。恶意软件将从其配置文件中解密一系列硬编码的C2提供器,并与每个C2提供器联系以接收真实的C2地址。

在这里,所有的通信都是通过HTTP/HTTPS协议完成的。

Ghimob不像BRATA那样通过MediaProjection API记录用户屏幕,而是从当前活动窗口发送与辅助功能相关的信息,这些可以从C2返回的“301”命令输出中看到。

Client:[TARGETED APP]

ID: xDROID_smg930a7.1.125_7206eee5b3775586310270_3.1

Data:Sep 24

2020 3:23:28 PM

Ref:unknown SAMSUNG-SM-G930A 7.1.1 25

KeySec:trueKeyLock:falseDevSec:trueDevLock:false

com.sysdroidxx.addons - v:3.1

Ativar Google Docs

=======================================

Link Conexao:hxxp://www.realcc.com

Senha de 8 digitos:12345678

Senha de 6 digitos:123456

=======================================

============== LOG GERAL ==============

=======================================

22{< x >}[com.android.launcher3]--[TEXTO:null]--[ID:com.android.launcher3:id/apps_list_view]--[DESCRICAO:null]--[CLASSE:android.support.v7.widget.RecyclerView]

22{< x >}[com.android.launcher3]--[TEXTO:null]--[ID:com.android.launcher3:id/apps_list_view]--[DESCRICAO:null]--[CLASSE:android.support.v7.widget.RecyclerView]

22{< x >}[com.android.launcher3]--[TEXTO:null]--[ID:com.android.launcher3:id/apps_list_view]--[DESCRICAO:null]--[CLASSE:android.support.v7.widget.RecyclerView]

16{< x >}[targeted app]--[TEXTO:]--[ID:null]--[DESCRICAO:Senha de 8 digitos]--[CLASSE:android.widget.EditText]

0{< >}[targeted app]--[TEXTO:null]--[ID:null]--[DESCRICAO:null]--[CLASSE:android.widget.FrameLayout]

1{< >}[targeted app]--[TEXTO:null]--[ID:null]--[DESCRICAO:null]--[CLASSE:android.widget.LinearLayout]

2{< >}[targeted app]--[TEXTO:null]--[ID:android:id/content]--[DESCRICAO:null]--[CLASSE:android.widget.FrameLayout]

3{< >}[targeted app]--[TEXTO:null]--[ID:null]--[DESCRICAO:null]--[CLASSE:android.widget.FrameLayout]

=======================================

================ SALDOS ===============

=======================================

[DESCRICAO: Rolando Lero Agencia: 111. Digito 6. Conta-corrente: 22222. Digito .7]--

[TEXTO:Account Rolando Lero]

[DESCRICAO:Agencia: 111. Digito 6. Conta-corrente: 22222. Digito .7]--[TEXTO:111-6 22222-7]

[DESCRICAO:Saldo disponivel

R$ 7000,00]--

[DESCRICAO:7000,00]--[TEXTO:R$ 7000,00]

[TEXTO:Saldo disponivel]

[DESCRICAO:Agendado ate 04/Out

R$ 6000,00 ]--

[DESCRICAO:6000,00 ]--[TEXTO:R$ 6000,00 ]

[TEXTO:Agendado ate 04/Out]这很可能是由于巴西的网速很低:与实时发送屏幕录音相比,分次发送文本信息消耗的带宽更少,从而增加了网络犯罪分子成功诈骗的机会。虽然BRATA使用一个带有假的WebView覆盖层来窃取凭证,但Ghimob不需要这样做,因为它可以通过辅助功能直接从目标应用程序中读取字段信息。

入侵威胁指标IoC

引用哈希:

17d405af61ecc5d68b1328ba8d220e24 2b2752bfe7b22db70eb0e8d9ca64b415 3031f0424549a127c80a9ef4b2773f65 321432b9429ddf4edcf9040cf7acd0d8 3a7b89868bcf07f785e782b8f59d22f9 3aa0cb27d4cbada2effb525f2ee0e61e 3e6c5e42c0e06e6eaa03d3d890651619 4a7e75a8196622b340bedcfeefb34fff 4b3743373a10dad3c14ef107f80487c0 4f2cebc432ec0c4cf2f7c63357ef5a16