工业网络安全公司Claroty的Team82研究人员开发了一种新型攻击,名为Evil PLC攻击,可将PLC武器化,以利用工程工作站,并进一步入侵OT和企业网络。在工程工作站上立足的攻击者可以访问工程师连接该机器的OT网络上的任何其他内容,包括其他PLC。

PLC是控制每个关键基础设施部门制造过程不可或缺的工业设备。多年来,PLC一直是攻击的焦点,Stuxnet、Incontroller/Pipedream等多种工业控制系统恶意软件都以PLC为目标。威胁行为者试图访问和控制PLC,以修改监督的流程、造成中断、物理损坏、并威胁人身安全。

Evil PLC攻击可将PLC武器化,以利用工程工作站,即用于配置和维护PLC的强大平台。这些工作站应用程序通常是OT网络和企业网络之间的桥梁,能够破坏和利用工程工作站漏洞的攻击者可以轻松进入内部网络,在系统之间横向移动,并进一步访问其他PLC和敏感系统。

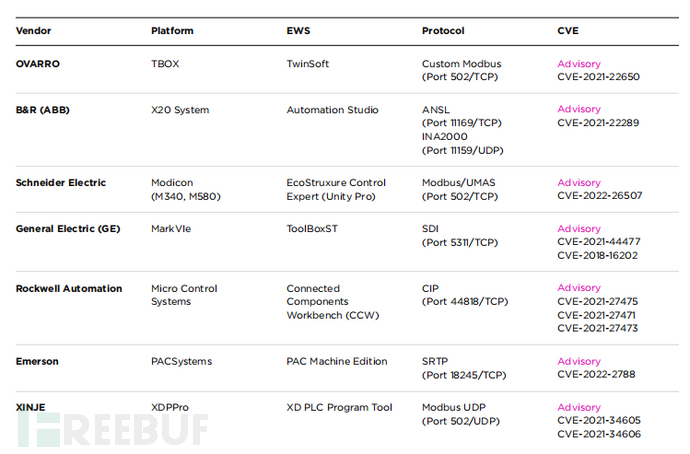

攻击目标是每天在工业网络上工作的工程师,他们对PLC进行配置和故障排除,以确保公用事业、电力、水务、重工业、制造业和汽车等关键行业的流程的安全性和可靠性。Evil PLC攻击的目标包括七家自动化公司:罗克韦尔自动化、施耐德电气、通用电气、贝加莱、信捷、OVARRO和艾默生。

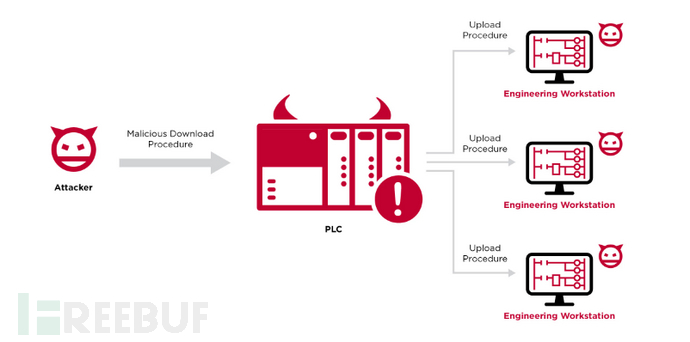

图1 受到Evil PLC攻击的工程工作站展示

一、Evil PLC攻击

OT网络可能有数十个监控工业流程的PLC,物理破坏进程的攻击者需要首先对这些控制器进行广泛的枚举,以便找到正确的目标。

Evil PLC攻击将PLC变成了工具,而不是目标。通过将PLC进行武器化,攻击者可能反过来危害工程师的工作站。工作站是与过程相关信息的最佳来源,并且可以访问网络上的所有其他PLC。通过这些访问和信息,攻击者可以轻松地更改任何PLC上的逻辑。

诀窍是引诱工程师连接到受感染的PLC,最快的方法是在PLC上引起故障。这是工程师进行响应的典型场景,使用其工程工作站应用程序作为故障排除工具来进行连接。

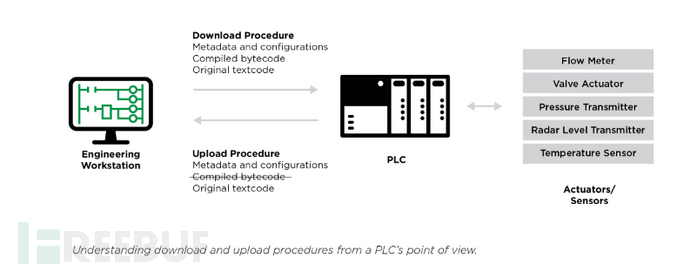

Team82研究团队对这种新型攻击方法进行了研究,在七个工程工作站平台中每一个都发现了漏洞,能够对PLC进行武器化,在PLC到工程工作站上载过程中涉及元数据传输、配置和文本代码。

图2 攻击者恶意下载到控制器会启动Evil PLC攻击

图2 攻击者恶意下载到控制器会启动Evil PLC攻击

这种攻击方法使用不一定属于正常静态/离线项目文件的数据将PLC武器化,并在工程连接/上传过程中启用代码执行。通过这种攻击媒介,攻击目标不是PLC,例如Stuxnet恶意软件会悄悄地更改PLC逻辑,以造成物理损坏。相反,Team82希望使用PLC作为支点,来攻击对其进行编程和诊断的工程师,并获得对OT网络的更深入访问。

研究人员发现的所有漏洞都在工程工作站软件端,而不是在PLC固件中。在大多数情况下,存在漏洞是因为软件完全信任来自PLC的数据,而无需执行广泛的安全检查。

二、攻击场景

Evil PLC攻击有三种不同的攻击场景:

武器化PLC以实现初始访问:攻击者可以使用武器化的PLC来获得内部网络的初始立足点,甚至是横向移动。

攻击集成商:攻击者可以将系统集成商和承包商作为进入世界各地许多不同组织和站点的手段。

PLC武器化为蜜罐:防御者可以使用蜜罐PLC来吸引和攻击可能的攻击者,从而阻止和挫败潜在的攻击者。

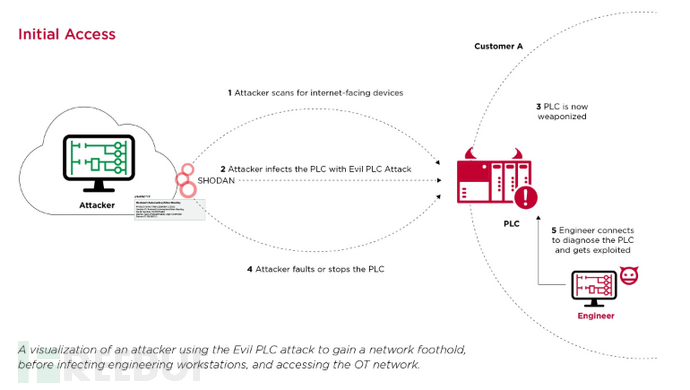

1、武器化PLC以实现初始访问

暴露在互联网上的PLC通常缺乏身份验证和授权等安全性,并可通过Shodan和Censys搜索发现。能够以这种方式访问PLC的攻击者能够通过恶意下载程序修改参数或其行为和逻辑。

攻击者可以识别面向互联网的PLC,使用商业工程工作站软件连接,并上传当前项目,其中包括来自PLC的代码和设置。然后攻击者可以修改项目逻辑,并执行下载程序,以更改PLC逻辑。例如2020年对以色列供水系统的攻击,攻击者利用可访问的PLC并试图向供水系统中注入氯。

研究表明,攻击者可以使用面向互联网的PLC作为支点,来渗透整个OT网络。攻击者不仅可以简单地连接到暴露的PLC并修改逻辑,还可以武装这些PLC并故意造成故障,引诱工程师接近PLC。作为一种诊断方法,工程师将执行一个上传程序,会危及机器。至此攻击者现在已经在OT网络上站稳了脚跟。

图3 攻击者在感染工程工作站并访问OT网络之前使用Evil PLC攻击获得网络立足点

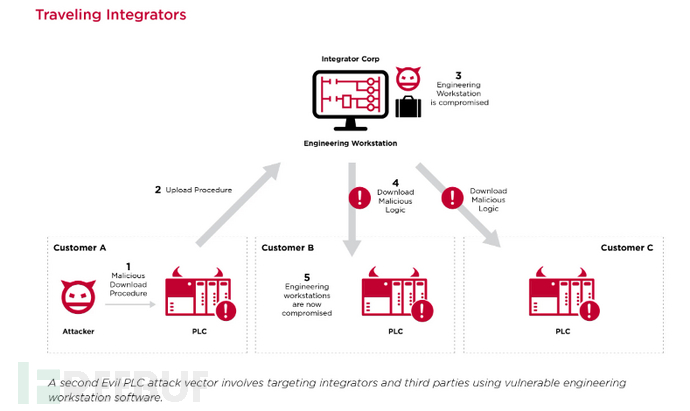

2、攻击集成商

现代OT管理通常涉及与许多不同网络和PLC交互的第三方工程师和承包商。在这种攻击场景中,系统集成商是PLC和工程工作站之间的枢纽,负责监督众多OT网络。

攻击者将PLC定位在远程、安全性较低的设施中,该设施已知由系统集成商或承包商管理。然后攻击者将PLC武器化,并故意在PLC上造成故障。通过这样做,受害工程师将被引诱到PLC进行诊断。通过诊断过程,集成商将执行上传程序,并使其机器受到威胁。在获得集成商机器的访问权限后,根据设计该机器能够访问许多其他PLC,攻击者可以反过来攻击其他组织内部新访问的PLC,甚至将其武器化,从而进一步扩大控制范围。

图4 使用易受攻击的工程工作站软件攻击集成商和第三方

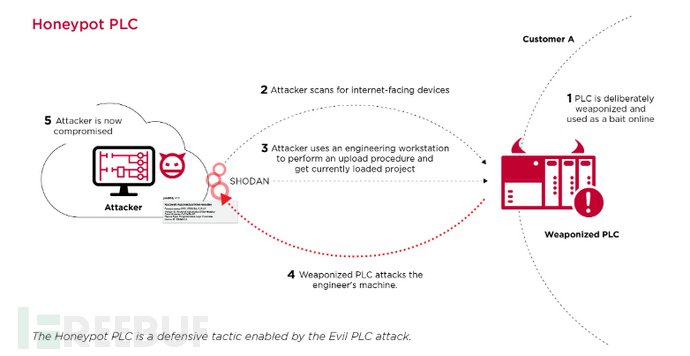

3、PLC武器化为蜜罐

从防御的角度来看,这种攻击向量很有用,可以用来诱捕攻击者。鉴于攻击者经常使用与工程师相同的商业工具,防御者可以故意设置面向公众的武器化PLC,并允许攻击者与之交互。这些PLC将充当蜜罐,吸引攻击者与之交互。

但是,如果攻击者落入陷阱并在枚举过程中从诱饵PLC执行上传,则武器化代码将在攻击机器上执行。这种方法可用于在枚举的早期检测攻击,也可能阻止攻击者瞄准面向互联网的PLC,因为他们需要保护自己免受计划目标攻击。

图5 蜜罐PLC是由Evil PLC攻击启用的防御策略

三、研究方法

Team82的研究重点关注以下目标:OVARRO的TBox平台、贝加莱的X20系统平台、施耐德电气的Modicon平台、通用电气的Mark VIe平台、罗克韦尔自动化的Micro800控制系统平台、艾默生的PACSystems平台、以及信捷的XD系列平台。

对于每个目标/平台,研究人员试图通过对固件和工程工作站软件进行逆向工程来了解整个下载/上传机制,目标是找出PLC使用的内容与工程工作站使用的内容之间的差异。如果发现不一致,就可以通过恶意下载程序将PLC武器化,以存储不会影响PLC的特制数据,但在工程平台解析时会触发并利用漏洞进行攻击。

Evil PLC攻击的研究过程主要包括:设置环境、构建Hello World、项目文件、逆向工程、上传/下载程序、协议分析、查找差异、寻找漏洞、武器化、以及漏洞利用。

对于每个目标供应商平台,Team82需要研究的完整生态系统包括:工程工作站软件、工程工作站项目文件、专有协议、PLC固件、以及逻辑代码。

图6 以PLC的角度理解下载和上传过程

通过这种研究方法,Team82发现了以前没有报告的漏洞,能够在上传过程发生时对受影响的PLC进行武器化,并攻击工程工作站。Team82已将调查结果报告给了相应受影响的供应商。

图7 受Evil PLC攻击影响的供应商

四、缓解措施

大多数供应商已针对Evil PLC攻击发布了修复、补丁或缓解计划。要达到100%的修补级别并不容易,尤其是在关键基础设施中,因此需要额外的缓解措施来降低Evil PLC攻击的风险。

在Evil PLC攻击技术中,武器化是第一步,因此建议尽可能限制对PLC的物理和网络访问。此类设备不应该从外部访问或在线公开,但内部访问也应仅限于授权的工程师和操作员。

保护与PLC连接的过程是漫长而繁琐的,如果实施不当甚至可能无效,因此建议实施以下缓解措施:

进行网络分段:通过严格分段网络来限制访问,仅允许一小部分工程工作站访问PLC,这将大大减少网络中的攻击面。

使用客户端身份验证:将PLC配置为使用客户端身份验证机制来验证客户端(工程师站)的身份至关重要。目前,一些供应商实施这样的通信协议,而不是允许任何工程工作站与PLC通信,只有一组特定和预定义工程工作站能够与PLC交互,通过要求工程工作站向PLC出示证书。

使用PKI:一个更好更强大的解决方案是使用完整的公钥基础设施(PKI)系统来验证和加密客户端、工程工作站和服务器、PLC之间的所有流量。相互身份验证,通常称为相互TLS,有助于显著降低入侵OT资产的风险。然而现实情况是,PKI尚未在许多ICS产品线中实施。

网络流量监控:Evil PLC攻击向量涉及到PLC执行下载/上传程序。因此监控OT网络流量并特别检测这些类型的事件非常重要,如果这样的过程在意外情况下发生,则可能表明存在漏洞利用尝试。

保持更新:随着攻击者和防御者进一步研究这种新的攻击向量,将发现更多类似上述漏洞,并且OT供应商将修补这些漏洞。与OT软件保持更新很重要,这将保护免受利用这些零日漏洞的攻击。

参考资源:

【1】https://claroty.com/team82/research/evil-plc-attack-using-a-controller-as-predator-rather-than-prey

【2】Claroty Team82, Evil PLC Attack: Weaponizing PLCs, August 2022