本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

如今,工业网络系统面临的安全威胁日益突出,且攻击呈现出持续性和高隐蔽的特点。为深入研究针对工业网络系统的网络攻击机理,构建和验证合理的安全防御手段,培养工业网络安全人才,构建用于工业网络系统安全研究的测试床/实验平台非常必要。

由于实际工业生产中的工业网络系统很难直接应用于工业网络安全问题研究。一方面工业网络系统直接关联工业生产,在实际工业网络系统中进行安全测试将影响系统可用性;另一方面,实际工业网络系统由不同工业网络设备、现场设备、复杂工业网络协议及众多网络服务组成,造价昂贵且构建复杂,难以1∶1复制。因此,针对实际工业网络场景无法实施测试和实际工业网络场景复现难的问题,如何构建工业网络靶场成为工业网络安全研究的重要方向之一。本文将主要介绍工业网络靶场构建的关键技术。

1、模拟与仿真技术

1.1 模拟

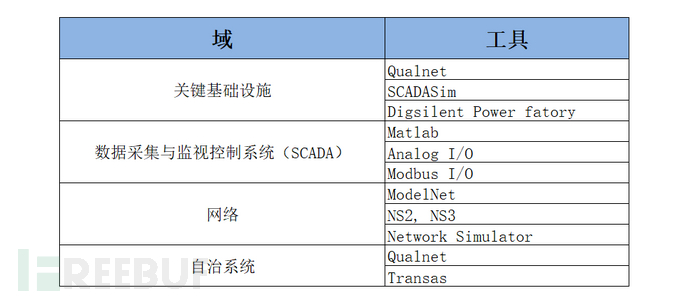

模拟涉及对目标状态进行建模,它是指用软件去模拟某个系统的功能,并不要求实现该系统的内部细节,只要在同样的输入下,软件的输出和所模拟系统的输出一致就可以了。成功模拟的结果是模型将模拟它正在模拟的目标。该技术主要通过使用表1 列出的工具实现,例如:模拟网络、SCADA协议(流量生成)。例如:3D CAR SIMULATOR 或 FLY SIMULATOR 模拟器模型精确到目标的每一个细节、每一个行为都可能代表目标在现实中的所作所为。

表1 模拟技术的工具

1.2 仿真

仿真是模仿外部可观察行为以匹配现有目标的过程。用软件去模拟出某个系统中各个部件的组成,真实地模拟出系统的运行机制。这就要求软件的作者需要非常了解所模拟系统的内部结构,能够利用各种数据结构实现出各个部件的模型。仿真用于模拟电子设备。它允许在软件行为中转换行为。该技术主要与虚拟化技术相结合。仿真技术可通过表2列出的工具实现。

表2 仿真技术的工具

1.3 模拟vs仿真

工业网络靶场真正的价值(测试、验证、比赛、科研等)在很大程度上取决于其代表实际工业网络的准确性或保真度。无论是通过模拟或仿真类型的工业网络靶场,在大多数情况下,都需要利用其组件的虚拟实现来模拟/仿真实际网络。这些实现可能是模型(在模拟的情况下)和/或网络靶场的物理基础设施的组件(在仿真的情况下),对应于真实网络的实际组件。仿真型工业网络靶场在网络表现的真实感和/或结果的保真度方面表现突出,但是非常昂贵。模拟型工业网络靶场具有良好的可扩展性和灵活性,但可能产生不可靠的结果。

根据与实际网络相比较的网络靶场所需的保真度,可以选择模拟和仿真组件的混合。目前对工业网络靶场应用的研究和发展包括在保真度和成本效益方面对最合适的此类混合形态的具体案例探索。这种模型、软件和/或硬件组件的开发能够在可定制的靶场接口中解决高度复杂、多参数和动态的真实网络组件的本质,需要付出巨大的努力,并且仍然是一个活跃的研究领域。最活跃的莫达于与工业控制和SCADA系统互连的网络,这类系统通常由不了解网络攻击的人员操作和维护;模拟它们的成本非常高,攻击此类系统的后果可能是毁灭性的。

模拟和仿真这两种技术都有显著的优点和缺点,但一般来说,基于模拟的方法在少量服务器上具有高可伸缩性。相比之下,虽然仿真的实现成本更高,但仿真通常更真实。

2、虚拟化技术

在谈论工业网络靶场技术时,重点毫无疑问应该是虚拟化,因为它是唯一允许创建具有成本效益和效率的模拟技术。工业网络靶场的大多数用例都可以通过虚拟化来实现,当然,并非所有事物都可以通过使用虚拟化技术进行模拟,并且模拟环境的某些部分可能确实需要物理组件。基于开发虚拟化的主要技术,工业网络靶场可以大致分为三种类型:虚拟工业网络靶场、实物工业网络靶场、虚实结合工业网络靶场。

2.1 传统虚拟化技术

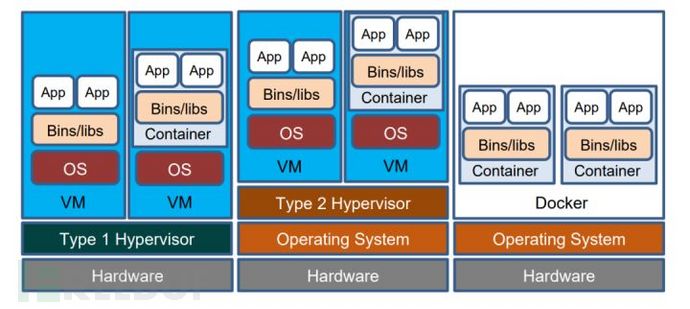

图1说明了传统虚拟化的基本类型,包括传统的基于管理程序的虚拟化和容器技术。许多工业网络靶场都依赖其中之一,或两者的结合。

图1 传统虚拟化的基本类型

值得注意的是,容器技术实际上由Docker技术主导,传统的虚拟化技术没有主导技术,因此并没有举例说明。

2.1.1 基于管理程序的虚拟化技术

传统虚拟化是通过创建虚拟机来实现的,虚拟机是一种模拟物理计算机行为的软件程序。由于多个虚拟机可以在真实硬件上运行,因此使用了一个额外的软件层,称为管理程序,它确保虚拟机不会相互干扰,并且每个虚拟机都可以访问它需要执行的物理资源。

部分工业网络靶场建立在传统虚拟化基础之上,尤其是在云技术未普及之前。此外,传统的虚拟化技术在开发时就考虑到了数据中心,为组织提供了更高效、更经济地管理数百台服务器的能力。

然而,传统虚拟化的主要用例是让服务器运行(启动一次并在需要时重新启动),而不是让大量服务器和客户端动态启动、关闭、删除、按需配置等。出于这个原因,建立在传统虚拟化基础上的工业网络靶场的特点是编排水平不高。尽管如此,与基于公共云的工业网络靶场不同,基于传统虚拟化的工业网络靶场受益于高度的灵活性和控制,基于工业网络靶场提供商所做的开发工作,可以包括对不同能力的支持,最重要的是控制工业网络靶场内的数据和信息。

2.1.2 容器技术

另一种传统的虚拟化方法基于容器化技术。与每个虚拟机运行自己的操作系统(OS)的传统虚拟化不同,容器共享设备的操作系统内核。具体而言,通过将应用程序代码与运行所需的相关配置文件、库和依赖项捆绑在一起,开发了容器技术来促进和提高应用程序跨不同计算环境的可移植性。容器技术为工业网络靶场供应商提供了在同一虚拟机上运行多个容器的能力。容器技术还提供能够预配置复杂网络和容器间通信的编排功能,从而使其更具成本效益。

然而,容器技术本质上并不模拟真实系统,而是仅为运行应用程序而设计的环境的精简版本。因此,容器提供的模拟范围是有限的,基于容器技术的工业网络靶场最常见的用例与安全培训和教育有关,但也并非包括所有的类型。

在安全性方面,容器和虚拟化技术都存在固有问题。使用容器时,所有单独的应用程序都在同一主机下运行,并在软件级别由操作系统隔离。单个容器的错误配置或影响主机内核的漏洞可能会导致敏感数据暴露甚至相邻容器受到损害。另一方面,虚拟机管理程序存在错误配置的可能,硬件或管理程序级别如果存在漏洞,攻击者可以利用这些漏洞破坏主机和在其上运行的任何相邻虚拟机。尽管此类漏洞的发布频率较低,但这并不一定意味着它们不存在。

2.2 云虚拟化

传统的虚拟化技术,资源并没有得到有效利用,而且实际上不可能利用跨越整个基础设施的闲置物理资源。在构建传统虚拟化的同时,云虚拟化抽象了整个基础设施(内存、磁盘空间、网络等)中的底层物理资源,并使它们对虚拟机管理程序透明可用,以便能够更好、更充分地利用所有可用资源。因此,云虚拟化最直接的优势是通过提高效率来降低成本。此外,云虚拟化的另一个巨大优势是其原生编排功能。

尽管云技术并非适用于所有工业网络靶场用例,也不一定适用于不同类型的工业网络靶场用户,但对动态配置、提高效率和可扩展性的固有支持使其成为现代工业网络靶场实施的自然选择。具体来说,存在三种类型的基于云的工业网络靶场,它们与通常用于标准业务应用程序的三种类型的云部署相关。

2.2.1 公有云

在公有云环境中,用户可以通过向公众开放的订阅访问云服务,运行或维护云基础设施的工作全部由云提供商完成。通常,公有云供应商通过API提供对其云虚拟化的访问,工业网络靶场供应商要做的就是在这上面开发工业网络靶场平台。

虽然更容易设置和操作,但基于公有云的工业网络靶场确实存在一些必须考虑的缺点。第一个是对流经工业网络靶场的数据缺乏固有的控制。另一个主要缺点是网络靶场供应商在开发和配置定制场景时所需的灵活性水平较低。

除了创建和管理模拟环境的核心能力之外,每一种新的工业网络靶场能力都必须面临云提供商的技术限制。出于这个原因,大多数可用的公有云工业网络靶场主要集中在培训和教育用例上,在这些用例中,快速有效地管理模拟环境工作流的能力是一个巨大的优势。基于公有云的工业网络靶场的其他缺点与公有云提供商施加的限制有关,比如对模拟攻击场景的限制,包括但不限于DDOS攻击或任何可能影响公有云基础设施的破坏性攻击。

2.2.2 私有云

私有云由私人组织创建和维护,供组织自己使用或为其客户提供服务。私有云的优势之一在于可以完全控制云基础架构内的应用程序、数据和信息流。

与基于传统技术的工业网络靶场一样,除开发核心能力之外,私有云工业网络靶场在开发额外工业网络靶场能力方面也具有很大的灵活性,可以通过供应商自己的开发工作或通过集成第三方系统和应用程序进行。

这些因素的结合使基于私有云的工业网络靶场供应商能够为工业网络靶场提供内部部署选项,这是公有云工业网络靶场无法做到的。私有云工业网络靶场非常适合为广泛的工业网络靶场用例提供支持,并具有利用云技术编排的额外好处。用于构建私有云的最常见的开源技术包括Openstack和OpenNebula。

2.2.3 混合云

顾名思义,混合云兼顾两方面的优点。混合云是一种基础设施,它包括由组织管理的私有云和至少一个由第三方(例如亚马逊、微软等)管理的公有云之间的链接。混合云提供更强大的控制,尤其是在关键数据、资产和操作的安全性方面,同时具有公有云基础设施的自然可扩展性。基于混合云技术构建的工业网络靶场可以更好地控制与靶场相关的敏感数据。

虽然云提供商不遗余力地保护客户的数据,但从根本上说,公有云是比私有网络开放得多的环境,这使得它们更容易受到网络攻击和各种形式的数据泄露,透过这些数据可以深入了解一个组织或一个国家的网络能力。因此,一些组织,尤其是军事和政府领域的隐私敏感组织,可以通过利用基于混合云技术构建的工业网络靶场的优势来尽可能避免这些问题。同时需要非常谨慎地决定在公共基础设施上运行哪些服务以及哪些信息必须保留在本地。

3、监控技术

工业网络靶场的所有功能在云、关键基础设施、混合网络和应用、物联网、ICS、SCADA、自主系统等领域实现。这些功能可以通过使用多种工具来实现。靶场通常的监控组件需要监控平台上的用户,在不同的场景中捕捉进度并评估性能,并负责远程用户与平台的连接、它们的操作、输入路径选择和团队组成。此组件还验证平台的运行状况以及提供的各种服务和场景。

表3 监控技术相关的工具

工业网络靶场还需要有价值的数据集,通过遵循合适的方法并牢记设计需求来生成它是非常重要的。比如要生成用于异常检测任务的可靠异常ICS数据集。首先,重要的是选择一个先验的,一个或多个将要实施的攻击。要做到这一点,必须了解感兴趣领域使用的主要协议,发现相关威胁,并根据相关漏洞设计攻击。

然后,可以部署攻击,仔细选择受影响的节点、每次攻击的持续时间和开始时间。最后,可以从传感器和执行器捕获网络数据包和/或数据:定义数据捕获持续时间、采样频率和智能地选择采集点是至关重要的。一般来说,后者应该是系统的中心节点。最后一步是数据集的最终生成。为了生成要发布的数据集,仔细选择考虑系统有用的特性是很重要的。系统的行为可以在包级、流级或物理级数据中表示。

表4 数据集生成相关的工具

4 、小结

工业网络靶场作为工业控制系统网络安全与功能安全问题研究的基础平台,具有重要的研究、开发和应用价值。目前国内外政府、军事、科研、企业等多方对工业网络靶场建设的需求逐步放大,不少已经建成的无论是物理的、虚拟的或混合的工业网络靶场,已实际应用于安全竞赛、科学研究、测试验证等多个领域,发挥了重要作用。

然而,工业网络靶场的开发与建设目前仍面临很多技术挑战和问题,主要表现在工业控制系统复杂场景复现难、高保真工业现场复现成本高、现场控制层和现场设备层紧耦合缺乏灵活互联方法、实物工业过程仿真不可复制,等等,使得高保真工业网络靶场靶场造价过高,不同场景相互复用性程度较低。

5、参考文献

[1]European Cyber SecurityOrganization (ECSO). Understanding Cyber Ranges: From Hype to Reality[C].Brussels, Belgium: ECS, 2020.

[2]孙彦斌,徐俐,陈晓,林钊浒,田志宏.工业控制系统网络靶场发展及应用[J].保密科学技术,2021(06):37-42.

[3] D2.1: State of the artCyber-range technologies analysis,©Cyber-MAR Consortium 2019-2022

[4]Mauro Conti Etc,A Surveyon Industrial Control System Testbeds and Datasets for SecurityResearch.2021.02.25