Hi同路人,这里是青骥汽车信息安全公益小组,经过了五一小长假的放松,大家应该也都“满血复活”又恢复往日昂扬的斗志了吧!非常感谢大家对我们团队的关心和支持. 本月团队原创文章系列将按计划继续更新。

Hi同路人,这里是青骥汽车信息安全公益小组,经过了五一小长假的放松,大家应该也都“满血复活”又恢复往日昂扬的斗志了吧!非常感谢大家对我们团队的关心和支持. 本月团队原创文章系列将按计划继续更新。

本期责编作者为青骥公益团队核心成员 黄清泉 @Trend(来自某一线主机厂信息安全部门的神秘人),校稿及修订意见为团队核心成员:@CC的旅行 @theoneandone @SomeGood @Vincent Yang,再次感谢他们的支持。

-- 主理人: @Keellee

一、引言

随着网联技术的不断发展,各ECU节点的业务需求在不停更新迭代,车内外通讯协议多样化也使得安全接口暴露的更多,安全风险也越来越多样化。如果以汽车的ECU作为车辆信息安全的研究对象,作为存在暴露接口且又是边界节点的TBOX,也是一直是我们无法绕开的研究主体。

二、T-BOX是什么?

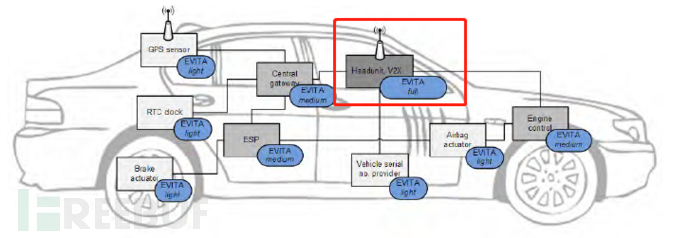

车载T-Box英文全称为Telematics-Box,也称为TCU(Transmit Control Unit),是车载网联通讯终端,通过3G/4G/5G远程连接TSP(Telematics Service Provider,内容服务提供者)平台实现车辆远程通讯及远程服务。它是车内网与车外网数据交互的重要节点,也是车-云通讯不可或缺的部分。随着V2X(Vehicle-To-Everything)的发展,T-BOX也承担起V2I (Vehicle-To-Infrastructure),V2P(Vehicle-To-Pedestrian)、V2V(Vehicle-To-Vehicle),V2N(Vehicle-To-Network)通讯终端的业务。随着车联网概念的不断深化和应用场景的不断增加,T-BOX的角色也变得尤为特殊,不仅作为通讯终端要负责对外通讯,同时备份了一些重要的车辆数据和用户身份信息,如果其遭受网络安全威胁,不管是对公司,还是对用户的损失影响都将是巨大的。根据EVITA(E-safety vehicle intrusion protected applications,一个由欧洲汽车相关企业联合组织的关于车辆安全的研究项目)发布的安全芯片部署最佳实践方案里,我们也可以看出T-BOX在车辆信息安全中的重要程度。

图1 EVITA硬件安全芯片部署示例

T-BOX作为车辆中的接入节点和边界节点,在车辆中主要负责与远程云端通讯,具体应用场景为远程控制、远程诊断、大数据上传等远程服务,同时也是高精地图、高精定位等智能驾驶功能应用中的通讯节点,是车辆中最重要的通讯终端。部分T-BOX也包含有蓝牙或WIFI,所以也负责近场通讯的应用业务,例如蓝牙钥匙、近场控制等。

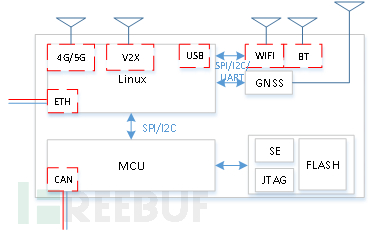

图2 T-BOX系统架构

上图是目前主流的T-BOX架构为OpenCPU架构,模组负责应用层业务,也包括相关的文件系统、日志系统的管理;MCU负责与电源管理、网络管理等底层业务,中间通过SPI等串型总线通讯方式进行数据交互。

三、T-BOX存在哪些安全威胁?

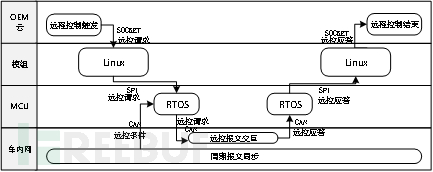

笔者基于目前最主流的Open CPU T-BOX架构,以较常见的业务需求为背景讨论TBOX常见的威胁场景。首先从笔者的经验上来看,车辆ECU的威胁主要分为两类,分别为业务相关威胁和非业务相关威胁。首先就业务功能相关威胁进行分析。常见的TBOX业务包括远程控制、远程诊断、大数据、OTA、高精定位、近场控制、V2X。以远程控制为例,其应用逻辑泳道图(也可以通过use case进行分析)如下:

图3 远程控制泳道图示例

依赖泳道图中进行业务数据流分析, T-BOX远程控制逻辑中可能存在的风险点包括:1) 远程通讯中间人攻击、数据监听、篡改、否认;

2) 远程DDOS攻击;

3) CAN总线数据被监听;

4) 远控条件被伪造;

5) CAN总线DDOS攻击;

6) SPI通讯监听、篡改、否认、DDOS等针对各项业务功能进行风险分析,可以得到T-BOX业务相关威胁场景如下表所示:

| 风险分类 | 风险项 |

|---|---|

| 通讯风险 | 远程通讯中间人攻击、数据监听、篡改、否认(包括OEM云、高精定位云端、高精地图云端、OTA云端等);近场通讯中间人攻击、数据监听、篡改、否认(包括蓝牙、WIFI);以太网通讯中间人攻击、数据监听、篡改、否认;CAN通讯数据监听、篡改、否认;I2C/SPI/UART等串型总线数据监听; |

| 隐私风险 | 升级包提取、私钥提取、日志泄漏、定位数据等敏感信息泄漏 |

非业务相关威胁:主要是针对系统和固件的安全威胁,例如Linux版本问题存在的已知漏洞的利用、编码问题引发的溢出、系统提权漏洞利用、系统固件提取等。常见非业务相关威胁汇总如下表所示:

| 风险分类 | 风险项 |

|---|---|

| 系统风险 | 提权、反弹shell、越界等 |

| 固件风险 | 固件提取、固件逆向、固件篡改(植入恶意代码)等 |

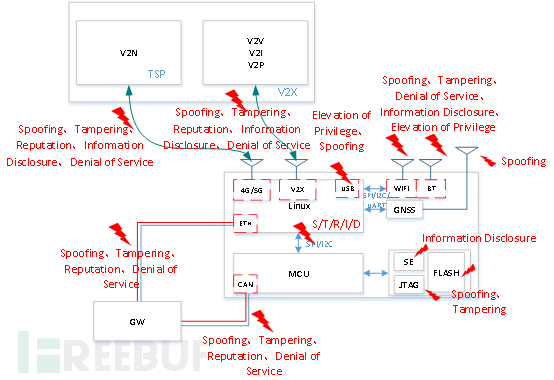

综上,将T-BOX的威胁场景与系统攻击接口结合,绘制T-BOX常见的安全威胁图如下:

图4 T-BOX安全威胁示意图

值得注意的是,实际进行安全防护需求制定和防护产品开发时,针对每个威胁进行分析后,通过风险决策规则决定哪些风险是必须应对,哪些风险可以转移,哪些风险可以忽略。

四、T-BOX安全防护分类

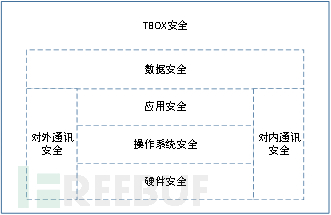

综合T-BOX业务功能和风险分析后,对信息安全防护进行归类,主要涉及数据安全、应用安全、操作系统安全、硬件安全和通讯安全。T-BOX信息安全防护主思路可以借鉴以下框架进行思考:

图5 T-BOX信息安全防护架构

数据安全:数据安全防护主要保护数据的机密性和完整性。在T-BOX中需要就重要数据进行加密处理,使用系统内置或外置存储区进行安全存储和调用;

应用安全:应用安全防护主要保护业务的可用性和完整性。例如OTA应用需要对OTA的数据包进行验签和加密存储;

操作系统安全:操作系统安全是终端信息安全的基础,操作系统安全需要保证操作系统不包含近6个月以内的已知安全漏洞,操作系统的接入方式需要进行安全认证;

硬件安全:硬件安全防护的目的在于提高T-BOX被入侵的难度,在实际防护措施而言需要电路板不能保留有明确标识的丝印,同时调试接口应进行隐藏或裁剪;

通讯安全:主要考虑就通讯数据的机密性、完整性和可用性进行保护,同时对通讯双方进行双向认证,在系统中对一些不必要开放的端口进行关闭,甚至可以采取禁ping的设置。

五、小结

T-BOX作为车辆信息安全的关键节点,其信息安全对整车来说是不言而喻的,本文就常见的T-BOX系统架构和常见的威胁场景进行列举,并对TBOX信息安全防护架构进行梳理。实际在设计T-BOX安全防护时还应以实际业务场景和风险进行分析设计方可较为全面的保证T-BOX的安全。

本文及系列原创作品版权归青骥信息安全公益团队及作者所有

欢迎您转载分享点击在看

诚邀关注同名微信公众号:汽车信息安全

希望伴君一路同行,做汽车信息安全知识的践行与传播者