本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

纵深防御模型作为经典的安全模型经常会被甲方、乙方拿来讨论和分析,也是甲方企业安全建设中最重要的参考模型,在实际的攻防对抗中起到非常高的价值。今天就跟大家交流下我所理解的纵深防御体系以及在企业落地实践的思路,文章中引入了一部分网友的文字和图片,如有侵权,请联系我处理。

一、纵深防御体系的概念及产生的原因

玩过保卫萝卜类游戏的同学都知道,为了赢得最后的胜利,游戏人员需要在怪物的前进道路上布置各式各样的武器,尽量在其接触到萝卜前将其全部消灭。纵深防御体系就如同保卫萝卜一样,明确攻击者的攻击路径,在攻击者的攻击路径上布置相应的武器(防护、检测能力)同攻击者进行对抗、防御,在攻击者完成攻击目标前将其消灭。

纵深防御就是将单点的防护能力整合成一个立体的防御空间,通过立体的防御机制弥补单点防御能力的不足问题,通过空间换取时间延缓攻击速度给防守人员更多的布防和响应时间。

二、纵深防御体系框架

本节将介绍三个已发布公开的纵深防御体系框架,有个人视角、企业视角和业界标准视角。

1,赵彦-《互联网企业安全高级指南》

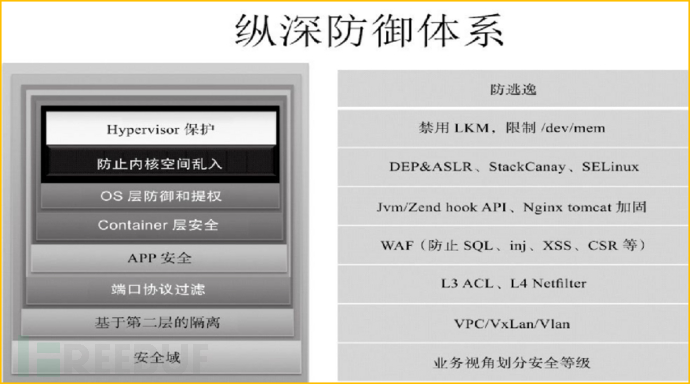

赵总在其出版的书籍《互联网企业安全高级指南》中给了一个示例。

赵总将纵深防御体系分成了8层,每一层都给出了防护的意见。在这里不做过多解读,感兴趣的可以看下赵总的书。

2,平安集团

在逛某安全论坛时看到了平安集团的文章,其中也给出了纵深防御框架的示例。

该框架结合osi模型和云原生相关技术,将防御体系分成了7层,并在每一个安全领域都给出了需要做的关键事项。

3,IATF

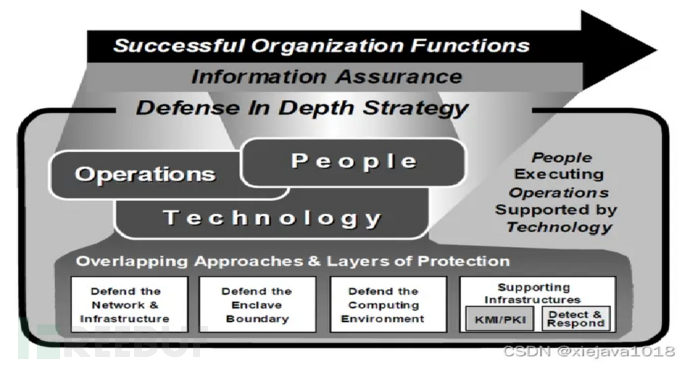

最后一个就是在信息保障技术框架中介绍了防御体系架构。其重点是说防御体系架构的核心是people、operations和technology,安全人员利用技术能力执行相关的安全工作,三者缺一不可,并且在每个子领域中都要遵守这一个策略,这样才能够做到真正的纵深防御。

IATF框架也拆分了四个领域,网络和基础设施领域、边界领域、计算环境领域和支持性基础设施领域。

三、纵深防御体系范畴分析

有了上面3个示例,我们还是要分析出纵深防御体系应该由哪些领域组成、每个领域的关键技术又有哪些,只有把这些理出来,在实际开展安全工作的时候才能够有更好的落地指导。下面将从两个方面来分析。

1,攻击入口分析

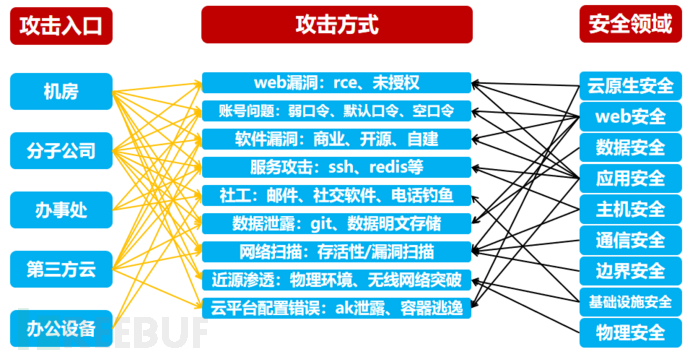

防御体系最终的目的是为了和攻击者进行对抗,检测攻击行为、阻断攻击行为,那首先就需要先识别出来攻击者在入侵企业的时候常用的攻击措施以及对应防护措施属于的安全领域,罗列如下,欢迎补充。

在这里首先定义攻击入口,这里的攻击入口是在指企业环境中承载企业信息系统、业务系统的物理位置,只有定义清楚入口,才不会存在防护措施覆盖遗漏的情况;其次就是分析在以上入口场景里面,攻击者突破企业业务系统过程中可能使用的攻击措施,梳理清楚这些措施并将其划分到对应的安全领域。

在这里定义的安全领域是依据osi模型做了拆分,同时将云原生安全和web安全作为特殊的应用安全领域单独提出来做重点防护。

2,网络环境分析

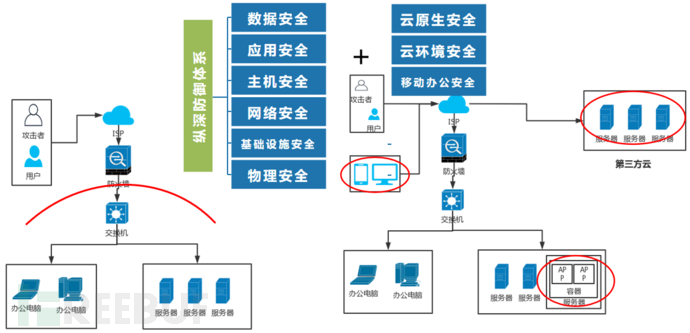

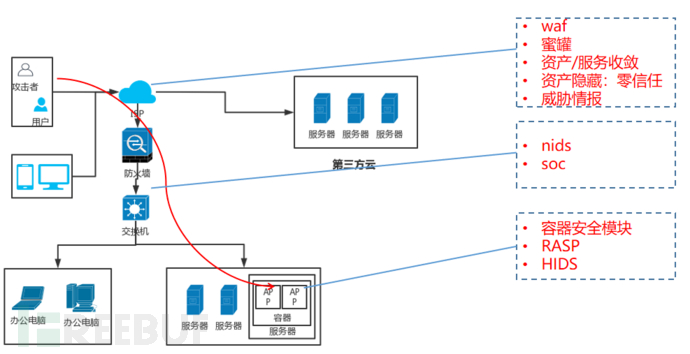

移动办公、云计算、云原生改变了企业的网络环境、网络架构,同时也改变了攻击路径和防护范围。

在上图左边是早期企业的网络架构,攻击路线比较单一,防守者只需要按照传统的防御措施开展防御工作即可。但是在图右边,企业网络升级,单纯的机房环境已经不在,移动办公、云原生、第三方云都已经在企业中应用和落地,攻击者有了更多的攻击线路,防守方则需要在传统的防御措施基础上补充和完善新技术的安全防护能力。

四、我认为的纵深防御体系范畴

通过对攻击入口和网络环境分析,得出了我认为可在甲方落地实践的纵深防御体系及范畴,企业在开展安全建设工作中可作为参考。

不管是机房、办公环境还是第三方云,物理安全都是第一保护要点,没有底层建设就没有高层建筑。

在这里我将网络安全做了拆分,分成基础设施安全、边界安全和通信安全,原因是这三个领域都有很多重要的工作需要突出说明和体现,同时在企业中这三部分也是由不同的部门负责,也是便于划清职责边界。

网络安全的问题搞定后,接下来需要重点关注的是主机安全问题,包括服务器和办公设备。

有了基础设施、有了网络、有了主机,接下来就是要开发系统部署应用,那应用安全的防护措施也需要及早设计,这里的应用不单单指web、小程序、app这些,也包括发布在互联网上的一些服务。

再往上就是要关注运行在应用里面的数据安全问题,包括办公电脑产生的商密和数据库中承载的业务、用户数据。

至于为什么单独提出来web安全和云原生安全,主要是因为规模大、攻击者的主要入侵途径,在企业中需要重点关注和防护,通用的应用安全防护技术同样适用于web安全和云原生安全。

五、纵深防御体系落地实践思路

企业在落地过程中怎么做才能够更快、更有效的解决实际问题,下面给两个思路供大家参考。

1,系统性的方案

如果在解决某个领域的安全风险时有比较丰富的经验、有系统性的方案可以考虑系统性的解决安全问题,这样不会存在风险遗漏的情况,落地过程中也能够看的的更清晰。这里以web安全为例。

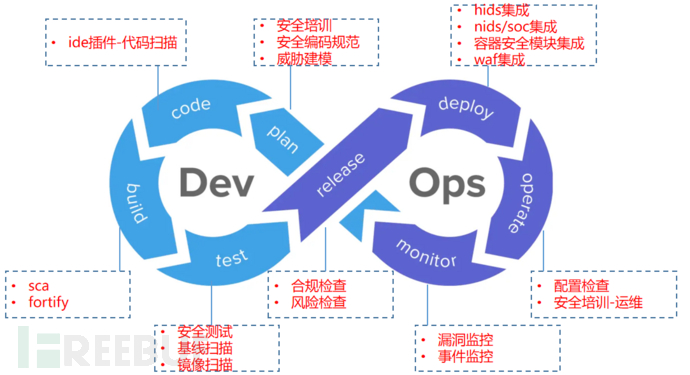

这里引用了devops模型,为什么引入这个模型呢,是因为web系统开发过程中有三个重要的角色参与:研发、测试和运维,而devops模型将三个角色的重点工作都包含在内了,所以在系统性考虑解决web安全问题的时候,可以考虑将安全的措施嵌入到devops流程中。

tips:安全工作在企业落地的时候尽量嵌入到现有业务流程中,不要增加业务流程节点。

2,攻击路径分析

上面那个思路能够系统性解决某一领域的安全问题,但是对于企业安全水平、安全人员水平、基础设施水平要求较高,所以再提供一个救火型的解决思路供参考,当然这个思路可能会被看成补窟窿行为(实际就是补窟窿)。

1)这里我们以传统的攻击线路来分析,分析攻击者在入侵企业的过程中可能会经过哪些环节,并在这些环节上落地实施一些roi比较高的措施,通过开展一些有价值的安全措施来提高企业安全水位。

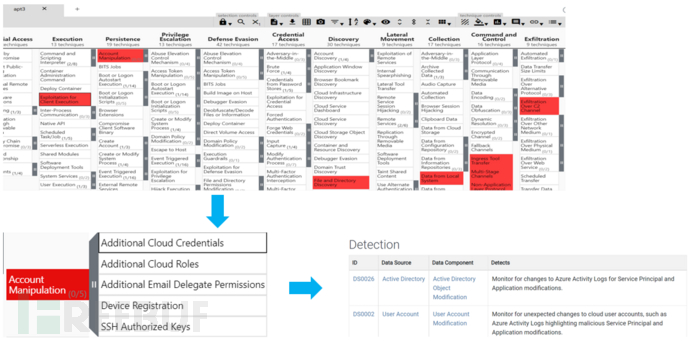

2)第一种措施属于比较粗的补窟窿,如果企业安全资源够的话可以考虑更细粒度的攻击路径分析,策略就是分析攻击者的攻击路径和手段并补齐安全检测能力。

这里以分析apt3为例,首先使用attack navigator分析出攻击主体的攻击路径,再分析每个环节攻击者使用的的攻击技术,最后针对这些攻击技术建立相应的检测规则和策略。

通过蓝军、渗透测试、HW、威胁情报分析等技术持续的挖掘攻击路径,逐渐完善防御体系。

六、总结

以上就是我对于纵深防御体系架构的认识,也将我们目前落地的思路写出供大家参考,希望能够给大家带来一些帮助。有些细节没有写全,有想进一步交流的可私聊。