本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

一、背景介绍

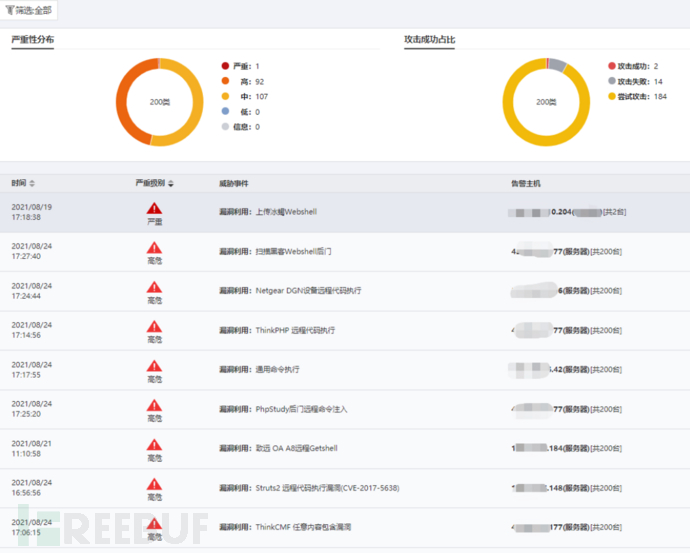

企业在面对海量网络攻击甚至APT活动时,需要通过多方面手段部署防御(Mitigations),但是由于N-day漏洞无法及时修复、系统打补丁困难、弱口令难以根除、安全配置不当、0-day漏洞等等问题,仅仅依靠防御措施是不够的。检测(Detection)、发现攻击者的能力也是非常重要的。

SOC做好检测工作的前提,就是收集并存储关键系统的日志。有了日志,可以基于日志制作检测规则,让攻击者的每一个"高危"动作都被立即感知;也可以根据丰富的日志进行溯源分析,一丝一缕的回溯攻击者完整的攻击路径。

但是,安全工作讲究价值和成本的均衡,日志收集也是一样,收集的数据量越多、实时性要求越高,理论上检测能力就会越强,但同时提升的还有存储成本、计算性能要求、人力成本等等。那么企业环境内,海量的终端、系统、服务、安全设备中,哪些日志是我们应该收集的?收集之后能够解决哪些问题?

本系列文章,将会对标MITRE的ATT&CK矩阵(企业版),对企业环境内SOC的日志需求进行解读,本篇文章针对Initial Access技术中的T1189进行分析。

二、日志需求分析--T1189

1.技术名称&编号

T1189

Drive-by Compromise

2.技术解读

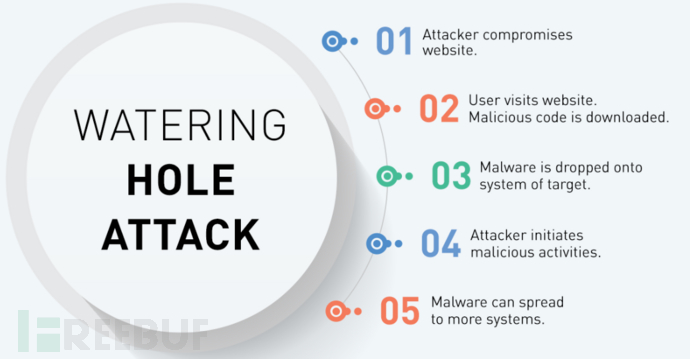

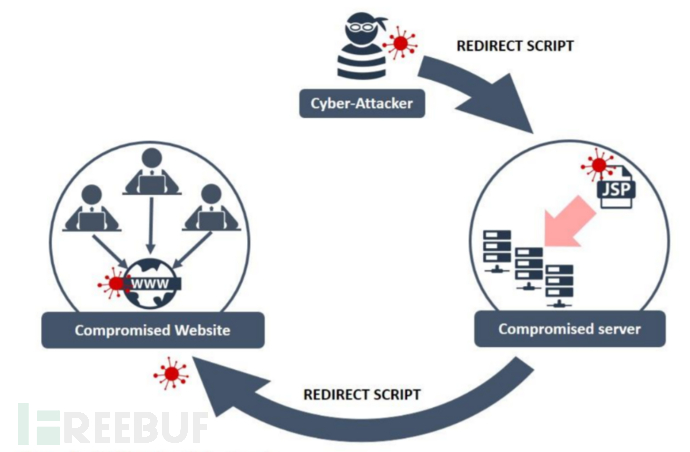

T1189是一种针对客户端浏览器的攻击技术,类似于水坑攻击,即攻陷目标对象需要访问的web页面,在该页面留下恶意代码,该页面被目标访问时完成攻击。

攻击对象:用户终端

攻击目标:(a).Web服务的认证凭证,如OAuth令牌;(b).用户终端权限

3.攻击场景

(1)网页认证凭证

目标用户经常访问的Web页面存在存储型XSS漏洞,攻击者植入传输cookie的恶意js脚本,当目标用户日常访问该页面时,js脚本将用户的cookie传输到攻击者的服务器,从而攻击者可以通过获得的cookie以目标用户的身份登录该系统。

(2)用户终端权限

攻击者在目标经常访问的页面上留下了恶意脚本,当用户访问页面时恶意脚本开始执行,扫描用户的浏览器版本以及插件版本,当发现漏洞时,结合提前设置好的漏洞利用代码在目标系统上执行任意系统命令,获取用户终端权限。

4.检测方法及所需日志

(1)DNS日志

检测环境内所有终端访问的域名,根据域名的信誉、域名注册时间的长短、内网中访问该域名的终端数量、访问频率等信息,判断是否存在攻击行为,设置一定的阈值进行告警。

所需日志:(a)企业内部DNS服务器日志;(b)终端DNS日志;

收集方式:在DNS服务器通过syslog、filebeat等工具传输DNS服务器日志;终端EDR或sysmon通过syslog、filebeat等工具传输终端DNS日志。

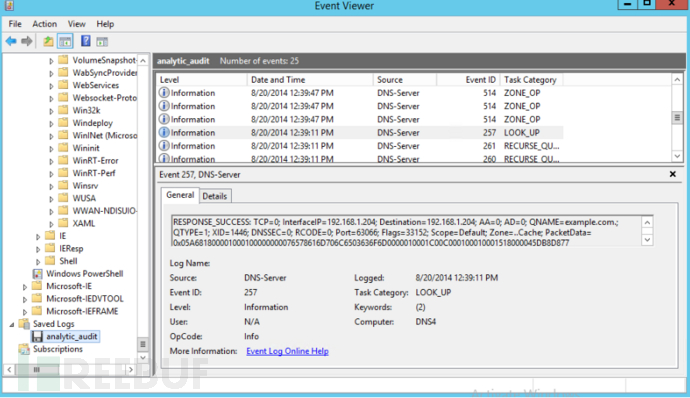

DNS服务器日志能够展示所请求的域名、DNS记录类型、域名解析到的IP,发起请求的来源IP等,如下图。

可以对接威胁情报数据进行分析,也可以根据窗口时间内访问域名的数量阈值通过UEBA检测出异常值。例如发现公司内网对某个域名的访问量由上个月的0次,激增到了本月的90万次以上时,判断可能存在蠕虫病毒,如下表。

timestamp | dns.question.name | account |

2022.05 | 13956481.00 | |

google.com | 6958413.00 | |

a.shife.com | 5623948.00 | |

kaitnxzga.co | 0.00 | |

2022.06 | 8349168.00 | |

google.com | 5931648.00 | |

a.shife.com | 2598462.00 | |

kaitnxzga.co | 916482.00 |

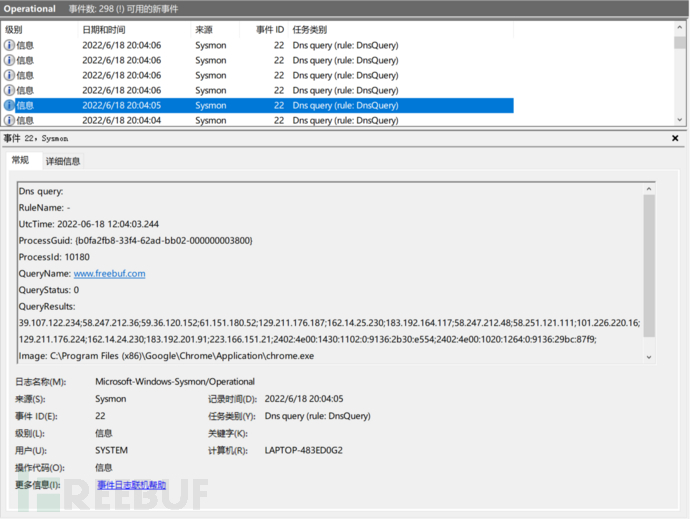

既然DNS服务器日志已经能够提供所有DNS请求的数据了,为什么还要收集用户终端的DNS日志呢?原因主要有两个,一是员工终端可能自定义使用了外网的DNS服务,此时DNS请求跳过公司的DNS服务器,直接发到了外网;或者员工远程办公时没有使用公司的网络,DNS请求也不走公司的DNS服务器。二是一旦出现了真实攻击需要进行应急响应,DNS服务器的日志只能提供发起DNS解析请求的源IP,无法提供更多的告警数据进行分析,而终端的DNS日志可以获取到更多信息,例如有哪些进程对恶意域名发起了解析请求,这些信息可以更快的定位到攻击来源,如下图。

(2)文件日志

检测终端上浏览器进程及相关子进程所创建文件的元数据,如签名、哈希、所有者信息等,判断浏览器进程是否存在恶意程序下载、执行的动作。

所需日志:终端文件日志

收集方式:终端EDR或sysmon通过syslog、filebeat等工具传输到SIEM

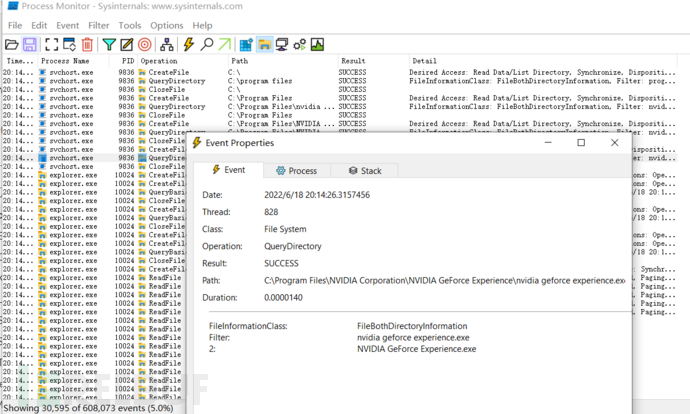

需要收集终端上对任意文件进行创建、修改、删除、访问等操作的日志,以及文件元数据,如下图。

(3)网络连接日志

检测终端的网络连接,根据网络连接的五元组信息(源IP、源端口、目标IP、目标端口、协议),匹配威胁情报IOC,命中时说明存在潜在的威胁。

所需日志:(a)防火墙日志;(b)终端网络连接日志

收集方式:防火墙日志通过syslog传输;终端EDR或sysmon通过syslog、filebeat等工具传输到SIEM

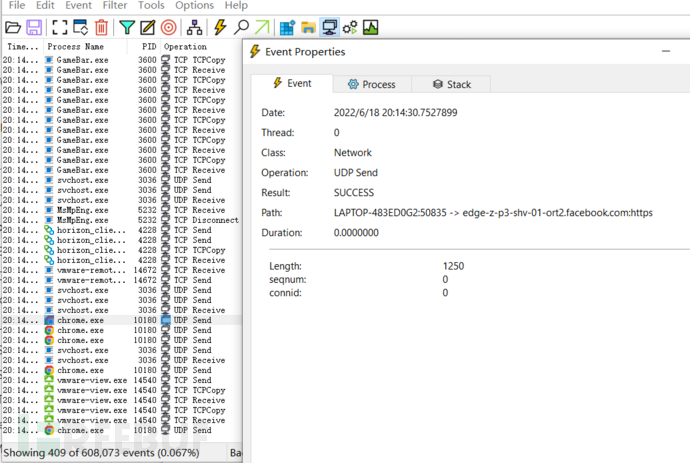

类似于(1)中的DNS日志,防火墙日志虽然能够提供"全量"网络通信的五元组信息,能够展示总体态势,但无法覆盖所有场景,也不能提供应急响应时所需的详细数据,所以依然需要采集终端的网络连接日志,如下图。

(4)网络通信内容日志

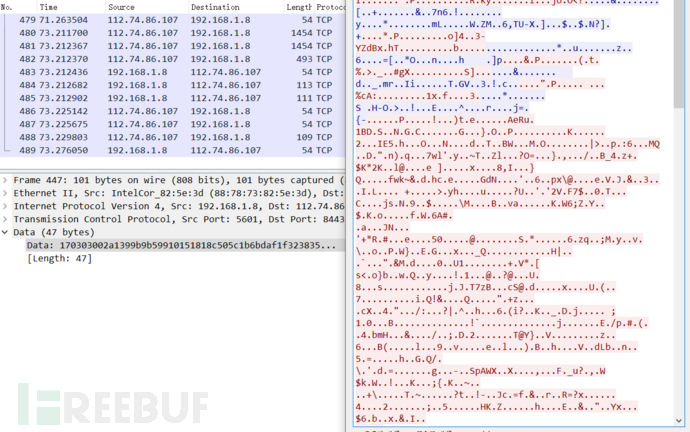

检测网络流量明文内容,在明文内容中发现恶意代码、浏览器漏洞利用的exp、混淆的恶意脚本

所需日志:网络通信报文日志

收集方式:在路由设备上镜像员工上网的流量,通过syslog、filebeat等工具传输到SIEM。

获取并保存全量通信报文记录,有不小的挑战:第一,需要对用户终端做TLS劫持,否则无法检测HTTPS中的加密内容,而正常用户80%以上的通信内容都是基于HTTPS的;第二,全量通信报文总体数据量太大,存储非常困难,即使能够存储,对检测引擎的性能也是个不小的挑战;

所以检测并存储全量用户终端的网络通信报文并不容易实现,替代方案是在办公网出口处部署流量分析设备,不再存储全量的报文内容,而是基于IOC或IOA对所有解密后的报文进行分析,然后只存储、收集命中的报文数据数日。

所需日志:流量检测设备的告警日志

收集方式:安全设备通过syslog、filebeat等工具传输到SIEM

(5)进程日志

检测终端的进程创建,当浏览器相关进程创建子进程时,根据所创建子进程的哈希、属主、子进程是否创建了网络连接、连接的域名等信息判断是否存在威胁。

所需日志:终端进程日志

收集方式:终端EDR或sysmon通过syslog、filebeat等工具传输到SIEM

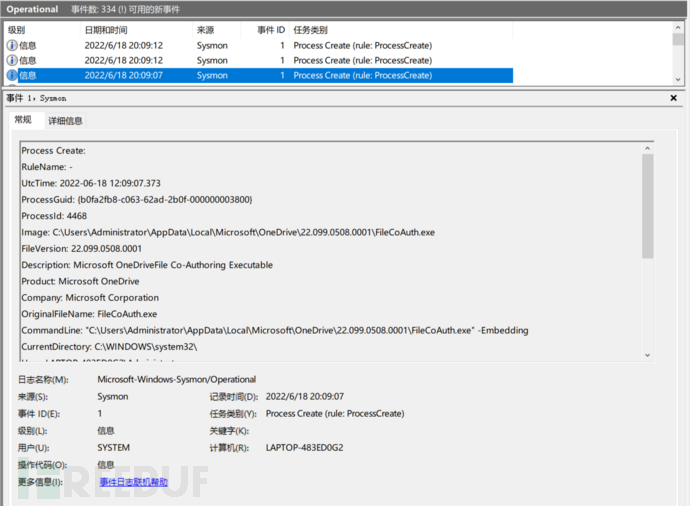

进程启动日志需要提供的信息不限于:进程树关系,进程哈希,启动命令行,进程访问的资源,网络连接等信息,如下图。

5.所需日志&字段总结

所需日志 | 所需字段 | 实践可行性 |

终端进程日志 | 不限于进程名、进程ID、进程树信息,启动命令行、进程访问的资源、网络连接 | 可行 |

终端网络日志 | 不限于源IP、目标IP、源端口、目标端口、协议、相关进程,连接时长 | 可行 |

终端文件日志 | 不限于文件操作的动作(如访问、删除),文件元数据(如签名、哈希、证书、所有者) | 可行 |

终端DNS日志 | 不限于DNS请求的域名、记录类型、解析响应的内容、目标DNS服务器、发起请求的机器信息 | 可行 |

DNS服务器日志 | 不限于发起DNS请求的源IP,解析结果,是否进行递归或迭代的解析请求 | 可行 |

网络通信报文日志 | 任意协议下的网络通信原始报文(解密后的) | 不可行 |

流量检测设备告警日志 | 不限于源IP、目标IP、告警内容、命中的IOC或IOA | 可行 |