此次诈骗邮件事件极有可能是广东省网络安全应急响应中心提及过的团队所为,攻击手法主要是通过盗取员工邮箱账号后向其他员工发送钓鱼邮件,企图逃过邮件厂商的反垃圾识别。

诈骗手法及溯源结果如下:

我中心技术支撑单位“盈世科技”- Coremail CAC邮件安全大数据中心持续监测到大量以财务部、税务局、人力资源和社会保障服务平台及国家社会保险公共服务等部门名义下发的《关于发布2022最新补贴通知》邮件。其中2022年3月1日至今近一个月以来已监测到数万封此类诈骗邮件,范围涉及高校、IT行业、制造业、外贸、服务业等各类企事业单位,经深度溯源发现此诈骗涉案金额高达上千万元。

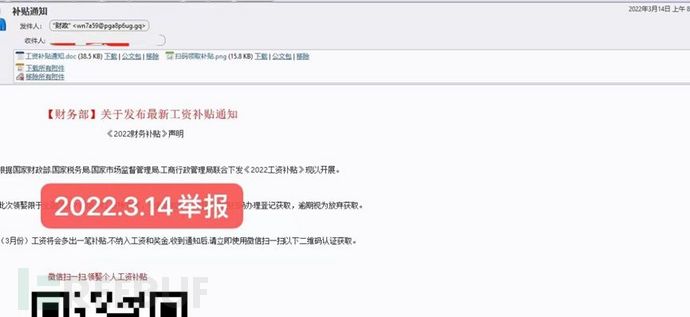

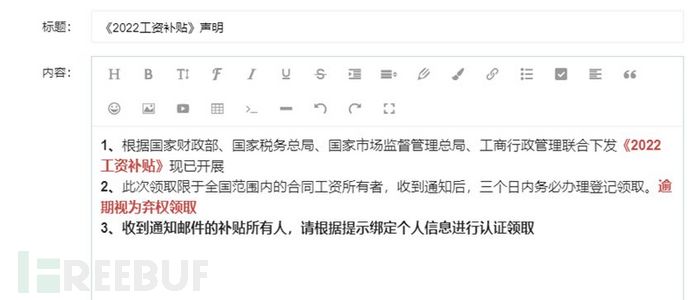

该封邮件正文是工资补贴通知,在正文中放置了一张二维码图片,诱导收件人扫描正文中二维码。邮件附件的内容和邮件正文一样,并未携带病毒和可执行文件。

诈骗手法揭秘

攻击者有两种主要手段,第一种是通过盗取邮箱账号,使用这些被盗账号向公司内部大量传播诈骗邮件,利用域内邮箱的高信用度躲避邮件网关的检测、骗取同事的信任;

第二种则通过域名伪造等方式直接伪装为所谓“财务部”“计财处”“某金融公司”等莫须有的组织机构,利用人们的贪便宜心理,以“补贴领取”的名义精心制作钓鱼邮件进行广泛发送。目的都是诱导用户进入钓鱼链接、并填写个人信息(主要是银行卡号、密码),达到骗取钱财的目的。

以下以二维码型钓鱼邮件演示了攻击者如何设置了一个个圈套引人上钩:

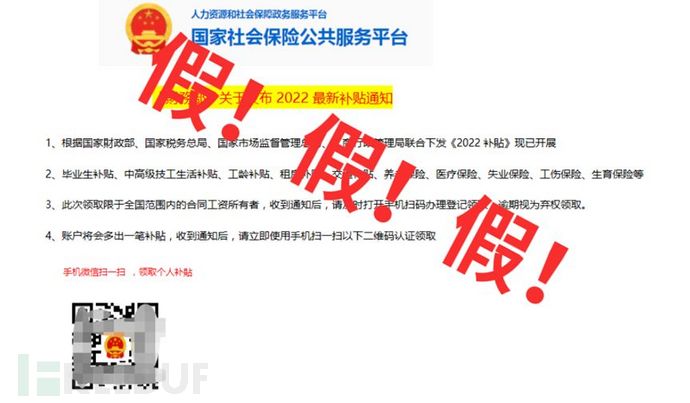

1)冒充国家机关,引诱用户扫描二维码进行登记

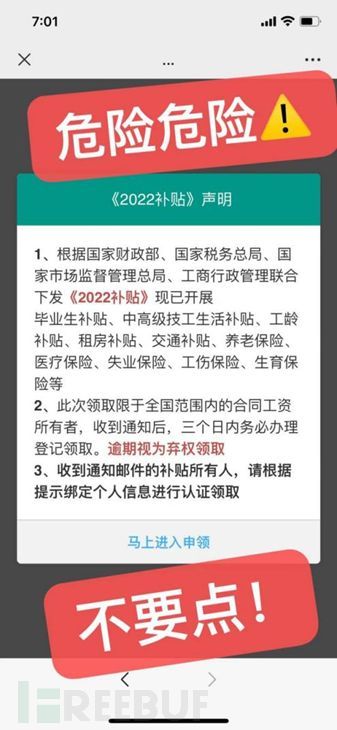

2)引诱点击“马上进入申领”,用户则会进入到输入银行卡界面

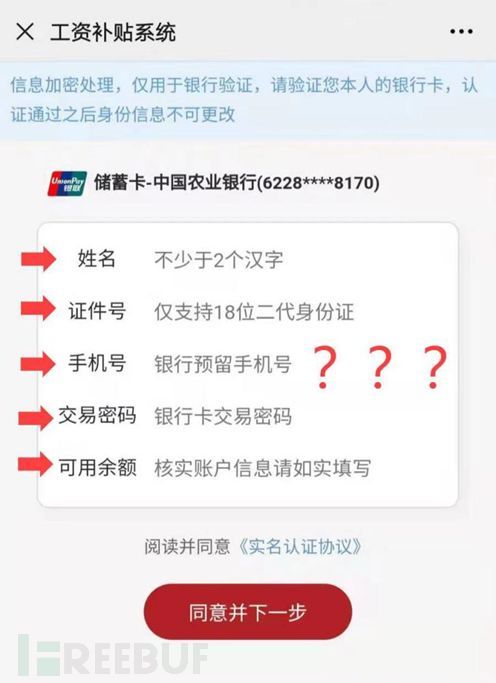

3)引诱输入身份ID、手机号、交易密码、可用余额等敏感信息

诈骗流程,环环相扣,如若中了圈套,则卡内余额将被不法分子全部转走!损失很难追回。

黑产团伙深度溯源

而根据Coremail反馈的诈骗邮件,中睿天下进行了深度的邮件溯源工作,发现泛滥的补贴邮件为国内某黑产团伙精心作案。从平台上发现活动的钓鱼网站链接近千个,带有密码的银行卡信息近千条,涉及银行45家,从受害者自己填写的余额来看涉及诈骗金额总计近2000万。

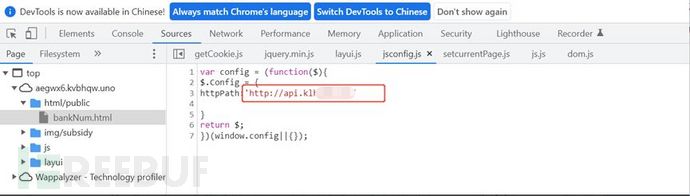

通过追溯钓鱼页面的前端S发现该页面调用api接口,域名为api.klh****.***,查询api域名解析IP47.5*.*.***。

图-API接口

图-API接口

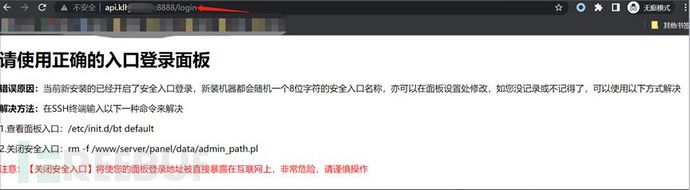

对此域名进行端口扫描,发现开启8888端口,访问该端口为发现宝塔登录面板,由此可得出此钓鱼网站为宝塔统一部署,判断该团伙为有组织有预谋式的精心作案。

图-宝塔面板

图-宝塔面板

进一步反查方向,IP47.5*.*.***域名关联200多个域名,因为运用了cname,真实绑定在此IP上的域名只有api.klh***.***和new.****.***。登录此域名发现为该黑产组织的总后台。

图-旁站查询

图-旁站查询 图-绑定域名查询

图-绑定域名查询

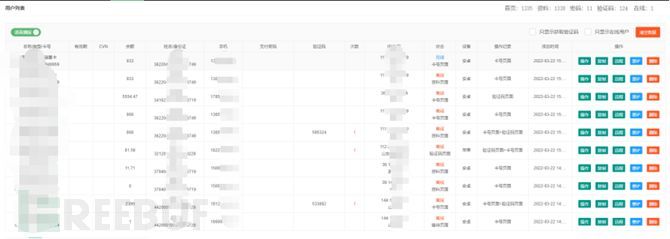

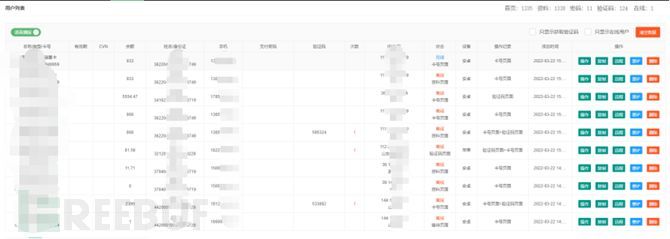

通过某种方法安全团队成功进入黑产团队的诈骗分管后台,在其中发现大量受害者信息,可见补贴样式的钓鱼邮件已导致巨额经济损害,社会危害极大。

图-分管后台

图-分管后台 图-受害者信息

图-受害者信息

用户功能处显示所有受害者的姓名、银行卡号、身份ID、手机号、支付密码、IP地址\地区、在线状态、使用设备、操作记录和添加时间等信息。

提示跳转处是钓鱼网站收集受害者信息页面跳转的规则设置。通过此页面可以控制受害者的网页跳转阶段,以及网页的弹窗提示。

图-访问IP

图-访问IP

黑产管理后台功能丰富,除了可配置钓鱼页面外,还可以选择钓鱼模板正文,用来针对不同的类型的受害者定向诈骗。

图-钓鱼后台系统配置

图-钓鱼后台系统配置

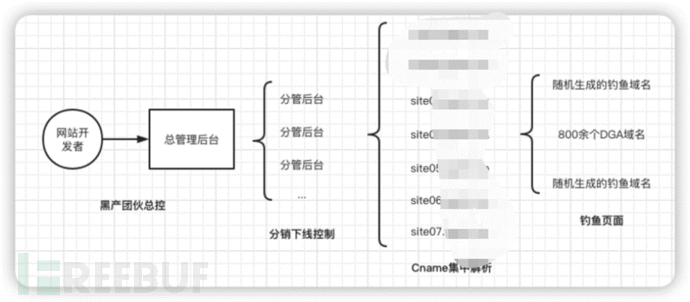

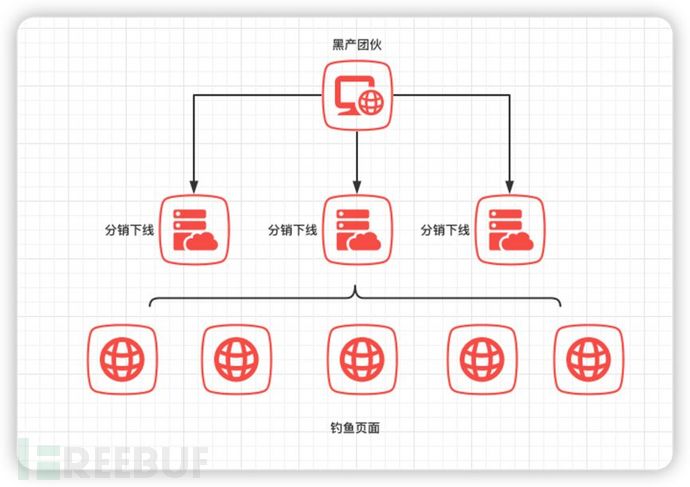

通过对黑产业务的摸排,逐渐还原出黑产团队的组织架构。

本次诈骗邮件泛滥的存在一个主团伙,主团伙负责开发和维护建站模版,使用宝塔统一部署。在找到分销的下线之后,为下线部署一个管理后台,然后将一个随机生成的域名绑定到钓鱼服务器上。

图-黑产架构1

图-黑产架构1 图-黑产架构2

图-黑产架构2

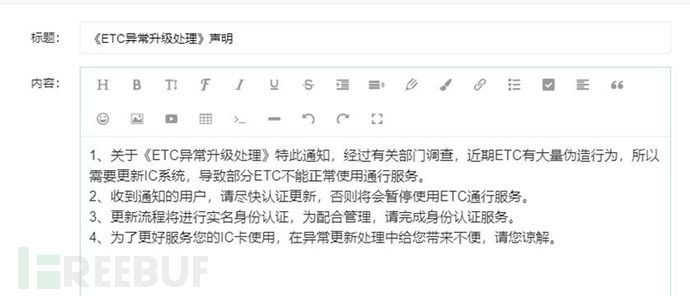

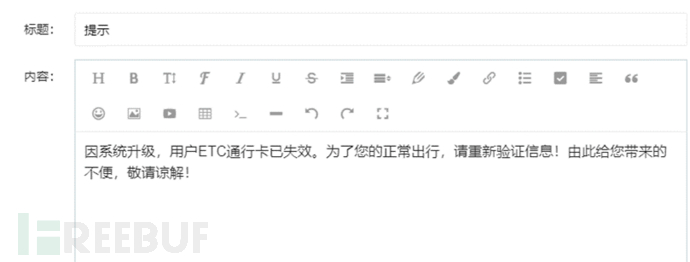

通过对黑产后台的摸排,同时还掌握了一批未经利用的邮件钓鱼模版。

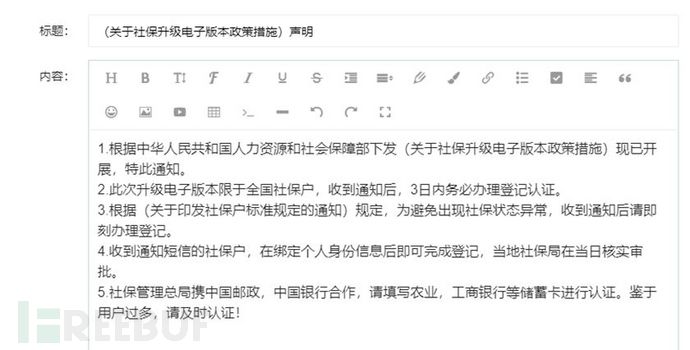

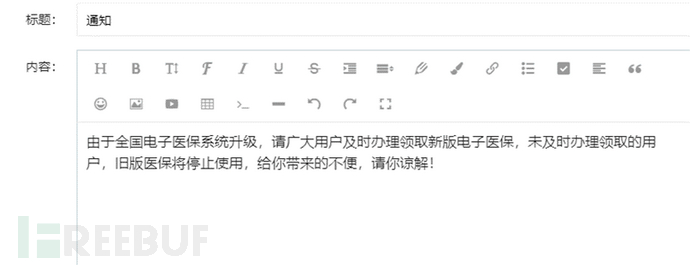

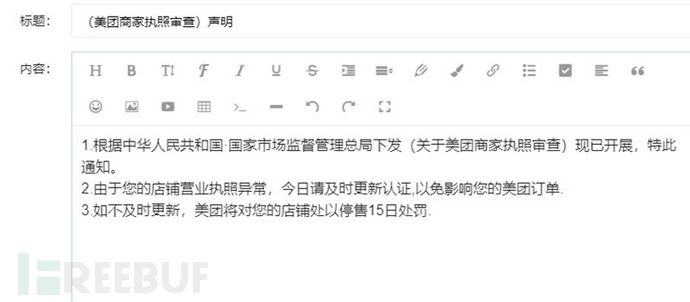

内容涵盖ETC通行卡认证、社保银行信息更新、医保信息更新、工资补贴等。通过多样化的钓鱼内容进行诈骗。

图1-ETC模板

图1-ETC模板

图2-新ETC模板

图2-新ETC模板 图3-社保模版

图3-社保模版

图4-医保模板

图4-医保模板

图5-美团模板

图5-美团模板 图6-工资模板

图6-工资模板

邮件安全小知识

针对各类邮件钓鱼诈骗等威胁,请大家务必提高安全意识:

个人信息勿外泄,密码组合要加强

陌生邮件应警惕,钓鱼陷阱要提防

不明链接有隐患,安全意识放心上

附件下载要谨慎,病毒查杀不可忘

上报核实慎处置,筑牢邮件安全墙