本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

前言

在前面的文章中,笔者曾经提到,企业要做好网络安全保障工作,不仅考虑网络安全合规体系建设,更应关注和企业自身存在的风险和问题,采取控制措施,将安全风险控制在可接受的范围。因此网络安全也是一个持续的、动态的风险管理过程。今天笔者就结合某企业模拟网络杀伤链来推动企业网络安全主动防御体系建设实践来谈一谈如何有效加强对企业网络安全风险的管理。

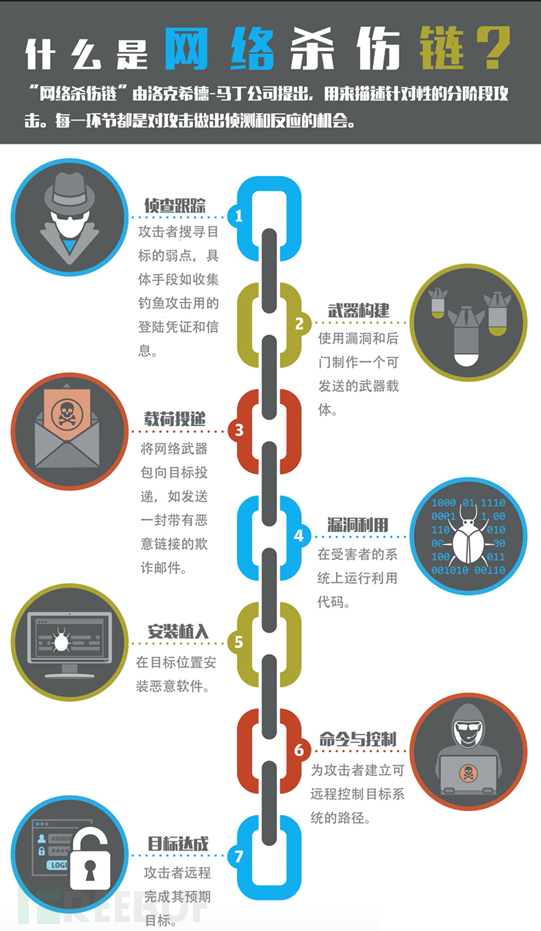

一、网络杀伤链的概念

美国著名的军工企业洛克希德马丁公司(Lockheed Martin)提出的“网络攻击链”( Cyber Kill Chain)模型,也译作“网络杀伤链”模型,描述了从初始阶段、侦察到最后阶段-数据泄露的整个网络攻击步骤。

网络攻击链通常包括:侦查追踪、武器构建、载荷投递、漏洞利用、安装植入、持续控制和目标达成,共7个阶段。

以上笔者介绍了网络攻击的“七步杀伤链”,在针对某企业的网络安全防护体系建设过程中,将网络杀伤链优化为:安全缺陷—侦查尝试—木马感染—远程控制—横向渗透—数据泄露—攻击溯源。

二、安全体系建设目标

通过模拟网络杀伤链,发现某企业当前存在的网络安全问题,有的放矢的强化问题整改,补齐防护短板,消除网络安全隐患,达到能够应对复杂、高强度网络攻击的防护水平。

三、安全体系建设思路

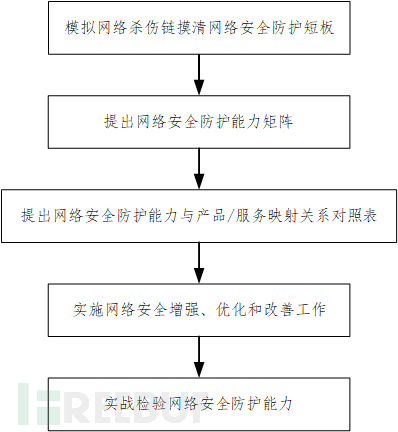

基于网络杀伤链的网络安全主动防御体系建设思路如下:

1、模拟网络攻击的“七步杀伤链” 摸清的网络安全防护短板,梳理当前面临的网络安全风险及问题。

2、根据发现的网络安全防护短板,结合企业安全防护体系建设目标,针对性提出网络安全防护能力矩阵。

3、根据网络安全防护能力矩阵,结合网络规模和应用场景,提出网络安全防护能力与产品/服务映射关系对照表,指导后续网络安全优化实施工作。

4、在现有网络安全工作基础上,实施网络安全增强、优化和改善工作,有的放矢的强化问题整改,补齐防护短板。

5、实战检验网络安全防护能力。

四、安全体系实施路径

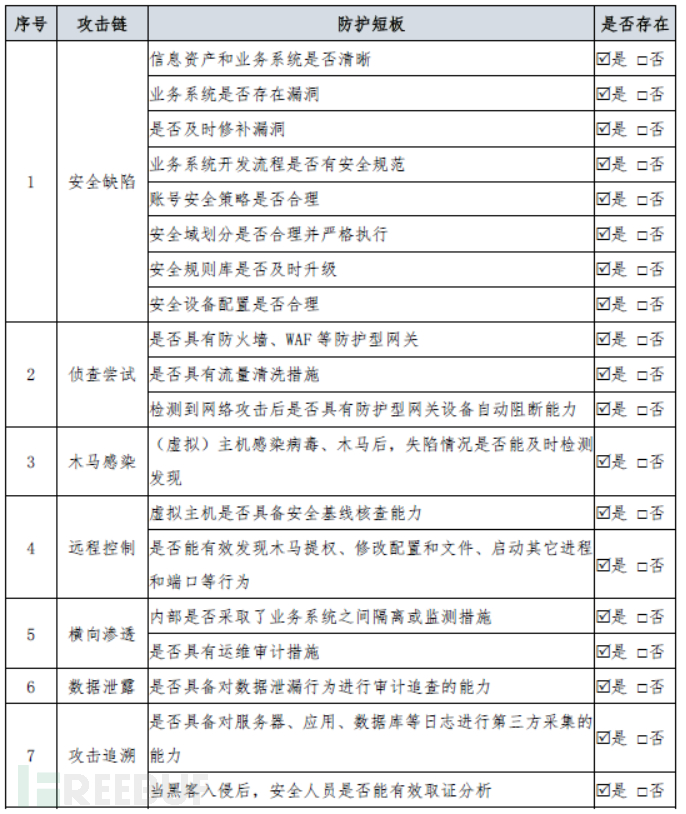

1、模拟网络杀伤链发现安全防护短板

在对某企业网络安全现状进行摸排调查的基础上,模拟网络攻击的“七步杀伤链”,进行渗透测试,摸清当前存在的若干网络安全防护短板,主要情况如下图:

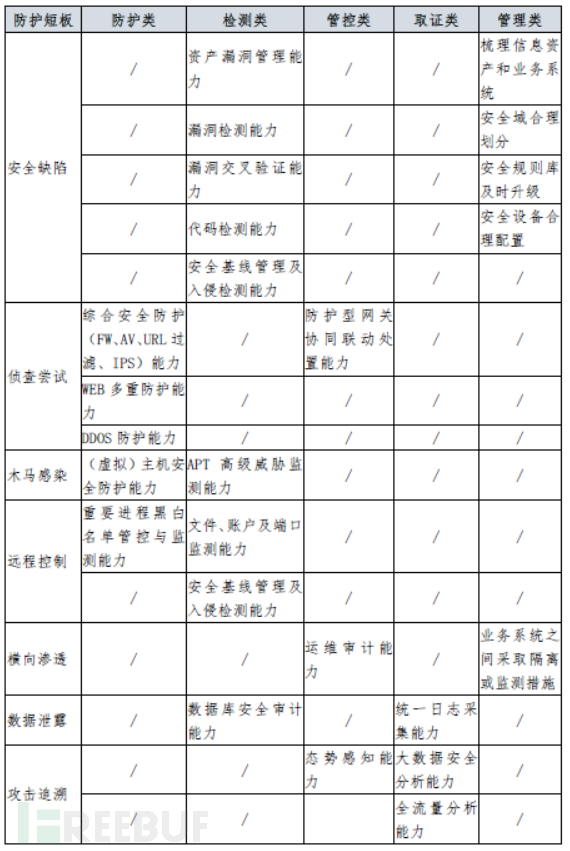

2、规划网络安全防护能力矩阵

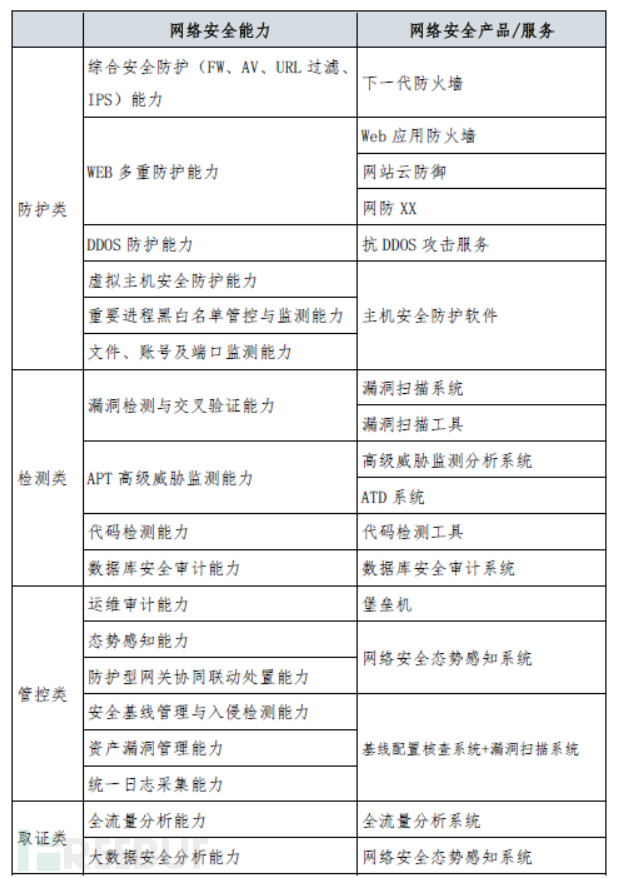

根据发现的网络安全防护短板,围绕监测、防御、处置等环节,在现有网络安全防护能力的基础上,规划网络安全防护能力矩阵。网络安全防护能力矩阵划分防护类、检测类、管控类、取证类以及管理类,如下图:

3、提出网络安全防护能力与产品/服务映射关系对照表

根据目前某企业网络规模和应用场景,形成网络安全防护能力与产品映射关系对照表,以指导后续的网络安全增强、优化和改善工作。网络安全防护能力与产品映射关系对照表如下:

注:在不同网络规模、应用场景存在差异性等情况下,相应网络安全能力所适配和选型产品有所不同。

4、实施网络安全增强、优化和改善工作

在建立网络安全防护能力与产品/服务映射关系对照表,做好网络安全能力适配和选型之后,在现有网络安全工作基础上,开始实施网络安全增强、优化和改善工作。

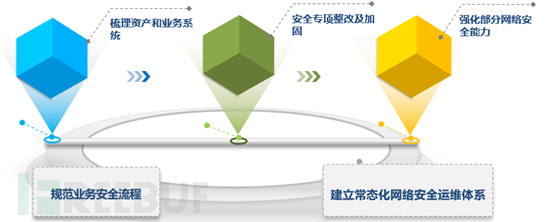

对于网络安全增强、优化和改善工作而言,管理制度建设是基础,技术手段建设是抓手。本次实践中,通过梳理资产和业务系统、安全专项整改及加固和强化部分网络安全能力三个步骤加强技术手段建设;从规范业务安全流程和建立常态化网络安全运维体系两方面加强管理制度建设。

(1)梳理资产和业务系统

梳理资产和业务系统是实施网络安全增强、优化和改善工作的前期和基础。本次实践中,通过自动扫描、人工录入等方法,清查资产和业务系统,并进行分类整理。

目前资产和业务系统梳理工作已完成,共发现资产XX个,业务系统XX个,并形成资产和业务系统清单。

(2)安全专项整改及加固

对中高危安全漏洞、弱口令、不符合要求的安全策略等存在的安全问题实施安全专项整改及加固行动。其中:

1)检测发现XX个漏洞。其中XX个高危漏洞,XX个中危漏洞,已全部修复;

2)检测发现XX个弱口令,已按照账号安全策略要求全部完成整改;

3)审计发现XX个高风险安全策略,已全部进行策略权限收敛或清理;

4)WAF规则库更新升级到XXXXX,病毒库更新升级到XXXXX(最新)。

(3)强化部分网络安全能力

为有的放矢补齐网络安全防护短板,从以下方面强化部分网络安全能力:

1)在XX台虚拟主机上部署基线配置核查工具和统一日志采集工具;

2)在XX台虚拟主机上部署主机安全防护软件,开启安全防护、webshell检测、重要进程黑白名单等功能;

3)通过网络分路器(tap)实时监测分析XX区全流量;

4)将XXX区XX台虚拟主机全部纳入堡垒机统一管理,加强运维审计。

5)部署网络安全态势感知系统,统一采集XXX区的网络流量,主机、网络及安全设备的运行日志、安全告警信息等,基于大数据安全分析、机器学习等方法,对XXX区网络安全风险进行分析、研判与可视,并与防护型网关进行协同联动处置。

(4)规范业务安全流程

结合工作具体实际建立安全开发流程(SDL),规范业务系统安全开发过程;制定业务系统上线、迁移安全规范流程,引入代码审计工具,要求新上线或迁移至XXX区的业务系统,必须在测试区通过代码审计、漏洞检测、基线配置核查和渗透测试等安全检测,原则上不允许存在高中危漏洞的业务系统在正式环境上线。

(5)建立常态化网络安全运维体系

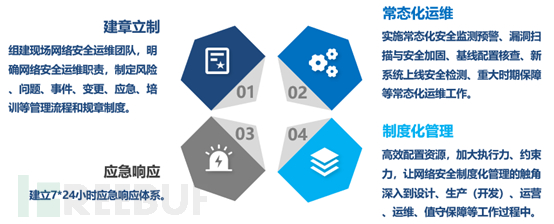

从以下四个方面建立常态化网络安全运维体系:

1)建章立制

引入第三方安全服务力量,结合现有网信力量,组建网络安全运维团队,明确网络安全运维职责,制定风险、问题、事件、变更、应急、培训等管理流程和规章制度。

2)常态化安全运维

实施常态化安全监测预警、漏洞扫描与安全加固、基线配置核查、新系统上线安全检测、重大时期保障等常态化运维工作。

3)应急响应

建立7*24小时应急响应体系。

4)制度化管理

高效配置资源,加大执行力、约束力,让网络安全制度化管理的触角深入到设计、生产(开发)、运营、运维、值守保障等工作过程中。

5、实战检验网络安全防护体系成效

通过安全防护短板发现,安全能力矩阵设计,实施网络安全增强、优化和改善等工作后,通过实战检验网络安全防护能力情况。

首先,组织内部网络安全团队以攻防对抗的形式初检当前网络安全防护的有效性。其次,邀请第三方网络攻防团队以攻防对抗的形式中检当前网络安全防护能力的有效性,最后,以有偿悬赏的方式邀请专业背景和技能的个人对的网络安全防护能力进行“众测”。经多次实战检验,当前某企业网络安全防护水平明显提升,达到能够应对复杂、高强度网络攻击的防护水平。

小结

本文通过某企业安全实践的形式,与大家分享了以网络杀伤链为视角,推进网络安全主动防御体系建设。这也不失为企业/组织在网络安全合规体系基础上,对网络安全风险进行有效管理和控制的一种模式。

本文如有不足的地方,敬请斧正。