一周情报摘要

金融威胁情报

加拿大保险公司 guard.me 遭到网络攻击,敏感数据泄露

巴西银行木马 Bizarro 针对欧洲和南美70家银行展开攻击活动

Avaddon 勒索软件入侵法国金融咨询公司 Acer Finance 和法国保险公司 AXA

政府威胁情报

爱尔兰医疗服务机构 HSE 遭受 Conti 勒索软件2000万美元勒索

工控威胁情报

Eufy 家庭安全摄像头爆隐私漏洞

美国发布针对 5G 基础设施的威胁评估报告

流行威胁情报

流行勒索病毒分析总结(上)

DarkSide 勒索软件变体中发现新功能

致力于 DDoS 攻击的 Simps 僵尸网络

MountLocker 勒索软件使用 Windows API 蠕虫在网络传播

高级威胁情报

Konni APT组织以“朝鲜局势”相关主题为诱饵对俄进行持续定向攻击活动

APT 组织 FIN 7 正在传播 Lizar 后门

漏洞情报

隐私安全威胁:58个 Android stalkerware 中存在150多个安全问题

macOS SMB 服务器中的信息泄露漏洞

金融威胁情报

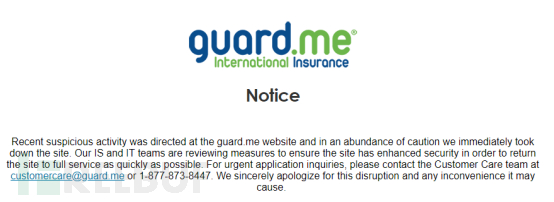

加拿大保险公司 guard.me 遭到网络攻击,敏感数据泄露

guard.me 是国际教育保险公司,专门为出国旅行或出国留学的学生提供健康保险,guard.me 于近期遭到网络攻击,导致敏感数据泄露。据 BleepingComputer 披露,guard.me 网站存在漏洞,黑客组织或未经授权的人可以利用这个漏洞访问投保人的出生日期、性别、加密密码等个人敏感信息。5月12日,guard.me 网站检测发现可疑活动,致使网站关闭。用户访问该网站时,会自动重定向到维护页面(如下图所示),通知该网站已经关闭。guard.me 在5月12日深夜随即表示“此次事件涉及的漏洞已修复,研究人员也正在对相关数据泄露进行调查”。guard.me 于5月18日开始向学生发送有关数据泄露内容的通知邮件。目前,guard.me 表示已修复此次事件涉及的漏洞,但并没有披露漏洞相关信息。此外,guard.me 还在制定新的策略、措施(包括数据库分段和双因素身份验证)以提高安全性。目前尚不清楚 guard.me 是否向加拿大隐私事务专员办公室报告该违规行为,guard.me 也没有回应 BleepingComputer 的更多信息请求。

来源:https://www.bleepingcomputer.com/news/security/student-health-insurance-carrier-guardme-suffers-a-data-breach/

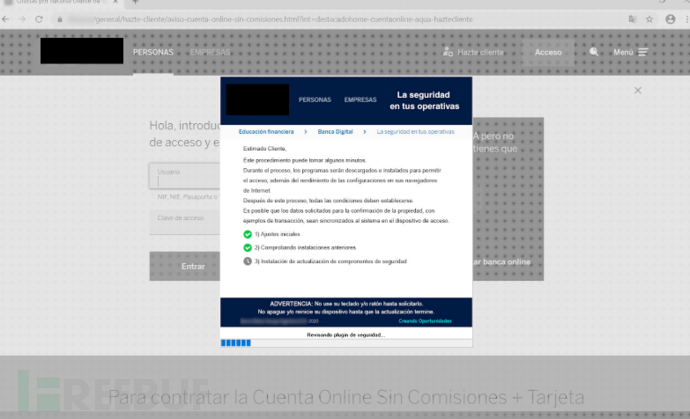

巴西银行木马 Bizarro 针对欧洲和南美70家银行展开攻击活动

卡巴斯基研究人员发现了一种名为 Bizarro 的新型银行木马,该恶意软件主要针对来自欧洲和南美不同国家的70家银行进行攻击活动。Bizarro 是一个源自巴西的新的银行木马家族,研究人员发现在阿根廷、智利、德国、西班牙、葡萄牙、法国和意大利也陆续出现其踪迹。攻击者通过发送包含恶意链接的钓鱼邮件,诱使受害者点击恶意链接下载 MSI(Microsoft安装程序)软件包,进而实现 Bizarro 银行木马的分发。Bizarro 从受感染的网站下载 ZIP 文件,以实施恶意操作,并将收集到的数据上传到 C2。Bizarro 的后门是其核心组件,它包含100多个命令,其中大多数命令是用于向用户显示伪造的弹出消息,有的弹出消息甚至会伪装成在线银行系统。攻击者通常会利用 Bizarro 类恶意软件来窃取电子支付系统和在线银行系统的凭据。

2020年,卡巴斯基的研究人员观察发现来自南美洲巴西地区的几家银行木马(Guildma,Javali,Melcoz 和 Grandoreiro)在全球范围内开展攻击活动。这些银行木马统称为 Tétrade,Tetrade 采用了各种创新及复杂的技术进行攻击活动。随着新的本地银行木马 Bizarro 在全球范围内传播,研究人员表示2021银行木马威胁趋势将持续。卡巴斯基研究人员建议通过最新的威胁情报了解攻击者使用的工具和技术,提高团队能力,对客户开展安全培训,实施反欺诈解决方案,从而减少 Bizarro 类银行木马的损害。

来源:https://www.kaspersky.com/about/press-releases/2021_brazilian-malware-on-the-rise-kaspersky-discovers-new-local-banking-trojan-is-going-global

Avaddon 勒索软件入侵法国金融咨询公司 Acer Finance 和法国保险公司 AXA

法国保险公司 AXA于近期遭受 Avaddon 勒索软件的攻击,泰国、菲律宾、马来西亚和香港的分支机构均受到了影响,法国金融咨询公司 Acer Finance 也在近期遭受了 Avaddon 勒索软件的攻击。Avaddon 勒索软件组织采用与其他勒索软件组织相同的攻击手法:破坏其目标的安全性,窃取数据并锁定受害者系统上的文件,要求受害者为解密密钥/工具支付赎金,如果受害者未支付赎金, Avaddon 勒索软件组织会对其受害者的网站进行 DDoS 攻击,迫使他们支付赎金。

Avaddon 勒索软件组织于上周日在泄露站点声称窃取了 AXA 的 3TB 敏感数据,在 AXA 拒绝支付赎金的一周后,Avaddon 勒索软件组织在其站点开始发布关于 AXA 的敏感数据,其中包括客户医疗报告信息(包含性健康诊断报告)、ID 证件信息(ID、护照)、客户银行账户信息、索赔表信息、付款记录信息、合同信息等敏感数据。

攻击了 Acer Finance后,Avaddon 勒索软件组织在其泄露站点上声称拥有该公司客户和员工的大量机密信息、银行、个人通信、合同、支付形式等信息。此外,勒索软件组织还威胁 AXA 保险公司、Acer Finance 在10天之内与其进行沟通合作,否则将泄露更重要的文件。

AXA向 BleepingComputer 表示:“AXA 的 Asia Assistance 子公司泰国 IPA 的数据遭到了入侵,导致数据发生泄露,如果发现企业客户和个人数据受到影响,它将通知受影响的所有企业客户和个人采取措施”。截至目前,该事件仍在调查中。

政府威胁情报

爱尔兰医疗服务机构 HSE 遭受 Conti 勒索软件2000万美元勒索

爱尔兰的公共医疗服务组织 Health Service Executive(HSE)近期表示遭到了疑似具有俄罗斯背景的 Conti 勒索软件攻击,致使 HSE 系统关闭来阻止攻击,且被要求支付2000万美元的赎金赎回加密数据。黑客组织通过网络钓鱼来安装 TrickBot 和 BazarLoader 木马,对受感染的计算机进行远程访问,窃取凭据和未加密的数据,然后在合适的时间部署勒索软件,以及对所有设备进行加密。

由于攻击导致 HSE 系统关闭,HSE 的诊断和医疗记录访问将受限,医疗就诊响应时间将变慢。研究人员分享的 Conti 背后黑客组织与 HSE 的聊天屏幕截图中共享了一个被盗样本的文档,此外 Conti 在聊天记录中还声称 Conti 已经渗透到 HSE 的网络长达两周,在此期间,窃取了 HSE 700 GB的未加密文件,包括患者信息、员工信息、合同、财务报表和工资单等敏感数据。

此次攻击事件是零日攻击,但并未直接影响 COVID-19 接种计划。爱尔兰总理表示不会向 Conti 勒索软件背后的组织妥协,更不会支付任何赎金。13日,爱尔兰卫生部疑似遭受类似 HSE 攻击的勒索软件攻击,目前事件仍在调查中。微步情报局将针对该勒索软件进行持续跟踪关注。

来源:https://www.reuters.com/technology/irish-health-service-hit-by-ransomware-attack-vaccine-rollout-unaffected-2021-05-14

工控威胁情报

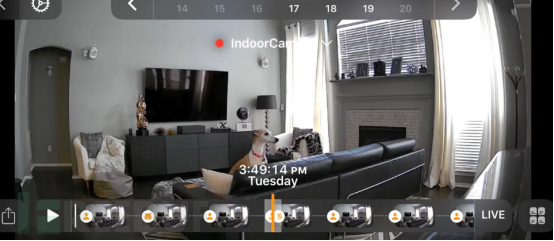

Eufy 家庭安全摄像头爆隐私漏洞

Eufy 是 Anker 公司旗下智能家居品牌,其联网家用安全摄像头是一款能够为用户提供随时调取监控和储存监控视频的安全产品。5月17日,Reddit 用户发帖曝光称自己查询 Eufy 摄像数据时,并没有发现自己的监控画面,反而观看到陌生用户的实时监控画面及保存的视频,还可以完全访问和设置陌生用户的家庭网络信息,然后注销后再次登录才可以恢复对自己摄像机的访问权限,其他用户也陆续反映了同样的问题。

此次事件对美国、新西兰、澳大利亚、古巴、墨西哥、巴西和阿根廷的用户产生较小的影响,欧洲用户不受影响。Eufy 发表声明称,可能由于服务器升级的软件问题导致部分用户(全部用户的 0.001%)可以访问其他摄像头数据及之前记录视频,研究人员在5:30am发现问题,于6:30am解决问题,还表示会与受影响的用户联系解决问题。此外还称 Eufy 婴儿监视器、Eufy 智能锁、Eufy 警报系统设备和 Eufy PetCare 产品均不受影响。

来源:https://9to5mac.com/2021/05/17/huge-eufy-privacy-breach/

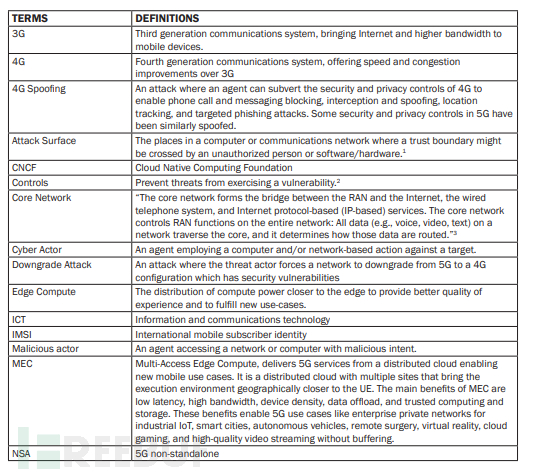

美国发布针对 5G 基础设施的威胁评估报告

“5G”引入了大量新的连接、功能和服务,代表了电信网络的完整转型。这些进步将为数十亿设备提供连接,并为应用程序铺平道路,使新的创新、新的市场和全球经济增长成为可能。但是,美国认为这些事态发展会为国家安全、经济安全、其他国家和全球的利益带来重大风险。

美国网络安全和基础设施局(Cybersecurity and Infrastructure Security Agency)、美国国家安全局(National Security Agency)和国家情报局局长办公室((Office of the Director of National Intelligence)于本周联合发表了一份报告,报告中美国认为 5G 威胁国家和经济安全,还有可能影响其他国家和全球的利益,还介绍了基于政策和标准、供应链和 5G 系统架构的威胁向量,且为此专门创建了 5G 威胁模型工作小组( 5G Threat Model Working Panel)。

5G威胁模型工作小组是国家 5G 安全战略的一部分,其初步重点是探索和优先考虑 5G 基础设施潜在的威胁向量,审查现有工作机构,识别并生成对 5G 环境的已知威胁和潜在威胁的汇总列表,确定和制定可采用 5G 的示例场景,并评估 5G 核心技术的风险。这份分析报告代表了 5G 工作小组对美国采用 5G 所带来的风险类型的评估,并非详尽的风险摘要或对攻击方法的技术综述,而是针对 5G 基础设施威胁评估进行大量分析得出的研究成果。

来源:https://www.cisa.gov/sites/default/files/publications/potential-threat-vectors-5G-infrastructure_508_v2_0%20%281%29.pdf

流行威胁情报

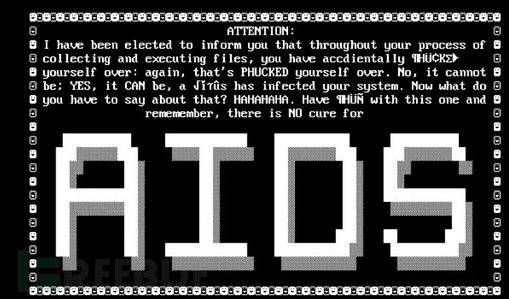

流行勒索病毒分析总结(上)

随着勒索攻击事件频繁发生,且在数量上逐年增多,背后利益的驱动加剧了勒索事件的爆发。勒索软件通常透过木马病毒的形式传播,将自身伪装为看似无害的文件,如利用邮件等社会工程学方法欺骗受害者点击链接下载,另外也可能与许多其他蠕虫病毒一样利用软件的漏洞在联网的电脑间传播。

微步情报局于近期撰写了流行勒索病毒分析总结专题报告,整合和梳理了流行的勒索家族历史上的著名攻击事件,对勒索软件的发展历程进行回顾,对勒索软件的加密流程和传播途径进行深入探讨,对勒索软件今后的发展趋势进行畅想,还对被勒索攻击后的应急处置流程在本篇分析总结报告中与大家分享。

上篇文章主要围绕勒索软件发展背景,详细的讲述了PC Cyborg、非对称加密、加密货币兴起、RaaS,以及双重破坏的发展历程,通过垃圾邮件、RDP/弱口令、漏洞利用等传播方式,利用PsExec等工具、WMI命令、永恒之蓝等漏洞进行横向移动,及扩大影响等TTP。敬请期待流行勒索病毒分析总结(下),上篇文章详情可在公众号“微步在线研究响应中心”查看。

来源:https://mp.weixin.qq.com/s/ZtKi0bu5iMmGjhaxpaIBeQ

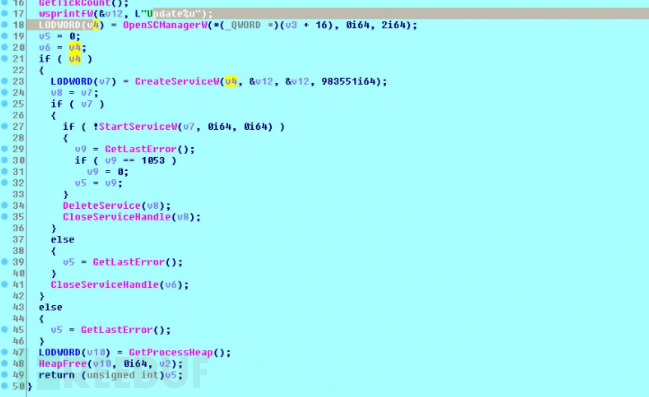

DarkSide 勒索软件变体中发现新功能

FortiGuard 实验室研究发现攻击殖民地管道的 DarkSide 勒索团伙使用的其他战术,破坏磁盘分区引导程序进行攻击,这种战术是勒索软件中的一种新型战术。该恶意软件变体虽然内存相对较小,但可提供比预期大的有效载荷。

攻击者可以利用DarkSide 恶意软件变体在受害者驱动器查找分区以造成进一步的破坏,还会查找域控制器,通过 LDAP 匿名身份验证连接到其 Active Directory(活动目录),从而造成更大的破坏。此外,DarkSide 变体可以使用 COM 与 Active Directory 进行交互,尝试删除某些变量。

DarkSide 恶意软件的其他操作与 Petya(也称为 NotPetya)勒索软件类似,Petya 勒索软件在启动计算机时会从受感染的磁盘主引导记录(MBR)引导赎金信息,导致计算机无法正常使用;DarkSide 恶意软件变体会扫描受害者驱动器发现受害者计算机驱动器是否是多引导系统,查找卷/分区尝试对各个分区(磁盘)的文件进行加密。

FortiGuard 事件响应团队还观察到了与 DarkSide 勒索团伙有关的其他活动,并揭示了 DarkSide 勒索团伙所使用的战术和技术:SMB 指标、HTTPS 信标、渗透组件、WMI 活动等。

来源:https://www.fortinet.com/blog/threat-research/newly-discovered-function-in-darkside-ransomware-variant-targets-disk-partitions

致力于 DDoS 攻击的 Simps 僵尸网络

Simps 是 Uptycs 威胁研究小组于2021年5月发现的新僵尸网络,属于 Keksec 家族,主要致力于 DDoS 攻击活动。Simps 二进制文件主要通过 Shell 脚本、Gafgyt 下载。

据研究小组研究发现:

1)Simps 僵尸网络二进制文件将 Mirai和Gafgyt 模块用于 DDos 功能;

2)僵尸网络可能处于开发的早期阶段,因为执行后存在被感染的 .log 文件;

3)该僵尸网络的作者拥有一个 YouTube 频道和 Discord Server,用于僵尸网络的使用和演示;

4)Youtube 频道和历史数据提供了 Simps 僵尸网络自2021年4月以来一直活跃的证据;

5)Discord 服务器的讨论和威胁情报数据为我们提供了 Simps 僵尸网络与 Keksec 集团可能联系的证据 。

来源:https://www.uptycs.com/blog/discovery-of-simps-botnet-leads-ties-to-keksec-group

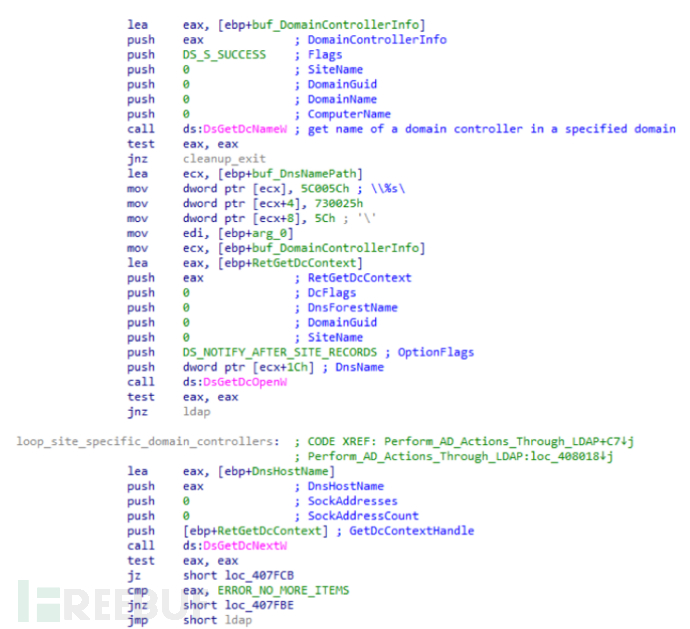

MountLocker 勒索软件使用 Windows API 蠕虫在网络传播

MountLocker 勒索软件于2020年7月开始以勒索软件即服务(RaaS)的形式运行,由开发人员负责勒索软件和支付站点进行编程和招募会员来入侵企业和对其设备进行加密。MalwareHunterTeam 于本周分享了一个 MountLocker 样本,该样本疑似为 MountLocker 可执行文件,该文件具有将自身传播到其他网络设备的蠕虫功能。

MountLocker 勒索软件首先使用 NetGetDCName() 函数来检索域控制器的名称,使用 ADsOpenObject() 函数对域控制器的 ADS 执行 LDAP 查询,并在命令行上传递凭据。一旦连接到 Active Directory 服务,它将遍历数据库以查找“ objectclass = computer”的对象,远程拷贝勒索软件可执行文件,创建 Windows 服务,以加载可执行文件,继续对设备数据进行加密。

MountLocker 勒索软件使用 Windows Active Directory Service Interfaces API 作为其蠕虫功能,通过 API 查找受感染的 Windows 域的所有设备,并对其进行加密。虽然这种 API 已经在其他恶意软件中被发现(如 TrickBot),但这可能是第一个使用这些 API 执行内置侦察和扩散到其他设备的“针对专业人士的企业勒索软件”。

来源:https://www.bleepingcomputer.com/news/security/mountlocker-ransomware-uses-windows-api-to-worm-through-networks/

高级威胁情报

Konni APT组织以“朝鲜局势”相关主题为诱饵对俄进行持续定向攻击活动

Konni APT组织自2014年以来一直持续活动。该组织经常使用鱼叉式网络钓鱼攻击手法,且经常使用与朝鲜相关的主题或社会热点作为诱饵,吸引用户查看并执行附件。

微步情报局近期通过威胁狩猎系统捕获到 Konni APT 组织利用朝鲜局势相关话题针对俄罗斯方向的攻击活动,分析有如下发现:

1)攻击者以“关于制裁对朝鲜局势的影响”和“解决朝鲜危机的建议”等相关热点话题为诱饵进行鱼叉攻击;

2)所投递恶意文档语言均为俄语,但部分文档编辑环境为朝鲜语,结合该组织的地缘因素分析,研判主要攻击目标为俄罗斯方向相关组织机构;

3)文档中携带的恶意模块将会从服务器下载多阶段恶意载荷,最终加载执行后门远控模块,实现对目标主机的远程控制;

4)根据多维度关联信息显示,本次攻击活动延续了该组织以往的攻击手法;

5)微步在线通过对相关样本、IP和域名的溯源分析,提取多条相关 IOC ,可用于威胁情报检测。

微步在线威胁感知平台 TDP 、本地威胁情报管理平台TIP、威胁情报云 API 、互联网安全接入服务 OneDNS 等均已支持对此次攻击事件和团伙的检测。

来源:https://mp.weixin.qq.com/s/DDLLGwumDATr4fRsYtYjQw

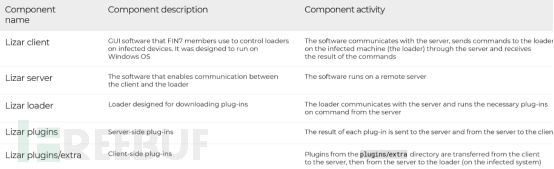

APT 组织 FIN 7 正在传播 Lizar 后门

FIN 7 组织是一个疑似具有俄罗斯背景的 APT 组织,大约从2013年开始活跃。从2015年开始FIN 7主要针对美国零售、餐饮和酒店等行业展开攻击活动。2020年到2021年期间,开始将目标转移到金融、教育、医疗等行业,受害者主要包括一家德国的 IT 公司,位于巴拿马的一家主要金融机构、一家赌-博机构、多家教育机构,美国的制药公司。

FIN 7 攻击活动主要利用 Carbanak 恶意软件在受害者网络内部实现驻足。BI.ZONE 威胁研究团队近期观察到 FIN 7组织伪装成合法的网络安全公司在 Windows 网络中分发 Lizar 。Lizar是 FIN7 于近期开发的一个在 Windows 平台上传播的恶意工具包 Lizar(以前称为 Tirion ),可以在受感染系统侦查、立足、数据检索及横向移动。

Lizar 客户端包含具有 Carbanak 公钥目录的 rat 组件,其服务器类似于 Lizar 客户端,是使用 .NET Framework 编写,但与客户端不同的是,该服务器在远程 Linux 主机上运行。FIN 7 组织利用带有恶意软件的钓鱼邮件接入受害者网络,渗透网络,通过 loader 加载插件,执行命令,获取系统信息,检索进程 ID,最后将数据加密后发送到 C2。

来源:https://bi-zone.medium.com/from-pentest-to-apt-attack-cybercriminal-group-fin7-disguises-its-malware-as-an-ethical-hackers-c23c9a75e319

漏洞情报

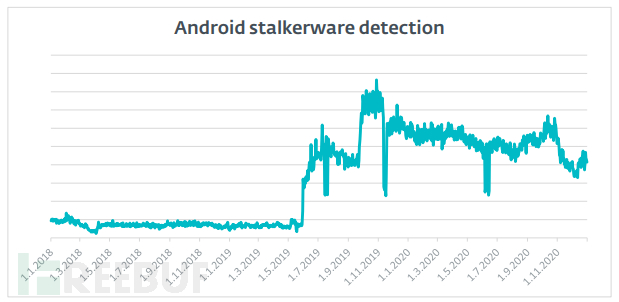

隐私安全威胁:58个 Android stalkerware 中存在150多个安全问题

ESET 研究人员于近日发表关于安卓端 stalkerware(跟踪软件)缺陷的文章,文章披露了攻击者可能滥用 stalkerware 监控服务器缺陷、应用程序缺陷、网络泄密缺陷来暴露受害者的隐私数据。stalkerware 可以在受害者不知道的情况下安装到受害者的设备进行物理访问,在受害者设备上侧面加载 stalkerware ,通过社会工程进行广泛传播。

stalkerware 经常伪装成保护儿童、妇女、雇员的应用程序避免被添加标记标签。stalkerware 涉及的缺陷有利用未加密的 HTTP 协议从受害者设备传输到跟踪软件服务器(CWE-200),外部介质存储敏感信息(CWE-922),将敏感的受害者信息泄露给未授权的用户(CWE-200),传输数据验证不足(CWE-345)等。

虽然 ESET 向受影响的厂商报告了这些问题,但只有6个厂商修复了相关的问题,44个厂商目前没有答复,1家厂商决定不修复问题,还有7家厂商承诺修补问题,截止5月17日之前,这7家厂商仍没有发布补丁更新。

来源:https://www.welivesecurity.com/wp-content/uploads/2021/05/eset_android_stalkerware.pdf

macOS SMB 服务器中的信息泄露漏洞

Talos 于本周报告了macOS的一个可能导致信息泄露的漏洞,该漏洞是 Apple macOS 的 SMB 服务器中整数溢出漏洞,编号为 CVE-2021-1878。SMB(服务消息块)是 Windows 网络环境中常见的网络文件共享模块,但是 macOS 包含实现其自身对服务器和客户端组件。

TALOS-2021-1237(CVE-2021-1878)是一个整数溢出漏洞,在 macOS SMB 服务器处理 SMB3 复合数据包的方式中存在。攻击者可以通过向目标 SMB 服务器发送特制数据包来利用此漏洞查询敏感信息之外,还可以使用整数溢出来绕过加密检查并导致 DDoS 拒绝服务。

此外 Talos 已与苹果公司进行合作,确保此问题得到解决,并且为受影响的客户提供更新补丁,所有这些都遵循思科的漏洞披露政策。针对 macOS 信息泄露漏洞,微步情报局建议您尽快更新补丁程序。

来源:https://blog.talosintelligence.com/2021/05/vuln-spotlight-smb-information-disclosure.html

声明:本文内容援引自国外媒体,不代表微步在线立场和观点。