MITRE ATT&CK 在攻击发现与狩猎侦察中起着至关重要的作用。攻击者时常使用通用且隐蔽的方法,比如与正常网络流量混合,这些恶意活动通常在监测下明目张胆地进行。从攻击者的角度来看,侦察行动主要侧重于对信息进行分类,例如操作系统版本和补丁程序、远程服务、用户组、特定制造商的设备等。许多此类信息收集已实现自动化,并且有许多工具可用。本文中,我们将重点介绍一种流行的侦察工具:Goddi,并讨论安全运营团队如何在网络中寻找该工具的存在。

Goddi

Goddi 是 NetSPI 使用 Go 语言编写的工具,该工具有助于收集 Active Directory 域信息,被认为是 BloodHound、ADInfo、PowerSploit 和 windapsearch 等其他几种常见工具的替代方案。

Goddi 依赖对域控进行一系列自定义的 LDAP 查询来获取信息。此外,还支持通过 TCP/389 上的 StartTLS 与域控加密通信。Goodi 可检索以下类型的信息:

域用户

特权用户组的用户

密码未设置过期的用户

被锁定或禁用的用户

密码超过 45 天的用户

域计算机

域控

可信域关系

SPN

域组

域组织单位

域账户策略

域委派用户

域组策略对象(GPO)

技术分析

默认情况下,Windows 域控都支持基本的 LDAP 操作。只要有一个有效的域账户,即可通过 TCP/389 执行 LDAP 查询进行枚举。

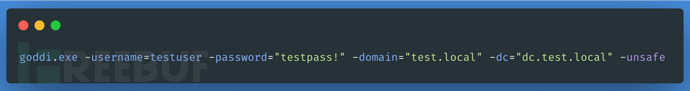

Goddi 非常简单易用,下图展示了如何进行枚举尝试:

那么,在网络流量中的情况呢?捕获网络流量,可以看到 Goddi 使用的是 LDAP 查询。通常来说,我们会看到许多 LDAP searchRequest 消息,包括基于要查询的数据类型的特定协议数据单元(PDU)。

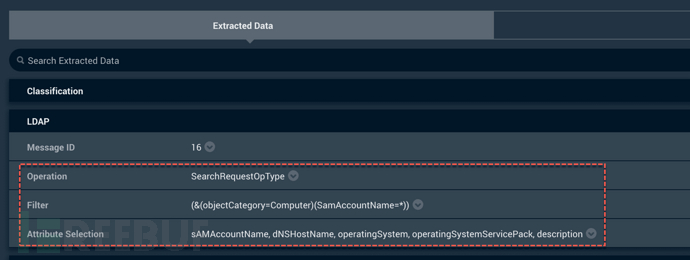

例如,枚举域中的计算机列表,并提取每个计算机的一些属性,如下所示:

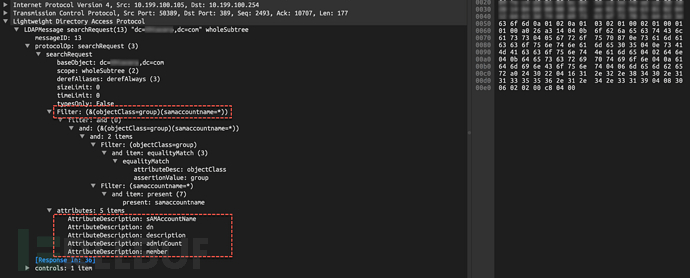

在 Wireshark 中解析流量,显示了 LDAP 的 filter 和 attributes:

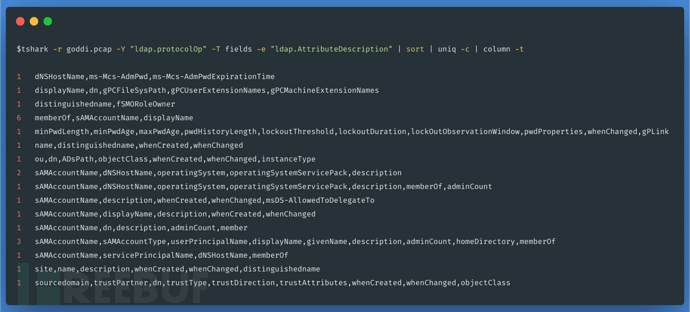

如果使用 tshark 的话,也很方便。例如,用 tshark 提取发给域控查询的 LDAP searchRequest 请求。

检测模型

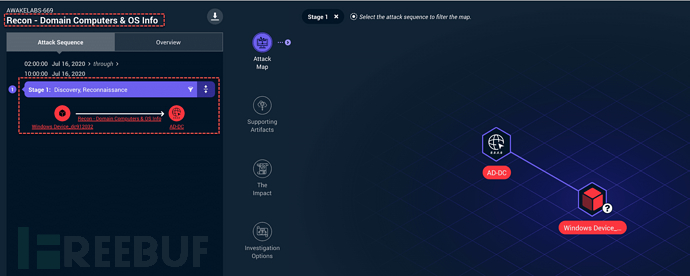

在流量中解析 LDAP 查询,并提供抽象层来获取记录类型。在 AWAKE 中发现此类侦察行为(MITRE ATT&CK ID:T1087、T1018、T1082、T1016、T1033)时,如下所示:

可视化明显地看出源 Windows 设备试图查询目标计算机的操作系统和工作站列表。

建议

由于侦察行为的普遍性,检测侦察行为非常棘手。团队可以花费时间对侦察活动和正常域活动进行分类,比如基于频率、时间范围、发出请求的实体以及来自该实体的其他可疑行为。

从防御的角度看,建议收紧域控的 ACL 和权限。不幸的是,很多合法工具和服务也依赖于此。