欢迎关注原创公众号:

本系列文章共分为8篇,主要分享作者自身在企业网络安全建设和运维保障过程中的经验总结,包括网络安全管理、网络安全架构、网络安全技术以及安全实践等,力求全方位阐述企业在网路安全中的方方面面,为企业网络安全建设提供实践指南。

第三部分 安全技术篇

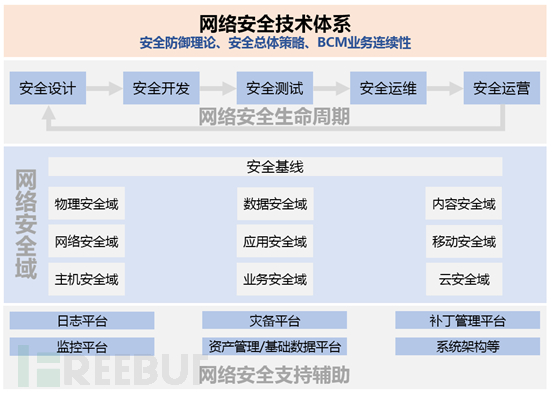

网络安全技术篇更多偏向于网络安全技术方面的检测、防护,贯通网络安全生命周期、全面覆盖网络安全域,依托系统架构和网络安全支持辅助单元,共筑网络安全技术体系,为网络安全建设和保障提供强有力的技术支持。

网络安全技术篇(或称网络安全技术体系)部分主要包括四个方面:

1、网络安全技术理论层面

理论层面包括网络安全的防御理论、网络安全总体的策略,以及关于业务持续连续性BCM的介绍。

- 网络安全生命周期

网络安全保护的重要对象即应用系统,其系统本身以及系统所产生的数据、文件等都是最重要的对象之一。针对应用系统全生命周期,建立网络安全生命周期,逐阶段进行网络安全预防,保障网络安全全生命周期的安全、稳定。

- 网络安全域

网络安全域是网络安全技术方面的重点,以网络安全基线为基础之一,根据网络安全保障对象和工作内容,划分9大网络安全域,对网络安全进行分域防护。

- 网络安全支持辅助单元

网络安全技术防护除了本身网安技术单元外,还包括IT相关的其他单元,如:日志平台、监控平台、灾备平台、基础数据平台、补丁管理平台、系统架构等,这些IT技术单元共同为网络安全提供相应的的技术辅助和支撑,共建网络安全技术体系。

接下来逐一详细地介绍网络安全技术的方方面面。

一、网络安全技术总述

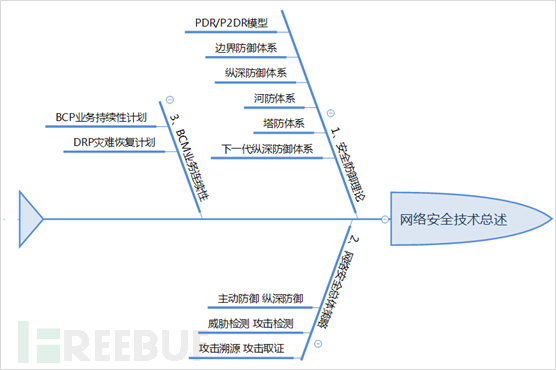

网络安全技术总述部分主要为后面网络安全技术防护提供相应的战术理论支持,阐明企业网络安全常见的防御理论体系和网络安全的总体策略,同时围绕业务应用这一核心,简述业务持续连续性BCM相关的一些内容。

1、网络安全防御理论

常见的网络安全防御理论有PDR/P2DR模型、边界防御、纵深防御、河防、塔防、下一代纵深防御等。

(1)PDR/P2DR模型

(2)边界防御体系

(3)纵深防御体系

(4)河防体系

(5)塔防体系

(6)下一代纵深防御体系

* 上述防御体系不一一展开详述。

根据网络安全防御理论结合实际业务需求,建设网络安全总体策略,根据理论和策略,架构部署网络安全技术方案和设备,进行网络安全技术防护。防御理论的选择并不是只有一种,而应是在实际业务情况下的多种科学结合,已求发挥最大效力。

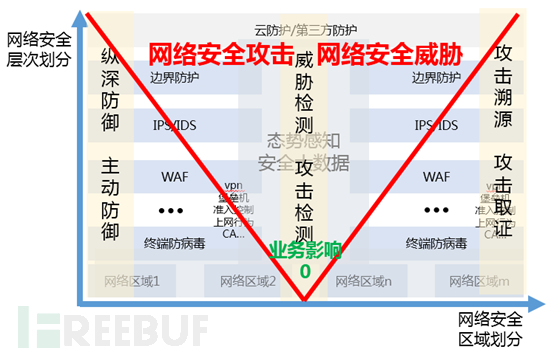

2、网络安全总体策略

网络安全总体策略为:主动防御、纵深防御,威胁检测、攻击检测,攻击溯源、攻击取证。即通过网络安全技术体系和架构的部署,对威胁和攻击进行实时检测和预防,实现防御手段由被动防御转为主动防御,同时借助网络区域的划分和不同网络设备、边界设备的部署,实现网络安全纵深防御。在整个网络安全攻击过程中,建立全方位的监控,实现攻击溯源和攻击取证,为事后处理提供重要工作依据。

网络安全保护的对象是核心应用系统及数据,面对的敌人是网络安全攻击和网络安全威胁。通过纵向网络安全分层架构,和横向网络安全区域划分,建立网络安全网格坐标,对于分层、分区部署相应边界防护设备、网络安全设备和ACL策略,实现网络安全纵深防御。通过网络安全态势感知和网络安全大数据分析,及时对威胁和攻击进行检测和实时、动态地防护,实现网络安全的主动防御。针对整个网络安全威胁攻击过程,全程监控,基于时间线和事件沉淀日志,形成攻击分析链,进而实现攻击溯源和取证的过程。通过整个网络安全技术架构,对网络安全的攻击和威胁层层设防,对攻击强度逐层消化、减弱,最终到实际核心业务层面,将对业务影响的影响降至最低,甚至为零。

3、业务持续连续性BCM

业务连续性BCM的介绍分为两个部分:制定BCP业务持续性计划并实施、评估和实施DRP灾难恢复计划。

业务连续性管理(Business Continuity Management,简称BCM),是一项综合管理流程,它使企业认识到潜在的危机和相关影响,制订响应、业务和连续性的恢复计划,其总体目标是为了提高企业的风险防范能力,以有效地响应非计划的业务破坏并降低不良影响。 BCM规划与实施包括企业信息系统的基础数据、应用系统与业务的灾难备份与恢复计划。

灾难恢复计划是一个全面的状态,它包括在事前,事中,和灾难对信息系统资源造成重大损失后所采取的行动。灾难恢复计划是对于紧急事件的应对过程。在中断的情况下提供后备的操作,在事后处理恢复和抢救工作。

BCP和DRP的主要区别为:BCP强调使关键业务经得起不同的意外事件的影响;DRP强调对于灾难的预防措施,以及在灾难发生时和灾难发生之后所应采取的行为和措施。

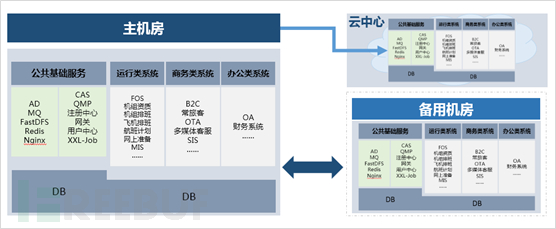

为实施BCP和DRP的建设,可以通过建立灾备数据中心、系统和数据库等高可用方案、系统和数据的备份及备份集验证、系统和数据恢复手册及验证计划等内容。

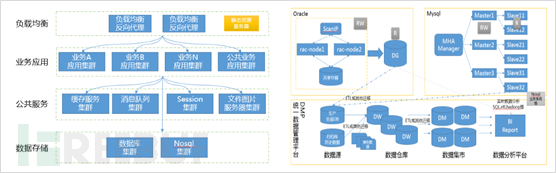

图:数据中心灾备建设方案

图:应用系统和数据高可用方案

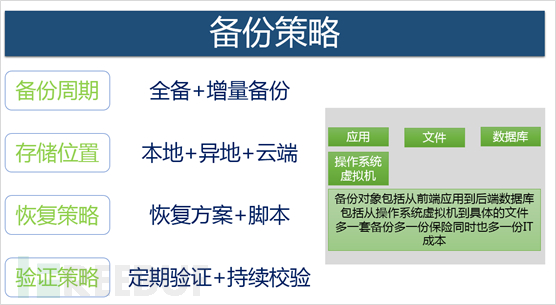

图:企业系统、数据备份策略

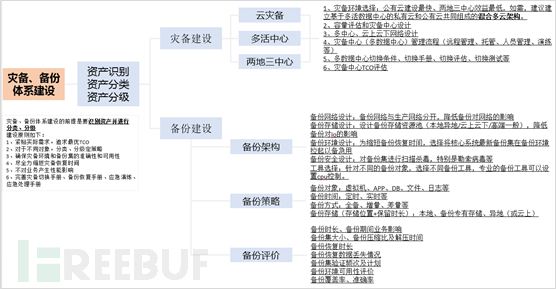

图:灾备建设与备份建设总体方案

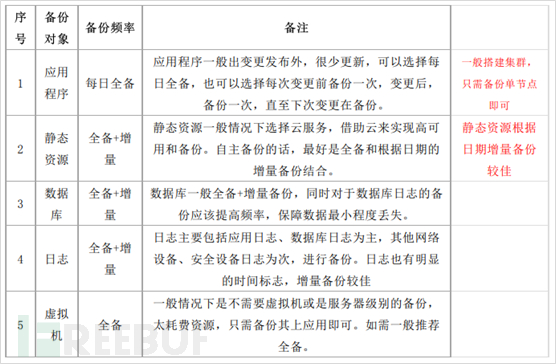

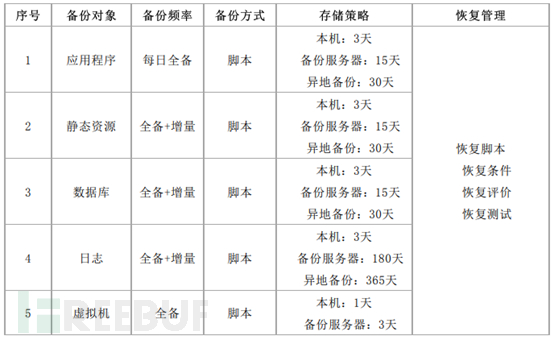

表:备份对象及备份策略

表:备份集存储策略及恢复管理

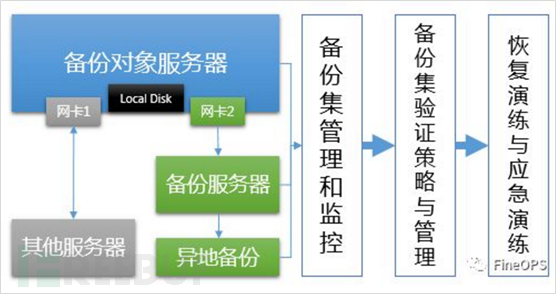

图:备份管理整体架构

---------------------------------------------------------------------------------------------------------------

作者简介:

战学超(Jan) ,某航空公司运维经理,高级架构师。曾任职于NEC软件、海尔集团。拥有丰富系统运维、系统架构经验,熟悉企业运维管理、系统架构、数据库架构、数据平台搭建、虚拟化、混合云部署及管理、自动化运维以及企业网络安全等。