本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

前言

攻防演练中攻防双方的防守目标都是围绕企业的数据、设备、资产、漏洞等展开,没有针对公司安全人员的,这是个容易忽略的环节,就像打仗攻击方想进入防守方大楼,先支走门卫一个道理。虽然有一些攻击会涉及到安全人员但不是很多,在攻防过程中如果以对方的安全人员为突破口,能为后续的攻击会提供便利,安全团队除了依靠人员自我安全意识保护自己外是没人保护他们的,他们是被追责的对象。今天突发奇想想到几种方式,分享出来,让各个公司的安全团队提前防范。本文的思路主要是让受害公司的安全团队成员换人或者疲于防守,从而为后续攻击创造条件。主要使用的手段是制造安全事故或者大量误报。

声明

公司千千万,不同公司的安全架构安全体系都是大同小异,有很多相同的部分也有差异的部分,本文使用比较一般的架构进行编写,具体的目标希望大家具体分析,不过本文的思路只做安全研究使用,如果有人使用本文从事违法犯罪活动,和本文以及本人无关。

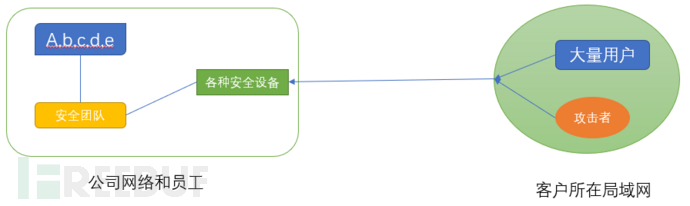

本文假设的网络模型:一个有10万用户的公司甲,甲有一个安全团队乙,甲有a,b,c,d,e几个高层,公司有各种安全设备如waf、IDS、防ddos、反病毒、邮件安全设备等等,这里设定各种安全设备告警的准确度为40%,安全团队日常会对这些设备进行日常运维。这边我画了一张图仅供参考,并不是那么准确,大家将就看看:

左侧是公司网络,a,b,c,d,e几个高层领导可以和安全团队有交互,安全团队可各种安全设备有交互,互联网的流量会经过各种安全设备。右侧是客户所在的局域网,局域网有个出口是出口的公网IP,攻击者潜伏在此局域网中。

夹板攻击

我临时给这个攻击起了个名字,和钓鲸攻击有点像,不过区别是钓鲸攻击是针对的公司高层,而这个夹板攻击是利用公司的高层针对公司的安全团队,为啥叫夹板攻击呢,因为这种方式会让安全相关的团队像待在夹板之间一样难受甚至换人。

原理:攻击者收集到被害公司的高层的账号,不断爆破,导致账号或者IP锁定,封账号激怒领导或者影响他们重要事情,那么领导就会找安全团队算账。封公网IP的话会导致很多用户无法使用系统,导致安全事故,领导也会找安全团队算账,从而影响安全团队的KPI奖金甚至卷铺盖走人。当然网络链路和nat那么多,不一定非得从局域网出口IP做,结合具体场景具体分析。

影响有以下几方面:如果安全团队封锁了账号,会导致领导邮箱锁定,如果他有封重要邮件要在某个截止时间前回复,影响会很大。如果多个重要领导的邮箱都被锁定,那安全团队应该在领导心里没啥好印象了。如果安全团队封锁公网的IP地址,那这个IP地址后面的用户都无法正常使用公司业务,那就是安全事故,会造成社会影响,来回封几次那安全的KPI就不要想了。如果安全团队啥都不封,那么暴力破解这种攻击你作为安全团队都不封?等着人家进内网么?如果安全最后换人的话,换人期间就会防守薄弱让黑客有机可乘乘虚而入,所以安全相关团队成员就成了夹板中间的核桃。大概和下图差不多:

防御爆破的有效手段是验证码,web协议是有验证码的,但不是绝对不能突破。SMTP之类的协议一般是没验证码的,具体的爆破手段看各自思路了。建议开启验证码或者双因子,