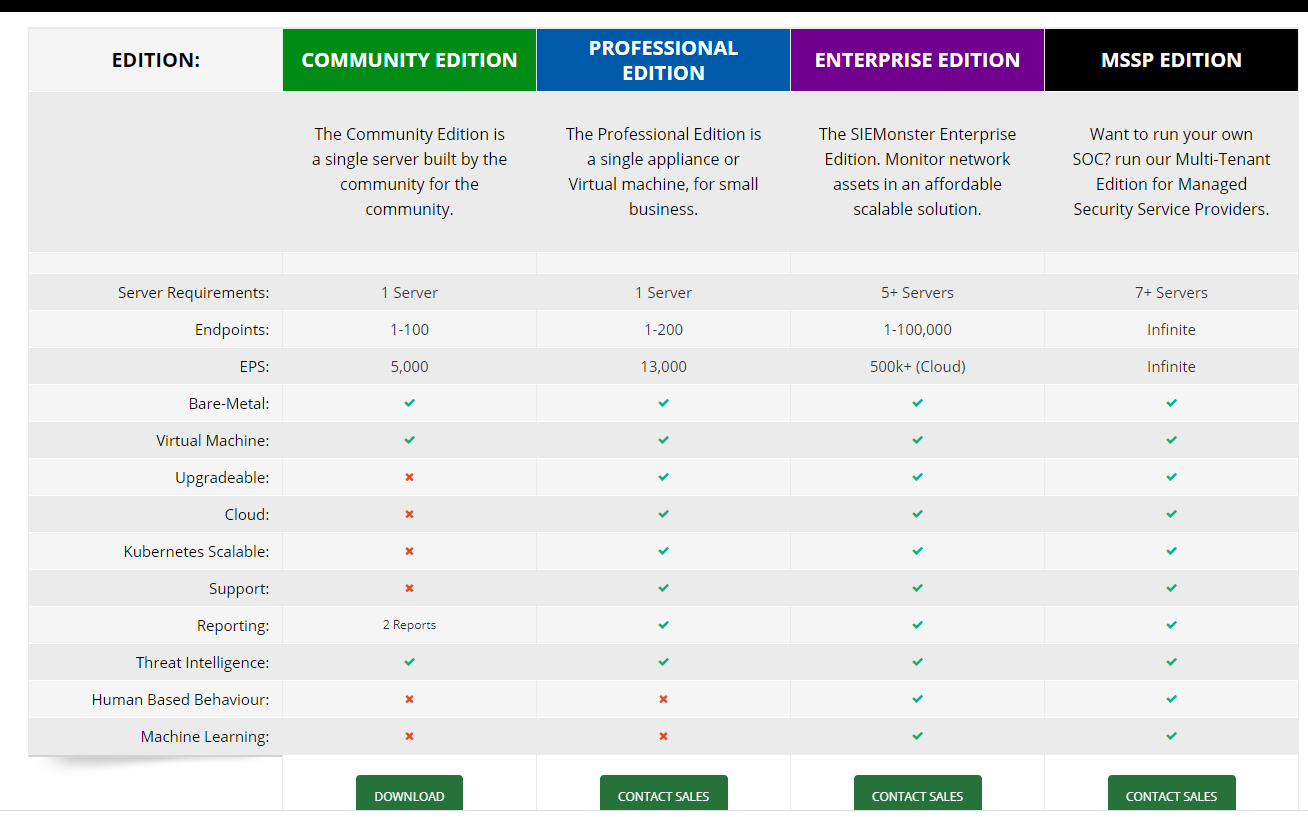

SIEMonster是一款集成了各种开源软件功能形成的一套siem解决方案,有社区版,专门版,企业版,以及安全运营情报版,这篇文章主要讲一下社区版的功能。

下载地址:https://siemonster.com/download-community-edition/

需要用户注册登录进去才能下载,提取出来的下载链接:

https://s3-us-west-2.amazonaws.com/releases.siemonster.com/SIEMonster-CE-4.5.1.ova

该镜像20多G,运行至少8核处理器,32G内存,因为它使用K8S调用很多服务,所以导致运行的资源需要很多。

架构

在官网可以看到集成方案主要是以下列开源工具集成的

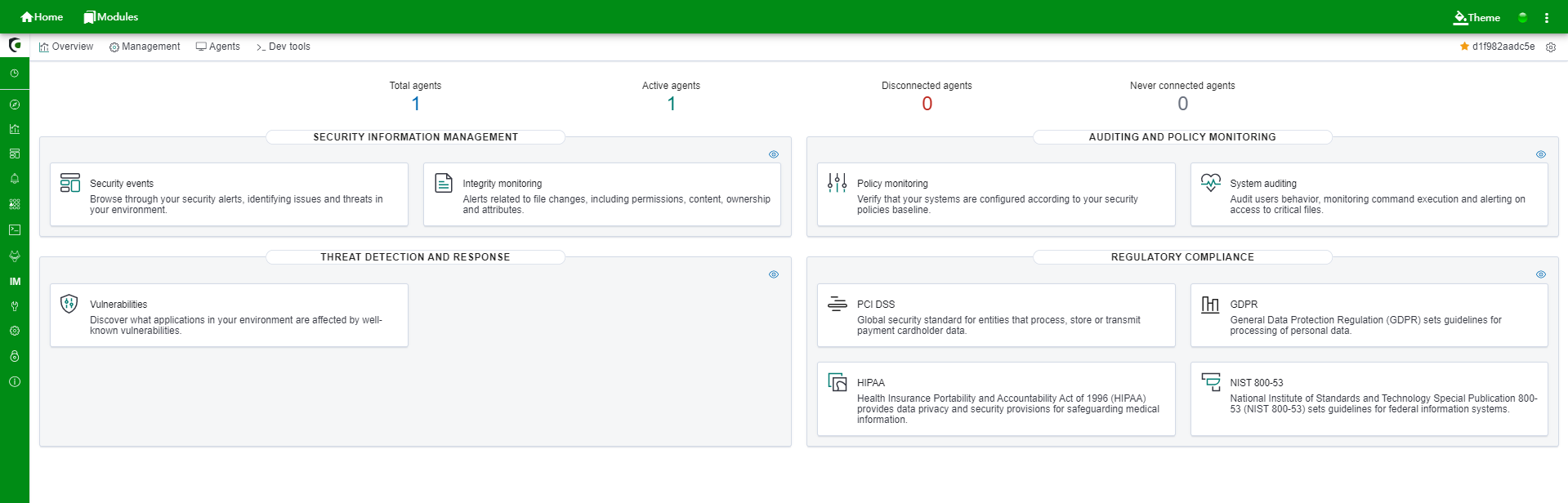

- Open Distro Elasticsearch,是一款完全社区驱动、100%开源、企业级的增强版 Elasticsearch,自带包含安全、告警、SQL、深度性能分析等在内的诸多核心功能。

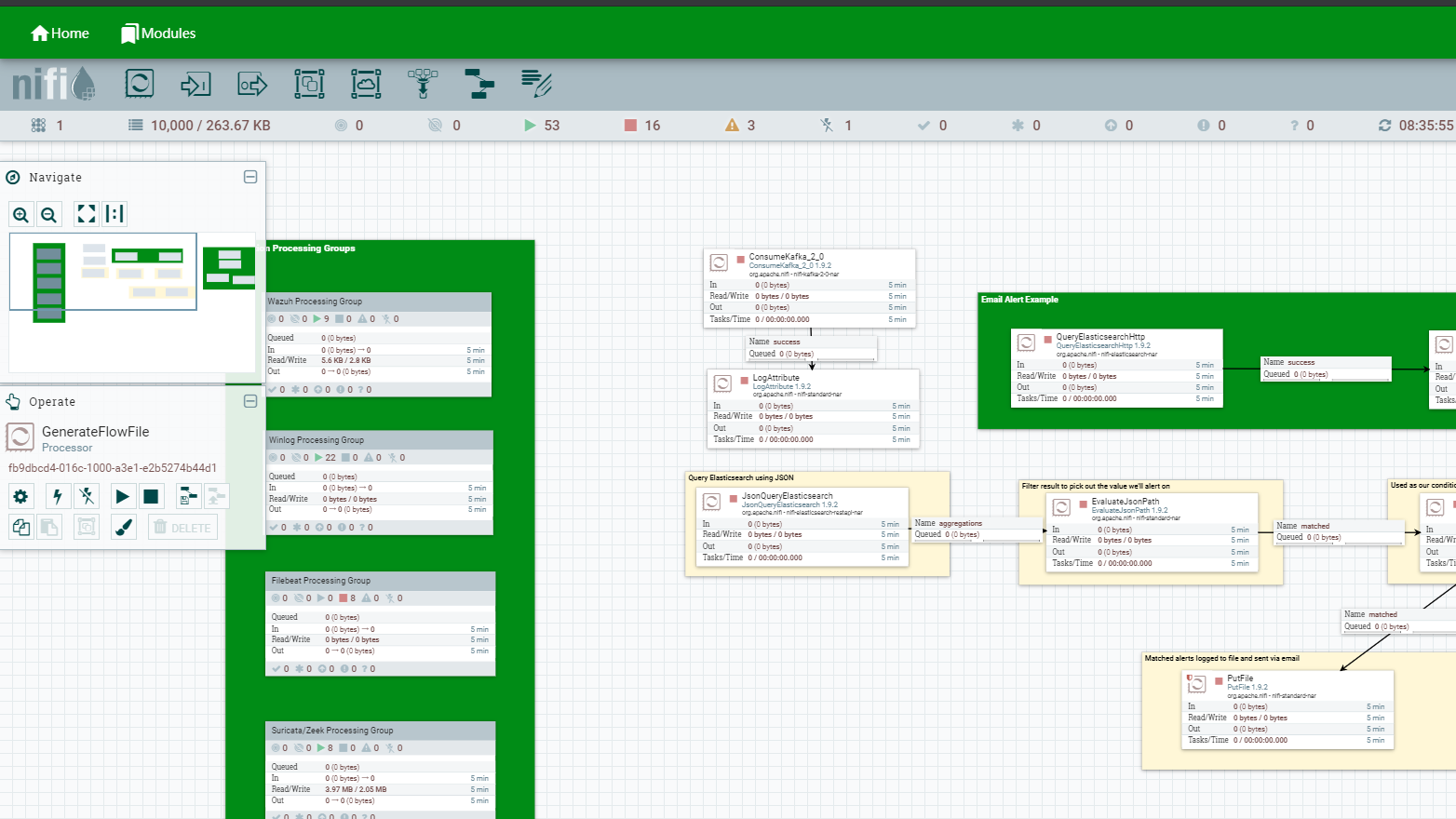

- Apache Ni-Fi,支持数据路由,转换和系统中介逻辑的强大且可扩展的有向图。

- Suricata,网络入侵检测系统

- Apache Kafka,消息队列系统

- The Hive,安全事件响应平台

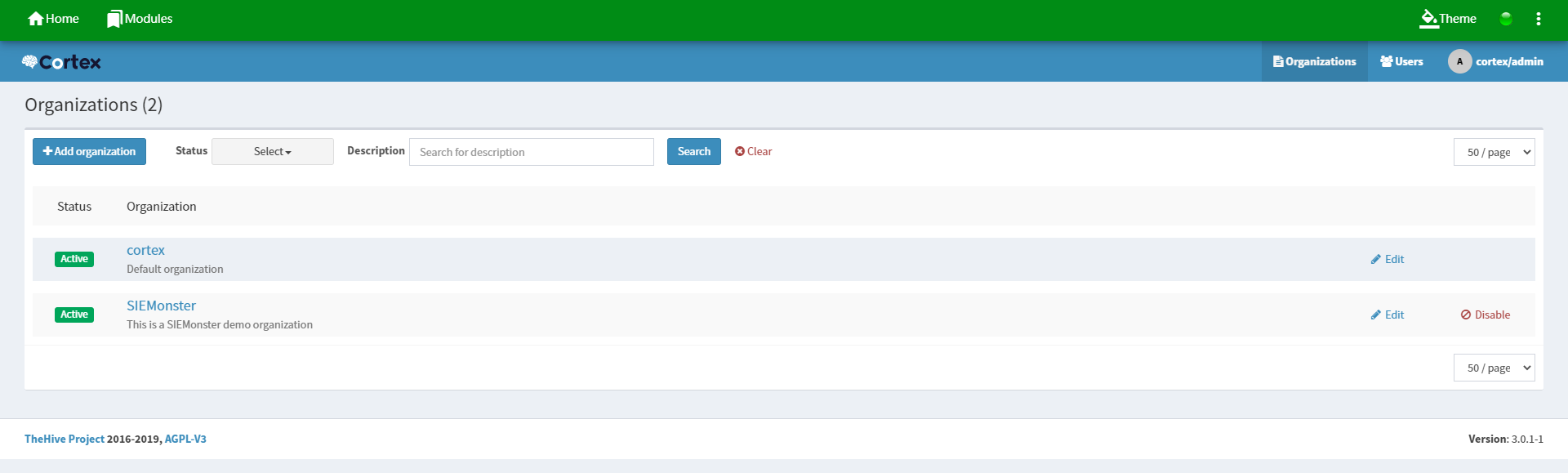

- Cortex Threat Analysis,soc数据分析系统

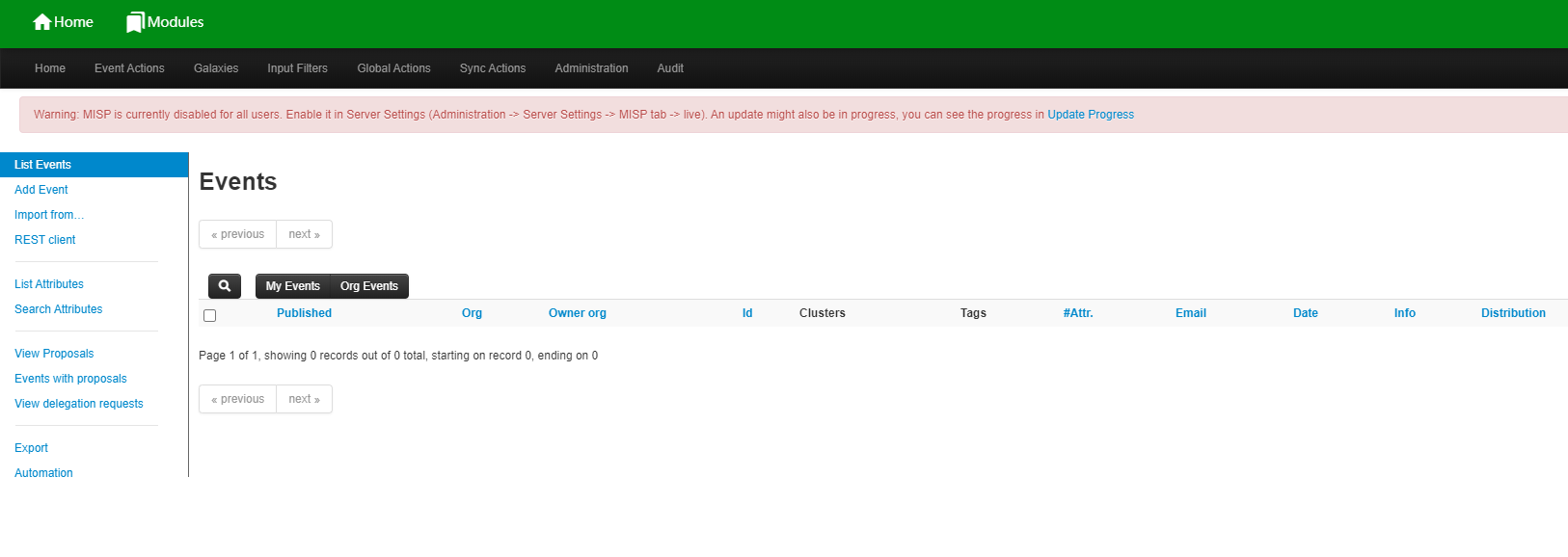

- MISP Framework,威胁情报平台

- MITRE ATT&CK,攻击框架

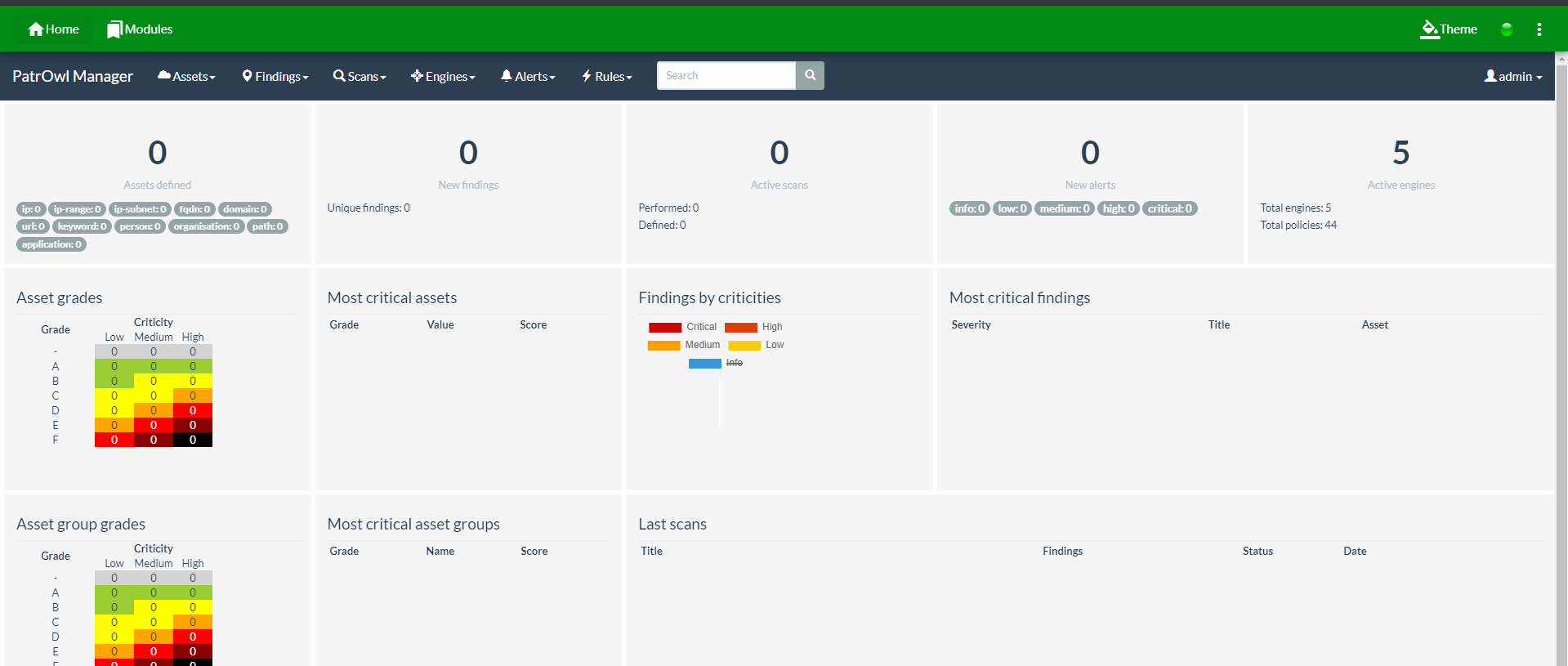

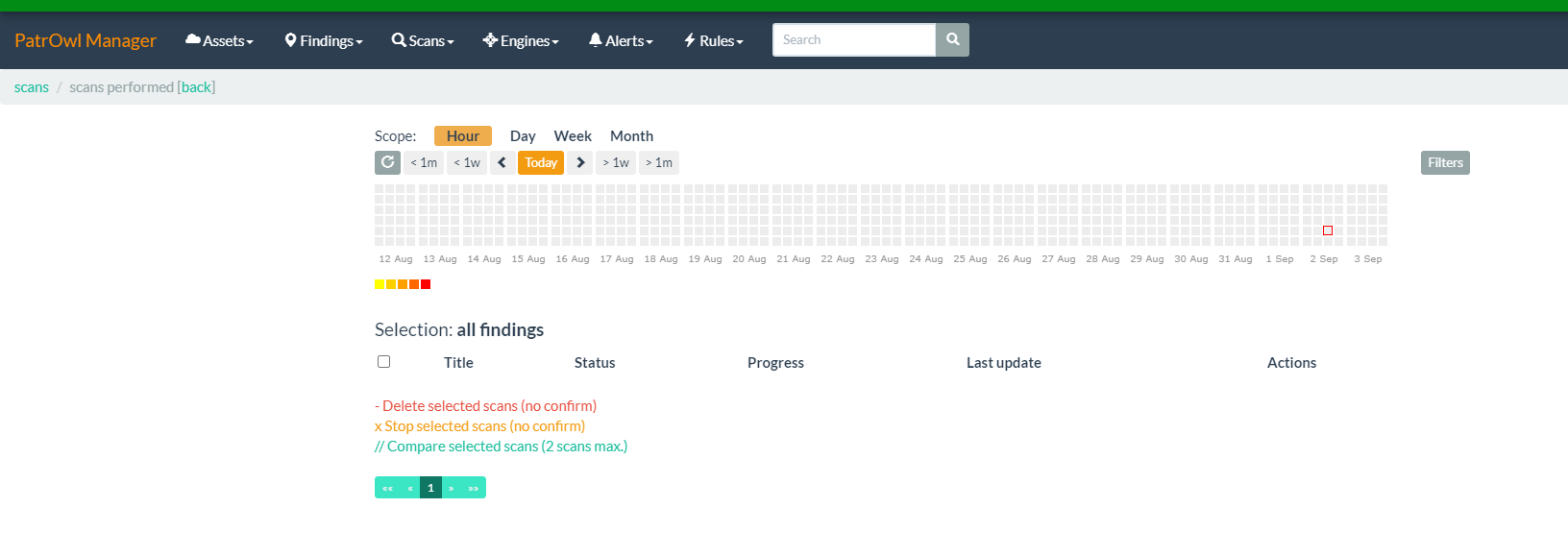

- PatrOwl,用于编排诸如渗透测试,漏洞评估,代码审查,合规性检查,网络威胁情报/搜寻以及SOC和DFIR操作等安全操作的高级平台

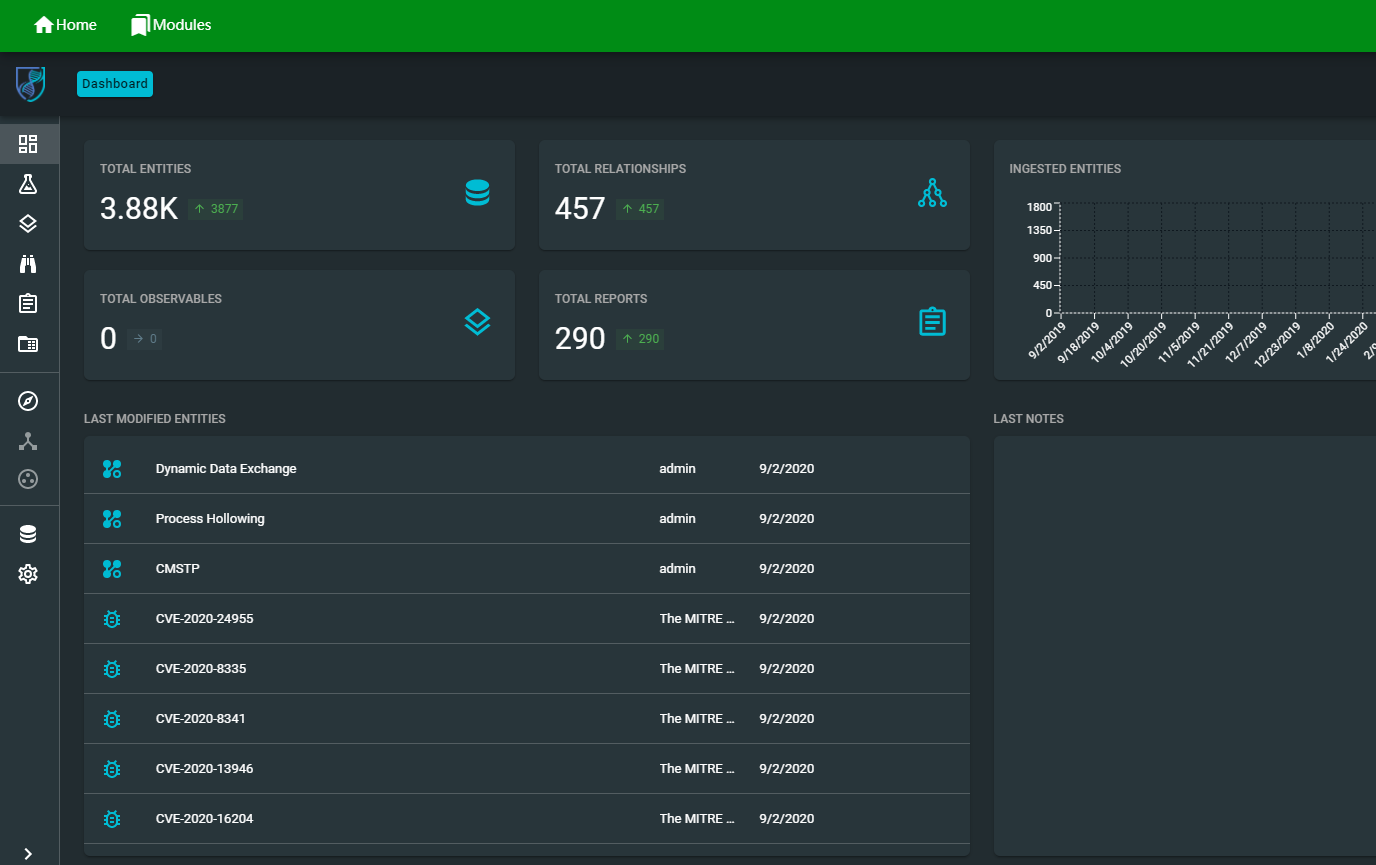

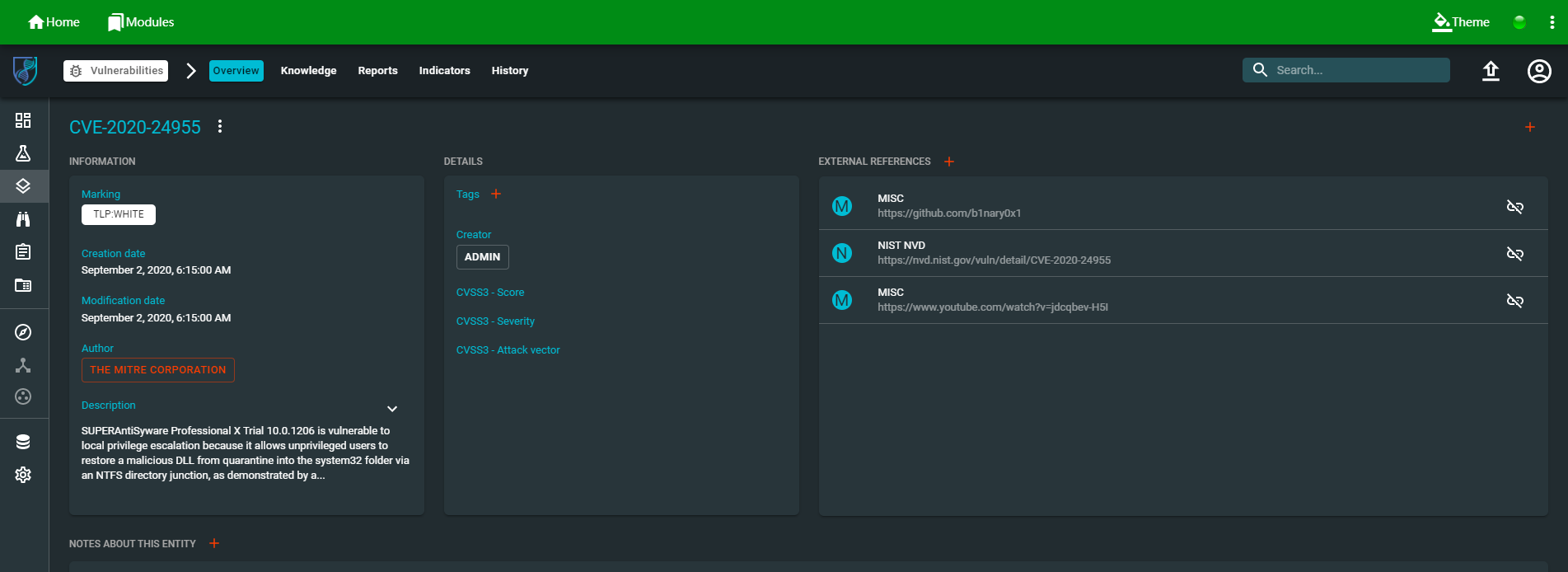

- Open CTI Threat Modelling,威胁情报平台

- Wazuh,主机入侵检测系统

- Prometheus,收集指标平台

看到这个阵容,说实话,直接soc就可以搞起了。

配置

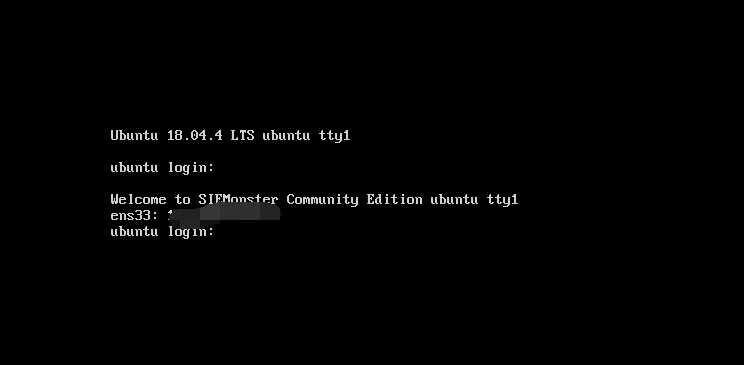

下载镜像完成之后,使用vmware进行导入,大概20分钟左右,就会导入完成。之后可以直接点击开始虚拟机,所有服务启动完,大概需要20分钟,然后点击虚拟机里面,可以看到桥接的IP地址。

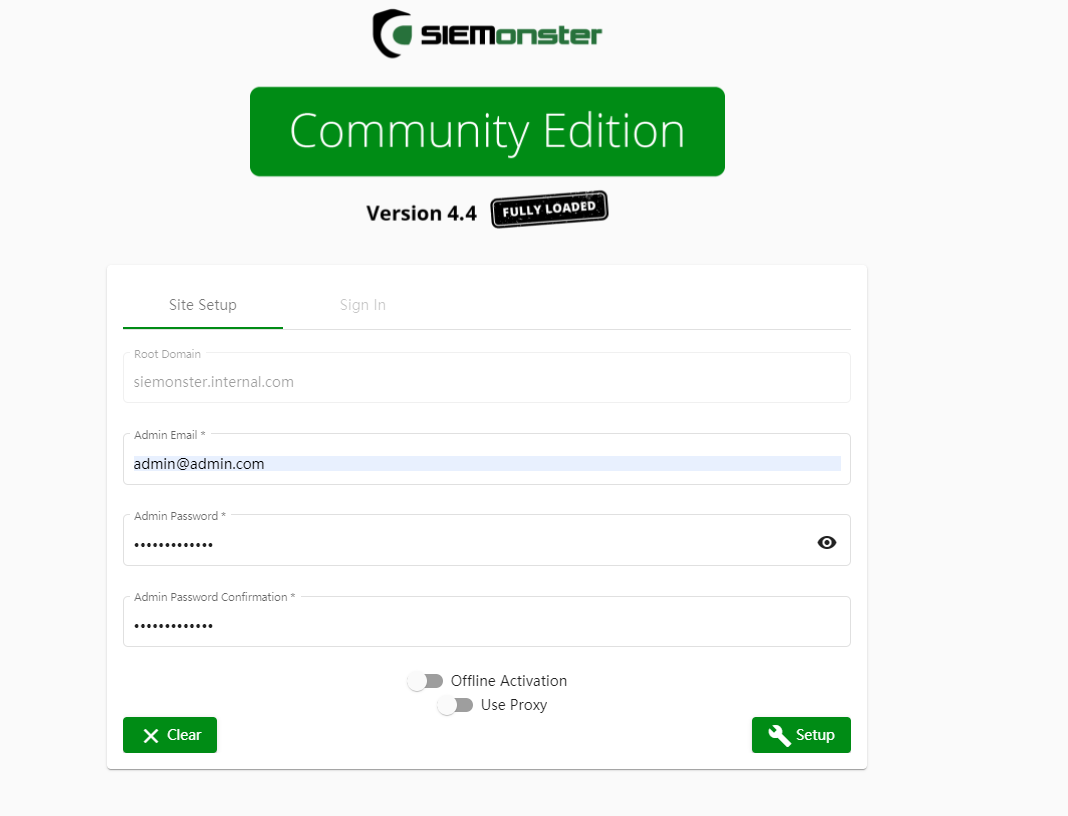

在浏览器输入这个IP地址,进入到初始化页面,输入账号和密码

在浏览器输入这个IP地址,进入到初始化页面,输入账号和密码

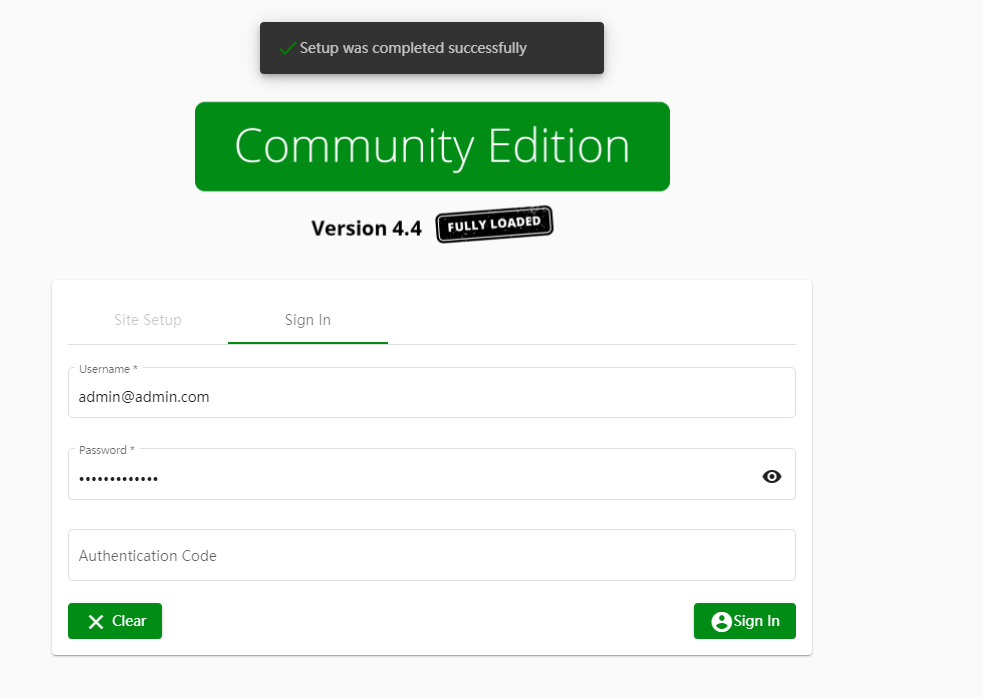

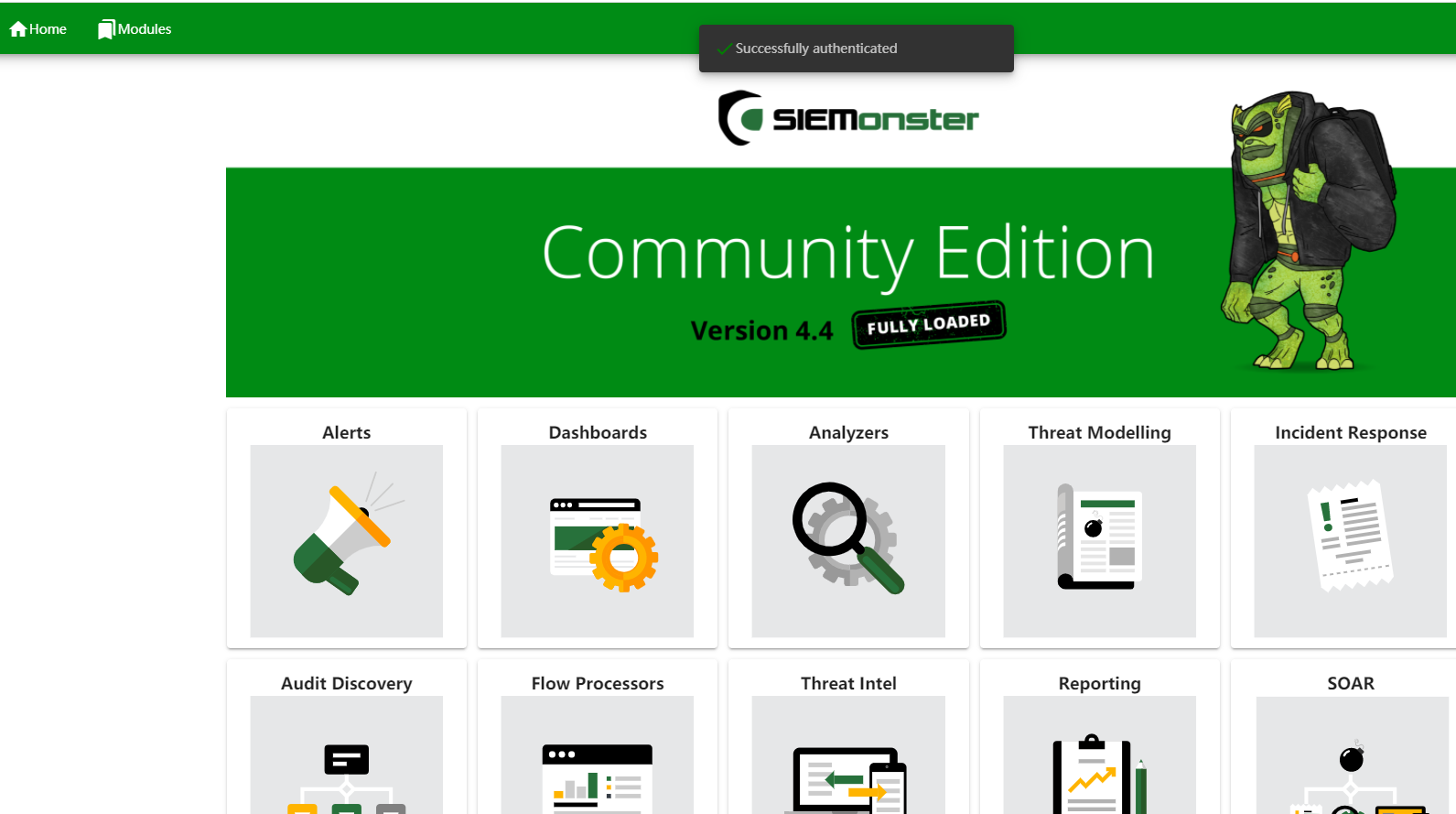

之后就可以使用该账号和密码进行登录 系统的主界面

系统的主界面

但是这里还需要配置本地DNS指向,不然会出现解析错误

但是这里还需要配置本地DNS指向,不然会出现解析错误

192.168.1.2 siemonster.internal.com 192.168.1.2 praeco.siemonster.internal.com 192.168.1.2 sm-kibana.siemonster.internal.com 192.168.1.2 cortex.siemonster.internal.com 192.168.1.2 opencti.siemonster.internal.com 192.168.1.2 hive.siemonster.internal.com 192.168.1.2 patrowl.siemonster.internal.com 192.168.1.2 nifi.siemonster.internal.com 192.168.1.2 misp.siemonster.internal.com 192.168.1.2 shuffle.siemonster.internal.com

192.168.1.2 metrics.siemonster.internal.com

192.168.1.2 prometheus.siemonster.internal.com

192.168.1.2 alertmanager.siemonster.internal.com

192.168.1.2 comrade.siemonster.internal.com

使用域名进行访问siemonster.internal.com,不然会出现nginx认证有问题。

Alerts选项

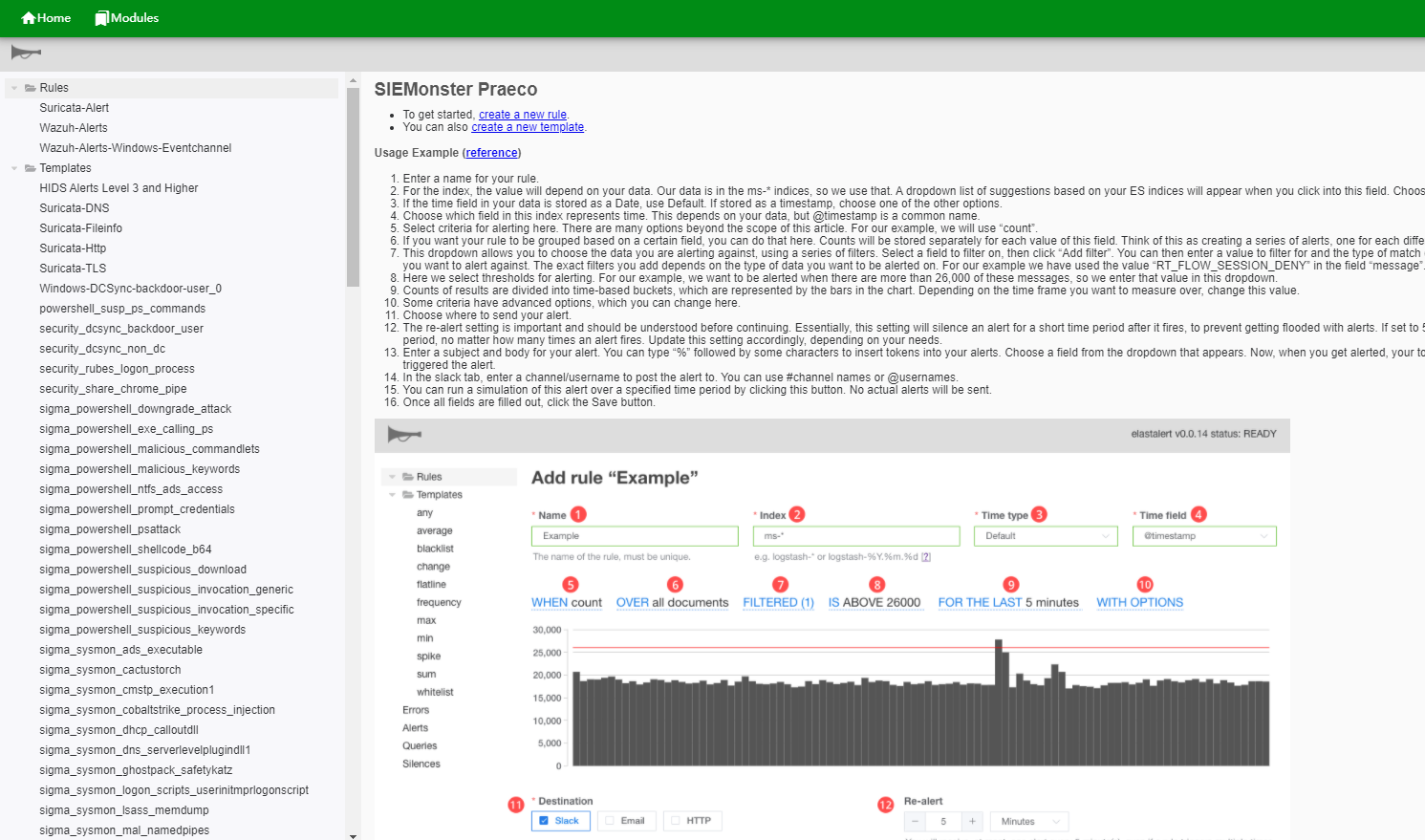

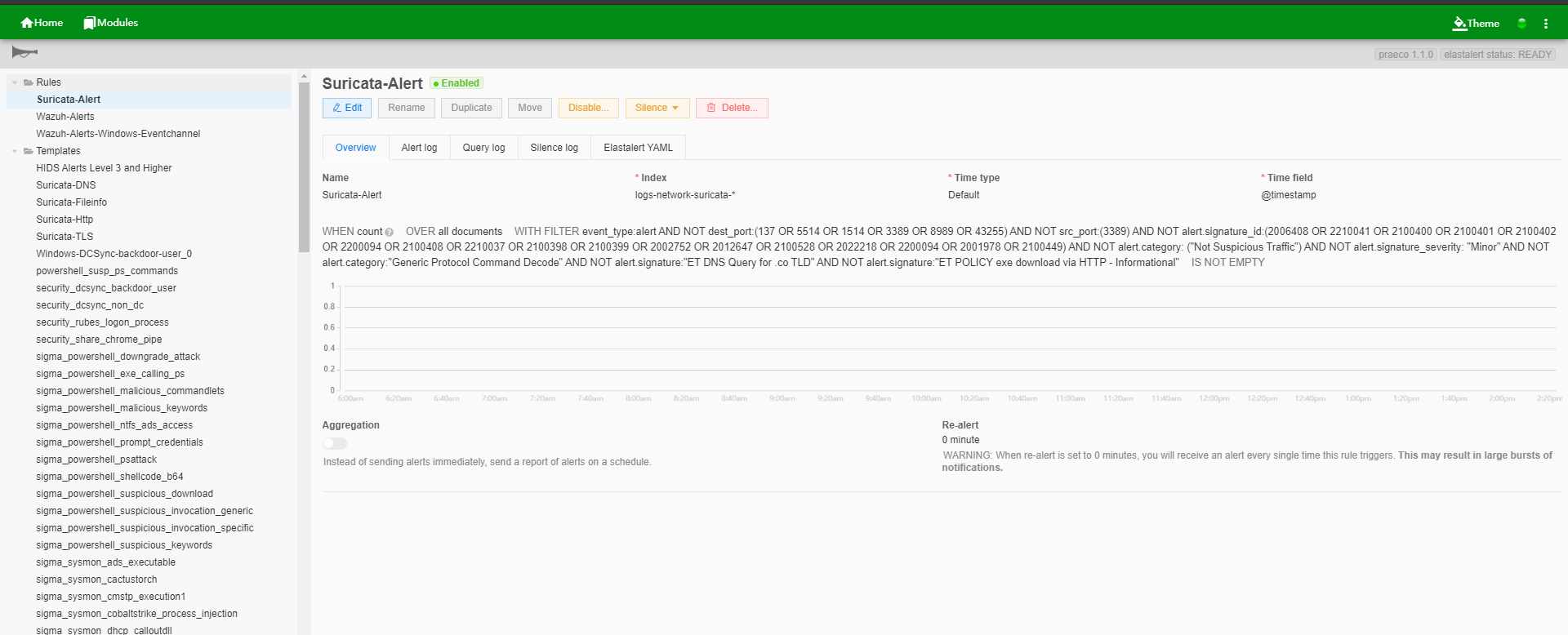

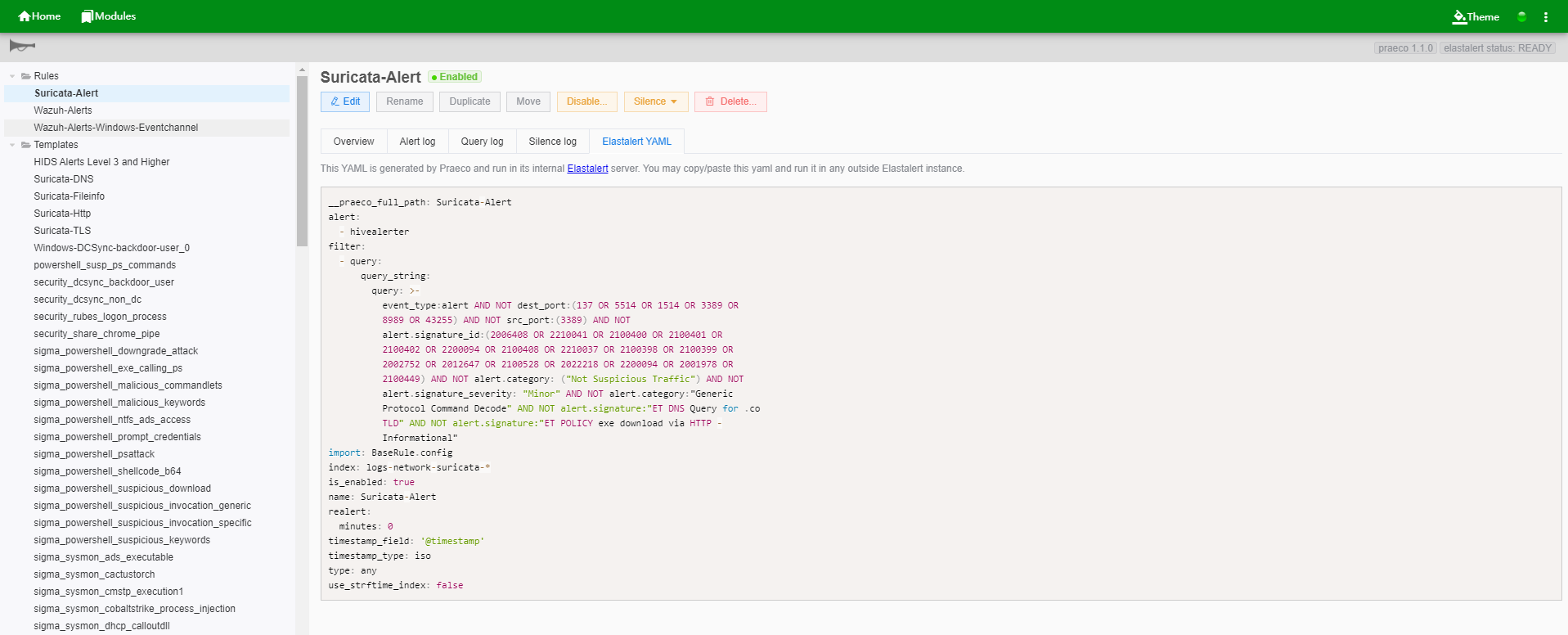

右方英文和图片已经告诉你具体的操作步骤,alerts这一块主要分为规则匹配和规则告警。

有ES一些语句查询告警,以及相关日志查询记录

告警方式主要采用ESalert告警框架,写告警yaml文件

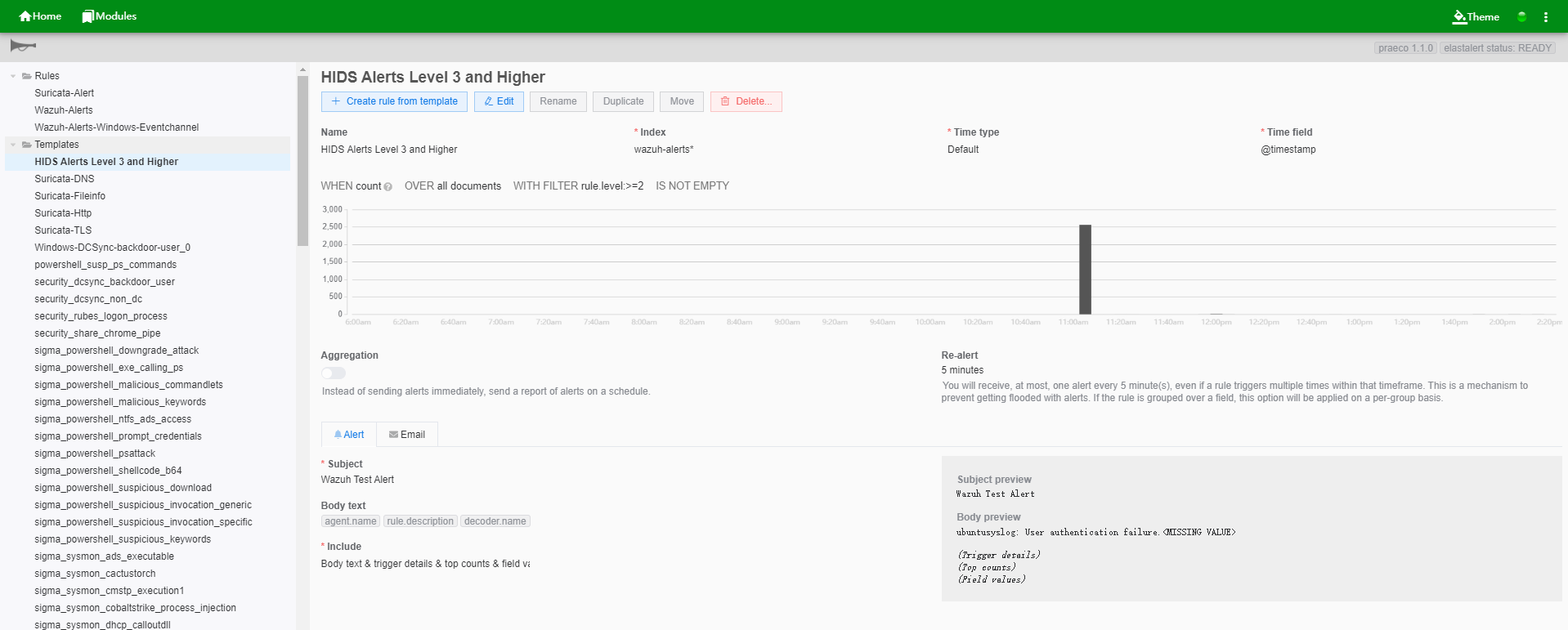

这个是告警的模板,可以看到一些告警的语句,以及告警的方式。

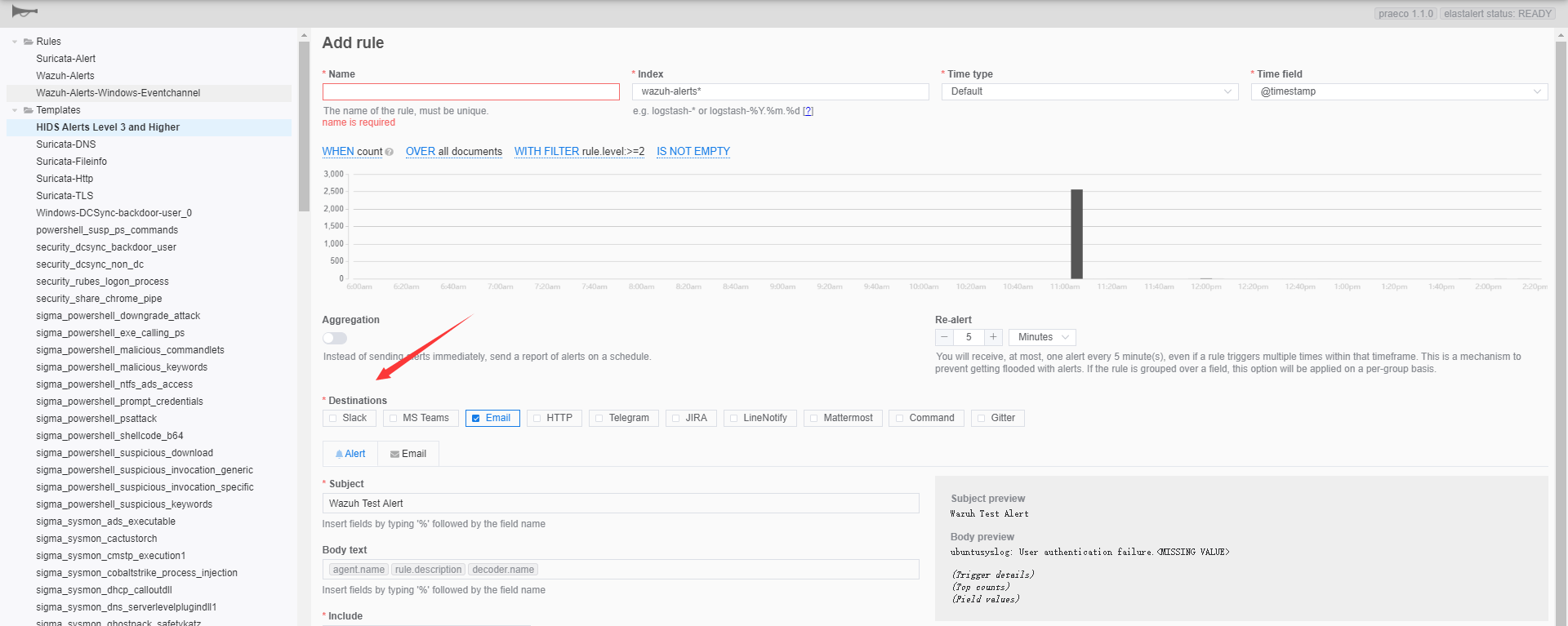

新建一条告警模板规则,有很多种告警的方式,比如email,jira等。

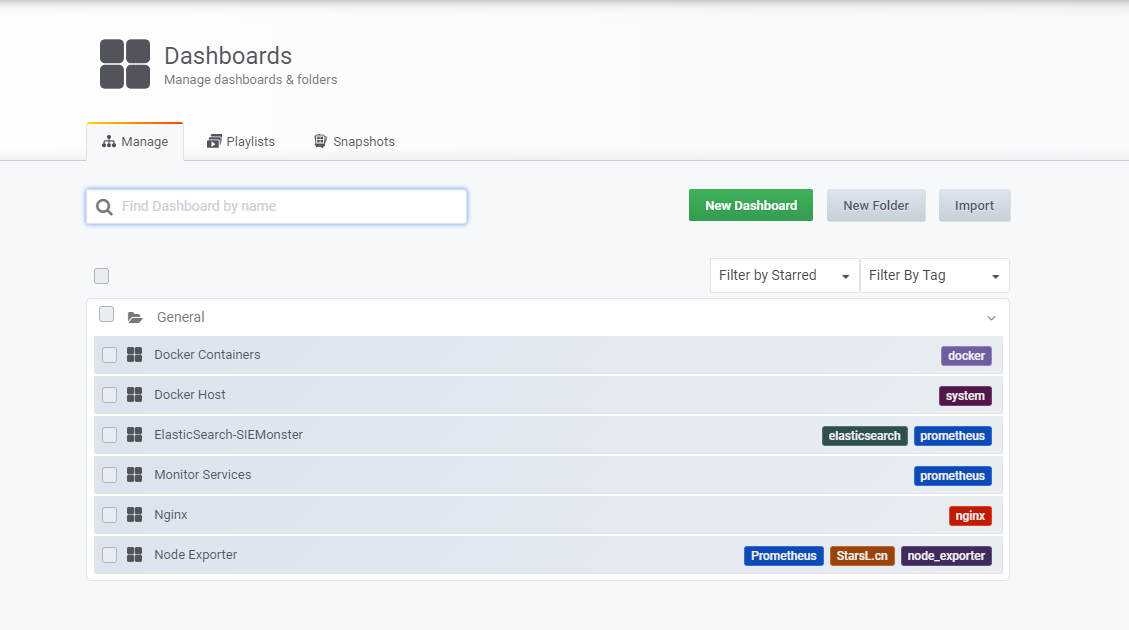

Dashboards

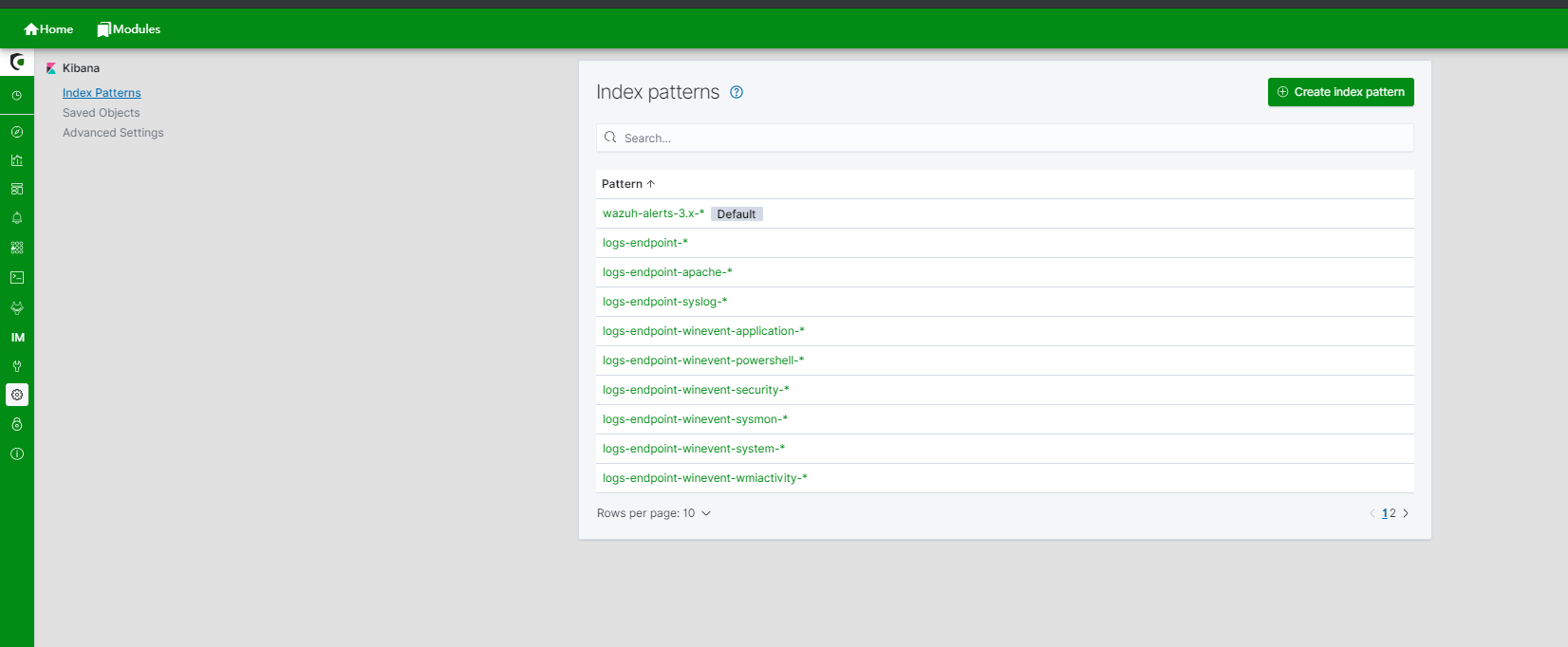

这个平台的展示数据仪表盘模板是采用ES+kibana,以下就是他的全部索引记录。

并且还集成了wazuh的kibana看板

Analyzers

还没有玩过这个,后面熟悉上文章,按照官方描述:强大的可观察分析和主动响应引擎

Threat Modeling

开源威胁平台告警,感觉界面挺酷炫,后面熟悉上文章。

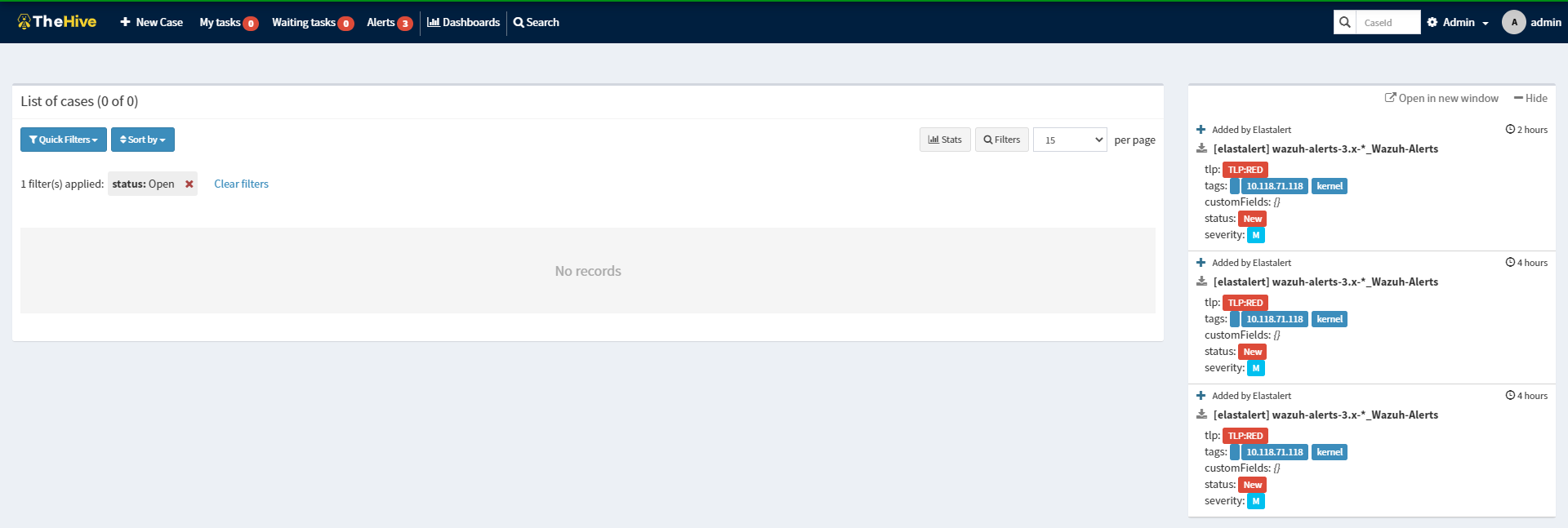

Incident Response

SOC使用的,等熟悉

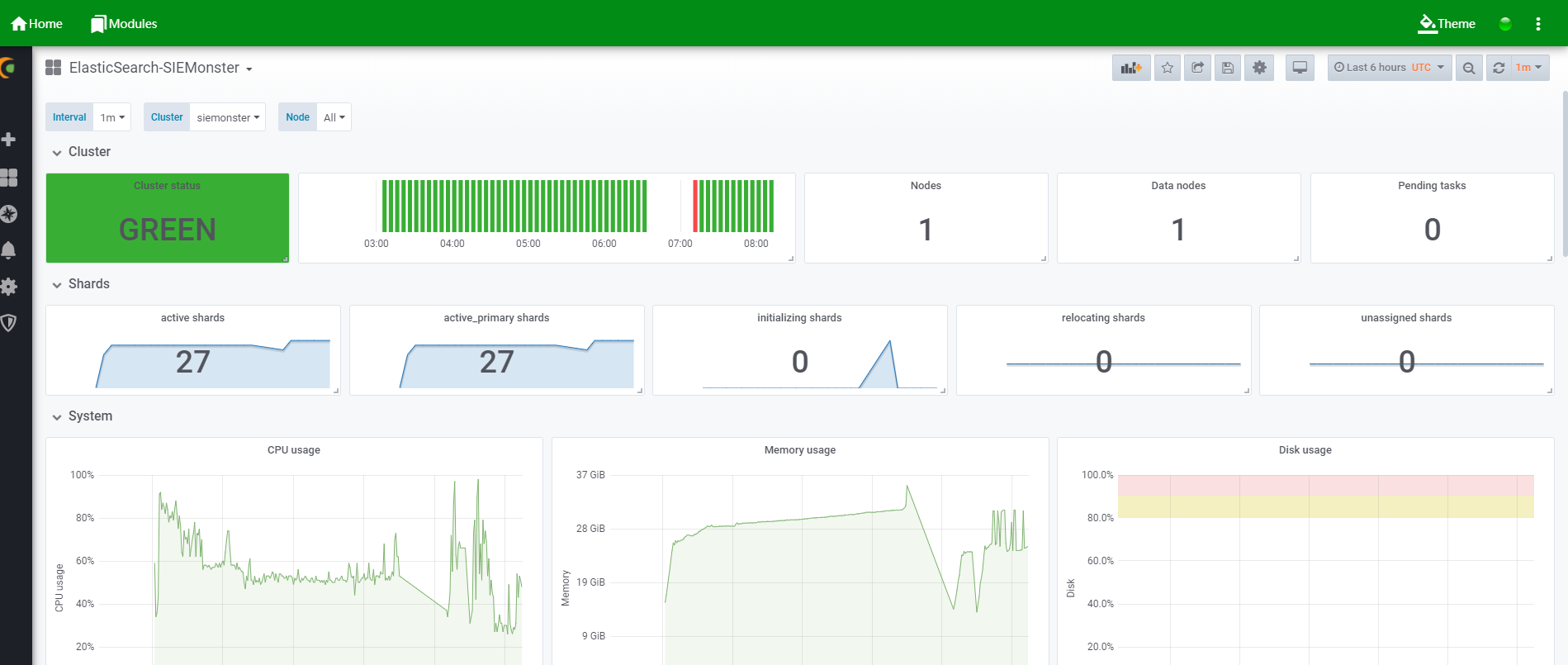

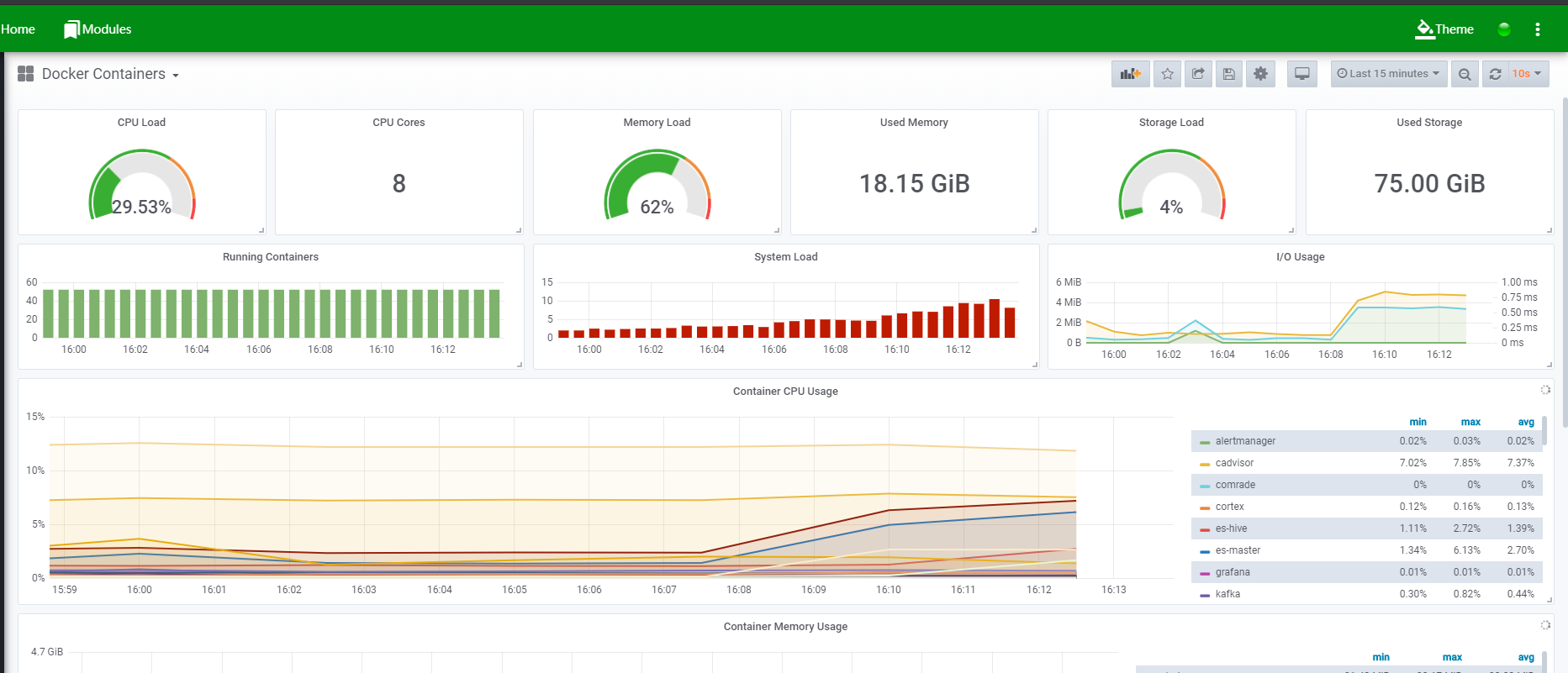

Metrics->Grafana

展示各种指标数据

这个是siem的监控指标

这个是整个docker平台运行所需要的资源。

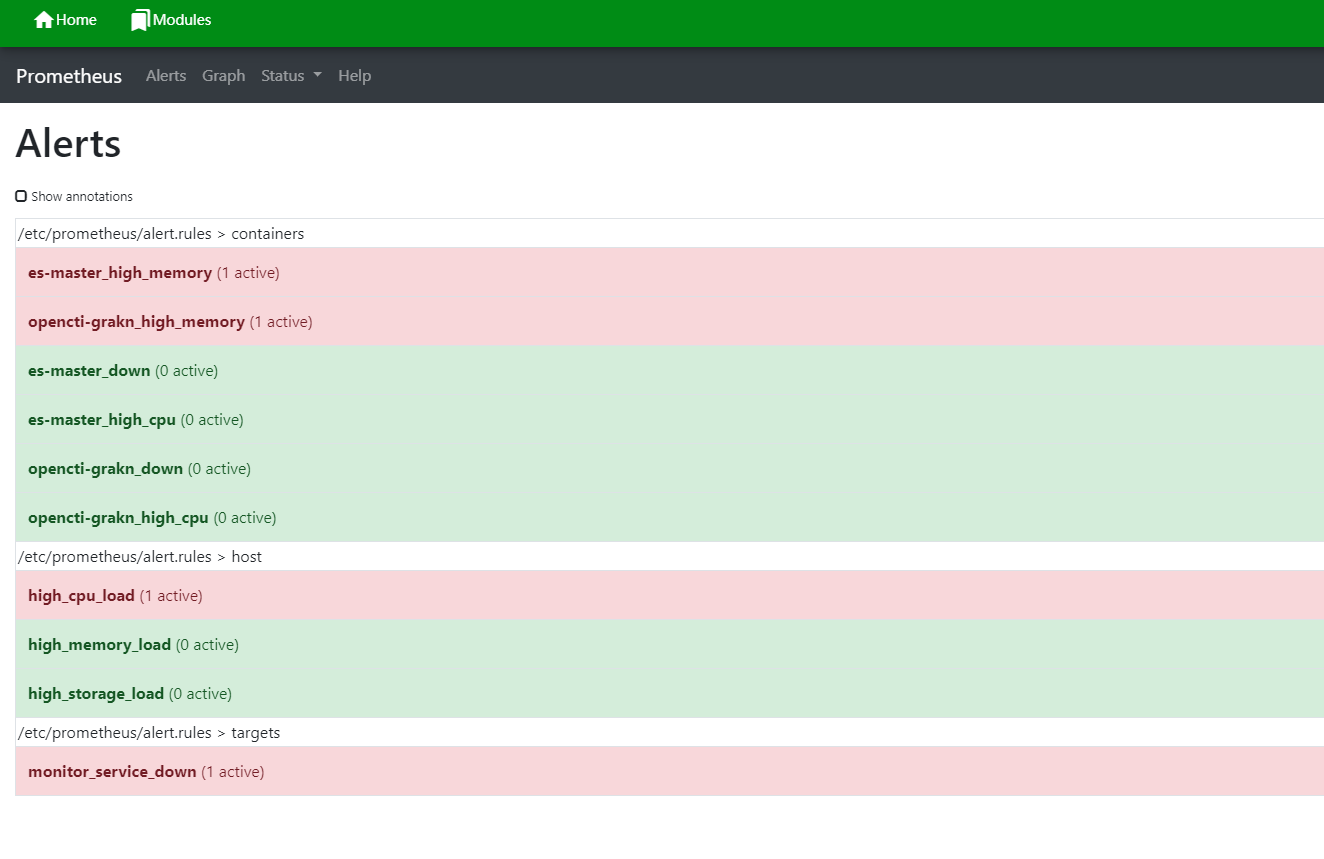

Metrics->prometheus

监控一些告警指标

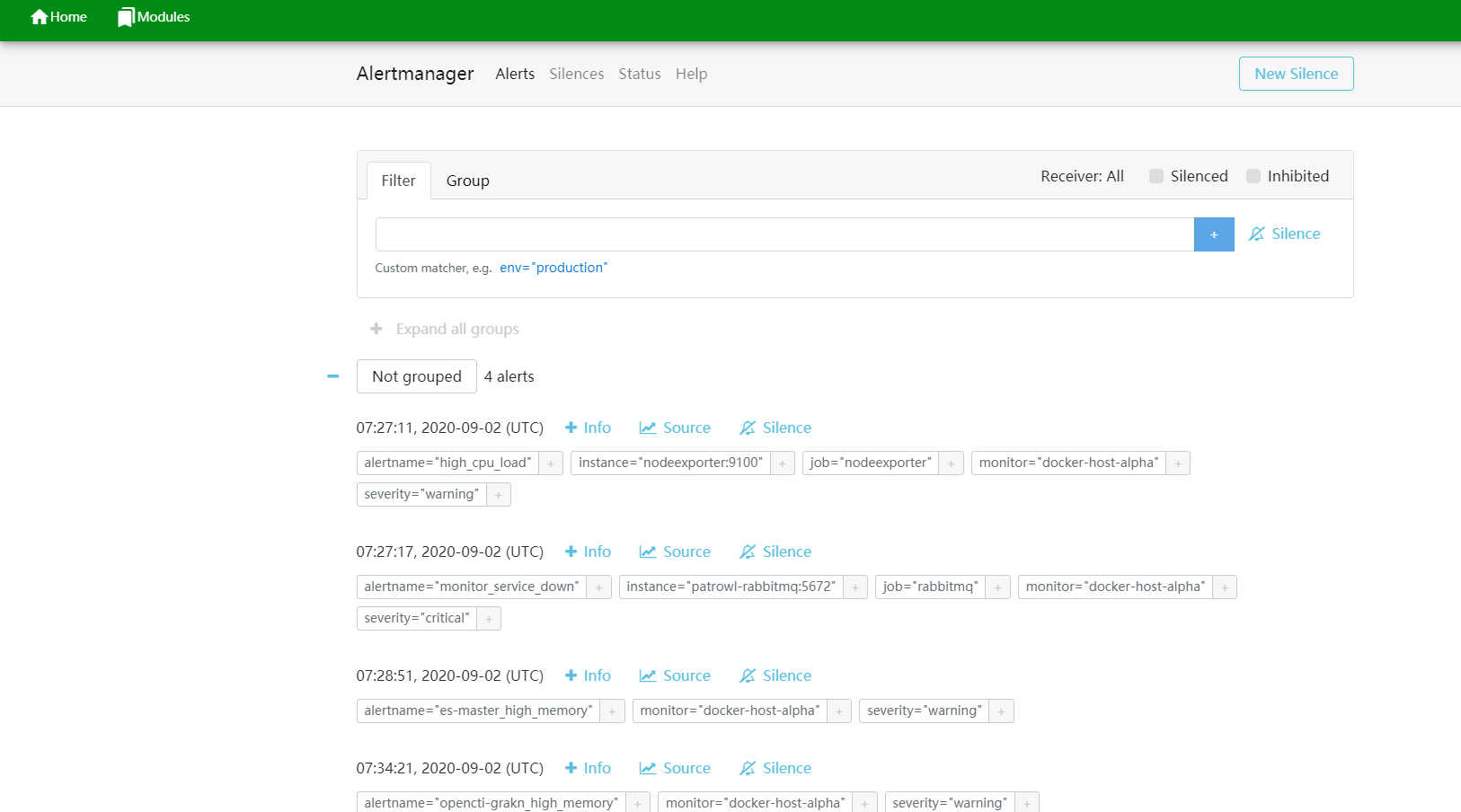

Metrics->Altermanager

与prometheus一样

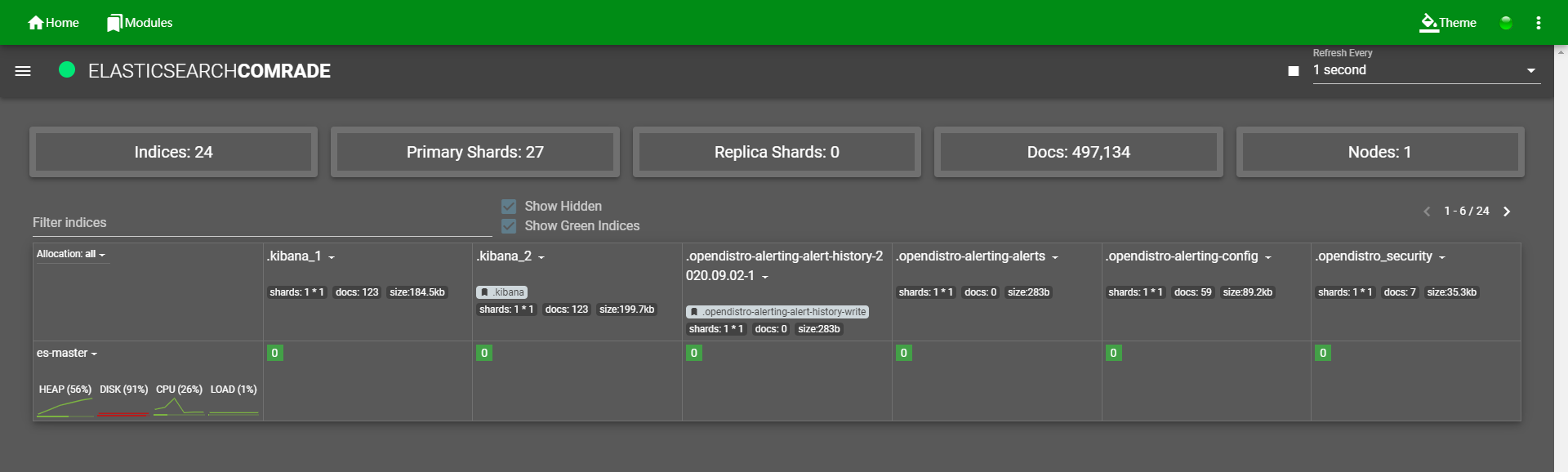

Metrics->COMRADE

Elasticsearch Comrade是一个受Cerebro启发的开源Elasticsearch管理员和监视面板

Audit Discovery

SOC使用的,等熟悉

Flow Processors

用于编写进程的数据流的向量图

Threat Intel

威胁平台用的

Reporting

一直卡住,打不开

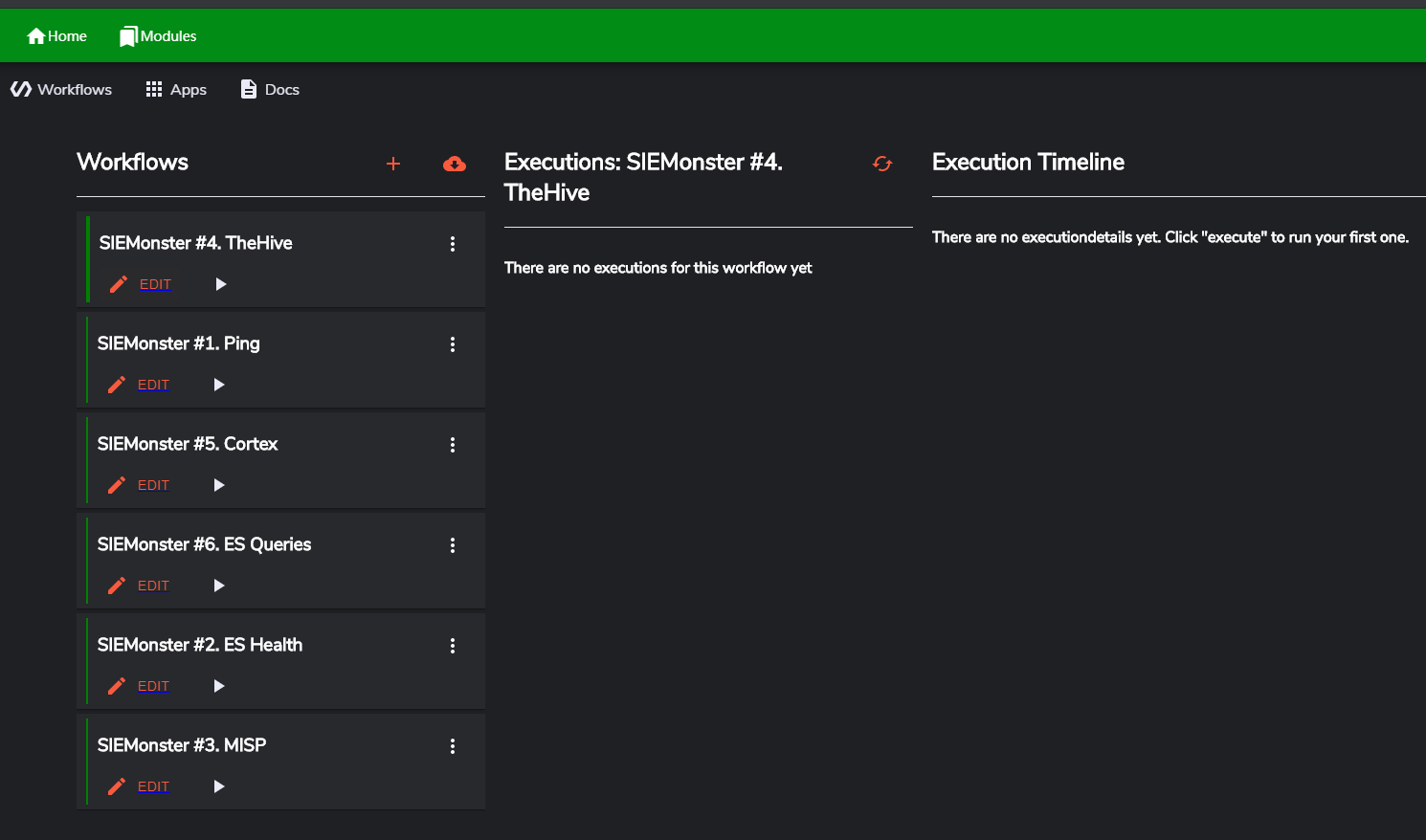

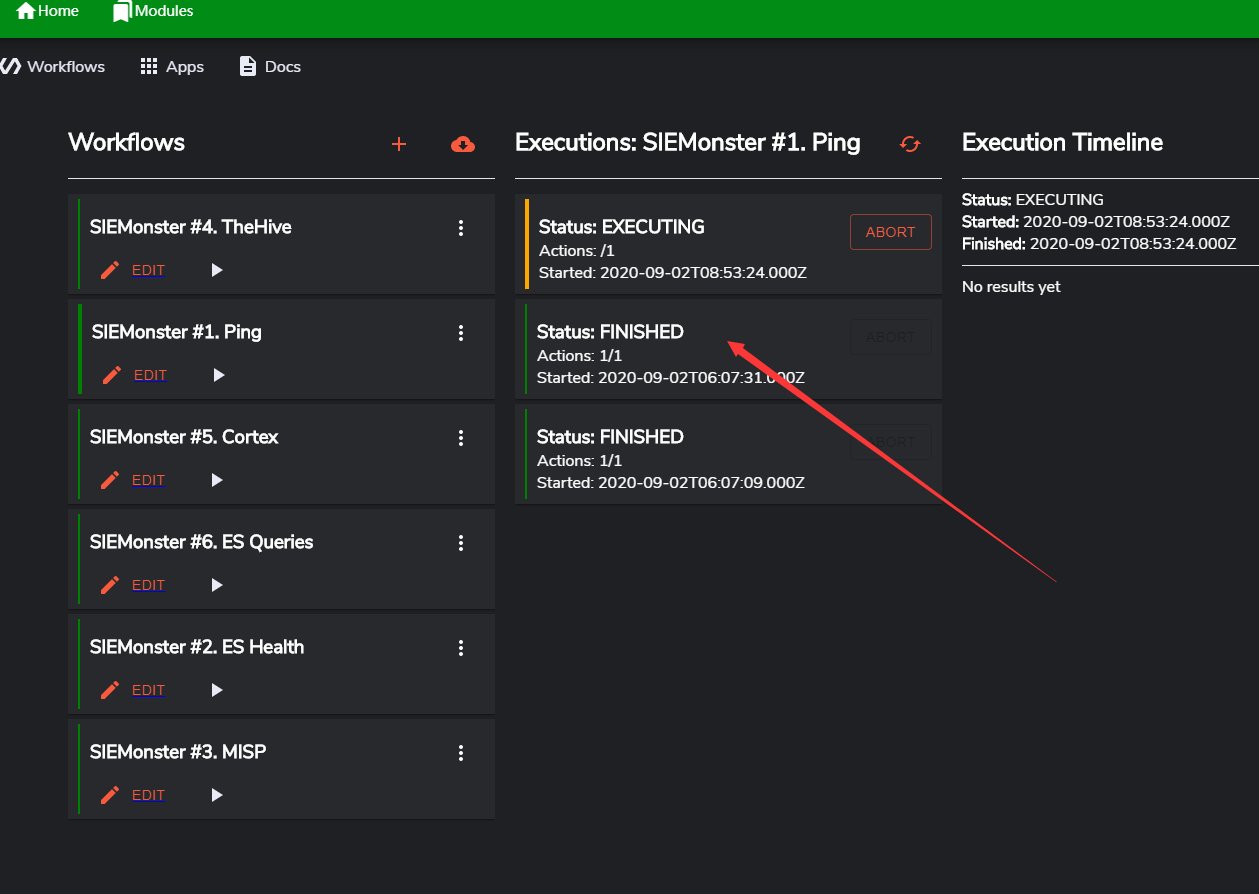

SOAR

自动化编排,用于soc

PS:如果多人看的话,后面会出一篇K8S搭建文章