使用vmvare打开后将kali和此都配置在NET链接状态:

先查看自己的kali在192.168.125网段,

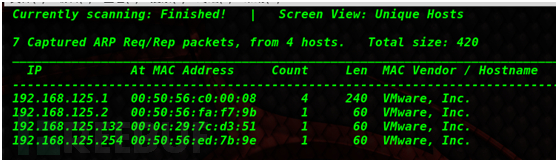

然后使用命令netdiscover -r 192.168.125.0/24查看打开的skydog的IP

Flag1

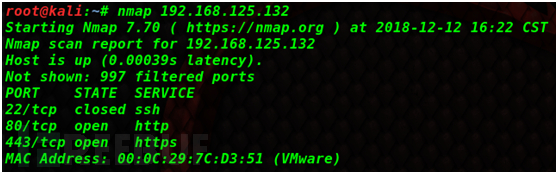

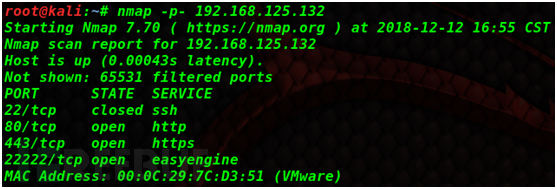

首先使用nmap端口探测:

开放了段口22/80/443

开放了段口22/80/443

查看网站页面:

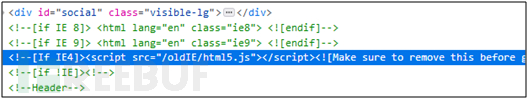

习惯性的先查看网站源码:

习惯性的先查看网站源码:

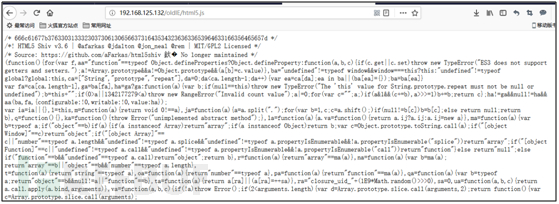

尝试查看该文件:

发现666c61677b37633031333230373061306566373164353432363633653964633166356465657d尝试进行十六进制解码:

发现666c61677b37633031333230373061306566373164353432363633653964633166356465657d尝试进行十六进制解码:

![]() 得到第一个flag1:flag{7c0132070a0ef71d542663e9dc1f5dee}

得到第一个flag1:flag{7c0132070a0ef71d542663e9dc1f5dee}

Flag 2

对第一个flag1解密后显示如下:

线索是nmap,那么继续使用nmap进行扫描:

线索是nmap,那么继续使用nmap进行扫描:

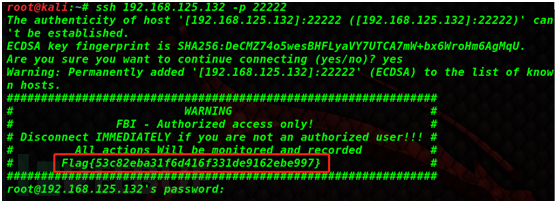

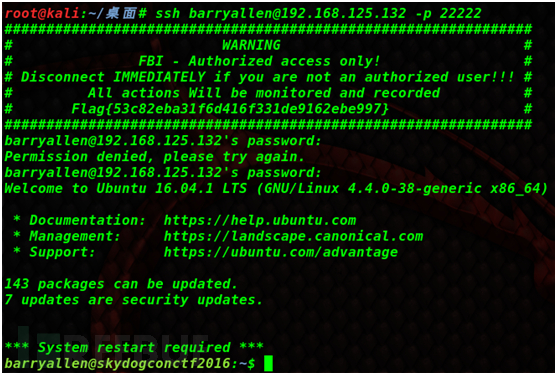

发现还存在2222端口,然后通过22222端口以ssh方式链接:

发现还存在2222端口,然后通过22222端口以ssh方式链接:

得到第二个flag2:Flag{53c82eba31f6d416f331de9162ebe997}

得到第二个flag2:Flag{53c82eba31f6d416f331de9162ebe997}

Flag 3

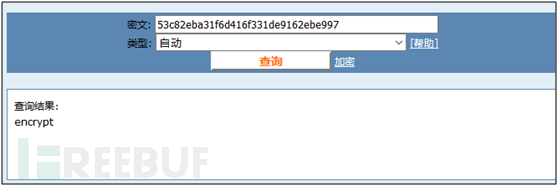

对flag2进行解密:

解密结果为encrypt,意思是加密。了联想到SSH是有加密机制的。

解密结果为encrypt,意思是加密。了联想到SSH是有加密机制的。

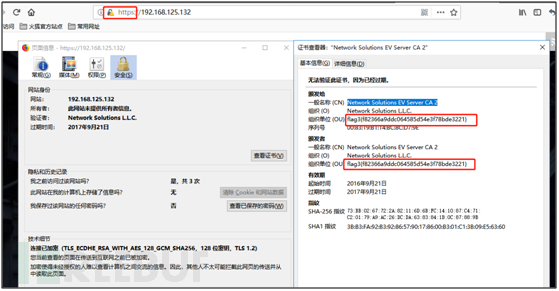

登录本网站的首页查看

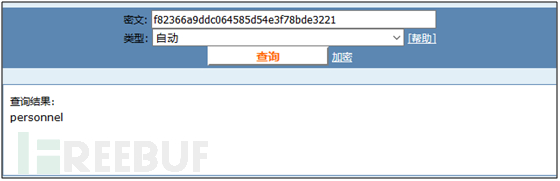

将网站以https加密的方式进行访问,然后查看关于此加密的详细信息,发现证书信息中存在flag3:flag3{f82366a9ddc064585d54e3f78bde3221}

将网站以https加密的方式进行访问,然后查看关于此加密的详细信息,发现证书信息中存在flag3:flag3{f82366a9ddc064585d54e3f78bde3221}

Flag 4

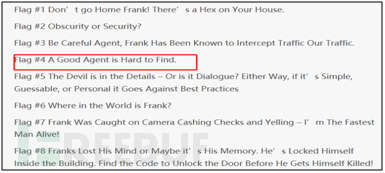

然后继续查看flag3中的信息提示:

解密后是全体的。

解密后是全体的。

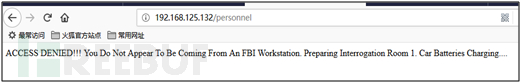

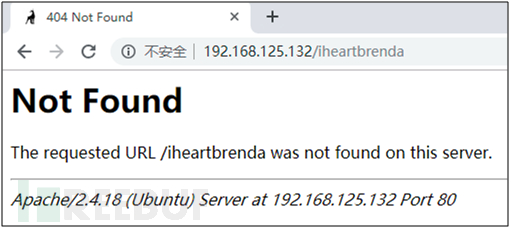

直接访问显示如下:

抓包工具也没有抓取到用一用信息,然后百度参考别人的思路:

抓包工具也没有抓取到用一用信息,然后百度参考别人的思路:

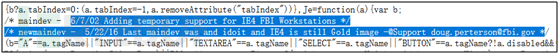

之前从http://192.168.125.132中发现系统只支持IE4打开。

之前从http://192.168.125.132中发现系统只支持IE4打开。

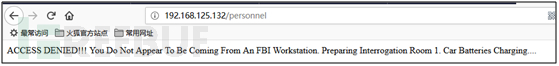

以及题目的提示信息:

以及题目的提示信息:

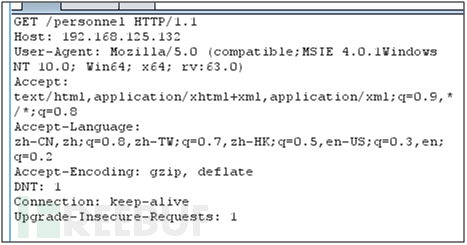

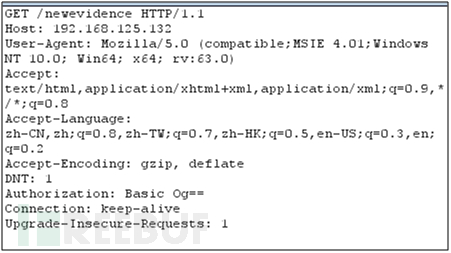

想到使用burpsuite抓取数据包,然后将user-agent修改为IE4的

想到使用burpsuite抓取数据包,然后将user-agent修改为IE4的

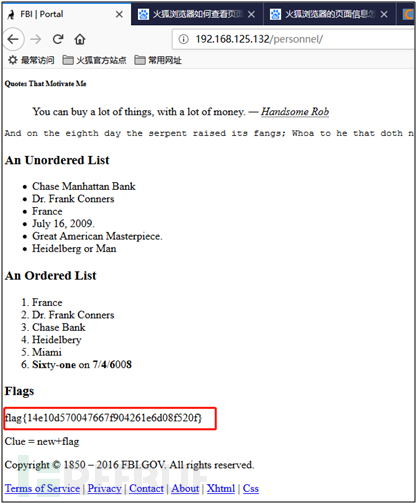

放过此数据包,网站跳转至FBI界面:

放过此数据包,网站跳转至FBI界面:

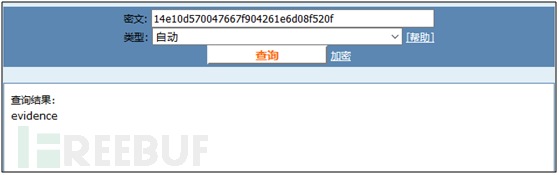

找到flag4:flag{14e10d570047667f904261e6d08f520f}和线索:“Clue = new +flag”。

找到flag4:flag{14e10d570047667f904261e6d08f520f}和线索:“Clue = new +flag”。

Flag 5

解密结果为证据,迹象。然后由new+flag 得到:newevidence

解密结果为证据,迹象。然后由new+flag 得到:newevidence

仍然通过burp代理登录:

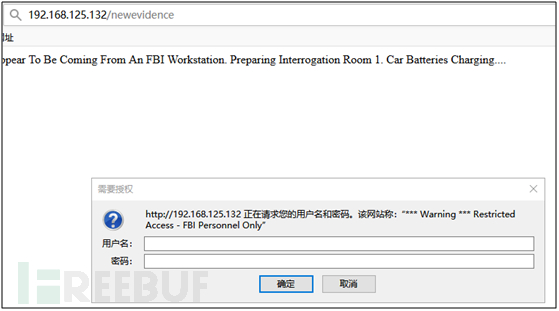

需要用户名和密码。百度得到弱口令信息;carl.hanratty/Grace

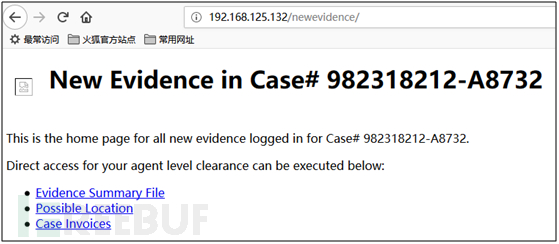

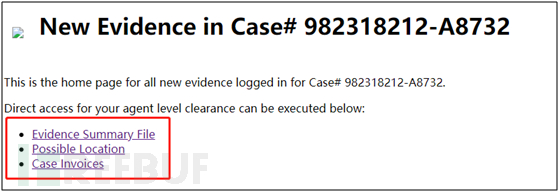

登录过程中的每一步都需要在burp代理中使用IE4,然后才能登录成功,进入到以下页面:

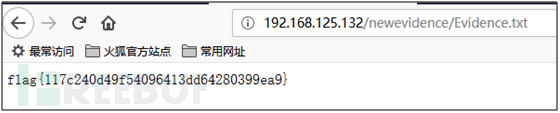

点击Evidence Summary File(此过程仍然坚持使用burp代理的IE4),然后页面跳转如下:

点击Evidence Summary File(此过程仍然坚持使用burp代理的IE4),然后页面跳转如下:

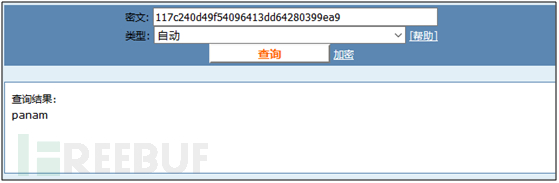

得到第五个flag5:flag{117c240d49f54096413dd64280399ea9}

得到第五个flag5:flag{117c240d49f54096413dd64280399ea9}

Flag 6

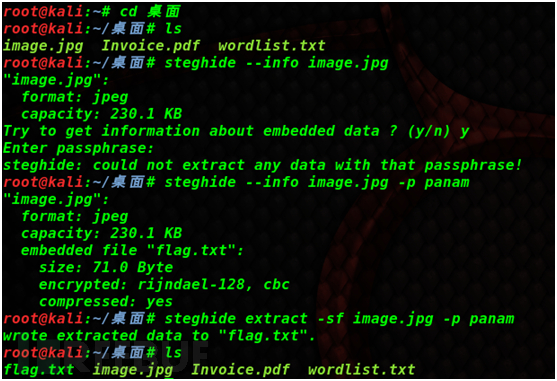

解密结果为:panam

解密结果为:panam

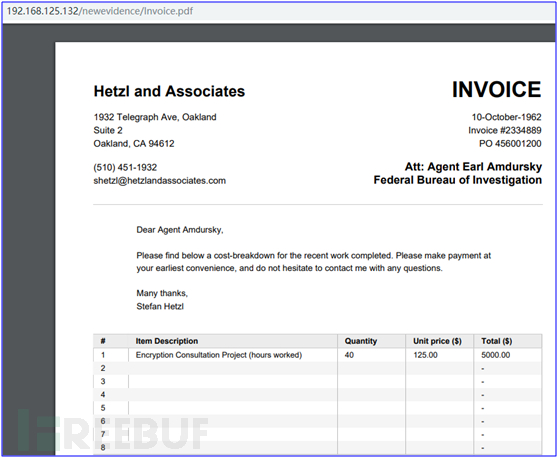

继续访问以下两个链接:

页面显示如下图片:

页面显示如下图片:

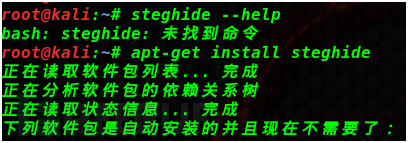

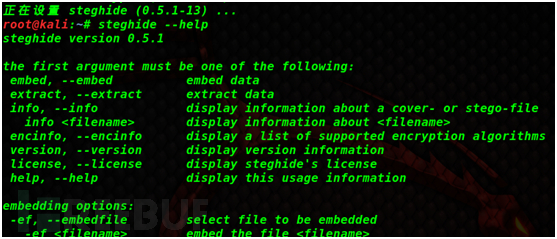

打算通过kali下的图片隐写工具进行破解,发现未安装steghide,然后使用命令apt-get install steghide进行安装

安装成功后:

安装成功后:

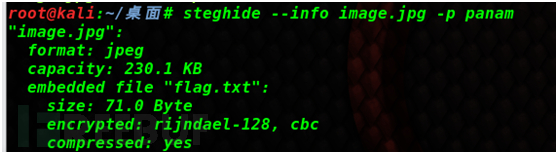

查看invoice.pdf文件时未发现任何线索,然后查看image.jpg

查看invoice.pdf文件时未发现任何线索,然后查看image.jpg

显示在图像中嵌入了一个flag.txt文件,现在提取这个文件:

显示在图像中嵌入了一个flag.txt文件,现在提取这个文件:

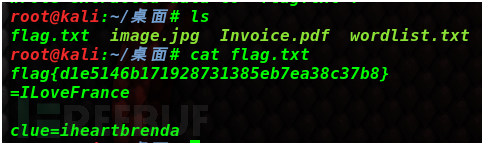

查看flag.txt文件:

查看flag.txt文件:

得到flag6:flag{d1e5146b171928731385eb7ea38c37b8}

得到flag6:flag{d1e5146b171928731385eb7ea38c37b8}

=ILoveFrance

Flag 7

得到的线索是:ILoveFrance 和 iheartbrenda,然后百度搜索

这个不是目录,查看flag7的提示:

这个不是目录,查看flag7的提示:

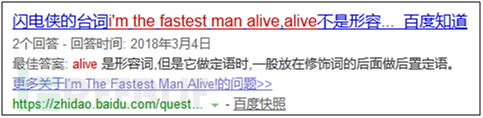

Flag #7 Frank Was Caught on Camera Cashing Checks and Yelling – I’m TheFastest Man Alive!

弗兰克被摄像机拍到,大喊大叫,我是活着的最快的人!

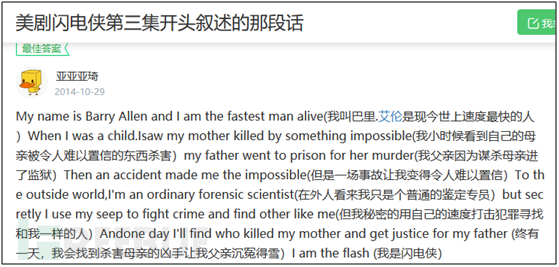

搜索 I’m The Fastest Man Alive!

发现名字Barry Allen,尝试使用用户名Barryallen 密码iheartbrenda登录。

发现名字Barry Allen,尝试使用用户名Barryallen 密码iheartbrenda登录。

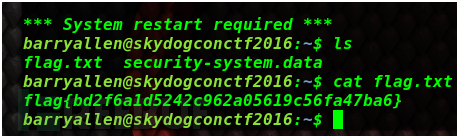

想到刚开始使用nmap扫出来的登录方式SSH

登录成功。

登录成功。

查看flag.txt得到flag7:flag{bd2f6a1d5242c962a05619c56fa47ba6}

Flag 8

解密结果为thefalsh

解密结果为thefalsh

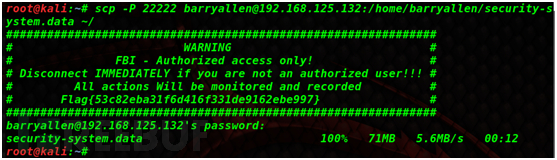

刚才登录成功后除了一个flag.txt还有一个security-system.data,下载此文件:

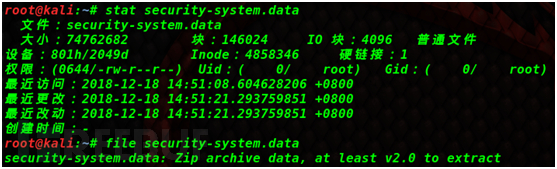

下载成功,然后分析此文件:

下载成功,然后分析此文件:

查看flag8的提示信息:

Flag #8 Franks Lost His Mind or Maybe it’s His Memory. He’s Locked HimselfInside the Building. Find the Code to Unlock the Door Before He Gets HimselfKilled!

使用file命令查看文件信息:

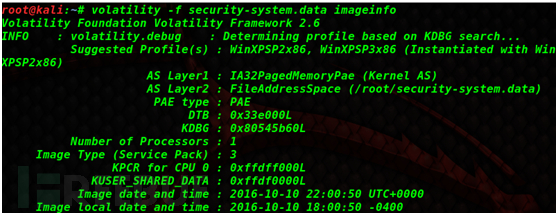

发现是.zip文件,然后使用volatility查看此文件:

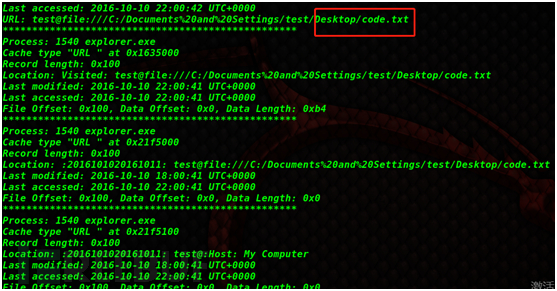

使用命令volatility -f security-system.data --profile=WinXPSP2x86 iehistory进一步挖掘:发现桌面上有一个code.txt

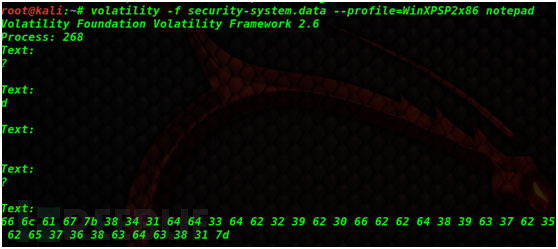

使用notepad查看显示的笔记内容:

使用notepad查看显示的笔记内容:

对以上数据进行hex解码:

得到最后一个flag8:flag{841dd3db29b0fbbd89c7b5be768cdc81}

得到最后一个flag8:flag{841dd3db29b0fbbd89c7b5be768cdc81}

Twolittlemice