本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

一、攻防现状分析

网络安全的本质是对抗,对抗的本质是攻防两端能力较量。

近年随着ATT&CK攻击矩阵的大火,各大安全厂商都发布了基于行为检测的终端安全产品,现代化的防御体系逐渐普及,企业基本形成纵深防御体系,攻击方也从传统的免杀逐步演进到通过主动对抗、规则绕过、检测规避等隐匿手段来保障完成攻击行为的顺利完成。在实战攻防上,不论是人的因素,还是安全产品的能力因素,防守方通常处于劣势地位,安全产品的检测能力也必然落后于攻击技术的发展,在一定程度上导致只能被动的防守,而不能主动对抗。

网络安全的本质在对抗,对抗的本质在攻防两端能力较量。既然是对抗,那么对抗的主体必然还是回归到人与人。人与人的对抗,必然存在相互欺瞒的情况,在实战攻防中,防守方是否可以利用本身资源(安全资源、主机资源、网络资源、安全专家资源)也是对攻击方不透明的前提,通过某种技术,来有效缓解/防御黑客的攻击?欺骗防御战术应运而生。

二、欺骗防御是什么

2.1 欺骗防御的概念

欺骗技术被定义为使用骗局或者假动作来阻挠或者推翻攻击者的认知过程,扰乱攻击者的自动化工具,延迟或阻断攻击者的活动,通过使用虚假的响应、有意的混淆、以及假动作、误导等伪造信息达到“欺骗”的目的。

Gartner 认为,未来 5-10 年,欺骗技术将成为主流安全产品对抗未知威胁、0day攻击、高级可持续攻击等的安全问题的最佳解决方案。

2.2 传统欺骗防御的形式

2.2.1 蜜罐

2.2.1.1 蜜罐的定义

蜜罐作为一个古老的技术,本质上也是一种欺骗的技术,通过布置一些作为诱饵的主机、网络服务或者信息,诱使攻击方对它们实施攻击,从而可以对攻击行为进行捕获和分析,了解攻击方所使用的工具与方法,推测攻击意图和动机,能够让防御方清晰地了解他们所面对的安全威胁,并通过技术和管理手段来增强实际系统的安全防护能力。

2.2.1.2 蜜罐面临的问题

2.2.1.2.1 入口问题

如图1所示,如果我们把停车场比作IT基础设施,汽车就是其中的资产,右上角是预留的空车位,白色的车是我们部署的蜜罐,共计3辆。3辆假车能够骗到攻击者的概率只有8%(共36辆)。即使我们可以增加这3辆车的诱惑性,放置豪车或停在没有摄像头或者光线较差的位置,但它的欺骗还是有限的。

同理,即使我们部署了蜜罐,攻击者找到对应蜜罐并进入的概率也比较低,导致欺骗效果达不到预期。

图 1

2.2.1.2.2黑客反蜜罐技术成熟

蜜罐可以简单的分为低交互蜜罐和高交互蜜罐。成熟黑客可以通过链接、文件更改时间、操作记录等等痕迹较容易判断进入了蜜罐中,从而标记对应蜜罐,使蜜罐失灵。

2.2下一代欺骗防御

2.2.1 定位

已有检测能力的补充以及检测能力放大器

2.2.2相比传统检测方案的优势

欺骗防御不关注攻击手段,将整个攻击回归到人的视角来看。针对于攻击路径上黑客的常用的攻击手段,利用人惯性、心态、惰性等心理进行有意的埋点,使黑客产生防守方期望的特定反应,进而延缓/防御黑客的攻击。通过欺骗防御技术,存在大概率可以在检测手段被绕过的时候,仍然可以检测到黑客行为。

2.2.3所需能力

能力 | 关键指标 | 备注 |

部署 | Agent部署模式(与真实业务融合) | |

自动化虚拟节点部署 | ||

仿真 | 支持系统多样性 | Linux、Windows、Mac、LOT设备等 |

支持多应用类型蜜罐 | ||

诱导 | 欺骗策略动态生成 | |

全链路欺骗 | 外部信息、内外网、终端 | |

隐藏 | ||

溯源 | 攻击链路溯源 | |

反制 | 蜜签技术等等 |

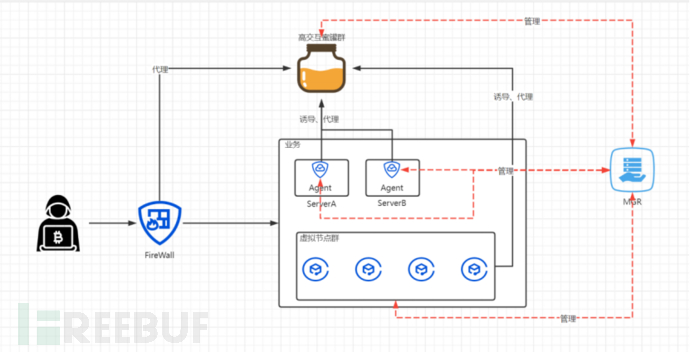

2.2.4欺骗防御的运作方式

节点 | 说明 |

Firewall | 在外网侧通过流量代理,将攻击者引入到高交互蜜罐中,延缓攻击者进入内网的时间。 |

Agent | Agent至少需要具备以下的能力: 1、诱饵动态生成及投置能力:通过高度定制化的诱饵,引诱黑客进入高交互蜜罐群 2、行为检测能力:对已知攻击手段检测阻断、检测诱饵被黑客的利用情况 3、资产采集能力:采集资产数据为虚拟节点群以及高交互蜜罐的动态生成提供输入。 |

虚拟节点群 | 基于虚拟化或容器技术,部署大量与真实业务类型相似的虚假节点,迷惑攻击者,延缓攻击者发现真实业务的时间。 |

高交互蜜罐群 | 基于Agent采集的数据,动态生成高交互蜜罐。高交互蜜罐除有足够的仿真性外,内部还需具备反制能力及行为采集能力,达到延缓攻击者进度、攻击者反制溯源、发现其新型攻击手法的目的。 |

MGR | 管理Agent、虚拟化节点、高交互蜜罐群;需要动态调整蜜罐、虚拟节点位置防止被标记;对攻击者可以通过统一标签进行溯源分析;对公网散布可控的虚假消息; |

3欺骗的机会

3.1 实战攻防常见步骤

外部打点 => 内网信息收集 => 免杀提权[非必须] => 凭证收集 => 横向移动 => 权限维持 => 数据回传

3.2 欺骗节点

攻击阶段 | 欺骗机会 | 细分 |

外部打点 | 组件&系统的指纹 | |

虚假凭证 | ||

虚假业务 | ||

内网信息收集 | 组件&系统的指纹 | |

网络 | 域控地址 | |

虚拟网络(蜜网) | ||

文件共享 | ||

常见运维端口(RDP、SSH等) | ||

访问记录 | 网络访问记录 | |

浏览器访问记录 | ||

运维工具访问记录 | ||

资产文件 | 网络拓扑 | |

资产架构设计 | ||

业务分布及对应管理人员信息 | ||

安全产品 | 模拟存在的安全产品 | |

免杀提权 | 提权漏洞 | |

明显配置错误 | ||

凭证收集 | 凭证记录文件 | |

Lsass.exe 内存凭证 | ||

弱密码 | ||

浏览器保存的凭证 | ||

运维工具保存的凭证 | ||

注册表项 | ||

AD域 | ||

数据库保存到凭证 | ||

横向移动 | 网络 |

4总结

网络空间防御作为保证网络安全的关键,无论在方法理论、体系构建、还是技术实施等方面都在不断推陈出新。不同于以往“封门堵漏”的被动防御思想,网络空间防御正朝着主动防御的思想策略发展演变。欺骗防御跳出了技术对抗的思路,把关注点从攻击上挪开,进而去关注攻击者本身。即使人类进入量子计算时代,但凡人性的弱点还没有消失,欺骗和防御的故事都会不断上演,而且在未来的信息对抗中将扮演越来越重要的作用。