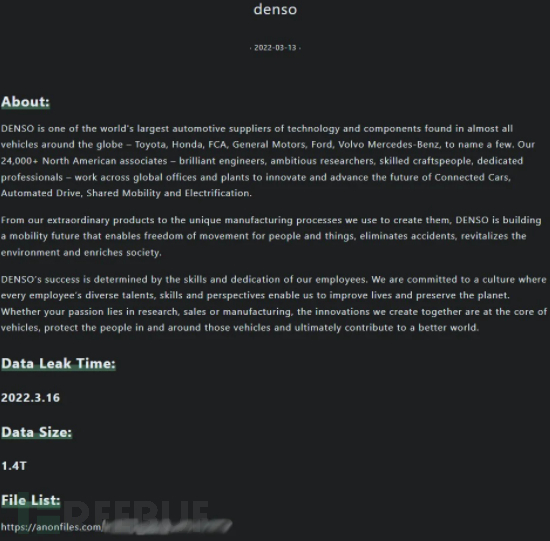

3月,Pandora勒索组织攻击了汽车巨头DENSO,成功入侵位于德国的DENSO分部并泄露窃取的1.4TB数据。近日,江民反病毒中心再次捕获到该组织样本,以下是相关分析报告。

1、样本信息

样本名称:Trojan.DelShad.byf

样本家族:Pandora

样本类型:pe64

MD5:0c4a84b66832a08dccc42b478d9d5e1b

SHA1:160320b920a5ef22ac17b48146152ffbef60461f

文件类型:exe

文件大小:223,232字节

传播途径:钓鱼邮件、漏洞利用、RDP爆破

2、样本概况

Pandora(潘多拉)就是这样一个听上去充满梦幻的名字,却是一个网络犯罪组织。Pandora组织首次出现于2022年2月中旬,主要以企业网络为目标进行针对性攻击,主要通过钓鱼邮件、漏洞利用、RDP爆破等方式进行传播,采用Raas双重勒索的策略,在对用户系统进行加密导致工作无法正常运作的情况下,利用窃取的数据胁迫用户支付赎金,否则就外泄。该组织使用Tor站点或者Email邮箱方式与受害者联系。Pandora可能是rook勒索的重塑版本,原因是代码相似性和操作使用的打包程序,而Babuk还被认为是泄露的rook勒索软件的源代码。

3、样本危害

- 加密系统特定目录、格式文件

- 禁用系统安全措施

- 删除磁盘卷影、回收站

4、应对措施及建议

- 安装杀毒软件并将病毒库升级为最新版本,并定期对计算机进行全盘扫描。

- 关闭不需要的端口,如3389、445、139、135等不用的高危端口。

- 建议开启系统自动更新补丁,服务器应及时更新系统补丁。

- 加强口令强度,定期修改口令,避免被攻击者进行弱口令爆破。

- 定期对重要数据进行备份,备份的数据应与主机隔离。

- 对主机进行安全加固,系统安全测试。

- 设置IP白名单,配置高级安全windows防火墙,设置远程桌面的入站规则。

- 开启系统上关键的日志收集功能,为追踪溯源提供一定的基础。

详细分析报告

Pandora概述

Pandora组织采用典型的双重勒索模式(Raas),它会窃取受害者设备上的数据并对受害者的文件进行加密,如果受害者不支付赎金,便公布窃取的赎金。该软件已被评为中级的勒索软件,采用的技术较为新颖,使用了许多反分析、混淆技术,以此来阻挡安全研究人员。

Pandora勒索与rook勒索的代码存在类似的地方,Rook勒索软件使用了去年9月泄露的babuk源码,所以这里推测Pandora可能使用的也是babuk的源码,因为其两者相同属性较多。

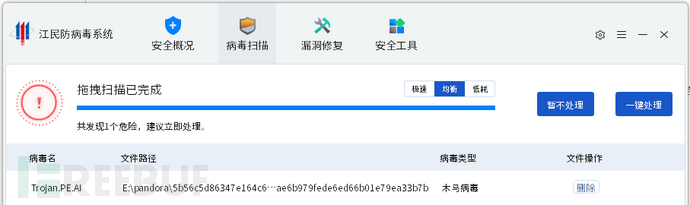

目前,江民杀毒各客户端均可查杀该样本的本体勒索的二进制文件。

勒索样本分析

样本为64位pe文件,该样本为勒索软件本身,本身使用upx进行打包,此样本不具有通信功能,仅仅用于加密系统上的文件,所以当此样本运行时,攻击者可能已经拿到了用户的关键数据或者获得了服务器的访问权限。

Pandora使用了改进过后的upx打包程序,标准的upx解密对其不起作用,通过手动调试也可以正常脱壳。

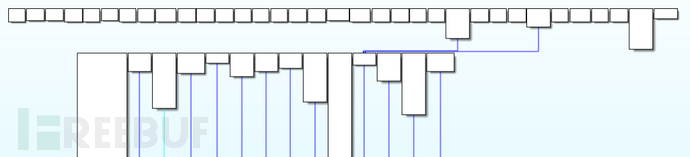

在启动之后创建互斥体,防止程序多开ThisIsMutexa并且代码存在非同寻常的控制流模式,使得IDA无法正常解析其流程,主要是用于干扰研究人员分析。

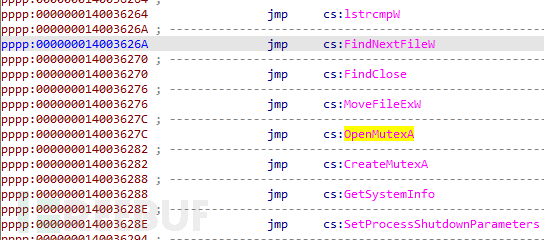

对于windows api的调用,虽然在解压过后的二进制文件当中可以找到,但是其调用的过程非常麻烦。所有api被包含在一个巨大的跳转表,每一个地址都重定向到对应库函数的jmp指令,这将导致在静态分析当中无法确定调用的是哪一个API,从而影响效率。

加密文件

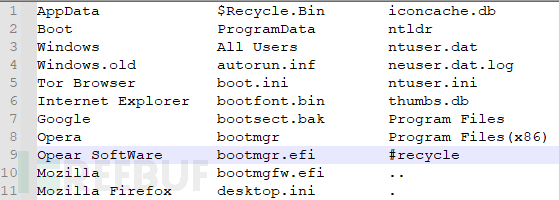

样本加密磁盘文件的速度十分迅速,使用多线程方式来执行,在加密时,会过滤掉影响系统正常执行的文件或者文件夹,列表如下:

还会过滤掉一些特定后缀格式的文件,如果后缀匹配就不会加密,加密文件时,还会对文件进行解锁,确保最大的加密覆盖率。

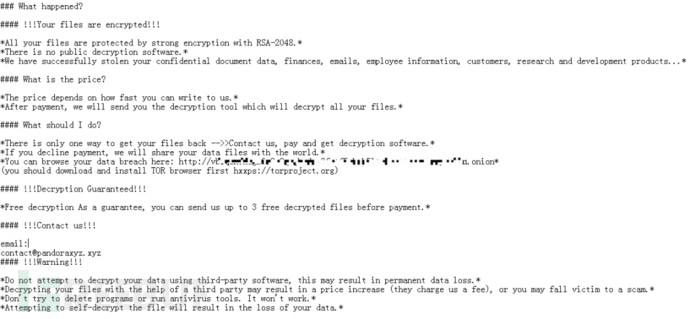

![]() 在每个被加密的文件夹下生成一份Restore_My_Files.txt ,其作用表示通知用户文件被加密了,对用户留下了两种联系方式,用于支付赎金的渠道。

在每个被加密的文件夹下生成一份Restore_My_Files.txt ,其作用表示通知用户文件被加密了,对用户留下了两种联系方式,用于支付赎金的渠道。

一种是Tor站点方式,目前pandora的主Tor站点已经无法访问

一种是Email方式:contact@pandoraxyz.xyz

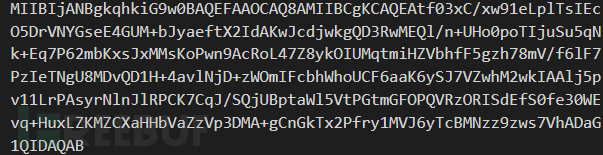

样本使用RSA-2028加密,在样本中硬编码了一个公钥,一旦文件被加密之后,会将内容更新到磁盘,加上感染后缀 .pandora扩展名。

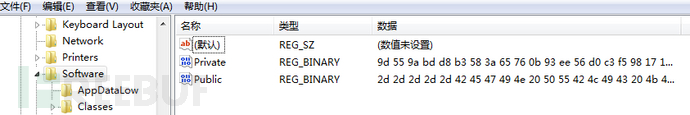

并且在注册表中写入了两个生成的私钥,被存放在HKCU\\SOFTWRE\\Public|Private当中。

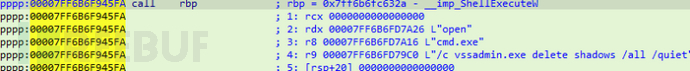

删除磁盘卷影,防止用户利用此来恢复磁盘数据,样本使用ShellExcuteW来调用vssadmin.exe执行/c vssadmin.exe delete shadows /all /quiet。

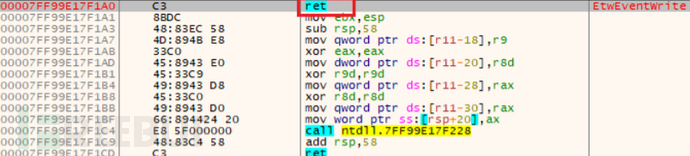

另外,样本还会通过修改windows系统的ntdll.dll中EtwEvenWrite api来禁用windows 安全事件功能,会将函数的第一个字节直接修改成0xC3,从而导致该api被调用时会直接返回,不会记录事件。

总结

新出现的Pandora勒索病毒使用的勒索手段比较先进,会通过多重技术手段混淆安全人员分析和软件防护,同时会窃取未加密的文件用于勒索需求。江民安全专家提醒广大用户做好防护。