勒索软件、钓鱼邮件、APT攻击……,当我们谈论以数据安全为核心的网络安全时,往往离不开这些耳熟能详的高频攻击手法。然而,在当今数字化时代,网络攻击手段已经不再局限于这些热门传统方式,一些另辟蹊径的网络攻击正悄然而至。想象一下,你在使用电脑时,却没有意识到个人数据可能正被电源指示灯的微弱闪烁所泄露,或者当你在键盘上输入密码时,新型声学攻击却悄无声息地记录下了每一个按键……

这些攻击手段不仅在于其难以注意到的隐匿性,对技术手法也提出了不同要求,但无论哪一种,都可能对目标隐私和数据安全带来巨大风险。本文盘点了近期由安全研究人员发现的五种让人意想不到潜在攻击方式,这些方式的诱发因子都有一个共同特点——离我们措手可得且与生活息息相关。

镜片反射效应泄露视频会话数据

镜片反光效应能暴露个人所处环境已不是什么新鲜事,早在几年前,日本某女明星深夜回家的途中遭到某狂热粉丝猥亵,事后警方调查得知,这名粉丝通过明星自拍照中瞳孔所反射出的环境信息,并借助谷歌街景功能,成功找到了自拍时所处的位置,并进一步尾随锁定了其居住的公寓。

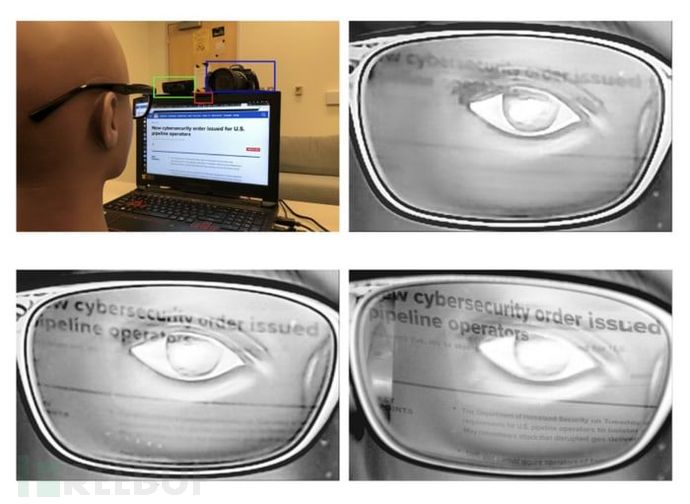

随着近来各家手机、电脑厂商狂卷硬件配置,其自带的摄像头像素已经能够轻松录制1080p乃至4K超高清分辨率视频,这些清晰的画面在给出令人惊叹的视觉效果的同时,对各种细节的捕捉也让数据泄露的风险迅速放大。在现代职场越发流行的视频会议中,攻击者可能通过这些精细画面,捕捉到参会者眼镜片上乃至眼睛瞳孔中反射出的电脑屏幕画面,从而泄露隐私或机密信息。

美国密歇根大学与中国浙江大学2022年合作进行的一项研究描述了基于光攻击的切实可行的威胁模型,结果显示通过镜片反射,使用720p网络摄像头可重现和识别高度仅10毫米的屏幕文本,准确率超过了75%,对应的字体大小大约为50—60像素,通常用在PPT或网站标题文本中。而随着4K摄像头的逐渐普及,其精细度能够读取几乎所有网站和一些文本文档上的大多数标题文本。

这种攻击方式会受到视频中人物肤色、环境光强度、屏幕亮度、文本与网页或应用程序背景的对比度以及眼镜镜片反射率等诸多因素影响,并非每个戴眼镜的人都一定会向对方泄露镜片反射的屏幕信息。

此外,一些视频会议软件也开始采取应对措施,比如Zoom已经在其背景和效果设置菜单中提供了一个视频滤波来过滤反射。研究人员也实现了一个实时眼镜模糊原型,可以将修改后的视频流注入到视频会议软件。原型程序可定位眼镜区域,并使用高斯滤波来模糊该区域。

手机环境光传感器可泄露用户隐私信息

除了手机摄像头,看似安全、并不采集任何音视频信息的环境光传感器也被证实存在信息泄露风险。麻省理工学院计算机科学和人工智能实验室(CSAIL)的一项研究显示,Android 和 iPhone 手机的环境光传感器可以变成某种意义上的“摄像头”,让攻击者可以探测用户行为及其周围环境。

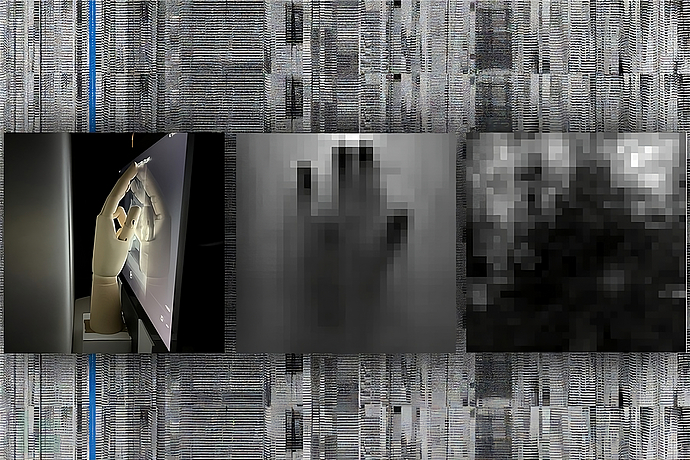

智能手机环境光传感器通常用于自动调节屏幕亮度。然而,该实验室的研究人员声称,这些传感器可用于生成用户周围环境的照片。他们提出了一种计算成像算法,可以从屏幕的角度恢复环境图像,所需要的只是这些传感器中的单点光强度变化。

研究表明,环境光传感器可以拦截各种用户手势,并捕获用户在观看视频时如何与手机互动。麻省理工学院电气工程与计算机科学系 (EECS) 和 CSAIL 的 Yang Liu 博士表示,环境光传感器会在未经许可的情况下捕获我们正在做的事情,并且与显示屏相结合,这些传感器可能会给用户带来隐私风险。

这项研究的关键点是消除人们的一种误解,即环境光传感器无法向攻击者透露任何有意义的私人信息,因此应用程序应该能够自由地请求访问。为此,研究人员建议操作软件制造商收紧权限并降低传感器的精度和速度,并允许用户对应用程序权限进行控制,限制其使用环境光传感器。其他措施可能包括在未来的设备中配备背向用户的环境光传感器,例如设备的侧面。

新型声学攻击通过键盘击键窃取数据

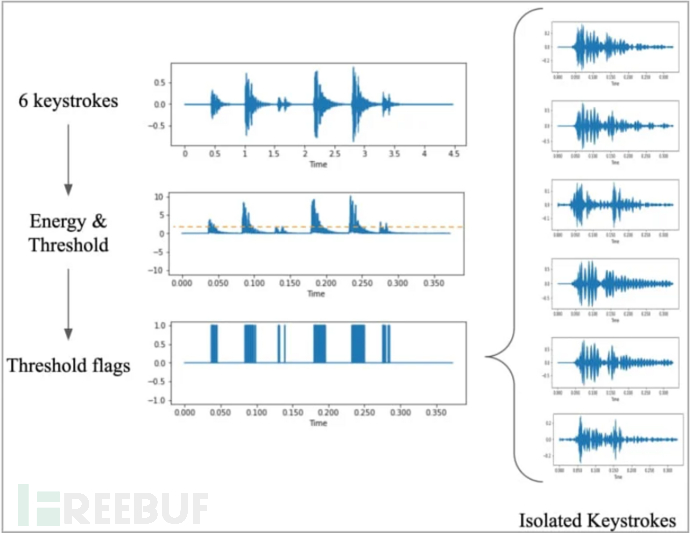

难以想象,看似无差别的键盘击键声音也能泄露输入的数据。来自英国大学的一组研究人员训练了一种深度学习模型,该模型可利用麦克风记录并分析键盘击键的声音,以此来窃取目标设备中的数据,准确率高达 95%。

这种攻击所需要的声音采集可谓相当容易,因为现实中的大量场景往往都拥有可以录制高质量音频的录音设备,声学攻击变得更加简单。

因为训练算法的需要,攻击的第一步要记录目标键盘上一定次数的击键声音,录音设备可以是附近手机内的麦克风,此时,该手机可能已经感染可调用麦克风权限的恶意软件,或者可通过ZOOM等会议软件,利用远程会议等渠道记录目标的键盘击键声音。

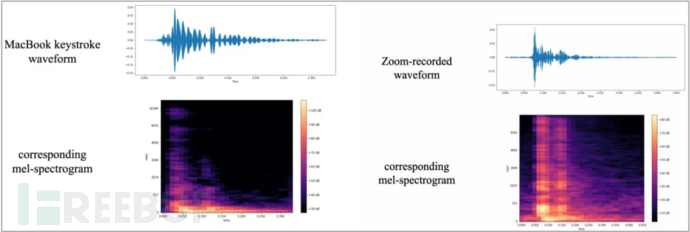

研究人员以MacBook为实验对象,在其36个按键上分别按压25次产生的声音来收集训练数据,录音设备则是一台距离MacBook 17 厘米处的 iPhone 13 mini。随后,从记录中生成波形和频谱图,将每个按键的可识别差异可视化,并执行特定的数据处理步骤以增强可用于识别击键的信号。

对击键音频进行采样

生成的频谱图

频谱图被用来训练称之为CoAtNet的图像分类器,该过程需要对相关参数进行一些实验,直到获得最佳预测精度结果。实验中结果显示,在直接调用iPhone麦克风的情况下,CoANet记录的准确率达到 95%,而通过 Zoom 记录的准确率为 93%。Skype 的准确率较低,但仍然可用,为 91.7%。

如此高的准确率无疑对用户的数据安全构成一定威胁,造成账户密码、私密聊天等信息的泄露。此外,即使是一些非常安静的键盘,攻击模型也被证明非常有效,因此在机械键盘上添加消音器或给键盘贴膜不太可能有效遏制声音信息的泄露。

研究人员建议尝试改变打字风格,或使用软件重现击键声音、白噪声以及基于软件的击键音频过滤器,最好在可行的情况下采用生物识别身份验证,利用密码管理器来避免手动输入敏感信息。

电源指示灯的闪烁也能泄露密码

来自内盖夫本古里安大学和康奈尔大学的研究人员发现,通过分析设备电源 LED 指示灯的变化竟然也能破解设备密钥。

研究人员表示,CPU 执行的密码计算会改变设备的功耗,从而影响设备电源 LED 的亮度。通过利用这一观察结果,攻击者可以利用视频摄像设备,如联网的监控摄像头,从智能卡读卡器中提取加密密钥。

具体来说,基于视频的密码分析是通过获取 LED 亮度快速变化的视频片段,并利用摄像机的滚动快门效果捕获物理发射来完成。这是由于功率LED直接连接到电路的电源线,而电路缺乏有效的手段(例如滤波器、稳压器)来解耦与功耗的相关性。

在一次模拟测试中,研究人员通过分析被劫持的联网安全摄像头所拍摄到的电源LED闪烁视频片段,从一张智能卡中恢复了256位ECDSA密钥;第二次测试则是从三星Galaxy S8手机中提取378位的SIKE密钥,方法是将iPhone 13的摄像头对准连接到USB集线器的罗技Z120扬声器的电源LED灯进行拍摄,该集线器也被用来给手机充电。

该攻击手法也存在一些限制条件,比如需要将摄像头放置在一定距离内,并能够直接看到电源 LED指示灯,且记录时长不得少于65分钟。但该研究示了一个基于功耗的旁路通道,能够泄露可用于密码分析的敏感信息。

无线充电器操纵手机语音助手

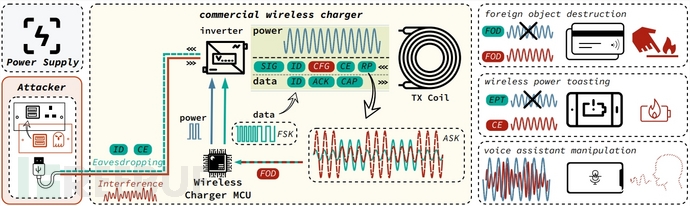

佛罗里达大学和 CertiK近期的一项学术研究表明,名为“VoltSchemer”的新攻击利用电磁干扰,可以让现成的无线充电器操纵智能手机的语音助手。

这种近乎有些科幻的方式被研究人员描述为一种利用电磁干扰来操纵充电器行为的攻击。无线充电通常依靠电磁感应原理,利用电磁场在两个物体之间传输能量。充电器包含一个发射器线圈,交流电流经其中以产生振荡磁场,智能手机包含一个接收器线圈,可捕获磁场能量并将其转换为电能为电池充电。攻击者可以操纵充电器输入端提供的电压,并微调电压波动(噪声),以产生干扰信号,从而改变所生成磁场的特性。电压操纵可以通过插入设备来引入,不需要对充电器进行物理修改或对智能手机设备进行软件感染。

VoltSchemer 攻击概述

研究人员表示,这种噪声信号会干扰充电器和智能手机之间的常规数据交换,二者都使用管理充电过程的微控制器,从而能够扭曲电源信号并破坏高精度传输的数据。从本质上讲,VoltSchemer 利用了无线充电系统硬件设计和管理其通信的协议中的安全缺陷。

为了能够控制语音助手,研究人员向 iOS (Siri) 和安卓 (Google Assistant) 上的助手发送听不见的语音命令,并证实可以通过在充电站范围内传输的噪声信号注入一系列语音命令,实现呼叫发起、浏览网站或启动应用程序。

这种攻击手法的局限性在于攻击者首先必须记录目标的激活命令,然后添加到电源适配器的输出语音信号中。其中在 10kHz 以下的频段中包含最重要的信息。值得注意的是,引入恶意电压波动的插入设备可以伪装成任何合法配件,通过各种方式分发,例如促销赠品、二手产品等。

侧信道攻击需引起重视

上述让人难以想象的攻击方式几乎都可以用一个专门的名词——侧信道攻击(SCA,亦称旁路攻击、边信道攻击)来形容。它最早诞生于上世纪90年代,指主要通过利用非预期的信息泄露来间接窃取信息。换句话说,侧信道攻击不通过直接窃取的方式来获得信息,而是通过一些 "旁门左道 "的方式进行。

侧信道攻击的预防难点在于它利用了设备无意且在很大程度上无法避免的行为,比如手机环境光传感器记录光线变化、打字时键盘产生的敲击音以及电源指示灯的闪烁,这些特征是设备正常工作运转的必然属性。虽然可以采取一些措施对一些外在表象进行掩盖,但本质上无法彻底消除。

另一方面,侧信道攻击的非侵入性让攻击者大多无需对目标设备进行干预,也很难在事后调查出攻击过程的蛛丝马迹,因此,其高度的隐匿性让受害者从攻击开始到结束都毫无感知或察觉。

而随着人工智能的发展,机器学习也让侧信道攻击变得越发强大,例如,深度学习模型可以用于分析处理器的运行数据,以识别和预测可能的侧信道攻击,并用于模拟和分析各种侧信道攻击的效果和可能的影响。由于深度学习对数据特征的敏感性,应用深度学习算法还可以有效提高侧信道攻击的效率和准确性。

侧信道攻击的防御思路

侧信道的防御难度要远远大于其实施攻击的难度,攻击可以只攻其一点,但是防御要兼顾方方面面。而侧信道防御的挑战在于难以设计出一个通用的框架来防御所有的攻击。侧信道防御技术通过在根源上消除侧信息泄漏、修改电路设计,增加噪声,使得侧信息少泄漏、加入掩码使得侧信息泄漏与运算无关、或者使用分级防御技术,使得攻击者无法利用有限的侧信息泄露恢复出关键的秘密信息,从而增加攻击难度。

针对单一侧信道攻击,防御措施有两类思路:第一类思路是去除侧信息的数据依赖性;第二类思路是通过掩盖侧信息,弱化其某些特征,使得攻击者难以分辨和利用。

在去除侧信息的数据依赖性方面,主要有对侧信息进行均衡化、转移侧信息的数据依赖性两种方法。在掩盖侧信息方面,主要有对侧信息进行随机化、加入噪声或屏蔽隔离技术,降低侧信息的信噪比两种方法。

目前,针对单个抽象层次的防御技术发展迅速,但是缺少将几种防御技术相结合的通用框架,不能保证防御对策对种类繁多的侧信道攻击方法都有效。侧信道防御技术的可复合性和有效性目前仍然是有待持续研究和攻克的方向。

后记

虽然任何设备的运转都有其外在表象,这些表象特征难以消除,也许在某一天就会被聪明的攻击者利用,沦为侧信道攻击的新手法。防范侧信道攻击就如同抵御勒索软件一样,似乎又是一场暂时还看不到头的持久战。

无疑,侧信道攻击让安全防御人员更加清楚地意识到网络威胁的广泛性和复杂性,还存在众多未被发现或注意到的防御死角,意味着不仅需要针对传统的网络攻击手段继续加强防护,同时也要重视那些微小却可能带来巨大危害的侧信道攻击,唯有不断强化安全意识,尽力采取有力的防范措施,才能更好地保护隐私和数据安全。

参考资料:

Researchers Find Way to Recover Cryptographic Keys by Analyzing LED Flickers

New acoustic attack steals data from keystrokes with 95% accuracy

Smartphone ambient light sensors allow spying

VoltSchemer attacks use wireless chargers to inject voice commands, fry phones