本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

概述

近期,研究人员发现CL0P勒索软件组织在成功从数千家企业窃取数据之后,开始使用Torrent(种子)来传播窃取到的数据,在这篇报告中我们将披露CL0P勒索软件组织所使用的技术,以供广大研究人员学习和分析。

2023年以来,CL0P勒索软件组织一直都积极地在泄漏网站上发布受害用户的数据,其积极程度仅次于LockBit。CL0P的种子基础设施也给我们提供了一个绝佳的视角去了解该组织的工作机制以及所使用的技术。通过分析现有的Torrent种子基础设施(托管被盗数据),也能够帮助我们更好地去抵御该组织的攻击。

CL0P和MOVEit Transfer漏洞

在2023年5月底,Progress旗下的一款名为MOVEit的产品被曝存在0 day安全漏洞,而CL0P一直都在利用该漏洞实施攻击。根据CISA的调查,已经有超过12000家企业(美国至少3000家,全球其他地区至少8000家)受到了该组织的影响。

值得一提的是,CL0P组织于2019年开始活跃至今,他们会使用非常专业的技术从目标用户窃取数据,然后通过发布部分泄漏数据来威胁他们交付数据赎金。在该组织的活动中,目标用户更愿意支付数据赎金,而不会选择冒风险,因为数据泄露之后所带来的损失会大得多。

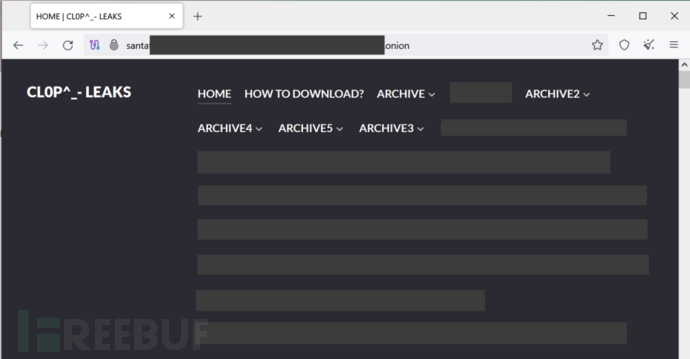

这些泄漏数据会被发布在一个名为“leak site”的网站,该网站通过Tor网络进行服务托管,这也使得CL0P可以一直保持“相对的”匿名性:

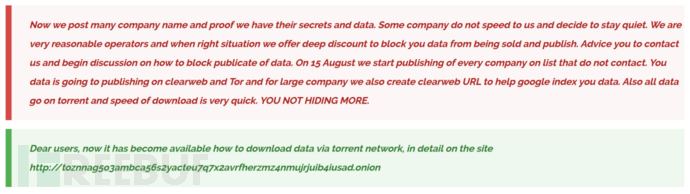

如果你使用过Tor网络,你就会发现用它来下载数据是非常慢的,为了解决这个问题,CL0P与2023年8月15日发布了一篇公告,声称他们将通过大量新的技术(包括Torrent种子)来发布被盗数据,这些方法将利用点到点文件交换等技术提升数据下载的速度:

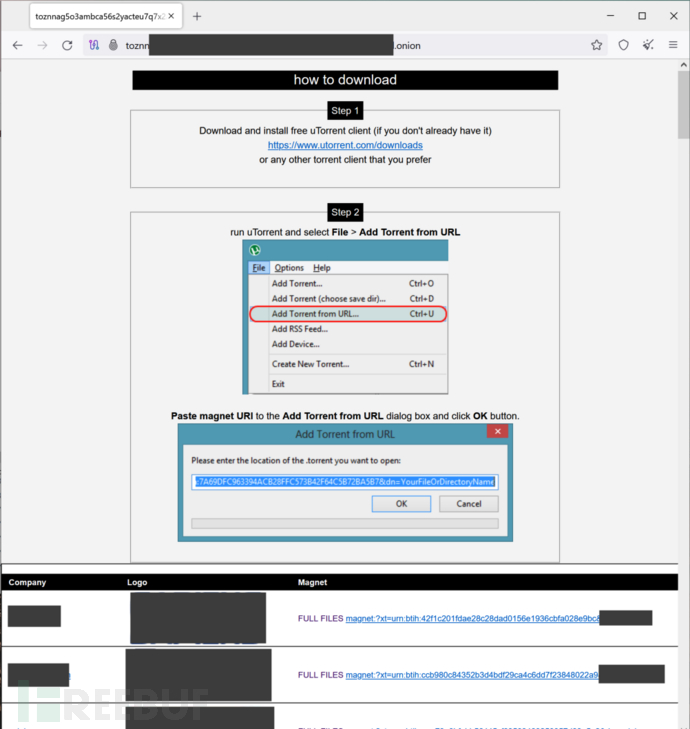

随后,他们便开发了一个新的泄漏网站来管理magnet磁力链接。如果目标用户拒绝支付数据赎金,那么CL0P每天都会使用这种方法发布一些新的被盗数据集:

接下来,我们将通过识别和分析这些Torrent种子来深入了解CL0P勒索软件的活动。

Torrent种子

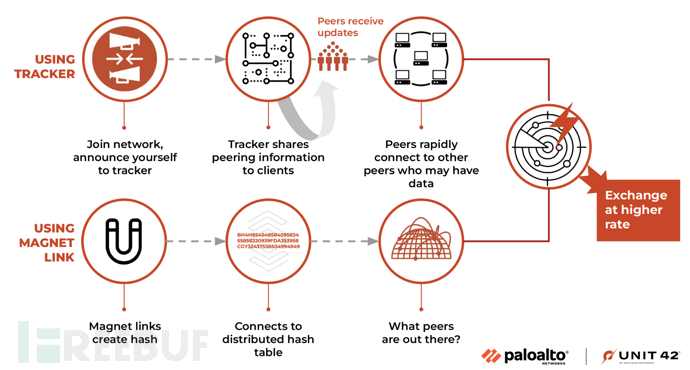

我们要知道的Torrent有两种类型,一种是torrent文件,这也是很多人比较熟悉的,另一种就是magnet磁力链接。Torrent文件包含了跟一个Tracker相关的部分信息,当你加入Torrent之后,你将会通知Tracker。

接下来,这个Tracker将会将对等信息共享给客户端,这样它们就可以定期接收跟其他节点(也想要下载数据的终端)相关的更新信息了,这样就能够有效地提升数据下载速度。

Magnet磁力链接跟Torrent文件类似,但它们不包含任何与Tracker相关的信息。当客户端加载一个磁力链接后,它将包含一个跟目标文件相关的哈希,它将使用这个哈希来识别数据种子。

下图显示的是Torrent文件与Magnet链接之间的差异对比:

而这种去中心化的技术正是CL0P选择用来发布泄漏数据的方法。

技术分析

正如我们之前所说的,下载或访问速度是非常关键的。加入一个Torrent时会有一个很小的时间窗口,每过一秒钟,发现原始种子节点的可能性就会降低。为了解决这个问题,我们需要持续监控他们泄漏网站上新发布的泄漏数据,然后使用Magnet链接来启动对等(Peering)进程。

连接到Torrent之后,我们就可以监控对等节点,直到我们发现第一个显示100%完成状态的节点。此时,我们就可以记录下信息并退出监控了。

当我们连接到一个Torrent时,理想的输出结果如下:

$ cat pikachu.out | |||||

Address | Flags | Done | Down | Up | Client |

81.19.135.21 | DEHI | 100.0 | 0.0 | 0.0 | |

Transmission 3.00 | |||||

输出将包含下列内容:

1、连接对等节点的IP地址

2、对等节点状态的标记

3、完成百分比

4、上传/下载速度

5、Torrent客户端

DEHI标记包含下列含义:

1、“我”已经从对等节点开始下载数据(D)

2、使用了一个加密连接(E)

3、“我”通过一个DHT节点获取到了对等节点(H)

4、对等节点时一个传入链接(I)

上述的所有信息在后续分析中都会非常有价值。

接下来,我在监控到网站发布新的泄漏数据之后,我连接到了一个100%完成状态的单个对等节点,并可以假设这是一个原始种子。

下面的两个表格中显示的是我两次测试的输出结果:

$ cat squirtle.out | |||||

Address | Flags | Done | Down | Up | Client |

5.62.43[.]184 | D?EHI | 0.0 | 0.0 | 0.0 | µTorrent 3.6.0 |

85.12.61[.]195 | TDHI | 0.0 | 0.0 | 0.0 | qBittorrent 4.5.4 |

96.241.165[.]117 | TDHI | 0.0 | 0.0 | 0.0 | BitWombat 1.3.0.2 |

113.30.151[.]125 | TD?EHI | 0.0 | 0.0 | 0.0 | BitTorrent 7.0.0 |

151.20.161[.]85 | DEHI | 100.0 | 0.0 | 0.0 | Transmission 2.93 |

178.62.25[.]161 | TDHI | 0.0 | 0.0 | 0.0 | qBittorrent 4.4.1 |

183.60.144[.]94 | TDHI | 0.0 | 0.0 | 0.0 | libtorrent (Rasterbar) 2.0.7 |

187.170.4[.]251 | DEHI | 100.0 | 0.0 | 0.0 | Transmission 2.93 |

192.142.226[.]133 | D?EHI | 0.0 | 0.0 | 0.0 | µTorrent 3.6.0 |

195.94.15[.]255 | D?EHI | 0.0 | 0.0 | 0.0 | µTorrent 3.6.0 |

223.109.147[.]211 | TDHI | 0.0 | 0.0 | 0.0 | libtorrent (Rasterbar) 2.0.7 |

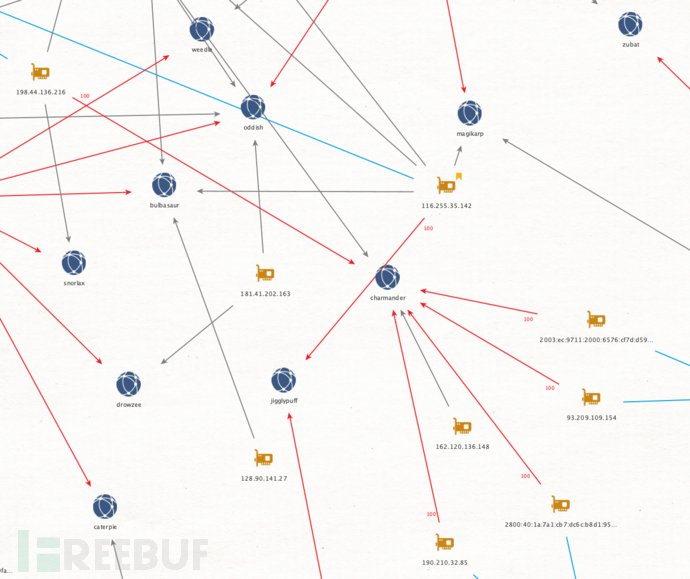

$ cat charmander.out | |||||

Address | Flags | Done | Down | Up | Client |

2003:ec:9711:2000:6576:cf7d:d597:cb42 | TDEI | 100.0 | 0.0 | 0.0 | Transmission 4.03 |

2800:40:1a:7a1:cb7:dc6c:b8d1:9593 | TDEH | 100.0 | 0.0 | 0.0 | qBittorrent 4.6.0 |

2a01:e0a:aa4:7b30:c87b:ad9b:7a44:2692 | TDEH | 0.0 | 0.0 | 0.0 | qBittorrent 4.5.4 |

93.209.109[.]154 | DEI | 100.0 | 0.0 | 0.0 | Transmission 4.03 |

162.120.136[.]148 | TD?EH | 0.0 | 0.0 | 0.0 | µTorrent 3.6.0 |

190.210.32[.]85 | DEHI | 100.0 | 0.0 | 0.0 | qBittorrent 4.6.0 |

198.44.136[.]216 | TDEHI | 100.0 | 0.0 | 0.0 | qBittorrent 4.5.4 |

在上面两个实例中,有很多100%完成状态的对等节点,接下来我们就可以映射这些所有的对等节点了。

映射对等节点

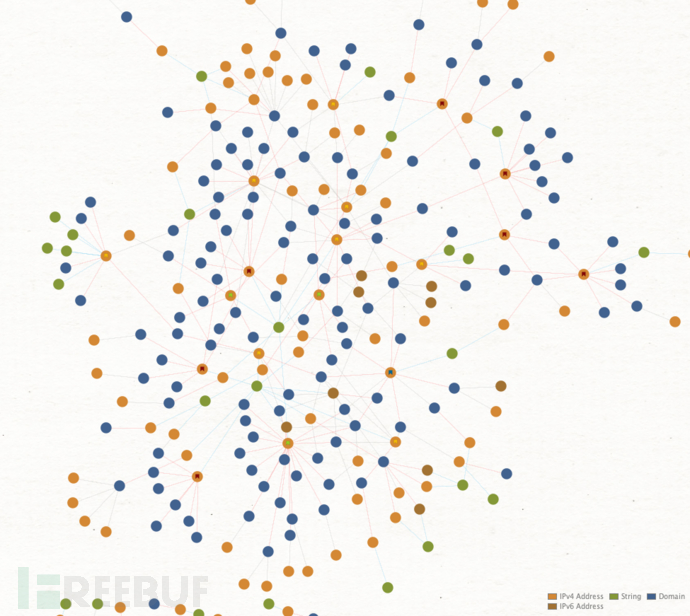

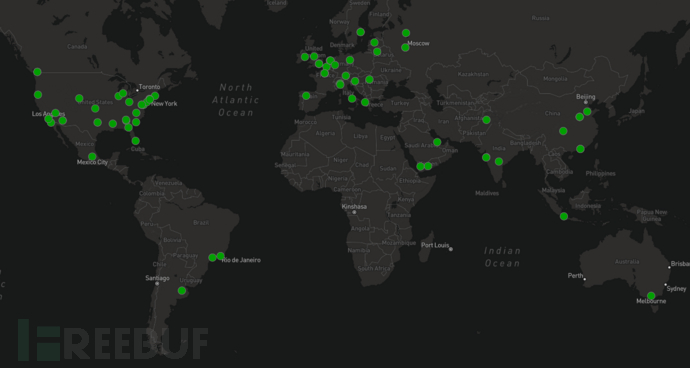

下图显示的是对等节点的映射图:

其中我们关注下列数据点:

1、对等节点的地址

2、目标用户

3、客户端

连接到这些节点后,我们就可以快速识别并映射出IP地址:

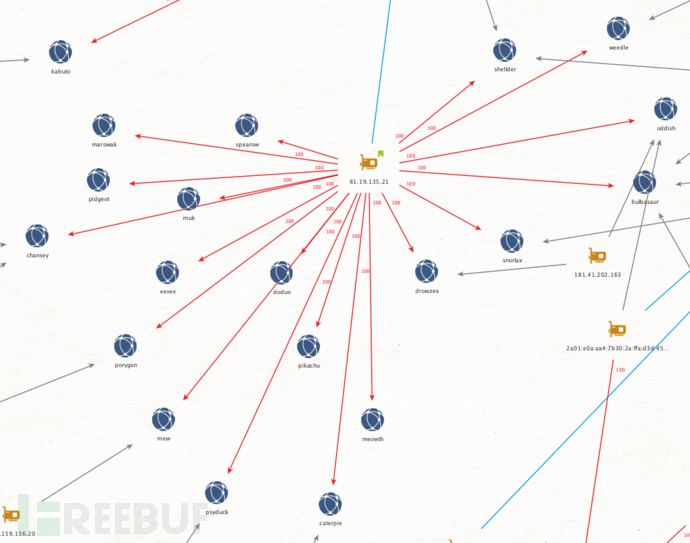

我们以81.19.135[.]21为例,我们可以看到一个很有可能是种子的对等节点:

一个高度疑似原始种子的对等节点不仅需要拥有大量的100%完成状态的种子,而且还需要记录大量目标用户的信息。

种子分析

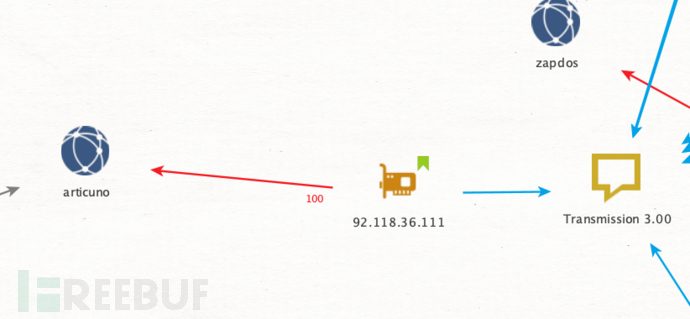

接下来,我们以92.118.36[.]111为例:

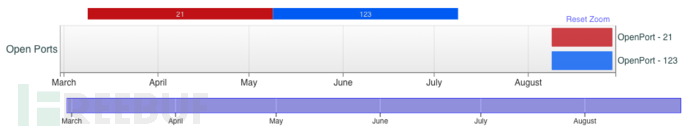

我们通过分析后发现,这个种子节点位于荷兰的阿姆斯特丹,运营商为StreamHost。这个Torrent使用了Transmission 3.00客户端字符串,并且从8月9日开始就有类似的FTP访问行为:

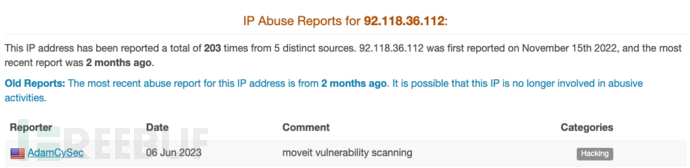

在搜索该IP地址时,我们发现了这个地址在2023年6月初就曾利用过MOVEit漏洞执行攻击,而CL0P也是利用该漏洞来窃取数据的:

下图显示的是对等节点分布地理位置图:

技术分析结果

原始种子数量总共5个:

81.19.135[.]21

81.19.135[.]25

81.19.135[.]31

95.215.0[.]76

92.118.36[.]111

高度可疑种子:

81.19.135[.]11

95.215.1[.]221

Magnet链接总数:192

100%完成状态对等节点:146

参考来源

https://unit42.paloaltonetworks.com/cl0p-group-distributes-ransomware-data-with-torrents/