本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

谷歌是世界上最大的互联网公司之一,随着谷歌全球化的发展,多元化的办公业态开始形成,基于传统观念的“边界防御“模型面临巨大的安全挑战,所以谷歌从2011年开始探索、实践全新的零信任架构,直至2017年全部完成零信任架构的改造。历时七年的时间,完成了这次巨大的安全飞跃。

“BeyondCorp“计划正式此次零信任改造的项目代号,从字面上理解就是beyond+corporation(超出公司),正式响应全球化的移动办公业态,越来越多的业务访问超出公司的边界。2014年谷歌发表了6篇论文,系统性的阐述谷歌在零信任改造实践过程中采取的架构设计、遇到的一些问题以及总结的一些经验,本文结合自身的工作实践经验,谈谈我对google零信任架构的分析和解读,帮助大家更系统性的、全面化的理解google到底是如何实施零信任的,以及和云安全联盟推崇的SDP架构它们之间的区别有何不同?

1、谷歌零信任设计架构

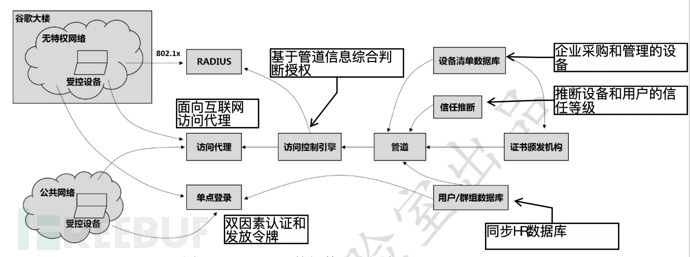

下图相信大家很熟悉,是谷歌零信任架构的核心组件以及访问业务访问流,很多人一眼看到这个图可能头有些大,本节将对beyondcorp访问流程做一个详细的描述。

这张图应该怎么看,首先我们先明确主客体:用户、终端和应用(这不就是零信任典型的访问架构么!)。只不过用户和应用在上图中并没有体现,所以很多人看的时候有些迷糊。我们基于主、客体来分析上面的整个过程,并将相关的概念穿插在业务访问过程中。首先对于用户而言,整体上可以划分两类:总部员工(也就是谷歌大楼内的员工)和分支员工(非谷歌大楼内的其他员工)。基于这两类客户它们的访问流程如下:

1.1外部员工访问流程

第一步:外部员工可以从任意的公共网络去访问某谷歌某业务系统A(假设域名地址为www.market.google.com),首先要访问域名解析服务器DNS,经过DNS的解析会解析到代理网关的IP地址(google已经几乎把所有的内网业务域名都进行了DNS注册,通过CNAME指向代理网关IP地址),然后终端(也就是图中的受控设备)就会携带着证书信息就会访问代理网关。这里出现了第一个关键组件,也就是受控设备,什么是受控设备?google的定义是凡是由企业采购并管理的设备称为受控设备。那么怎么证明你是受控的设备,很简单谷歌会给每一个设备(这里指的就是终端)颁发一个设备证书,这个证书记录了设备的必要的信息,当然谷歌有严格的颁发证书标准,只有在设备清单数据库中(该数据库记录了所有的设备来源从采购到使用,以及设备状态信息)且该设备状态、信息是正确的情况下才给该设备颁发证书,它就属于受控设备了。证书由谁颁发,就是图中的证书颁发机构,证书颁发机构会给google颁发证书,以证明google是合法的,然后再由google颁发给设备,证明设备是可信的。

第二步:代理网关接到这个请求后,无法识别,就重定向到单点登录系统,员工通过双因素认证确认了该员工身份,就给他颁发一个令牌(就是一串数字/字符串,英文名token),然后再次重定向到代理网关这边;这里出现了第二个关键组件代理网关。代理网安其实比较简单,就是代理后端所有的应用系统,让业务系统全部隐藏在后端(所以无论你访问谷歌的任何内网业务,全部会解析到代理网关的IP,对于互联网而言业务系统是隐身的),他是