0 事件概述

2022年8月17日早上5点,一个名为“aldkalskmc”的用户在breached论坛上发布了一则消息,称他目前拥有“700个中国zf和企业办公系统的RDP权限”。包括金蝶、用友等oa系统和服务器的3389权限。不仅可以直接拖库拿数据,还可以植入木马加密勒索。

截至2022年8月22日,该贴已被删除。

1 真实性验证

作者试图使用邮箱与其联系并请求测试其中一个系统,以验证内容的真实性,此人于2022年8月17日当天回复表示:

发布者表示需要带价与他协商,他会提供测试目标,测试方式是提供截图和视频。

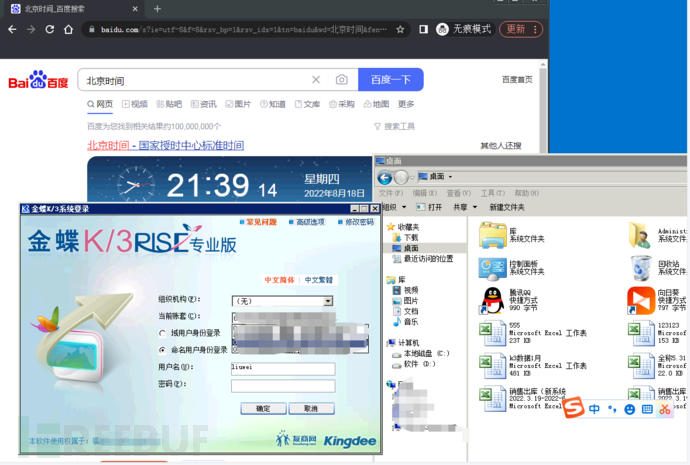

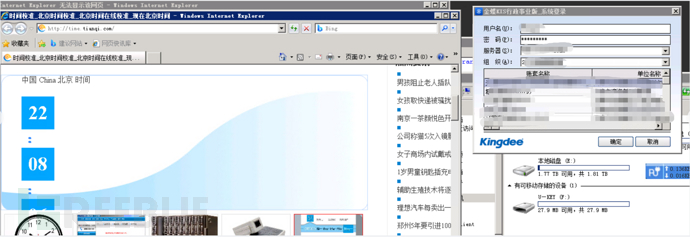

后续作者与其沟通报价后获取到了几个系统的验证截图如下:

根据发布者验证情况,推测其真实性较高,获取到RDP的危害较大,容易被植入勒索软件或直接进行数据拖库。

2 泄露情况

检查此人发布的列表清单,发现其列出了495家企业或zf单位,没有论坛上提到的700+那么多,推测可能有些企业或单位不止一个OA被攻破。

列表中是企业名称和注册资本,可以比较清晰的看出哪些企业比较大型,疑似方便攻击者针对这些企业进行定向勒索要价,有些外资企业还特别标明了美元、日元等。

列表中企业涉及到的省份城市包括但不限于山东、广东、重庆、浙江、山西、江苏、湖北、四川、陕西、新疆、香港、安徽、天津、河北、福建、河南、湖南、上海、北京等等,涉及到的单位有中国某研究院等。

3 发布者情况

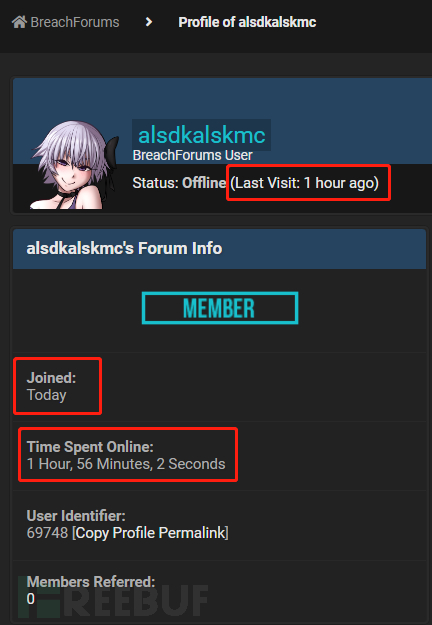

根据此人发布时间来看

位于UTC+8的凌晨5点13分,不像正常作息时间,不排除当天进行熬夜的可能或混淆研究人员的视线。

根据此人账号信息来看

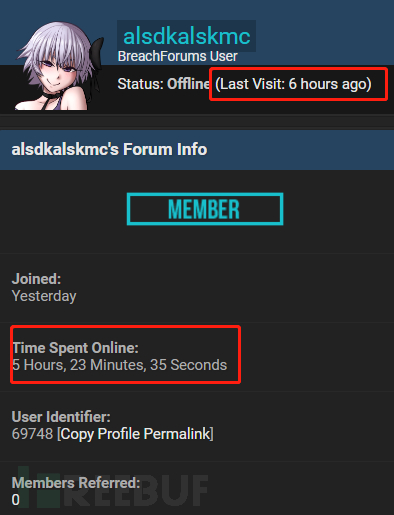

截止至8月17日下午5点,距发布时间12小时后,此人状态如下:

上次访问时间是UTC+8的下午16点,暂不清楚之前是否访问过,此人在这12小时中仅在线1小时56分钟,推测这段时间覆盖了休息时间。

截止至8月18日早上9点35分,此人状态如下:

上次访问是UTC+8的凌晨3点左右,也就是他从UTC+8的下午16点至凌晨3点9个小时中,增加了3个小时的访问时长,并且在18点回复了作者发的邮件,推测该时间不是此人的休息时间。

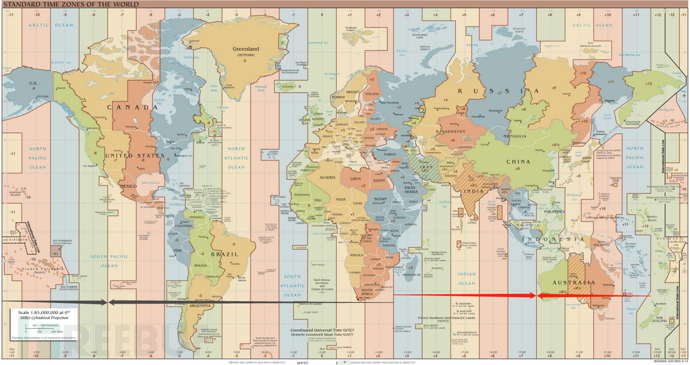

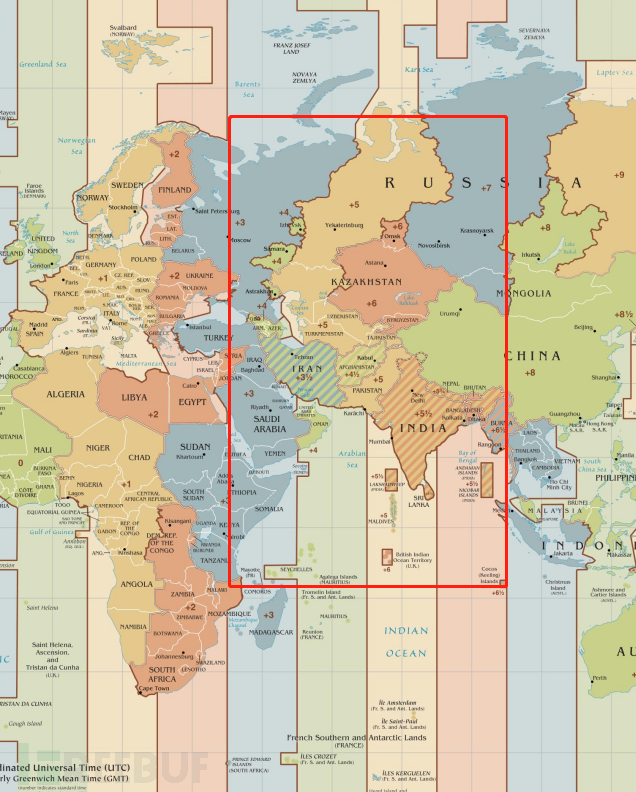

因此假设发布者在6小时前开始休息,休息时间是发布者时区的11点-2点时间段内的话,则攻击者可能位于下图红色方框内,印度、俄罗斯、中国境内等也是有可能的。(说明发布数据的当天,这个人可能熬夜了~若此人3点睡觉,则包括了北京时间的UTC+8,作为一个黑客,此行不不无可能。)

此人后续又在8月19日凌晨3点最后一次访问暗网论坛(UTC+8)。

结合他17、18、19日三天,分别在凌晨5点,3点,3点睡觉,以及黑客的性质,此人的行为更像是第一天熬夜久了,后面两天不熬这么晚;因此此人很有可能在中国境内。

另外此人的账号注册日期为8月17日,发布的信息也是8月17日,推测此账号是特意为了发布信息而创建的,暂不清楚是小号还是此前没用过这个平台。

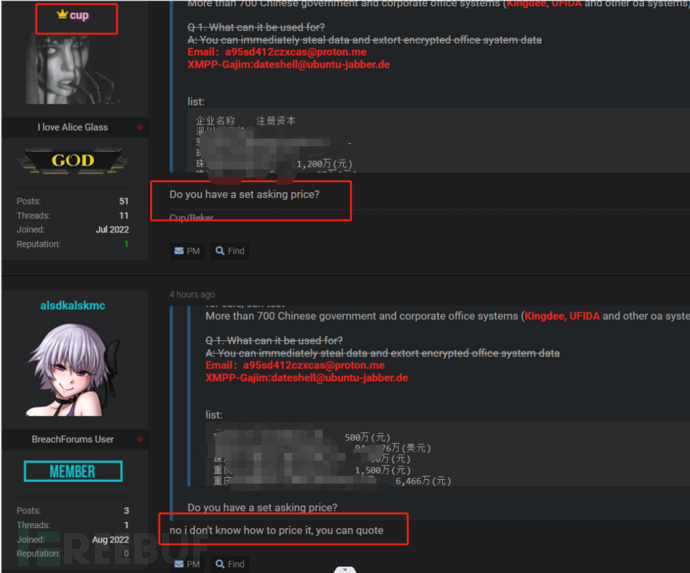

根据此人与其他人互动信息来看

此人在帖子下方与一个名为“cup”的用户聊天提到他不知这批信息的价值是多少,如何定价,并希望买家能报价。最后“cup”表示他会询问更有经验的人这批信息的价格再回来报价。

由此推测发布者并不多接触此类数据贩卖的交易,新注册账号可能是之前没用过这个论坛。

根据此人英文程度来看

根据此人英文程度来看

经过作者与发布者的几段邮件对话,看出这个人英文水平较为一般,疑似使用翻译软件后再调整个别字词进行英文交流,是中国人的可能性较高。

4 后记

若事件属实,黑客拿到这么多家企业的权限肯定是通过脚本批量发现,更有可能还是通过已知OA系统漏洞批量打进来的。企业和部门可以自查内部办公系统的3389权限,及时更新各OA系统的版本并修复已知漏洞,无论真假,都可以降低此次泄露带来的影响。

另外攻击者已经获取到了这么多加公司的RDP权限,不排除此人直接进行加密勒索攻击的可能,需要多加注意。

breached链接:

https://breached.to/Thread-700-Chinese-gov-and-corporate-office-systems-RDP(已失效)

欢迎各位大佬关注同名公众号”狼蛛安全实验室“