ATT&CK框架为威胁狩猎提供了一个统一的术语系统来描述攻击者在做什么,这样信息安全人员就可以在一个通用的语境下来工作以及交流如何处理它。MITRE使用ATT&CK框架来建议组织如何提高他们的检测能力,并使攻击者更难以隐藏。这个框架是开源的,并得到了威胁情报社区的广泛支持,具体内容可以访问MITRE的网站(attack.mitre.org)以获取更多的信息。

ATT&CK的最佳实践

MITRE的ATT&CK框架包含了如下几个方面的最佳实践:

- 检测和威胁狩猎

- 评估和工程

- 威胁情报

- 对手模拟

ATT&CK框架的最佳实践是使用它来理解防御对于每种攻击行为的性质。资深安全分析师们认为,针对ATT&CK框架的测试“为用户提供了一个需要集中注意力和资源的采购清单”。

如果安全管理中心(SOC)或安全态势感知平台已经使用了一个Kill-Chain模型,那么ATT&CK框架也可以很好地协调使用。ATT&CK研究了攻击者在网络杀伤链上的执行方式,而ATT&CK框架使其更具体化,即细粒度更细,并允许威胁猎手对这些信息进行测试和操作。

上述这些工作都是为了测试用户网络的防御能力,ATT&CK框架提供了统一的对结果进行分类的方法,这样安全建设者可以确定优化网络安全的重点。

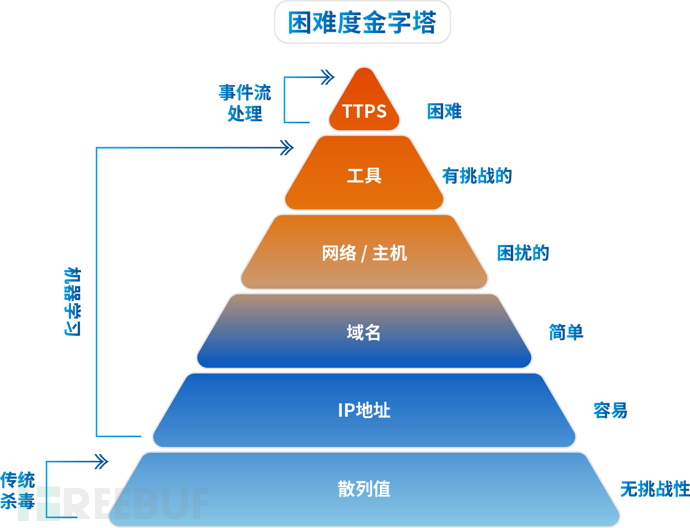

图1 威胁发现困难度金字塔

现代安全管理中心(SOC)需要ATT&CK的最佳实践

安全运维或分析人员一般都熟知典型的被动响应式(Reactive)安全管理中心的工作流,如下:

- 系统生成警报

- 安全分类分析

- 上报调查或结案

这种分层系统在现实的安全管理工作中非常普遍,但随着黑客武器工具以及威胁形势的发展,SOC工作流程应亟需改变以应对不断变化的外部要求,即目前用户在安全工作中,要求SOC的工作流改变为更加主动(Proactive,又称作前摄的)的方式:

- 持续监控

- 触发安全问题分诊、上报和调查程序等动作

- 继而引发新一轮的威胁追捕,这需要检索过往威胁情报数据的过程开始,一旦有了这些数据,安全分析就有了主动使用数据的能力

网上有一个关于ATT&CK提供了一个很好的例子,说明如何使用PowerShell在横向移动的分类中使用这种新的主动工作流。

威胁狩猎能力成熟的关键方面

威胁狩猎能力成熟的关键方面包括:

- 尽早关注安全数据——若使威胁狩猎计划成熟,需要在过程的早期关注数据收集,然后对数据进行过滤和优化,以发现存在威胁的行为,其关键是要发现什么威胁对企业是最为重要的,但不要试图广泛撒网;

- 在抑制威胁方面需要讲究策略——需要一个过程来记录为什么某些威胁应被抑制,这样即使当安全运维团队发生变化时,抑制威胁的逻辑也不会发生丢失或变化;

- 使用ATT&CK计分机制进行评价——计分机制是一个很好的方式,既可以证明改进,也可以向上级管理层传达安全建设等方面存在的差距。

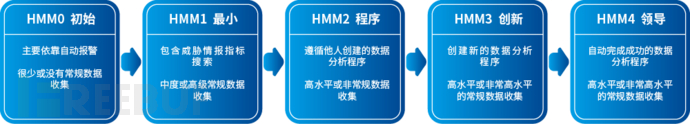

了解在威胁狩猎成熟度模型中的位置很重要,但更重要的是了解可以从何处获得投资。ATT&CK框架提供了一个模型(图2),帮助更好地理解这一点,并采取行动,进一步完善威胁狩猎计划。

图2 威胁狩猎成熟度模型

尽管ATT&CK框架提供了最佳实践,但需要记住的是威胁狩猎团队的建设和狩猎过程是迭代的、持续演进的,这个过程是没有终结点。ATT&CK框架可以帮助安全分析师们提高狩猎的速度、准确性并不断优化狩猎的步骤,这将使防御体系得到更高级别的保护,以抵御各种不断演进的网络攻击者行为。