本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文从运营角度谈数据资产的安全治理,通过平台化能力实现对涉敏资产识别、评估风险,及一系列治理措施达到风险收敛目的。

基本定义

数据资产1:拥有数据权属、有价值、可计量、可读取的网络空间中的数据集,数据资产有物理属性、存在属性和信息属性。

数据资产2:数据资产是指由个人或企业拥有或者控制的,能够为企业带来未来经济利益的,以物理或电子的方式记录的数据资源。

一、目标与价值

使用《金字塔原理》中的SCAQ方法来说明为什么要做这件事?

S(Situation)情景:这次数据泄露是因为这个接口没有鉴权并且过度暴露了敏感数据。

C(Complication)冲突:公司涉敏资产安全可控吗?它们在哪里、有什么风险、是否有保护措施都不是很清楚。

Q(Question)疑问:有什么办法能全局收敛这类风险呢?

A(Answer)回答:我们的解决方案是通过建立资产平台、建设统一的涉敏资产识别能力,对涉敏资产进行风险评估,推动方案措施落地持续收敛风险。

价值体现:

业务方:为业务方提供全局视角的敏感数据资产及风险趋势,为风险处置提供决策依据,为业务健康发展提供保障。

安全团队:为安全团队基于数据资产的脆弱性分析、输出解决方案、收敛风险保护公司数据安全提供基础数据。

协作部门:为协同部门进行内部流程优化、外部合规提供基础数据。

二、业界思路

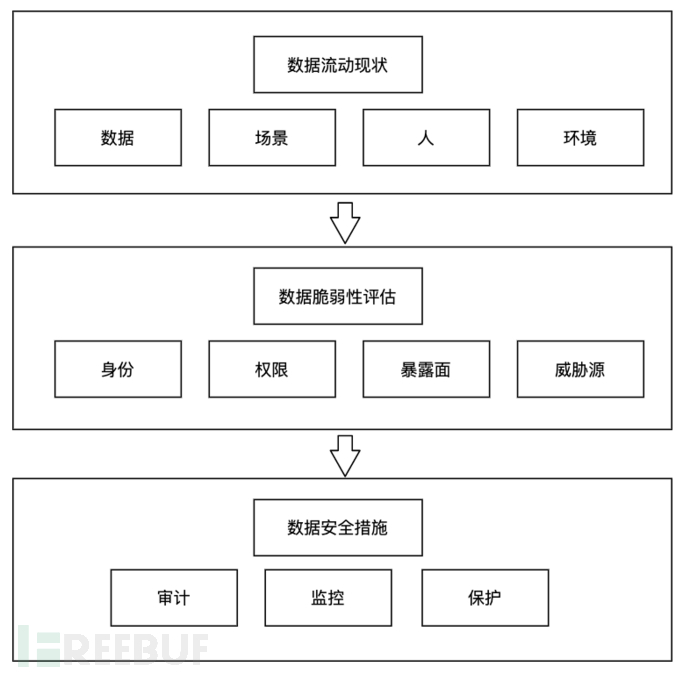

国外Gartner从调解业务和安全冲突,通过调研形成规则落实DSG数据安全治理框架,及微软主要从人员、流程,和技术这三个角度出发数据治理框架(DGPC),国内比较普遍的以某知为代表的,以数据为中心的数据安全治理实践,如下图。

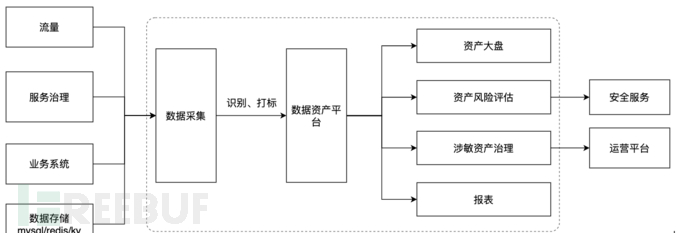

本文主要以敏感数据资产为中心,通过涉敏资产识别、评估风险,及一系列治理措施达到风险收敛目的。实际过程中考虑到企业内部服务间调用层级链路复杂及ROI,主要基于流量、数据存储在两个端侧建立涉敏资产库,提供敏感资产的动态更新维护、风险评估和持续治理的平台化能力,并为其他风险场景的识别提供基础数据输入。

本文主要以敏感数据资产为中心,通过涉敏资产识别、评估风险,及一系列治理措施达到风险收敛目的。实际过程中考虑到企业内部服务间调用层级链路复杂及ROI,主要基于流量、数据存储在两个端侧建立涉敏资产库,提供敏感资产的动态更新维护、风险评估和持续治理的平台化能力,并为其他风险场景的识别提供基础数据输入。

三、资产识别

涉敏资产识别,从实践来看,从流量、数据存储两个端侧分别进行识别效果较好,“流量端”主要基于特征规则识别流量中包含敏感字段的接口,如在请求request、响应response中包含个人信息等敏感字段的;“数据存储端”利用数据库敏感字段扫描工具进行扫描识别敏感表,然后建立敏感表与上层应用的直接调用关系,识别出“根”服务,进而通过“根”服务继续梳理出调用“根”服务的下游服务,与“流量侧”打通无缝对接上,进而形成涉敏服务调用链,即:涉敏数据库表-->“根”服务-->服务(省略中间件、缓存服务等)-->边界接口。业界传说的数据动态流图(数据流向态势感知)。

基础属性信息扩展,主要包括人、机器两方面的属性数据,结合基础服务,如服务治理获取对应资产的责任人的属性数据,如开发、产品、运营角色负责人及所属业务,机器属性数据,如机房、IP、主机名等。

业务属性收集,到目前为止我们已经基本掌握这些资产的基础信息了,如包含哪些敏感数据、是哪个业务的、及机房分布和IP等信息了,但还是不知道它具体服务什么业务场景的,这就涉及到它在业务场景中是否有存在其合理性了(合理性、必要性),对于存在其合理性的收集就需要通过工单收集(事后)或在事前可以复用机房到外网白名单审批来进行事前的业务问询和信息收集,在收集过程中对于存在但未必合理的涉敏资产,特别是对外暴露敏感数据的,可以要求业务进行下线、脱敏等最小化处理。

目前基于流量的涉敏字段主要是个人信息的识别,对于知识文档、业务GMV、日活等指标类敏感数据不在讨论范围。

四、风险评估

风险评估主要从数据安全视角出发,以满足业务需求的最小够用原则(数据最小化、权限最小化)、可追溯原则对涉敏资产进行风险评估。参考上文提到的涉敏数据链路,在数据存储层、服务调用、用户层交互等几个关键节点进行风险评估。风险评估一方面需要对风险进行全面准确的风险评估,同时将风险结果(风险大盘)同步至业务管理层,并取得对高危风险的一致认知,为后续风险治理和收敛提供保障。

存储层:涉敏数据的静态存储服务,包括线上DB、缓存、离线数仓等,涉及C端用户、B端商户、内部员工等敏感数据,主要面临风险:

涉敏字段明文存储,如个人信息字段明文存储;

存储数据访问权限过大,DBA账号有root权限,拥有数据的完全权限;

账号密码明文存储,如RDS之前存在数据库账号密码明文存储展示,DB账号密码在应用层明文存储存在风险;

服务层:服务层主要控制机制是服务鉴权, 来自上游应用的请求,一旦通过认证,即可获得明文数据的访问权限。服务层面临的主要风险包括:

接口提供敏感数据没有启用鉴权;

敏感数据明文形式传输;

业务场景启用数据缓存,这部分数据都是明文落地存储,运维人员可获取完整数据;

应用层:主要面向前端,为C端用户、B端商家、内部用户提供服务的(内外网)应用,风险类型和变化多端,主要面临的风险:

如订单信息、商家营业等信息过度暴露、外部爬取等;

认证、权限漏洞及系统漏洞;

第三方合作商数据缓存的外部风险;

五、安全治理

经过比较充分的风险评估后,其实治理方案的形成是比较容易制定的,如全站https化方案、服务鉴权方案、数据存储化加密方案等,但这些方案的推广落地却不一定非常容易,目前看下来大都来源于合规要求、或某次严重事件给业务带来的巨大压力下完成的。在数据安全治理推进中,除了上述提到的两个因素外,还有没有能为完成目标需要关注的因素呢?举例:

边界数据暴露风险

1.这个方向要取的的效果(目标)

1.1.边界(接口)暴露敏感数据可感知;

1.2.收敛边界风险接口(优先数据最小化、其次权限最小化);

2.衡量这个事情做的好不好(衡量指标)

2.1.风险接口收敛率;

2.2.敏感接口覆盖率、敏感数据流出最小化、高效运营、自动化验收;

3.达成目标的关键事项

事项达成的定义:

a.敏感接口识别(接口识别率、覆盖率)

b.业务属性收集(合理性、必要性,及对业务反馈的拷问)

c.敏感数据流出数据最小化

d.运营平台(高效运营、自动化验收)

外部依赖:流量数据、业务属性信息、业务资源(接口下线、限制字段、字段脱敏)

内部依赖:接口覆盖率、识别准确性、评估接口业务属性(合理性、必要性);

关键风险:业务属性信息(部分场景业务可能无法确认)

第一性原理思考:风险业务可感知、对业务侵入小、轻投入

在有了清晰的OKR外,工程化落地能力、自动化能力也是治理方案推进中的重要因素,毕竟在绝对的数量级面前靠人力是无法达成目标的。