云原生安全 | 容器安全技术路线探讨

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

上一篇文章分享了我对云原生的理解以及未来办公形态的展望,感兴趣的可以翻翻我的上一篇文章《先理解了云原生再谈容器安全》

本篇文章主要分享一下容器(云原生主要实现路径之一)主要面临的安全挑战以及一些应对措施。如果读者之前没有了解过云原生,这里我可能建议大家先去看我第一个帖子,否则下面的内容看起来就像看天书一样了。

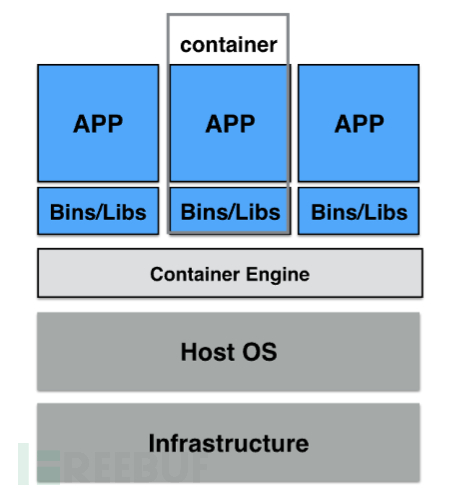

容器安全我们可以从容器的架构入手,这样理解起来可能比较简单,下图是典型的容器架构从上到下依次是:底层硬件、硬件操作系统OS和容器(包括容器引擎、独立的文件系统以及应用)。当然还包括更上一层的容器编排和调度工具kubernetes(K8s)。每一层都要面临相关的风险。后面一一做个详细的介绍。

1、基础设施的安全

这个大家都非常好理解,包括基础设施物理环境安全、硬件一些接口的安全以及硬件自身安全性(硬盘/CPU内存/电源等),和传统的网络安全没有任何差异。

2、主机操作系统的安全

因为容器要求的硬件操作系统必须是Linux,所以这就涉及到Linux系统安全,这个和传统的安全防护也没有太大的区别,通过做漏洞扫描、打补丁以及增加一些防护设备来识别和规避风险。

3、容器引擎(docker)的安全

终于来到不一样的地方了,容器的安全性如何保障,这要用到上一章节的知识了,我们知道容器引擎是通过Namespace和cgroup来实现资源隔离和控制的,所以每个容器的隔离性严格意义上是逻辑隔离的,远不及虚拟机(VM)的隔离效果。在2015年的LinuxCon NA大会上,Linux之父Linux Torvalds讲道:“安全问题的唯一正解在于允许那些(导致安全问题)得BU

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录