你们,还记得这个人吗?

当时视频一出来,可谓是满城风雨

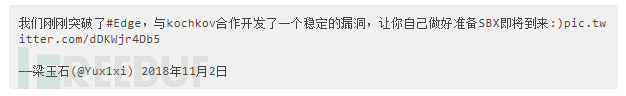

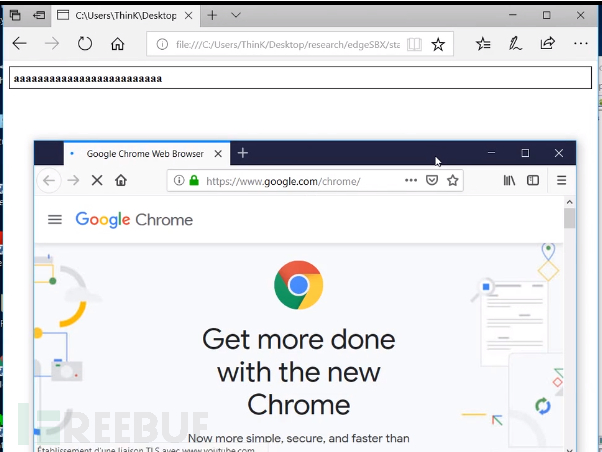

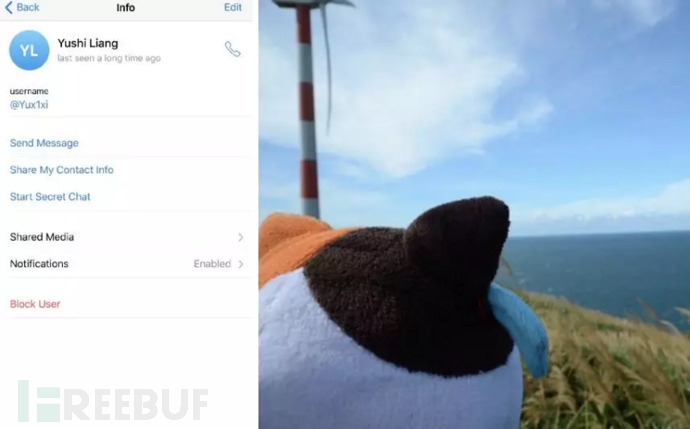

开发人员Yushi Liang告诉他的粉丝,他的目标是浏览器沙箱逃逸,而且他已经与Alexander Kochkov合作完成了这项工作。

现在这两位专家的努力编写的exploit还需要绕过“文本编辑器中的崩溃bug”,梁正在为此努力。

在与BleepingComputer的对话中,梁说他们专注于开发一个稳定的漏洞,并利用代码实现完全的沙箱逃逸。两人还在寻找一种方法,将执行权限升级到system,这就相当于完全控制机器。

专家在SensePost的Wadi Fuzzer实用工具的帮助下发现了零日漏洞。他告诉我们,他已经创建了验证他的发现的PoC(下面提供的演示)代码。

对了,还有各种版本的。

对了,还有各种版本的。

当时报道的链接如下:

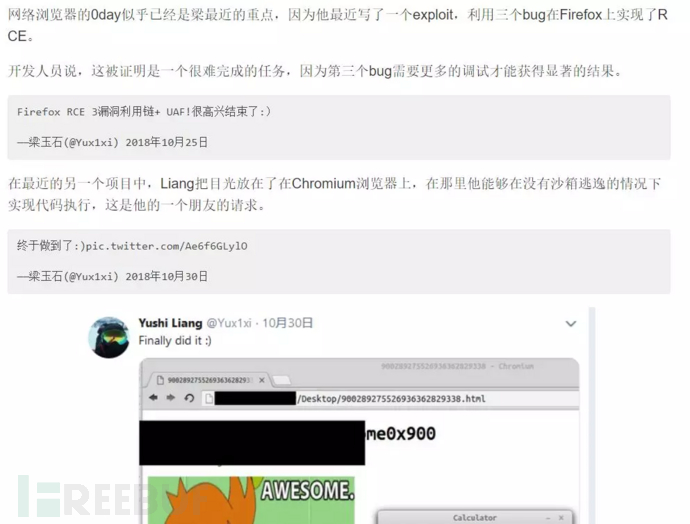

对了,还有前些天,火的不行的tor 0day, 然而今天,我才知道,这是一场惊天大骗局。

然而今天,我才知道,这是一场惊天大骗局。

这一切,都是他与alexkochkov伙同一起搞出来的一场闹剧(网上目前认为他们其实为同一个人)

这一切,都是他与alexkochkov伙同一起搞出来的一场闹剧(网上目前认为他们其实为同一个人)

而主要原因是一名疑似澳门的安全研究人员披露自己被Yushi Liang骗钱的全过程。

而主要原因是一名疑似澳门的安全研究人员披露自己被Yushi Liang骗钱的全过程。

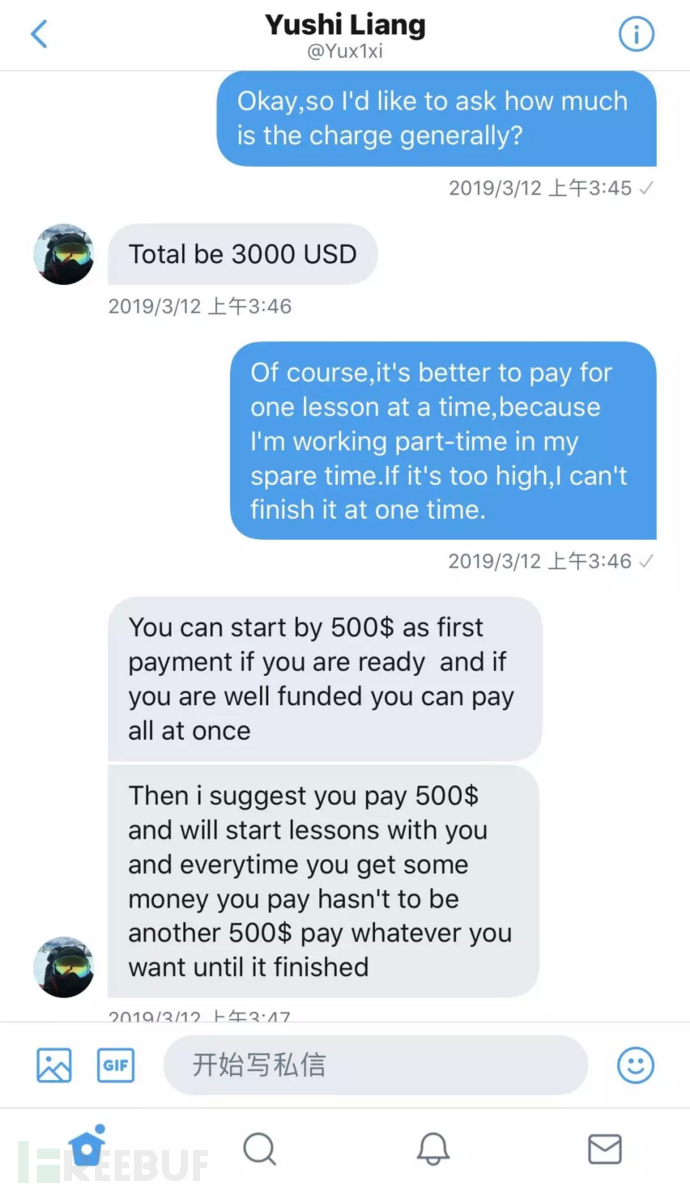

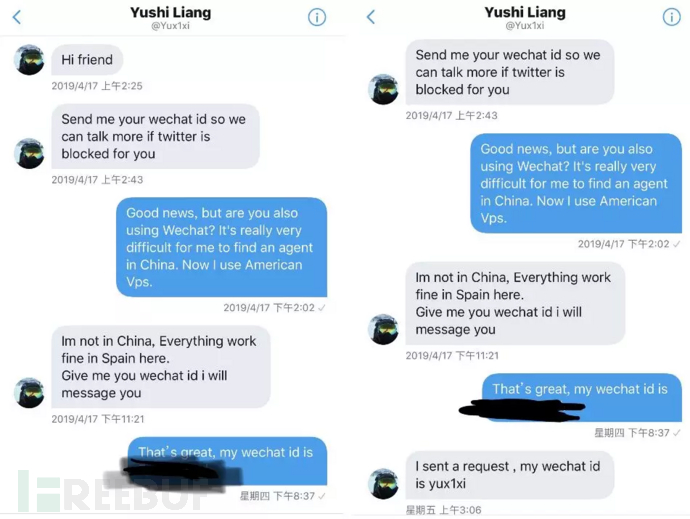

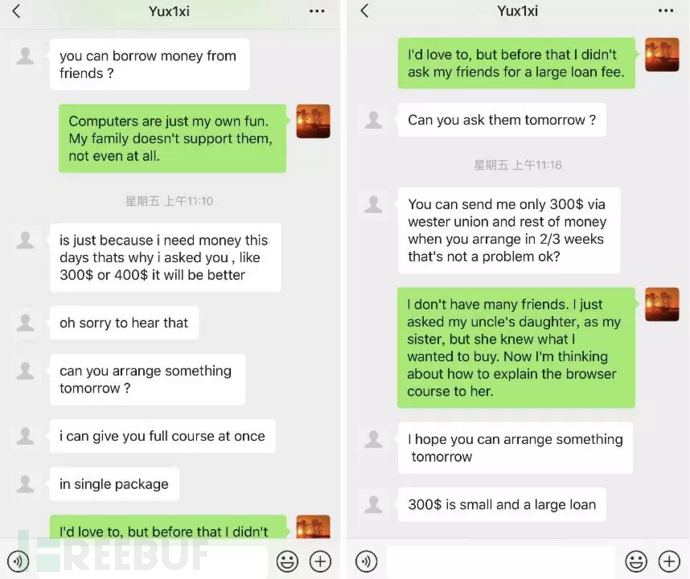

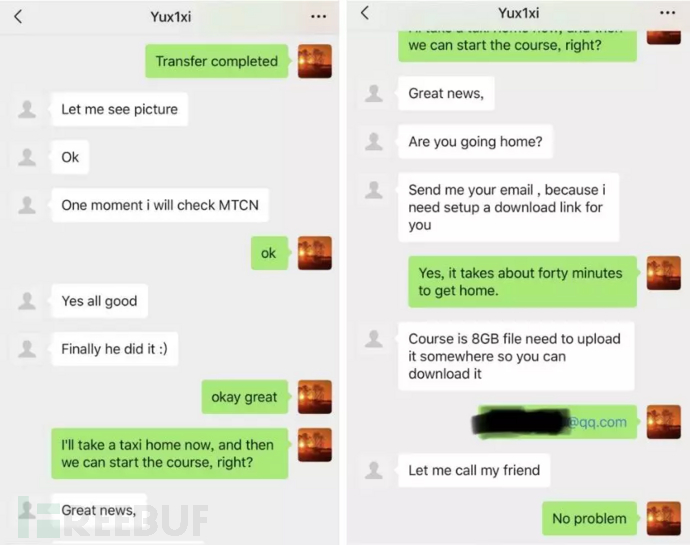

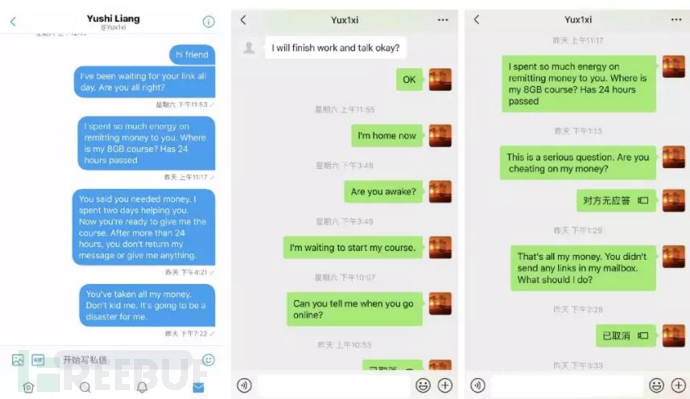

下面为披露的聊天截图,由于默认大家英语能力还不错,因此大家看图就行。

原文标题为:我被假冒安全研究员Yushi Liang(@ Yux1xi)欺骗的经历

当我看到所谓的研究员Yushi Liang(@ Yux1xi)发布Edge 0day视频的“一些媒体”的新闻时,我跟随Twitter关注帐户,了解她所询问的关于浏览器开发的课程。

显然这对我来说太贵了。我只是一名高中生。然后我没买。突然有一天,她来找我,告诉我她会继续花钱。我只能以300美元的价格获得所有课程并在微信上与我联系。

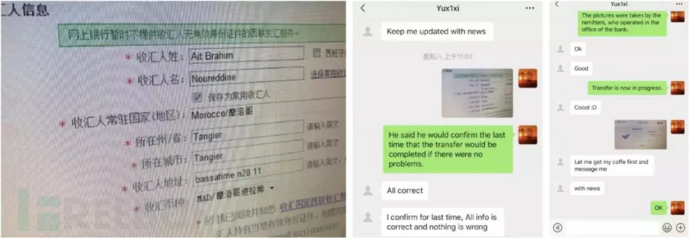

她坚持使用西联汇款代替PayPal,所以她说她可以尽快收到钱。她的西联汇款帐户是:

名字:Noureddine

姓氏:Ait Brahim

国家:摩洛哥

城市:丹吉尔

转移成功了,她消失了。

她拿走我的电子邮件地址已经超过100个小时了,而且我还没有收到她的任何消息或消息。

她拿走我的电子邮件地址已经超过100个小时了,而且我还没有收到她的任何消息或消息。

当然,我无法上传所有的聊天记录。我刚刚选择了关键的一个。如果任何调查机构怀疑我可以提供所有信息。

当然,我无法上传所有的聊天记录。我刚刚选择了关键的一个。如果任何调查机构怀疑我可以提供所有信息。

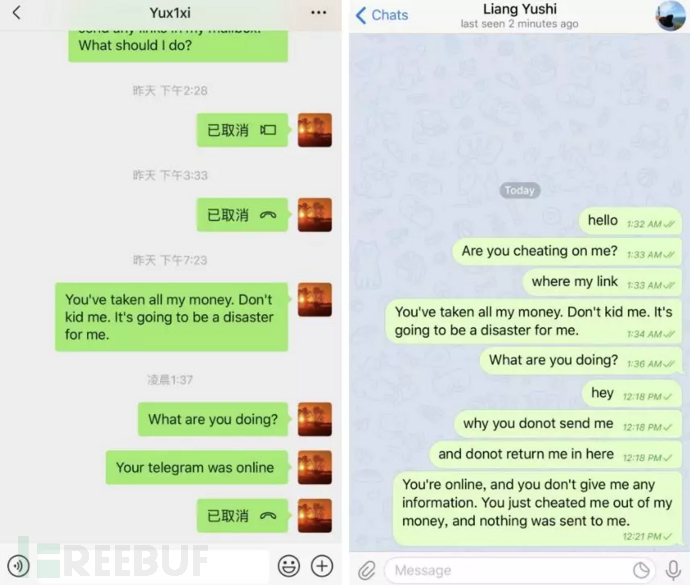

我认为报道他的新闻的媒体应该为此负责,他们是我和更多受害者的直接帮凶。他们不负责在未经验证的情况下发布新闻。他们必须发布新消息,告诉人们不要被愚弄。

总而言之,我想要求人们不要上当受骗,以及微信公司腾讯是否可以提供有关骗子帐户的信息,以帮助我收回欠款。她欺骗了更多的人。我只是其中之一。学习浏览器开发课程只是300美元的欺诈行为,如果有人购买0day,那么损失可能无法估量。

最新消息是骗子已经100%确认拉黑了我,关闭了Twitter,删除了电报头像等等。

以上便是被骗的全过程,可见,这个骗子造了一个局,通过0day吸引安全研究员接近,再选取目标,然后骗取钱财。

当然,都是做安全的,怎么能放过这个人呢。

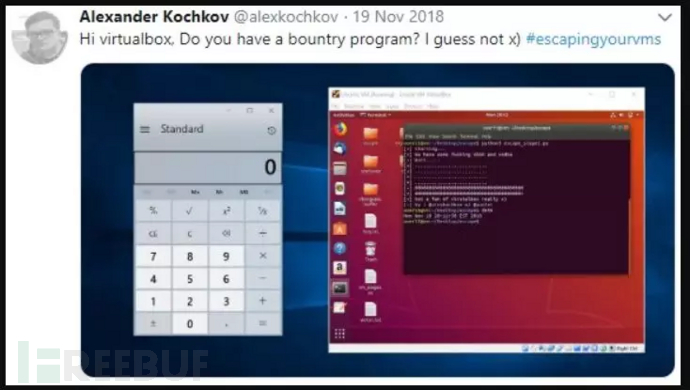

还记得一开始他声称和另一个安全研究员合伙研究出来的edge 0day吗?

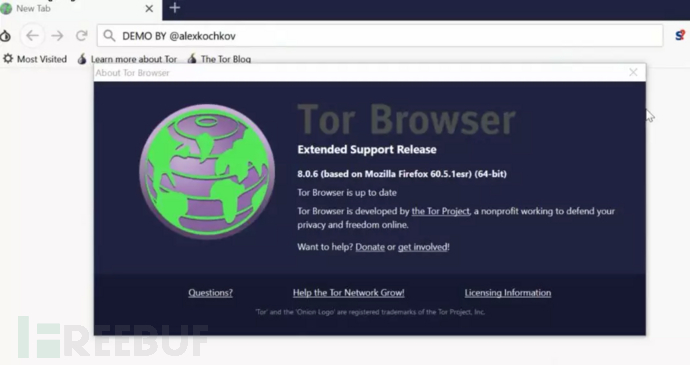

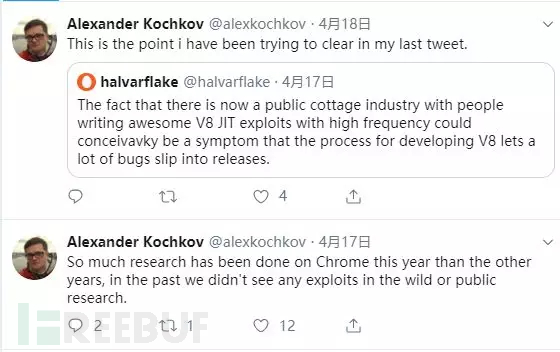

这男子除了上面的0day视频外,还发过沙箱逃逸的洞,现在看来应该都是假视频。 而这名男子显示其来自乌克兰

而这名男子显示其来自乌克兰 该账号截至4月18日还异常活跃

该账号截至4月18日还异常活跃

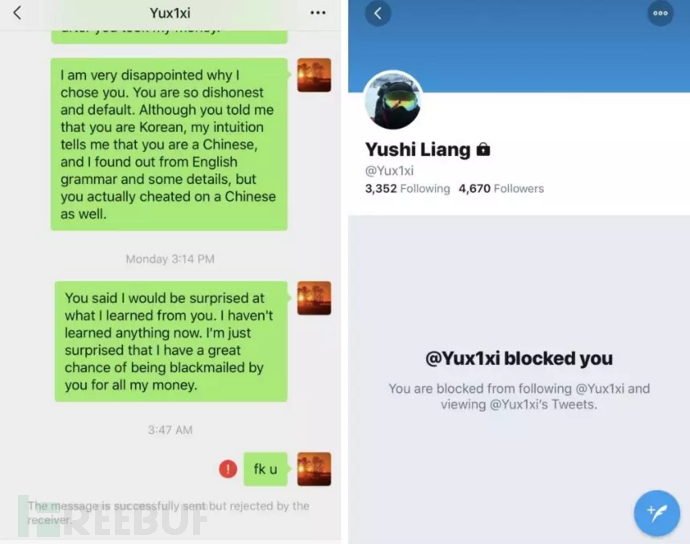

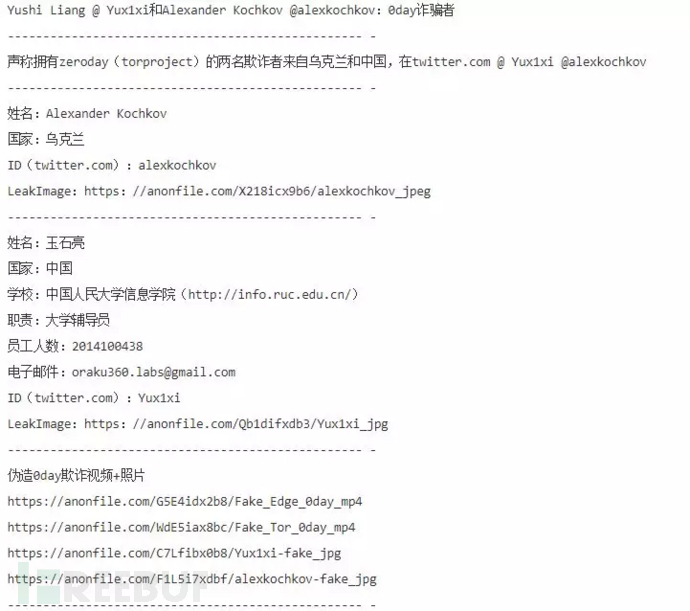

并且经过网友不懈努力,可以发现这两个人(一个人)整理的假信息

Name: Yushi Liang

Country: China

School: School of Information, Renmin University of China(http://info.ruc.edu.cn/)

Duties: College Counselor

Employee number: 2014100438

Email: oraku360.labs@gmail.com

ID(twitter.com): Yux1xi

Name: Alexander Kochkov

Country: Ukraine

ID(twitter.com): alexkochkov

紧接着,通过网友们和博主的努力搜查,可以确认,这个人是一个伪装成中国黑客的外国骗子。

紧接着,通过网友们和博主的努力搜查,可以确认,这个人是一个伪装成中国黑客的外国骗子。

气愤的博主发了下面这张照片,并讽刺到:

从他之前的推特发布来看,这条裤子是相同的,这表明他没钱买第二条裤子。

以及一个吹水球的视频

以及一个吹水球的视频

可以说,这个局布太久,恐怕欺骗了全世界黑客了。

黑鸟在此提醒大家,没看见真实代码0day漏洞代码或者官方漏洞通告的时候,别瞎报道,看我报道了没再报,你看那几天我一点动静都没有,你说是吧(羞答答的吹一波)

顺便一提,网上交易有风险,小心谨记,顺便如果看客还有溯源更强的小伙,可以帮忙进一步溯源分析一下,特别是那个微信号。

骗子懂安全,那骗的就是懂安全的,我年轻的时候也栽过。

防不住的永远是人心,何况人家布局了这么长时间。

相关链接:

曝光文章

诈骗犯线索整理以及造假视频地址

受害者推特:

https://twitter.com/EIP41414141

诈骗犯推特: