近期,美国司法部宣布,在一项由FBI牵头、名为“猎鸭行动”的行动中,来自美国、法国、德国、荷兰、英国、罗马尼亚和拉脱维亚的多国执法部门联合端掉了老牌僵尸网络Qakbot。该行动不仅摧毁了其基础设施,还在全球“拯救”了70万台受感染的设备。

执法部门认为,Qakbot与全球至少 40 起针对公司、医疗保健供应商和政府机构的勒索软件攻击存在关联,造成了数亿美元的损失。FBI局长克里斯托弗·雷 (Christopher Wray) 表示,此次执法行动已彻底消灭了这个影响深远的网络犯罪供应链。

为何Qakbot如此臭名昭著,它到底有何能耐,它又是如何在此次执法行动中突然陨落的?

诞生自15年前的Qakbot

Qakbot也被称为“Qbot”和“Pinkslipbot”,在互联网全面普及的早期就开始针对银行展开攻击活动,首次在野外发现的时间为2008年。根据Check Point的分析,Qakbot背后由东欧网络犯罪分子运营,数年来一直在不断发展和维护,逐渐成为如瑞士军刀般多功能性的恶意软件。在2023年6月发布的《全球威胁指数》报告中,Qakbot成为上半年最猖獗的恶意软件,并连续5个月荣登榜首。

2023上半年恶意软件排行(Check Point)

Qakbot最初是以窃取银行凭证、网站 Cookie 和信用卡信息为主的银行木马,并陆续具备了键盘记录、后门功能和逃避检测等诸多功能。鉴于自身越发强大的能力,Qakbot逐渐演变成一种恶意软件交付服务,已被包括 Conti、ProLock、Egregor、REvil、MegaCortex 和 Black Basta等许多著名勒索软件组织用作初始感染手段,以实施勒索软件攻击、数据窃取和其他恶意网络活动。

典型样本分析

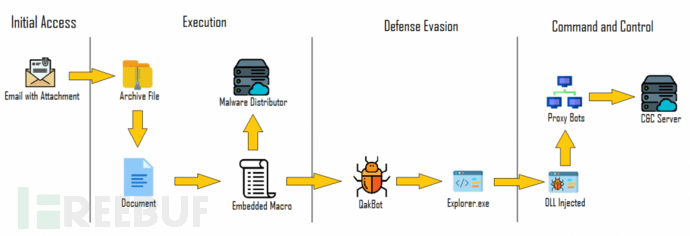

在被广泛分析的2020-2021变种版本中,卡巴斯基总结了Qakbot 的感染连:

1.目标收到一封带有附件或链接的网络钓鱼电子邮件;

2.打开恶意附件/链接并被诱骗点击“启用内容”;

3执行恶意宏,加载的有效负载(Stager)包括另一个包含加密资源模块的二进制文件;

5.有效负载将“Loader”加载到内存中,内存在运行时解密并运行有效负载;

6.有效负载与 C2 服务器通信;

7.将ProLock 勒索软件等其他威胁推送到受感染的设备。

Qakbot感染链(卡巴斯基)

Qakbot包含的恶意附件或超链接的钓鱼邮件包括回复链电子邮件攻击,即威胁行为者使用窃取的电子邮件线程,然后用自己的邮件和附件恶意文档进行回复。一旦安装在目标设备上,Qakbot就会部署勒索软件等下一阶段的有效负载,并把受感染设备变为僵尸网络的一部分,向其他设备发送钓鱼邮件进行渗透。

Qakbot 回复链网络钓鱼电子邮件

钓鱼邮件包含恶意文档作为附件或链接,用于在目标设备上安装 Qakbot恶意文件。而Qakbot的活络之处也在于能够不断更新传递其有效负载的 Windows 文件格式。

防不胜防的多种文件“诱饵”

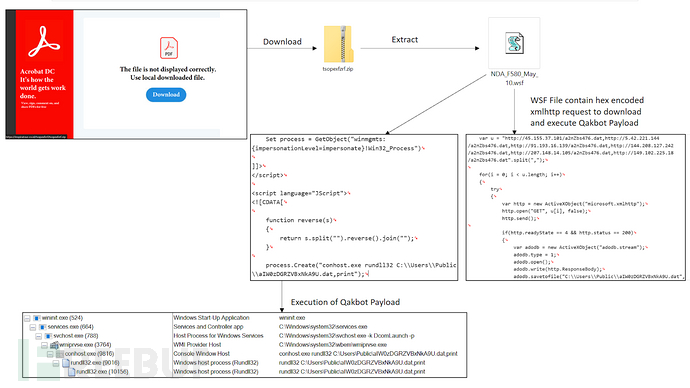

根据Zscaler的研究,Qakbot能够滥用包括PDF、HTML、XHTML(扩展 HTML)、WSF(Windows 脚本文件)、JS(Javascript)、PS(Powershell)、XLL(Excel 插件)、HTA(HTML 应用程序)、 XMLHTTP等多种文件格式,仅在今年上半年,Qakbot在钓鱼邮件中就变换了多种文件载体。今年年初,Qakbot 开始通过 OneNote 文件传播,而到了3月,又开始使用 PDF 和 HTML 文件作为初始攻击向量来下载更多阶段文件。

OneNote被认为是具有吸引力的攻击载体,因其应用广泛,且支持嵌入各类脚本文件,被Qakbot大规模滥用,通过包含恶意的 VBS 或 HTA、LNK 快捷方式作为附件,当受害目标不慎点击其中携带的附件,就可能触发一连串访问请求Powershell.exe 执行的恶意行为。

在以PDF文件为诱饵的攻击活动中,研究人员观察到这类附件通常以发票、报告等字样诱导用户点击,文件中包含混淆的 JS (Javascript) 文件,能够创建注册表项,并使用 reg.exe 命令行工具将 base64 编码的 Powershell 命令添加到注册表项中,从而实现 Qakbot DLL 的下载和执行。

以PDF 作为初始攻击向量的攻击链(Zscaler)

而对HTML的利用,则是以HTML走私(HTML smuggling)的形式传递其初始攻击负载。在研究人员发现的几封钓鱼邮件中,Qakbot正利用拉丁语主题的 HTML 文件来促进ZIP文档的下载。这些档案同样包含混淆的 JS 文件,并启动类似于PDF文件的感染序列,最终实现Qakbot 有效负载的传递。

在上述利用活动仅仅过去一个月之后,到了4月份,Qakbot开始使用WSF(Windows脚本文件)实施感染,其中包含一个十六进制编码的XMLHTTP请求来下载Qakbot有效负载,取代了之前的base64编码的PowerShell命令。

先进的防御规避策略

就在Qakbot滥用各类文件之际,研究人员也注意到它在防御规避策略上的不断更新。除了攻击链的变化之外,Qakbot 还引入了复杂的技术,包括使用 conhost.exe 和 DLL 侧面加载的间接命令执行,使其检测和删除进一步复杂化。

Qakbot 通过 conhost.exe 使用间接命令执行(Zscaler)

在此攻击链中,Qakbot 利用 conhost.exe 作为代理二进制文件,避开限制使用典型命令行解释器的安全反制措施。这攻击者能够使用各种 Windows 实用程序执行命令,从而巧妙地转移视线,使安全工具更难有效识别和缓解威胁。

为了进一步掩盖其活动,Qakbot 还利用 conhost.exe,将其作为执行特定命令的中介。这种策略是 Qakbot 在被入侵系统内隐秘运行的战略的一部分,传统安全机制可能主要侧重于直接检测恶意代码的执行,进而对其进行忽略。

此外,通过隐藏可执行 (EXE) 文件的 ZIP 文件,在目标点击后加载一个隐藏的动态链接库 (DLL),该库使用curl 命令下载最终的 Qakbot 有效负载。通过合并 DLL 侧加载,能允许Qakbo间接执行代码并逃避传统的检测机制,从而为攻击增加了一层额外的复杂性。

可见,Qakbot具有较强的灵活性与复杂性,在其攻击链中采用了多种文件格式和难以捉摸的混淆方法,使其能够逃避传统防病毒软件的检测,进而更加有效地感染目标设备。

Qakbot的陨灭

由于Qakbot持续多年的兴风作浪,尤其是今年上半年的活动激增,被执法部门视为眼中钉只是迟早的事,但让Qakbot可能没想到的是,这一天来得有些措手不及。

8月29日,“猎鸭行动”的领导者——美国FBI正式宣布了针对Qakbot的联合执法行动的胜利,称这是美国主导的有史以来最大规模的针对僵尸网络的执法行动之一。随着相关行动细节的公开,让我们能够详细再现这一庞大僵尸网络的覆灭过程。

来自FBI的渗透行动

据美国司法部发布的扣押令申请,FBI从8月25日开始获得了对 Qakbot 僵尸网络的访问权限。根据调查,FBI利用了三个层级的命令和控制服务器(C2),这些服务器用于发出命令来执行、安装恶意软件更新以及将其他合作恶意软件有效负载下载到目标设备。

FBI表示,第一级服务器为安装了“超级节点”模块的受感染设备,该模块充当僵尸网络C2基础设施的一部分,其中一些位于美国。第二级服务器同样也是C2,但大多是美国境外租用的服务器。而第一级和第二级服务器均用于中继与第三级服务器的加密通信,第三级为中央命令和控制服务器,用于发布需要执行的新命令、需要下载的新恶意软件模块以及安装来自其他合作伙伴的恶意软件。

FBI在渗透到Qakbot 的基础设施和管理员设备后,访问了用于与这些服务器通信的加密密钥。利用这些密钥,FBI 使用受其控制的受感染设备来联系每台第一级服务器,并用执法部门创建的模块替换已安装的 Qakbot“超级节点”模块,该模块使用了 Qakbot 管理及操作者所不知的加密密钥,有效地将他们锁定在自己的C2基础设施之外,使其不再有任何方式与第一级服务器进行通信。

终结Qakbot进程

在隔绝C2间的通信之后,FBI利用一个自定义 Windows DLL充当卸载工具,并从现已被劫持的第一级服务器推送到受感染的设备。根据 SecureWorks对 FBI 模块的分析,此自定义 DLL 文件向受感染设备上运行的 Qakbot发出命令,让该恶意软件进程停止运行。当恶意软件被注入到另一个进程的内存中时,删除工具不需要向硬盘驱动器读取或写入任何内容来关闭该进程。

FBI 的卸载程序发送 QPCMD_BOT_SHUTDOWN 命令

从SecureWorks于美国东部时间 8 月 25 日晚上7点27分首次监测到FBI的Qakbot卸载工具推送到了受感染设备,到8月29日FBI宣布联合执法行动的胜利,短短3天时间内,FBI识别出全球超过70万台受感染设备,其中20万台位于美国。

FBI 表示,该 Qakbot 删除工具已获得法官授权,其范围非常有限,只能从受感染的设备中删除恶意软件。

联合执法行动还扣押了860 万美元的勒索资金,并将其返还给因 Qakbot 犯罪行为而受害的许多实体。可根据欧洲刑警组织在行动后披露的数据,执法部门在欧洲、南美洲、北美洲、亚洲和非洲的近 30 个国家检测到感染 Qakbot 的服务器,在2021 年 10 月至 2023 年 4 月期间收获的赎金高达5400万欧元(约5800万美元),被成功扣押的资金仅仅是这个庞大僵尸网络赎金收益的冰山一角。

后记

虽然美国方面高调宣扬了“猎鸭行动”取得的全面胜利,但Qakbot是否真的被斩草除根了?答案似乎不完全肯定,毕竟REvil、Emotet等勒索软件都曾在遭受打击后死灰复燃。

在BleepingComputer发表的一篇文章中,指出到目前为止,该行动没有逮捕任何犯罪人员,因此可能会出现Qakbot的运营人员在未来几个月内通过网络钓鱼活动或其他僵尸网络来重建基础设施。

由于全球网络的开放性、灵活性和匿名性等特性,针对网络犯罪组织的打击自始至终是一场没有边界的持久战,国际社会必须时刻保持警惕,在加强国际间合作的同时,不断创新手段和技术,完善网络安全防御和侦查体系,进而更加有效地识别和打击网络犯罪活动,维护全球网络空间安全。

参考资料:

Qakbot botnet dismantled after infecting over 700,000 computers

How the FBI nuked Qakbot malware from infected Windows PCs

Check Point Shares Analysis of Qakbot Malware Group

Hibernating Qakbot: A Comprehensive Study and In-depth Campaign Analysis