Bleeping Computer 网站披露,一个被追踪为“V3G4”的 Mirai 恶意软件新变种异常活跃,正在利用基于 Linux 服务器和物联网设备中的 13 个漏洞,展开 DDoS(分布式拒绝服务)攻击。

据悉,Mirai 恶意软件主要通过暴力破解 telnet/SSH 凭证或利用硬编码缺陷,在目标设备上执行远程代码进行传播,一旦攻破目标设备防御系统,立刻感染设备并将其招募到自身僵尸网络中。

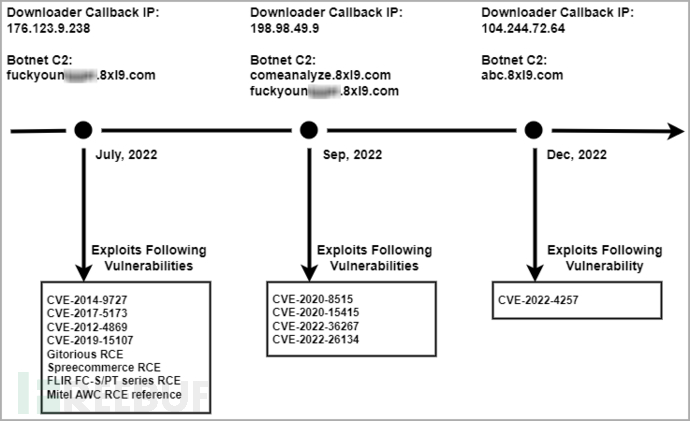

2022 年 7 月至 2022 年 12 月,Palo Alto Networks(Unit 42)研究员在三个不同网络攻击活动中发现了“V3G4”恶意软件。经详细分析,研究员发现硬编码的 C2 域包含相同字符串,shell 脚本也类似,并且所有攻击中使用的僵尸网络客户端具有相同功能,基于此,Unit 42 推测这三个攻击都来自同一网络犯罪分子。

此外,安全研究员指出“V3G4”的攻击活动从利用以下 13 个漏洞开始:

CVE-2012-4869: FreePBX Elastix remote command execution

Gitorious remote command execution

CVE-2014-9727: FRITZ!Box Webcam remote command execution

Mitel AWC remote command execution

CVE-2017-5173: Geutebruck IP Cameras remote command execution

CVE-2019-15107: Webmin command injection

Spree Commerce arbitrary command execution

FLIR Thermal Camera remote command execution

CVE-2020-8515: DrayTek Vigor remote command execution

CVE-2020-15415: DrayTek Vigor remote command execution

CVE-2022-36267: Airspan AirSpot remote command execution

CVE-2022-26134: Atlassian Confluence remote command execution

CVE-2022-4257: C-Data Web Management System command injection

V3G4 利用的安全漏洞

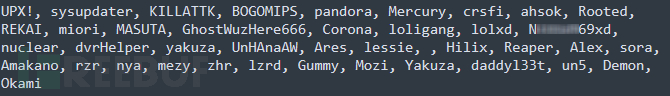

一旦成功入侵目标设备,基于 Mirai 恶意软件的有效载荷便立即投放到系统中,并开始尝试连接硬编码的C2 地址。此外,“V3G4 ”还试图终止硬编码列表中其它竞争性僵尸网络恶意软件家族的感染进程。

试图停止“竞争者”进程

值得注意的是,不同于其它大多数 Mirai 恶意软件变种仅仅使用一个 OXR 加密密钥,“V3G4”使用四个不同的 XOR 加密密钥,这样使得对恶意软件代码的逆向工程和对其功能解码更具挑战性。

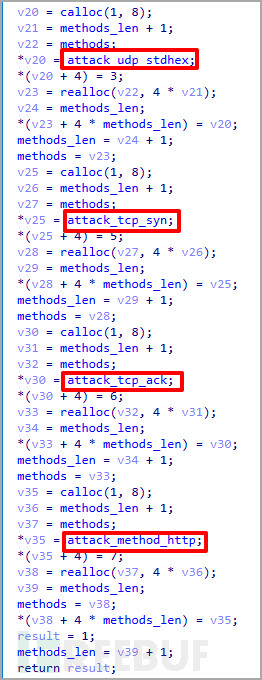

当“V3G4”传播到其它目标设备时,DDoS 僵尸网络使用 telnet/SSH 暴力程序,试图使用默认或弱凭据进行连接。最后,被攻击设备直接从 C2 发出包括 TCP、UDP、SYN 和 HTTP 泛滥方法等在内的 DDoS 命令。

DDoS 命令

安全研究人员指出,新变种“V3G4”很可能向希望对特定网站或在线服务发动网络攻击的客户出售 DDoS 服务。

值得一提的是,虽然目前没有迹象表明变体“V3G4”与某个网络攻击服务联系起来,但为了更好的确保设备免受类似 Mirai 恶意软件感染,用户应及时改变默认密码并安装安全更新。

文章来源:

https://www.bleepingcomputer.com/news/security/new-mirai-malware-variant-infects-linux-devices-to-build-ddos-botnet/